Nous utilisons constamment Internet pour contrôler nos appareils numériques au travail et diffuser la vie sur les réseaux sociaux.

Parallèlement à notre connexion Internet, il existe une connexion avec des effets secondaires tels que les virus, le spam, les attaques de pirates et la fraude numérique. Le nombre de sites de phishing, de courriels malveillants et de virus destructeurs a augmenté dans le monde entier.

Parmi les diverses menaces auxquelles les individus et de nombreuses entreprises sont confrontés ces jours-ci via Internet, le botnet est le plus courant.

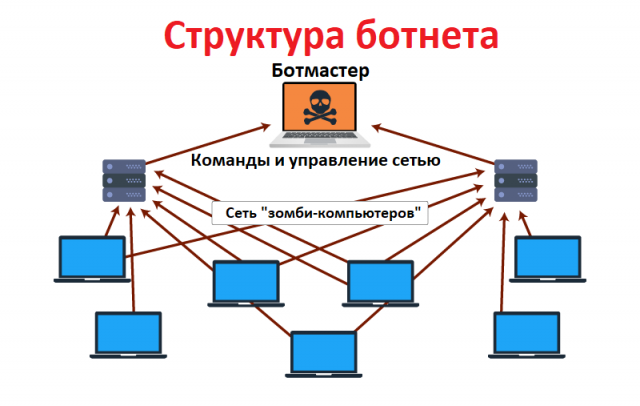

Un botnet est un réseau d'ordinateurs contrôlés à distance par des pirates.

Les botnets sont utilisés par les criminels pour distribuer des ransomwares à votre ordinateur portable, téléphone, tablette, ordinateur. Ils peuvent même ne pas être détectés par un antivirus, et vous ne vous rendrez peut-être pas compte pendant longtemps que votre appareil fait partie d'un botnet.

Qu'est-ce qu'un botnet en 2018?Compréhension classique:

Qu'est-ce qu'un botnet en 2018?Compréhension classique:Le mot «botnet» est une combinaison des deux mots «robot» et «réseau».

Ici, un cybercriminel agissant en tant que botmaster utilise des virus de Troie pour violer la sécurité de plusieurs ordinateurs et les connecter au réseau à des fins malveillantes. Chaque ordinateur du réseau agit comme un «bot» et est contrôlé par un fraudeur pour transmettre des logiciels malveillants, du spam ou du contenu malveillant afin de lancer une attaque. Le botnet est parfois appelé «armée de zombies», car les ordinateurs sont contrôlés par une personne autre que leur propriétaire.

L'origine des botnets est apparue principalement dans les canaux de chat Internet (IRC).

À la fin, les spammeurs ont commencé à exploiter les vulnérabilités présentes dans les réseaux IRC,

et développé des robots .

Cela a été fait spécifiquement pour effectuer des actions malveillantes, telles que l'enregistrement, l'émulation des actions du «client intéressé», le vol de mot de passe et bien plus encore.

Une structure de botnet prend généralement l'une des deux formes suivantes: un modèle client-serveur ou un modèle peer-to-peer (P2P, Peer-to-peer).

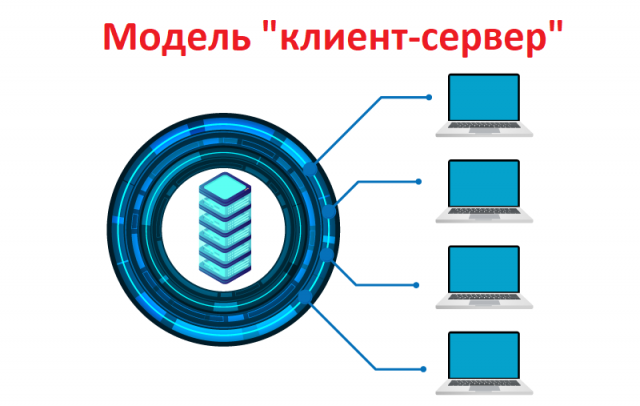

Modèle client-serveurDans la structure du système de bot client-serveur, un réseau central est créé dans lequel un serveur agit en tant que botmaster. Le botmaster contrôle le transfert d'informations de chaque client pour définir des commandes et contrôler les appareils clients.

Le modèle client-serveur fonctionne à l'aide d'un logiciel spécial et permet au botmaster de maintenir un contrôle constant sur les appareils infectés.

Ce modèle présente plusieurs inconvénients: il peut être facilement détecté et il n'a qu'un seul point de contrôle. Dans ce modèle, si le serveur est détruit, le botnet meurt.

Modèle d'égal à égal (PTP, Peer-to-peer)

Modèle d'égal à égal (PTP, Peer-to-peer)Pour surmonter l'inconvénient d'utiliser un serveur centralisé, des botnets de type moderne ont été créés. Ils sont interconnectés sous la forme d'une structure d'égal à égal.

Dans le modèle de botnet P2P, chaque appareil connecté fonctionne indépendamment en tant que client et en tant que serveur, coordonnant entre lui-même la mise à jour et le transfert d'informations entre eux.

La structure du botnet P2P est plus solide en raison de l'absence d'une gestion centralisée unique.

Types d'attaques de Botnet

Déni de service distribuéUn botnet peut être utilisé pour attaquer les attaques par déni de service distribué (DDoS) pour détruire les connexions et les services réseau.

Cela se fait en surchargeant les ressources informatiques.

Les attaques les plus couramment utilisées sont les attaques TCP SYN et UDP.

Les attaques DDoS ne sont pas limitées aux serveurs Web, mais peuvent être dirigées vers n'importe quel service connecté à Internet. La gravité de l'attaque peut être augmentée en utilisant des flux HTTP récursifs sur le site Web de la victime, ce qui signifie que les robots suivent récursivement tous les liens du chemin HTTP.

Ce formulaire est appelé le "web" et est utilisé pour augmenter plus efficacement la charge.

L'une des plus grandes attaques DDoS de botnet de 2018

était liée à l'IoT et utilisait le virus de botnet Mirai.

Le virus a été conçu pour des dizaines de milliers d'appareils Internet moins sécurisés et les a contrôlés, les transformant en robots pour lancer une attaque DDoS.

Mirai a généré de nombreuses requêtes dérivées et a continué de se développer, rendant l'attaque plus complexe.

Cela a changé à jamais le paysage des menaces en termes de méthodes utilisées.

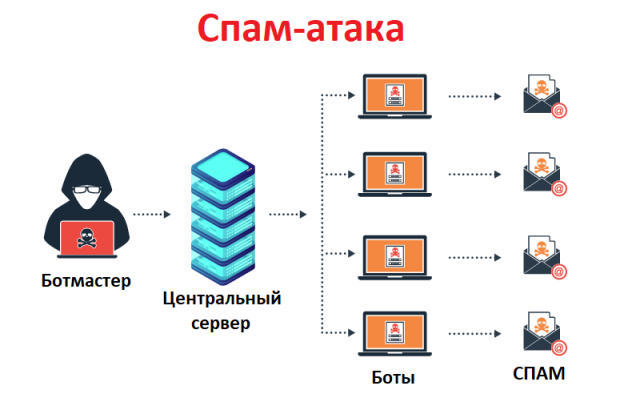

Surveillance du spam et du traficLes bots peuvent être utilisés comme analyseur pour détecter la présence de données sensibles sur des machines infectées ou des ordinateurs zombies. Ils peuvent également trouver des botnets concurrents (s'ils sont installés sur la même machine) et peuvent être piratés en temps opportun. Certains bots proposent d'ouvrir un serveur proxy SOCKS v4 / v5 (protocole proxy universel pour un réseau basé sur TCP / IP). Lorsque le serveur proxy SOCKS est activé sur une machine compromise, il peut être utilisé à diverses fins, par exemple pour envoyer du spam.

Les robots utilisent un analyseur de paquets pour suivre les informations ou les données transmises par une machine compromise. Sniffer peut obtenir des informations confidentielles, telles que le nom d'utilisateur et le mot de passe.

Keylogging

KeyloggingÀ l'aide d'un enregistreur de frappe, un botmaster peut facilement obtenir des informations confidentielles et voler des données utilisateur. En utilisant le programme keylogger, un attaquant ne peut récupérer que les clés tapées dans une séquence de mots sympas, tels que PayPal, Yahoo, etc.

Un type de logiciel espion identifié comme OSX / XSLCmd porté de Windows vers OS X comprend les blogs et la capture d'écran.

Vol d'identité en masseDifférents types de robots peuvent interagir pour commettre un vol d'identité à grande échelle, qui est l'un des délits à la croissance la plus rapide. En utilisant des robots, vous pouvez vous déguiser en une marque bien connue et demander à l'utilisateur de fournir des données personnelles, telles qu'un mot de passe de compte bancaire, des informations de carte de crédit et des informations fiscales.

Le vol d'identité en masse peut être effectué à l'aide d'e-mails de phishing qui obligent les victimes à saisir leurs identifiants de connexion pour des sites Web comme eBay, Amazon ou même des banques commerciales bien connues.

Pay Per Click AbuseLe programme Google Ads permet aux sites Web d'exécuter des annonces Google et d'en tirer de l'argent. Google verse de l'argent aux propriétaires de sites Web en fonction du nombre de clics reçus des annonces. Les machines compromises sont utilisées pour cliquer automatiquement sur les liens, augmentant ainsi le nombre de faux clics.

AdwareLes logiciels publicitaires sont utilisés pour attirer les utilisateurs par le biais de publicités sur des pages Web ou dans des applications. Ils apparaissent sur les ordinateurs à l'insu ou sans l'autorisation des utilisateurs, et la publicité d'origine est remplacée par un logiciel publicitaire frauduleux qui infecte le système de tout utilisateur qui clique dessus.

Les logiciels publicitaires ressemblent à de la publicité inoffensive, mais utilisent des logiciels espions pour collecter les données du navigateur.