Bonjour Je m'appelle Roman Frank, je suis un expert dans le domaine de la sécurité de l'information. Jusqu'à récemment, je travaillais pour une grande entreprise dans le service de sécurité (protection technique). J'ai eu 2 problèmes: il n'y avait pas de moyens techniques de protection modernes et d'argent pour la sécurité dans le budget. Mais j'ai eu du temps libre pour étudier des solutions logicielles, à propos de l'une d'entre elles - StaffCop Enterprise - je veux vous en parler aujourd'hui.

L'expérience m'a montré que 90% du temps que j'ai passé à identifier et à enquêter sur les fuites d'informations par moi-même est résolu avec le programme en quelques minutes. Je suis allé si profondément dans les détails techniques de la solution que j'ai finalement quitté cette entreprise et maintenant je travaille chez StaffCop en tant que spécialiste du support technique.

Passons à StaffCop Enterprise

StaffCop Enterprise - un système pour surveiller les actions des employés avec la fonctionnalité DLP.

Le programme est capable de:

- assurer la sécurité des informations dans l'entreprise (détecte les fuites d'informations et enquête sur les incidents);

- surveiller les actions des employés (assure le suivi des heures de travail, évalue la productivité des employés, effectue une analyse comportementale, surveille les processus opérationnels);

- effectuer l'administration à distance (administration des postes de travail, inventaire des ordinateurs).

À mon avis, un avantage tangible est l'absence de la nécessité de fermer le réseau local avec l'incapacité de travailler via Internet. Puisqu'il est maintenant difficile de parler du périmètre de la sécurité de l'information (toute entreprise a des succursales à distance ou des employés indépendants), les solutions de passerelle ne sont pas si flexibles et nécessitent souvent un agent sur le poste de travail de l'utilisateur.

Avec cette tâche de contrôle total des postes de travail en dehors du réseau local, StaffCop s'adapte facilement. La pile de technologies utilisées dans le développement permet au système d'être moins exigeant en ressources et de s'intégrer facilement avec d'autres systèmes, et les développeurs, si nécessaire, affinent la fonctionnalité. En outre, dans un proche avenir, un kit de distribution avec le certificat FSTEC sera publié, qui convient à la protection des objets lorsqu'une classe de protection de 4 ou moins est nécessaire. Tout cela permet au système d'être rentable, fiable et utile à différents spécialistes.

Commençons par la chose la plus importante.

Comment StaffCop peut-il faciliter la vie d'un agent de sécurité? Nous analyserons les principaux maux de tête d'une personne dont la tâche est d'empêcher l'explosion de barils de poudre. Le baril de poudre peut être l'information d'accès limité, qui est devenue connue en dehors de l'entreprise. En conséquence, la principale préoccupation est de ne pas partir. Et, si c'est parti, alors comment trouver l'attaquant et le punir.

Contrôle des informations confidentielles

Staffcop contrôle tous les principaux canaux de transfert d'informations des PC des utilisateurs vers Windows. L'agent Linux s'efforce dans le même sens, mais jusqu'à présent, il est nécessaire de surveiller le réseau.

- Contrôle de fichier / contrôle de fichier spécial. Si vous avez déterminé quels fichiers vous souhaitez protéger des regards indiscrets, les paramètres vous permettent d'intercepter toutes les opérations avec ces fichiers, y compris la copie, l'impression, l'enregistrement dans un autre endroit, etc. Si quelqu'un modifie ces fichiers ou leur noms, un cliché instantané du document sera créé. Il convient de souligner que si l'organisation dispose d'une liste d'informations confidentielles, les employés doivent signer un accord sur la non-divulgation de ces informations et, plus important encore, cet accord devrait préciser que les ordinateurs personnels sont la propriété de l'entreprise et les données traitées par ces PC, peut être copié, stocké et traité par le personnel de sécurité.

- Contrôle des supports amovibles. Un lecteur flash est le moyen le plus populaire de fusionner des informations. Staffcop vous permet de configurer la surveillance des périphériques USB. Cela signifie que dès que quelqu'un utilise une clé USB, le gardien de sécurité affiche le fait de connecter un périphérique amovible dans le flux d'événements. De plus, tous les fichiers envoyés sur un support amovible seront interceptés. Il sera toujours possible de restaurer l'image complète de la façon exacte dont la base de données ou d'autres informations confidentielles ont été copiées. S'il y a un besoin, mais qu'il existe toujours dans les grandes organisations, vous pouvez interdire tous les appareils, sauf ceux autorisés, à ceux de la liste blanche. Ces paramètres vous permettent de travailler avec des verrous sur les PC des utilisateurs, ainsi que sur les utilisateurs eux-mêmes. En plus de cela, il existe un contrôle de type de périphérique, par exemple, vous pouvez déverrouiller les disques durs amovibles et bloquer les supports USB.

- Contrôle du trafic réseau / contrôle de site spécial . StaffCop contrôle toutes les activités des utilisateurs sur le réseau. Pour contrôler le trafic réseau, une méthode de substitution de certificat est utilisée; grâce à cette substitution, tout le trafic passant par la connexion https est intercepté. Par défaut, il est crypté avec le protocole TLS, mais en raison de la substitution, il peut être décrypté, intercepter la correspondance et ainsi fermer l'un des canaux les plus importants de fuite d'informations - Internet.

- Interception de courrier Vous pouvez intercepter le corps de la lettre, la liste de diffusion, y compris dans la copie et dans la copie aveugle, ainsi que toutes les pièces jointes. Le contrôle du courrier est implémenté dans plusieurs directions: contrôle du courrier Web, contrôle du courrier, qui utilise les protocoles POP3, POP3S, SMTP, SMTPS, IMAP, IMAPS, MAPI ... Si vous n'avez pas votre option, faites-le nous savoir!

- Contrôler les messagers. La principale caractéristique de l'interception, qui vous permet de ne pas vous attacher aux sources des messageries instantanées, est la liaison de tous les événements les uns aux autres. En conséquence, en spécifiant l'application WhatsApp, nous recevrons toutes les captures d'écran de cette application et de la saisie au clavier. Vous pouvez filtrer les événements associés par heure. De même avec les messagers Web. Je recommanderais également de configurer un contrôle spécial des sites de messagerie, dans lequel des captures d'écran sont prises toutes les quelques secondes si l'utilisateur se trouve sur un tel site.

- Lancement d'application et contrôle d'installation / contrôle de programme spécial. Vous saurez toujours quels programmes les employés utilisent. Vous pouvez filtrer les applications non valides dans votre organisation et les bloquer. StaffCop permet de suivre les utilisateurs qui installent et exécutent des logiciels illégitimes ou, par exemple, travaillent dans AutoCAD ou d'autres logiciels d'entreprise à des fins personnelles, exécutant des commandes de clients tiers. Tout comme pour les sites, vous pouvez configurer un contrôle amélioré sélectif: si un employé lance une application spécifique, des captures d'écran seront prises à une fréquence accrue, par exemple toutes les 2 secondes.

- Contrôle d'imprimante Ce ne sera plus un secret pour vous où va le papier. Les événements d'envoi de documents pour impression sont enregistrés, avec le cliché instantané activé, un cliché instantané des documents imprimés sera effectué.

Recherche de fuites potentielles

Les mesures organisationnelles sont bonnes aussi longtemps qu'elles sont mises en œuvre, dans d'autres cas, des mesures techniques de protection sont nécessaires.

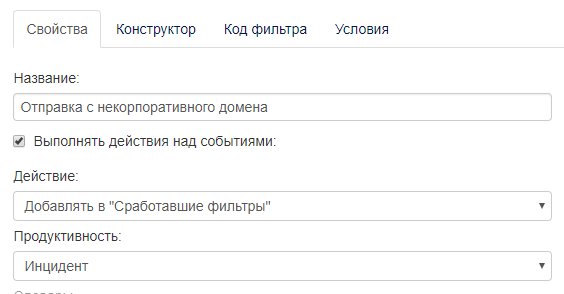

- Vos collègues utilisent-ils des services de messagerie et de cloud personnels pour envoyer des fichiers de travail? Il existe un filtre spécial qui vous permet de suivre tous les messages qui ne sont pas envoyés à partir d'un domaine d'entreprise. Vous pouvez voir qu'une personne utilise son courrier personnel, intercepte un message, remarque des fuites. Interception implémentée des documents envoyés au cloud. Si un employé y télécharge un document, un cliché instantané est enregistré.

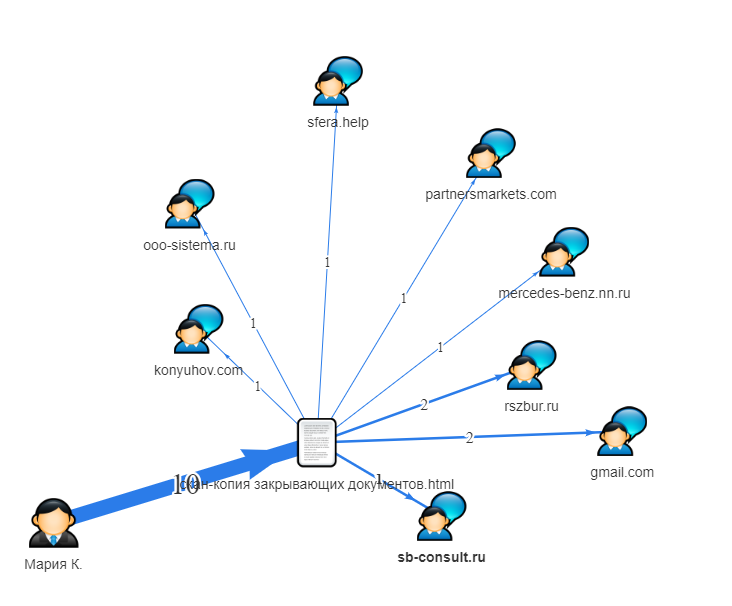

Vous pouvez filtrer tous les utilisateurs qui ont envoyé des e-mails pas à partir du courrier d'entreprise. Ceci est particulièrement important car, dès que le document est en ligne, vous cessez de le contrôler. Il est important de se rappeler que tous les drains d'informations ne sont pas commis par une intention malveillante. Les erreurs courantes des utilisateurs peuvent coûter cher à l'organisation. - Savez-vous avec qui vos employés communiquent pendant les heures de travail? Vous avez le droit de le savoir si vous les avertissez. Il existe un graphique spécial qui vous permet de voir la relation entre les utilisateurs sur n'importe quel canal de communication. Le cas le plus populaire est celui des informations confidentielles. Les noms de fichiers sont connus. Grâce à ce graphique, vous pouvez toujours suivre qui a envoyé ces documents à quelles adresses. Une fois que le document a quitté l'organisation, il devient clairement visible. Un tel rapport convient à un gestionnaire qui veut voir le résultat d'un gardien de sécurité et qui ne veut pas comprendre tous les filtres, informations et flux de données. Il a juste besoin d'une sorte de rapport final, de préférence un petit, où vous pouvez voir le nom du fichier, le canal d'envoi, l'adresse externe.

- Dictionnaires Vous pouvez configurer des notifications lorsque vous utilisez le blasphème, et ainsi surveiller les épidémies de négativité et prendre des mesures. Surtout si les utilisateurs travaillent avec des clients - il est inacceptable qu'ils utilisent des blasphèmes dans la communication.

- Cartes personnelles des employés. Une carte personnelle contient toutes les informations d'un utilisateur spécifique. Par exemple, quel type d'ordinateur fonctionne, les meilleurs sites, les meilleures applications qu'il lance, les requêtes de recherche, les fichiers interceptés, les captures d'écran récentes. Vous pouvez suivre le graphique des communications - communication avec les autres employés de l'organisation: avec qui elle communique plus souvent, par quels canaux de communication. Il s'agit d'une sorte de dossier, une affaire personnelle à partir de laquelle vous pouvez obtenir des informations générales sur l'employé. Ces cartes peuvent être créées non seulement pour les personnes, mais aussi pour les fichiers, les ordinateurs. Les cartes d'employé sont utiles pour enquêter sur les incidents. Comme informations générales sur l'utilisateur.

- Le détecteur d'anomalie du comportement de l'utilisateur est utilisé pour détecter les fuites. Un changement brusque dans le comportement des employés est l'occasion de faire attention. Le détecteur StaffCop Enterprise est configuré par défaut pour dépasser de 10 fois l'occurrence moyenne d'un événement. Le cas le plus populaire est l'augmentation des opérations de copie. Par exemple, il y avait un cas de correction de la copie d'un grand nombre de documents sur une clé USB. En outre, il a été révélé que les informations étaient copiées à partir d'un segment de réseau fermé, ce qui est nécessaire pour travailler avec des dessins marqués «Confidentiel». De plus, des mesures de protection des informations physiques et un service de sécurité entrent en vigueur. Un employé est détenu pour complément d'enquête. Un détecteur d'anomalies réduira considérablement le temps d'identification des incidents pour lesquels il est difficile, voire impossible, de configurer un filtre automatique.

Fermeture de trou

Les mesures de protection passives ne remplacent pas toujours à bon marché les équipements de protection active. Dans notre cas, Staffcop est un moyen de protection actif et vous permet de contrôler et de fermer certains canaux de fuites d'informations.

- Nous bloquons les clés USB et les CD personnels. Une organisation peut interdire l'utilisation de supports amovibles personnels. Une soi-disant «liste blanche» des appareils autorisés est introduite, et tous les autres médias qui n'y figurent pas seront bloqués.

- Nous bloquons les visites sur des sites "improductifs" ou autorisons uniquement les sites "productifs". Vous pouvez définir les règles de blocage des sites sur. Les règles de blocage fonctionnent sur une sous-chaîne - il n'est pas nécessaire de spécifier des adresses et des domaines exacts. Vous pouvez vous passer de produits utilisés pour bloquer des sites.

- Nous bloquons le lancement d'applications. Vous pouvez faire une liste des applications qui peuvent être bloquées, ou vice versa, utilisez uniquement celles autorisées. Lors de la création d'un environnement logiciel fermé, vous devez faire très attention à la liste des applications autorisées. En cas d'erreur, la connexion au système peut être bloquée.

- Configurez des alertes pour les actions malveillantes. Pour tout événement que nous considérons comme un incident, vous pouvez créer un filtre et configurer une alerte. La liste de ces événements est déterminée indépendamment par le client lors de la phase de test. Par exemple, la copie sur une clé USB est considérée comme malveillante si, pour une raison quelconque, il n'est pas possible de configurer une liste blanche. Ces événements sont enregistrés, le rapport est envoyé avec une fréquence donnée, par exemple, tous les jours ou une fois par semaine. Vous pouvez configurer une alerte immédiate lorsqu'un événement spécifique se produit.

Enquête sur l'incident

Lors de l'enquête sur des incidents, la base de preuves est très importante. Staffcop vous permet de stocker un historique de tous les événements survenus par l'utilisateur pendant la surveillance.

- Un incident ou pas un incident? Il est nécessaire de regarder plus en détail. Il y a une connexion des événements dans le système et la construction de rapports multidimensionnels, la technique d'exploration. Tous les événements sont interconnectés, par exemple, l'interception de formulaires Web est associée à la visite de sites, lorsqu'une personne saisit un nom d'utilisateur et un mot de passe dans un formulaire Web lorsqu'elle accède à un site Web, ces informations peuvent être interceptées. Si l'interception de ce formulaire est activée, nous verrons non seulement ce qu'il y avait dans ces formulaires, mais aussi le site sur lequel le formulaire a été entré. Le "drill-down" est un échec, c'est-à-dire que vous pouvez explorer les informations sur les événements et voir les événements associés.

StaffCop utilise la technologie OLAP (cube multidimensionnel). Grâce à l'utilisation du mode hybride avec deux bases de données, l'utilisateur obtient d'excellents résultats de performances. Les rapports, qui sont générés dans d'autres systèmes pendant plusieurs heures, StaffCop Enterprise génère en quelques (dizaines) secondes. À partir du rapport, vous pouvez clarifier toute information liée à un événement spécifique. - L'enregistrement au microphone, l'enregistrement vidéo sur le bureau et les captures d'écran sont utilisés pour comprendre le contexte des événements. Par exemple, un certain filtre a fonctionné, un événement s'est produit, mais son contexte est incompréhensible. L'enregistrement au microphone et l'enregistrement sur le bureau sont deux modules qui sont désactivés par défaut. Le son est enregistré en courtes sections de 10 minutes (vous pouvez en mettre plus ou moins), tandis que le silence n'est pas enregistré. Vous pouvez également enregistrer des vidéos. Chaque événement est enregistré avec un horodatage. Si le module d'enregistrement vidéo de bureau est activé, tout ce qui se passe sur le bureau est enregistré. Il faut comprendre que le stockage de grandes quantités d'informations coûte cher. Cette fonction peut être utilisée de manière ponctuelle, par exemple, si un certain employé est soupçonné, vous pouvez lui mettre un tel module et surveiller tout ce qui se passe. Les captures d'écran sont utilisées lorsqu'un contrôle spécial des sites et des programmes est requis. En utilisant ces modules, tout événement peut être détaillé en plusieurs parties. Des paramètres minces permettront de sélectionner uniquement les modules d'enquête sur les incidents qui permettront, étape par étape, d'identifier non seulement le fait de la fuite d'informations et les causes, mais aussi, éventuellement, les personnes et événements supplémentaires impliqués.

- Rapports rapides. Le produit utilise une base de données hybride PostgreSQL + ClickHouse, grâce à laquelle la création de rapports est très rapide. L'inconvénient de ClickHouse est les besoins en ressources. Par exemple, un serveur doit avoir au moins 16 Go de RAM, 8 ou 16 cœurs, donc cette solution est utilisée uniquement pour les systèmes avec un grand nombre d'agents. Il existe de nombreux événements dans de tels systèmes, et pour les charger rapidement, vous avez besoin de ClickHouse. Si PostgreSQL est utilisé, le problème se pose: s'il y a plusieurs dizaines de millions d'événements dans la base de données, le téléchargement sur la console Web devrait durer jusqu'à 1 minute, mais si vous actualisez constamment la page, tous les nouveaux événements tomberont dans la lentille de l'événement.

Le mode hybride est parfois utilisé lorsque deux bases de données s'exécutent en même temps. Il convient de noter que StaffCop Enterprise n'utilise pas la technologie cloud, à l'exception d'ABBYY - un service cloud pour la reconnaissance de texte.

Je crois que StaffCop est le principal outil entre les mains d'un agent de sécurité, ce qui permettra de gagner du temps pour le service de sécurité et de l'argent pour la gestion de l'entreprise.

Les besoins en ressources

peuvent être trouvés ici .

Détails d'installation .

Et si vous souhaitez piloter le système en mode test et voir par vous-même si StaffCop vous convient, vous pouvez

envoyer une candidature ici , ou

via notre partenaire .

Roman Frank,

Spécialiste du support technique StaffCop