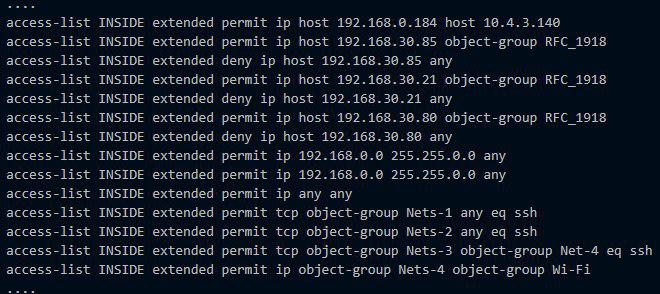

Si vous regardez la configuration d'un pare-feu, nous verrons très probablement une feuille avec un tas d'adresses IP, de ports, de protocoles et de sous-réseaux. C'est ainsi que les stratégies de sécurité réseau mises en œuvre de manière classique pour l'accès des utilisateurs aux ressources. Tout d'abord, ils essaient de maintenir l'ordre dans la config, mais ensuite les employés commencent à passer d'un département à l'autre, les serveurs se multiplient et changent leurs rôles, les accès pour différents projets à des endroits où ils ne le peuvent généralement pas, et des centaines de chemins de chèvre inconnus apparaissent.

À propos de certaines règles, si vous avez de la chance, les commentaires "On vous demande de faire Vasya" ou "Ceci est un passage vers la DMZ" sont expliqués. L'administrateur réseau se ferme et tout devient complètement incompréhensible. Ensuite, quelqu'un a décidé de nettoyer la configuration de Vasya, et SAP est tombé, car Vasya avait demandé un jour cet accès au travail pour combattre SAP.

Aujourd'hui, je vais parler de la solution VMware NSX, qui aide à appliquer avec précision les politiques de réseau et de sécurité sans confusion dans les configurations de pare-feu. Je vais vous montrer quelles nouvelles fonctionnalités sont apparues par rapport à ce que VMware avait dans cette partie auparavant.

VMWare NSX est une plate-forme de virtualisation et de sécurité pour les services réseau. NSX résout les problèmes de routage, de commutation, d'équilibrage de charge, de pare-feu et peut faire bien d'autres choses intéressantes.

NSX est le successeur du produit propriétaire vCloud Networking and Security (vCNS) de VMware et acquis par Nicira NVP.

Du vCNS au NSX

Auparavant, un client dans le cloud basé sur VMware vCloud avait une machine virtuelle vCNS vShield Edge distincte. Il servait de passerelle frontalière où de nombreuses fonctions réseau pouvaient être configurées: NAT, DHCP, pare-feu, VPN, équilibreur de charge, etc. vShield Edge limitait l'interaction de la machine virtuelle avec le monde extérieur selon les règles prescrites dans Pare-feu et NAT. À l'intérieur du réseau, les machines virtuelles communiquent librement entre elles au sein de sous-réseaux. Si vous voulez vraiment séparer et contrôler le trafic, vous pouvez créer un réseau distinct pour des parties individuelles des applications (différentes machines virtuelles) et définir les règles appropriées pour leur interaction réseau dans le pare-feu. Mais c'est long, difficile et sans intérêt, surtout lorsque vous avez plusieurs dizaines de machines virtuelles.

Chez NSX, VMware a implémenté le concept de microsegmentation à l'aide d'un pare-feu distribué intégré au cœur de l'hyperviseur. Il prescrit des politiques de sécurité et des interactions réseau non seulement pour les adresses IP et MAC, mais aussi pour d'autres objets: machines virtuelles, applications. Si NSX est déployé en interne, ces objets peuvent être un utilisateur ou un groupe d'utilisateurs d'Active Directory. Chacun de ces objets se transforme en micro-segment dans sa boucle de sécurité, dans le sous-réseau souhaité, avec sa propre DMZ confortable :).

Auparavant, le périmètre de sécurité était celui de l'ensemble du pool de ressources, il était protégé par le commutateur de frontière, et avec le NSX, vous pouvez protéger une machine virtuelle distincte des interactions inutiles, même au sein du même réseau.

Auparavant, le périmètre de sécurité était celui de l'ensemble du pool de ressources, il était protégé par le commutateur de frontière, et avec le NSX, vous pouvez protéger une machine virtuelle distincte des interactions inutiles, même au sein du même réseau.Les politiques de sécurité et de mise en réseau sont adaptées si une entité passe à un autre réseau. Par exemple, si nous transférons une machine avec une base de données vers un autre segment de réseau ou même vers un autre centre de données virtuel connecté, les règles prescrites pour cette machine virtuelle continueront de s'appliquer quelle que soit sa nouvelle position. Le serveur d'applications pourra toujours interagir avec la base de données.

Le vCNS vShield Edge lui-même a été remplacé par NSX Edge. Il contient l'ensemble de l'ancien Edge pour homme, ainsi que de nouvelles fonctionnalités utiles. À leur sujet et seront discutés plus loin.

Quoi de neuf avec NSX Edge?

La fonctionnalité NSX Edge dépend de l'

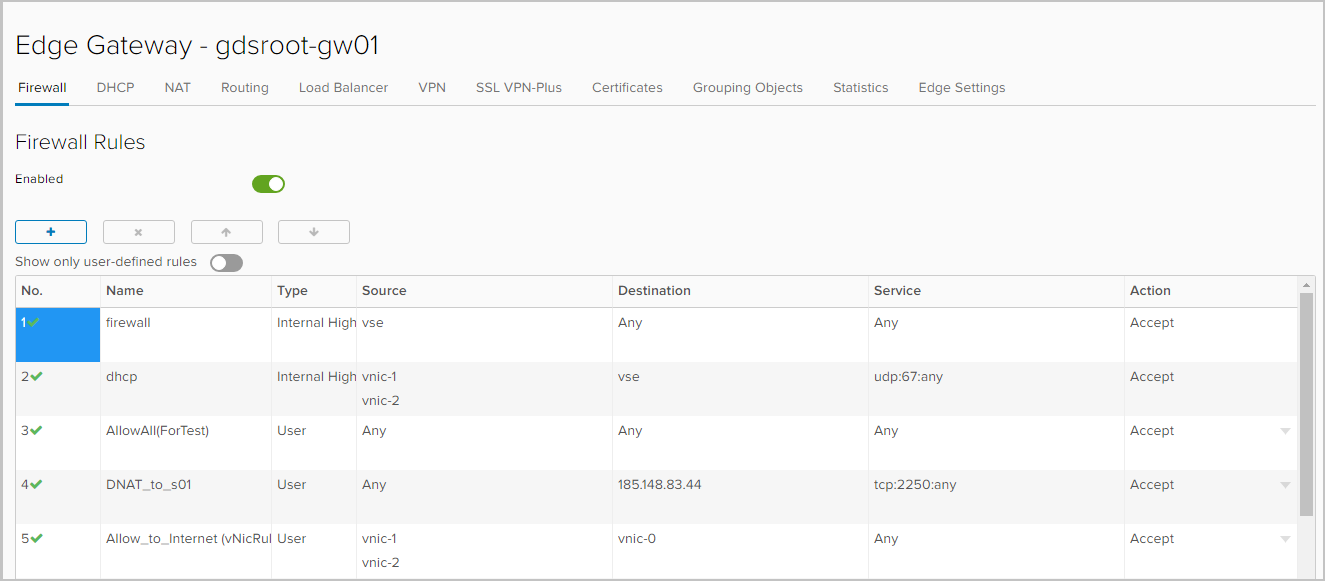

édition NSX. Il y en a cinq: Standard, Professional, Advanced, Enterprise, Plus Remote Branch Office. Tout ce qui est nouveau et intéressant ne peut être vu qu'à partir de Advanced. Y compris la nouvelle interface, qui, jusqu'à ce que vCloud passe complètement en HTML5 (promis par VMware à l'été 2019), s'ouvre dans un nouvel onglet.

Pare-feu Vous pouvez sélectionner des adresses IP, des réseaux, des interfaces de passerelle et des machines virtuelles en tant qu'objets auxquels les règles s'appliqueront.

DHCP

DHCP En plus de définir la plage d'adresses IP qui seront automatiquement délivrées aux machines virtuelles de ce réseau, les fonctions de

liaison et de

relais sont désormais disponibles dans NSX Edge.

Dans l'onglet

Liaisons , vous pouvez lier l'adresse MAC de la machine virtuelle à l'adresse IP si vous souhaitez que l'adresse IP ne change pas. L'essentiel est que cette adresse IP ne soit pas incluse dans le pool DHCP.

L'onglet

Relais configure le relais des messages DHCP vers les serveurs DHCP situés en dehors de votre organisation dans vCloud Director, y compris les serveurs DHCP de l'infrastructure physique.

Acheminement

Acheminement Avec vShield Edge, seul le routage statique pouvait être configuré. Ici, le routage dynamique avec prise en charge des protocoles OSPF et BGP est apparu. Les paramètres ECMP (Active-active) sont également devenus disponibles, ce qui signifie un basculement actif-actif vers les routeurs physiques.

Configuration OSPF

Configuration OSPF Configurer BGP

Configurer BGPUne autre nouveauté - la mise en place du transfert de routes entre différents protocoles,

redistribution des itinéraires (redistribution des itinéraires).

Équilibreur de charge L4 / L7.

Équilibreur de charge L4 / L7. X-Forwarded-For est apparu pour l'en-tête HTTPs. Sans lui, tout le monde a pleuré. Par exemple, vous avez un site Web que vous équilibrez. Sans transmettre cet en-tête, tout fonctionne, mais dans les statistiques du serveur Web, vous n'avez pas vu l'IP des visiteurs, mais l'IP de l'équilibreur. Maintenant, tout est devenu juste.

De plus, dans l'onglet Règles d'application, vous pouvez désormais ajouter des scripts qui contrôleront directement l'équilibrage du trafic.

VPN

VPN En plus du VPN IPSec, NSX Edge prend en charge:

- VPN L2, qui vous permet d'étirer les réseaux entre des sites géographiquement dispersés. Un tel VPN est nécessaire, par exemple, pour que lorsque vous passez à un autre site, la machine virtuelle reste sur le même sous-réseau et enregistre l'adresse IP.

- SSL VPN Plus, qui permet aux utilisateurs de se connecter à distance au réseau d'entreprise. Il y avait une telle fonction au niveau de vSphere, mais pour vCloud Director, c'est une innovation.

Certificats SSL.

Certificats SSL. NSX Edge peut désormais délivrer des certificats. C'est encore une fois la question de savoir qui avait besoin d'un équilibreur sans certificat pour https.

Regroupement d'objets

Regroupement d'objets Dans cet onglet, des groupes d'objets sont définis pour lesquels certaines règles d'interaction réseau, par exemple, les règles de pare-feu, s'appliqueront.

Ces objets peuvent être des adresses IP et MAC.

Il répertorie également les services (combinaison protocole-port) et les applications qui peuvent être utilisés dans la compilation des règles de pare-feu. Les nouveaux services et applications ne peuvent être ajoutés que par l'administrateur du portail vCD.

Statistiques.

Statistiques. Statistiques de connexion: trafic qui passe par la passerelle, le pare-feu et l'équilibreur.

Statut et statistiques pour chaque tunnel VPN IPSEC et VPN L2.

Journalisation

Journalisation Dans l'onglet Paramètres Edge, vous pouvez spécifier un serveur pour l'enregistrement des journaux. La journalisation fonctionne pour DNAT / SNAT, DHCP, pare-feu, routage, équilibreur, IPsec VPN, SSL VPN Plus.

Les types d'alerte suivants sont disponibles pour chaque installation / service:

- Débogage

- alerte

- critique

- Erreur

- Avertissement

- Avis

- info

NSX Edge Dimensions

En fonction des tâches et du volume à résoudre, VMware

recommande de créer NSX Edge dans les tailles suivantes:

| NSX Edge

(Compact)

| NSX Edge

(Large)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Large)

|

vCPU

| 1

| 2

| 4

| 6

|

La mémoire

| 512 Mo

| 1 Go

| 1 Go

| 8 Go

|

Disque

| 512 Mo

| 512 Mo

| 512 Mo

| 4,5 Go + 4 Go

|

Rendez-vous

| Un

application de test

centre de données

| Petit

ou moyen

centre de données

| Chargé

pare-feu

| Équilibrage

niveau de charge L7

|

Le tableau ci-dessous présente les mesures opérationnelles des services réseau en fonction de la taille de NSX Edge.

| NSX Edge

(Compact)

| NSX Edge

(Large)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Large)

|

Interfaces

| 10

| 10

| 10

| 10

|

Sous-interfaces (tronc)

| 200

| 200

| 200

| 200

|

Règles NAT

| 2,048

| 4,096

| 4,096

| 8 192

|

Entrées ARP

Jusqu'à écraser

| 1 024

| 2,048

| 2,048

| 2,048

|

Règles FW

| 2000

| 2000

| 2000

| 2000

|

Fw performance

| 3Gbps

| 9.7Gbps

| 9.7Gbps

| 9.7Gbps

|

Pools DHCP

| 20 000

| 20 000

| 20 000

| 20 000

|

Chemins ECMP

| 8

| 8

| 8

| 8

|

Itinéraires statiques

| 2,048

| 2,048

| 2,048

| 2,048

|

Piscines LB

| 64

| 64

| 64

| 1 024

|

Serveurs virtuels LB

| 64

| 64

| 64

| 1 024

|

Serveur / Pool LB

| 32

| 32

| 32

| 32

|

Bilans de santé LB

| 320

| 320

| 320

| 3,072

|

Règles d'application LB

| 4,096

| 4,096

| 4,096

| 4,096

|

Hub clients L2VPN à parler

| 5

| 5

| 5

| 5

|

Réseaux L2VPN par client / serveur

| 200

| 200

| 200

| 200

|

Tunnels IPSec

| 512

| 1600

| 4,096

| 6 000

|

Tunnels SSLVPN

| 50

| 100

| 100

| 1 000

|

Réseaux privés SSLVPN

| 16

| 16

| 16

| 16

|

Sessions simultanées

| 64 000

| 1 000 000

| 1 000 000

| 1 000 000

|

Sessions / seconde

| 8.000

| 50 000

| 50 000

| 50 000

|

LB Débit L7 Proxy)

| | 2,2 Gbit / s

| 2,2 Gbit / s

| 3Gbps

|

Débit LB Mode L4)

| | 6 Gbit / s

| 6 Gbit / s

| 6 Gbit / s

|

Connexions LB / s (proxy L7)

| | 46 000

| 50 000

| 50 000

|

Connexions simultanées LB (proxy L7)

| | 8.000

| 60 000

| 60 000

|

Connexions LB / s (mode L4)

| | 50 000

| 50 000

| 50 000

|

Connexions simultanées LB (mode L4)

| | 600 000

| 1 000 000

| 1 000 000

|

Itinéraires BGP

| 20 000

| 50 000

| 250 000

| 250 000

|

Voisins BGP

| 10

| 20

| 100

| 100

|

Itinéraires BGP redistribués

| Aucune limite

| Aucune limite

| Aucune limite

| Aucune limite

|

Itinéraires OSPF

| 20 000

| 50 000

| 100 000

| 100 000

|

Entrées LSP OSPF Max 750 Type-1

| 20 000

| 50 000

| 100 000

| 100 000

|

Adjacences OSPF

| 10

| 20

| 40

| 40

|

Itinéraires OSPF redistribués

| 2000

| 5000

| 20 000

| 20 000

|

Total itinéraires

| 20 000

| 50 000

| 250 000

| 250 000

|

→

SourceLe tableau montre qu'il est recommandé d'organiser l'équilibrage sur NSX Edge pour les scénarios de production uniquement à partir de la taille Large.

C'est tout pour aujourd'hui. Dans les parties suivantes, je vais passer en revue les détails de la configuration de chaque service réseau NSX Edge.