L'autre jour, des experts en sécurité de l'information de la société Cerfta Lab ont publié les résultats d'une étude sur un certain nombre de piratages de comptes d'utilisateurs Yahoo Mail et Gmail. Il s'est avéré que la technologie d'authentification à deux facteurs utilisée par ces services présente un certain nombre d'inconvénients qui permettent aux attaquants d'agir.

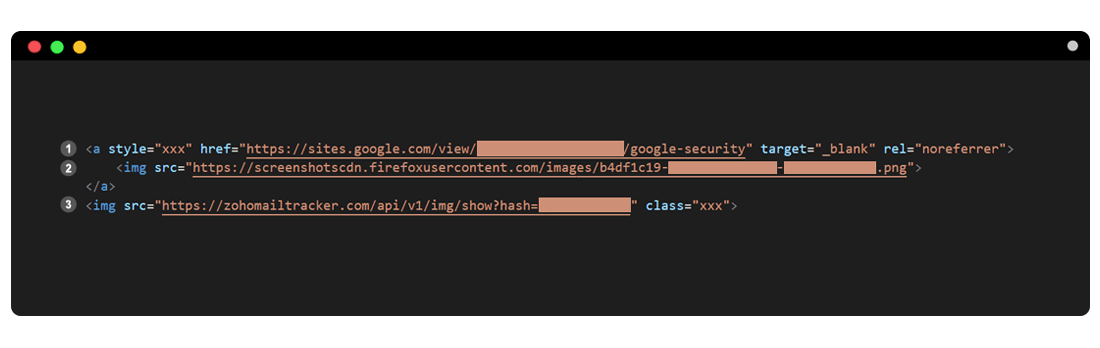

Les auteurs de l'enquête estiment que les piratages ont été effectués sur ordre du gouvernement iranien. Le but de toute la campagne était de pirater des informations. L'attaque a été réalisée par e-mail avec une image cachée et un script.

La lettre elle-même était un message sur une activité suspecte prétendument détectée dans le compte d'utilisateur des services de messagerie mentionnés. Ces e-mails ont été envoyés à partir d'adresses comme mailservices @ gmail [.] Com, noreply.customermails@gmail [.] Com, client] e-mail-livraison [.] Info. Par conséquent, les utilisateurs pas trop avancés de ces messages n'étaient pas suspects.

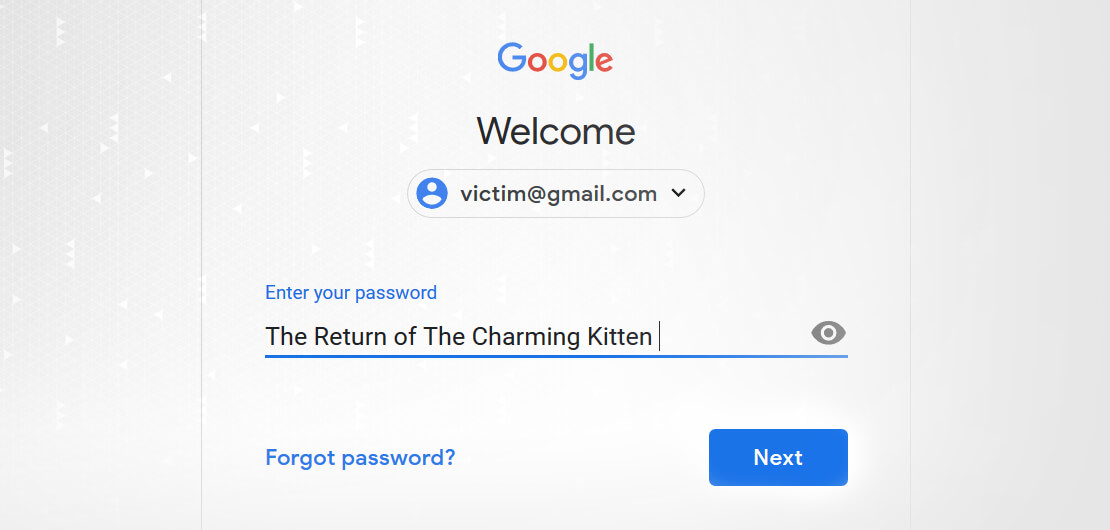

Au contraire, beaucoup ont cherché à cliquer sur le bouton «protéger le compte», qui a redirigé l'utilisateur vers la fausse page de connexion du service de messagerie. Lorsqu'un utilisateur saisissait ses données, elles étaient utilisées par les attaquants presque en temps réel pour accéder à un compte réel. Un utilisateur qui a activé l'authentification à deux facteurs, a reçu un SMS avec un mot de passe à usage unique sur le téléphone, les attaquants ont en quelque sorte eu la possibilité de se connecter au compte. Ils ont appris à contourner la protection Google Authenticator.

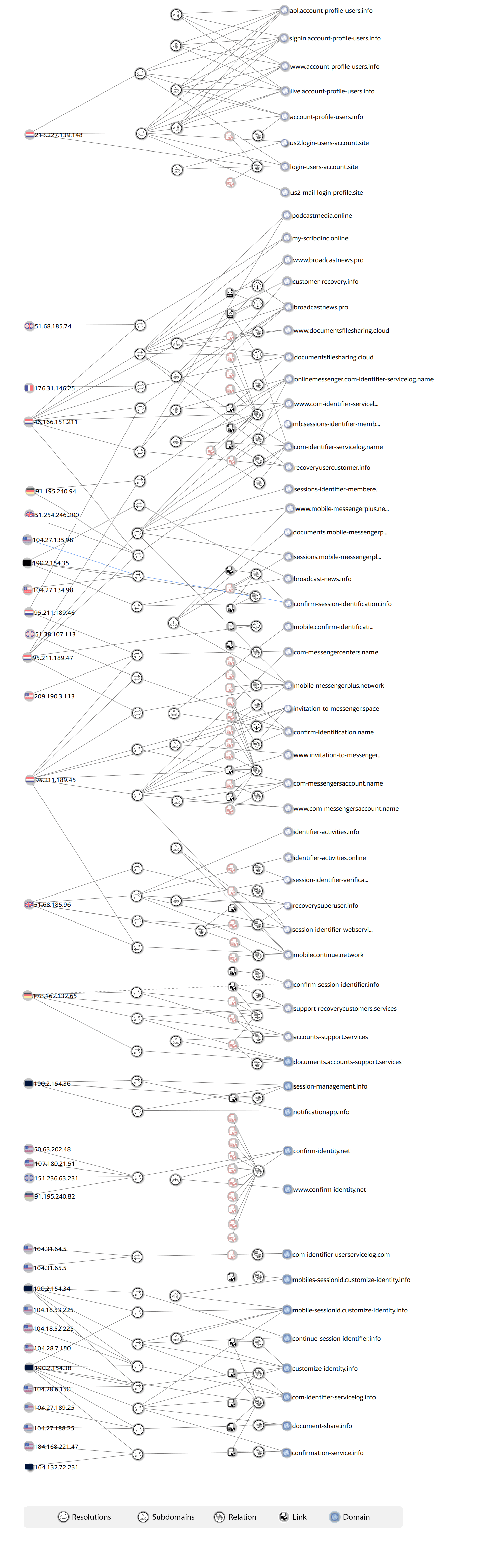

Les chercheurs ont cartographié les domaines et les serveurs qui leur sont associés.

Les attaquants ont utilisé un système VPN et un proxy pour cacher où ils se trouvaient. Mais les chercheurs ont réussi à restaurer la plage IP d'origine à partir de laquelle l'attaque a été effectuée. C'étaient des adresses iraniennes. En outre, des méthodes de travail similaires ont été et sont utilisées par le groupe de crackers Charming Kitten, qui est associé au gouvernement iranien.

Les victimes que les assaillants recherchaient étaient, tout d'abord, des journalistes, des politiciens, divers types de militants publics de nombreux pays du monde.

Il est clair que le principal moyen de se protéger contre des attaques de ce type est simplement de ne pas ouvrir d'e-mails suspects. Malheureusement, cette méthode ne fonctionne pas toujours, car beaucoup de gens ne voient rien de suspect dans une lettre écrite prétendument par Google ou Yahoo. L'utilisation de touches fixes (par exemple, YubiKey), qui permettent l'authentification lors de la connexion d'un périphérique USB au port, peut aider.

Google a mené une étude dont les résultats indiquent clairement que les clés USB sont beaucoup plus fiables que les smartphones ou autres systèmes pouvant être utilisés pour l'authentification à deux facteurs.

Les experts en sécurité de l'information recommandent également de ne pas utiliser l'authentification à deux facteurs avec l'envoi de SMS comme l'un des composants de protection.