La 8e conférence internationale DefCamp 2018 s'est tenue les 8 et 9 novembre 2018 à Bucarest (Roumanie), consacrée aux questions de sécurité de l'information et des technologies de sécurité de l'information. DefCamp est l'une des conférences de piratage et de sécurité de l'information réussies en Europe centrale et orientale; On note entre autres Hacktivity (Hongrie) et CONFidence (Pologne). Le but de l'événement est de s'engager dans une communication sur les dernières recherches pratiques des experts en sécurité, des entrepreneurs, des secteurs scientifiques, publics et privés.

DefCamp a réuni plus de 1800 participants de Roumanie et des pays voisins, avec des connaissances et une expérience différentes - des étudiants aux leaders dans diverses industries, des experts en sécurité de l'information et des chercheurs.

L'organisateur direct de l'événement est une organisation non gouvernementale - le

Cyber Security Research Center de Roumanie . Selon eux, cette année, le nombre de pays participants était de 35, dont l'Europe, les États-Unis, l'Inde et les Émirats arabes unis, 60 locuteurs et 400 entreprises.

À propos de DefCamp 2018

Le format de l'événement comprenait une section traditionnelle avec des présentations et un concours de la FCE.

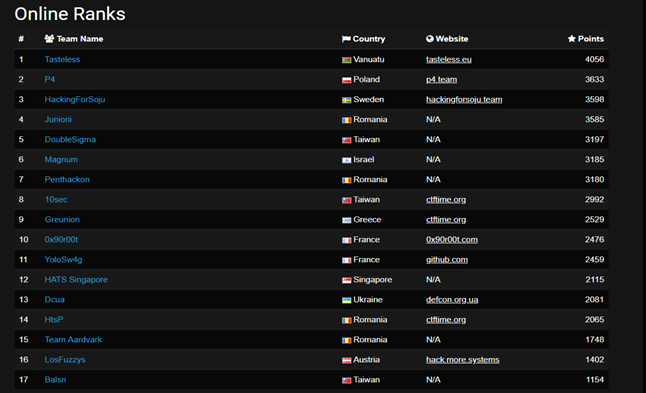

Trois premières places de la CTF: équipe République de Vanuatu (Mélanésie), Pologne et Suède; à la quatrième place est l'équipe de Roumanie; Il n'y avait pas d'équipes de Russie cette année. Une liste complète est disponible

ici .

La section des conférences de cette année a eu lieu avec trois pistes parallèles; à titre de comparaison, l'année dernière, il y avait deux pistes.

Cette année, DefCamp a de nouveau eu HackerVillage, où divers projets ont été exposés - de la sécurité de l'information aux jeux. Contrairement à l'année dernière, la section startups a été supprimée car non justifiée.

Cette année a également été marquée par la participation du groupe des consulats autrichiens (comme l'année dernière), mais maintenant c'était un petit panel de discussion pour 3-4 personnes pendant quelques heures.

La partie conférence de l'événement visait à échanger des idées progressistes et innovantes, les résultats des dernières recherches et développements, une expérience professionnelle dans tous les domaines de la sécurité informatique. Il est important de noter que la qualité des rapports est élevée, l'expérience des intervenants est différente et la vision des questions de sécurité diffère également, en tenant compte de leurs propres opinions et des détails de la résolution du problème dans chaque cas, y compris d'un pays à l'autre. Par exemple, des intervenants d'Inde, du Pakistan et d'Europe de l'Est détaillent volontiers le côté technique de la question en discussion, tandis que des collègues américains réduisent à la question organisationnelle et à la formation / éducation ou présentent des faits, des exemples avec une logique ornée de narration. Cependant, cette année, la plupart des rapports étaient dans un format commercial et de haut niveau plutôt que technique, et la plupart d'entre eux étaient marqués dans le programme comme «techniques» au lieu de «commerciaux».

Les thèmes de la conférence comprenaient en fait:

- La sécurité de l'IoT est le thème de l'année.

- Protection des infrastructures.

- Cybersécurité.

- Logiciels malveillants.

- Ingénierie sociale.

- Sécurité des appareils mobiles au sens large, incl. dans des domaines connexes.

- Autres rapports divers.

À propos des rapports DefCamp 2018 auxquels j'ai pu assister

Le guide de l'auto-stoppeur sur la désinformation, le balancement de l'opinion publique et les faux drapeaux

Reportez-vous sur les principes de la mode hors ligne à l'ancienne et obtenez des informations du réseau ainsi que de la désinformation, des faux articles de presse aux interviews spécialement préparées. Le président Dan Demeter du bureau de représentation roumain de Kaspersky Lab a essayé de dire comment distinguer les nouvelles véridiques des contrefaçons, cependant, les méthodes proposées étaient principalement empiriques, avec des métriques mal exprimées, et des métriques se résumaient à une surabondance de nouvelles (et le libellé utilisé) du même type pour les nouvelles de contenu opposé.

Rampe à travers votre bouclier de cryptographie

Le conférencier Cosmin Radu a fait une présentation sur les capacités de Burp à attaquer le chiffrement: identifier le chiffrement faible et ses erreurs, révéler une clé, analyser les étapes de génération de clés dans le cadre de l'établissement de connexions en utilisant des applications individuelles comme exemples. En général, le rapport peut être considéré comme un rapport d'activité de l'équipe Burp ou de chercheurs associés sur les capacités de l'outil

OSSTMM: la méthodologie de test de sécurité «Mesurer, ne pas deviner»

Rapport sur la méthodologie d'évaluation et de calcul des indicateurs de risque de sécurité en tenant compte de l'uniformité des métriques et de l'inclusion des notations CVSS. La méthodologie proposée se résume à une variation des formules de la forme «combien de mécanismes de défense n'ont pas été appliqués ou les vulnérabilités n'ont pas été fermées par rapport au nombre total de mécanismes et de mesures». En général, les publications récentes de l'ISECOM sont liées à l'universalisation des astuces et des métriques.

Piratage à distance de yachts

2017 Le personnel de Kaspersky Lab fait un

rapport sur les vulnérabilités des yachts et des équipements connectés, y compris la navigation et l'IoT, sur les erreurs de sécurité, la force brute des mots de passe pour les routeurs Microtik avec des outils prêts à l'emploi (du kit Pentester), le code dur pour les mots de passe dans les programmes de gestion du firmware et des yachts, et l'interception trafic non chiffré.

Menaces et vulnérabilités de signalisation mobile - cas réels et statistiques tirées de notre expérience

Positive Technologies rend compte des vulnérabilités des réseaux mobiles, de leur état de sécurité actuel et de son impact sur l'échange d'informations entre les appareils, les applications de la mobilité quotidienne et l'Internet des objets. Le rapport fait écho aux matériaux du

rapport d'exposition sur les vulnérabilités Diameter 2018 et

PT Telecom Attack Discovery et présente davantage de statistiques de recherche sur le thème de la sécurité du réseau SS7.

Tu as raison, ce discours ne parle pas vraiment de toi!

Le

Le prochain rapport de

Jason Street sur le principal problème de sécurité - l'échec humain. Jason a abordé les aspects liés aux erreurs des utilisateurs finaux, leurs habitudes de comportement, qui sont pris en charge par les équipes de sécurité dans les entreprises. Le rapport, cependant, n'incluait pas les «erreurs humaines» des développeurs, mais le rapport a noté que l'essentiel est les paramètres pour améliorer l'alphabétisation dans le domaine de la sécurité des personnes. Il s'agissait d'un rapport sur la formation à la sécurité et la sensibilisation à la sécurité pour les utilisateurs avec des exemples de situations et de cas différents dans les entreprises qui ont acheté des services de formation et d'audit de sécurité.

Malware IoT: enquête complète, cadre d'analyse et études de cas

Rapport sur l'analyse du problème des dispositifs IoT, sur le déséquilibre des bases de données CVE / CVSS et des publications accessibles au public sur le thème des vulnérabilités IoT, sur les caractéristiques des vulnérabilités et du code malveillant pour l'IoT. Une partie du problème avec le caractère incomplet des bases de données CVE / CVSS est que les informations sur CWE (Common Weakness problems) en sont exclues, et dans un grand nombre de dispositifs IoT que personne n'a analysés dans un tel volume et qui plus est, ne les ont pas rassemblés. Les intervenants, dont le matériel se trouve

ici , ont proposé plusieurs outils pour l'analyse automatique des problèmes:

- Cuckoo Sandbox - pour l'analyse des fichiers et des sites Web malveillants de Windows, Linux, MacOS, Android, le suivi des appels et l'analyse des symptômes comportementaux, le vidage et l'analyse du trafic réseau, y compris crypté, ainsi que la prise en charge de l'outil de volatilité pour analyser la RAM.

- Firmware.RE est un service gratuit de numérisation et d'analyse des fichiers (packages) du firmware de l'appareil et de détection rapide des vulnérabilités, des portes dérobées et du code malveillant intégré (lors de l'assemblage du firmware).

Le défi de créer un environnement numérique sûr et sécurisé dans les soins de santé

Rapport serbe sur les problèmes de sécurité dans les établissements médicaux. Le rapport n'était pas lié à l'IoT, mais visait davantage à discuter de l'application des solutions de sécurité existantes sans prendre en compte les spécificités du travail et les besoins du personnel médical. Le raffinement des décisions doit tenir compte de ces caractéristiques et des exigences du RGPD (afin qu'elles ne soient pas particulièrement gênantes et gênantes).

Hackerville

HackerVillage est devenu un événement traditionnel pour la conférence, dans laquelle diverses compétitions sont organisées.

DefCamp Capture le drapeau (D-CTF)

Le CTF est l'un des événements en cours de la conférence, qui se déroule sur divers sujets: l'intelligence artificielle et l'apprentissage automatique, la cyberguerre, la cryptographie, la stéganographie, la sécurité Web, la sécurité des réseaux, la criminalistique et l'inverse. Règles de base pour la participation:

- Seulement 5 personnes dans l'équipe, y compris le chef d'équipe.

- DoS est interdit.

- La recherche de vulnérabilités dans l'infrastructure CTF apportera plus de points.

- Les hacks ne sont comptés que si l'équipe n'a pas été piratée en premier.

Fonds de prix - 3 000 euros et gadgets.

Défendez le château

Les concurrents ont créé des signatures IPS pour repousser le plus d'attaques. Conditions de compétition:

- Le trafic légitime ne doit pas être bloqué.

- Vous ne pouvez pas utiliser de signatures de port et de types de protocole.

- Testé sur les exploits.

- Les exploits FalsePositive ne doivent pas être bloqués.

- Signatures à but non lucratif (publiées plus tard comme gagnantes).

Liste d'exploits:

IoT Village

IoT VILLAGE a été conçu pour montrer une approche pratique du piratage des appareils, permettant aux participants de gagner les gadgets qu'ils ont piratés (routeurs, webcams, etc.). Règles:

- Chaque participant / équipe participant au concours aura les moyens de se connecter au réseau, mais il aura besoin de son propre ordinateur portable.

- Ensuite, chaque participant / équipe commence à attaquer les appareils annoncés lors de la compétition en utilisant les outils ou scripts disponibles.

- À tout moment, pas plus de deux participants sont autorisés sur les appareils.

- Si un participant découvre une vulnérabilité sur l'un des appareils, il avisera son arbitre sur place (à l'un des juges).

- Si le participant utilise la vulnérabilité par rapport à l'un des appareils, il en informera l'arbitre sur place (à l'un des juges).

- Toutes les vulnérabilités doivent être fournies aux organisateurs.

- La confirmation d'une victoire peut varier d'un participant à l'autre, selon le risque de détecter une vulnérabilité, mais s'il était possible d'obtenir root, la victoire n'est pas contestée.

Liste des appareils par catégorieRouteurs

- Routeur Gigabit Wi-Fi double bande NETGEAR Nighthawk AC1900 (R7000) avec prise en charge Open Source. Compatible avec Amazon Echo / Alexa

- Routeur sans fil Zyxel Armor Z2 AC2600 MU-MIMO

- Routeur sans fil Synology RT2600ac

Stockage en réseau

- Western Digital My Cloud EX2 Ultra, 2 baies, Gigabit, double cœur, 1300 MHz, 1 Go DDR3 (Negru)

- NAS / DAS cloud personnel Qnap TS-251A à 2 baies TS-251A avec accès direct USB

- Synology DS718 + 2-Bay 2GB Noir DS718 +

- Chaque NAS sera équipé d'un (1) disque dur de bureau WD Black Performance de 1 To

Systèmes de sécurité

- Système de caméra de sécurité ANNKE Smart HD 1080P Lite Enregistreur DVR 4 + 1 canaux

- Caméra HD sans fil Vstarcam C7833-X4 à distance

Appareils électroménagers

- Bluesmart One - Bagages intelligents

- HoneyGuaridan S25 Smart Automatic Pet Feeder (animal ou nourriture pour animaux non inclus)

- Téléviseur LED Smart Toshiba, 81 cm

Imprimante

- Imprimante laser couleur sans fil Brother HL-L8260CDW

Argent comptant froid

- 50 euros: trouvez plus d'une vulnérabilité pour n'importe quel appareil.

- 50 euros: trouvez plus d'une vulnérabilité pour 4 appareils.

- 100 euros: trouvez plus d'une vulnérabilité pour 9 appareils.

- 100 euros: obtenez root pour 2 appareils.

- 200 euros: obtenez root pour 6 appareils.

Attaque d'infrastructure critique

Dans le cadre de la tâche d'attaque des infrastructures critiques, il a été proposé d'acquérir de l'expérience dans le piratage de systèmes industriels. Pour ce faire, vous pouvez choisir parmi 4 pistes:

- Aménagement de l'infrastructure ferroviaire, qui a utilisé l'application SCADA (contrôle et collecte de données) pour afficher les données opérationnelles et contrôler l'automatisation des aiguillages ferroviaires, ainsi que les modèles d'une centrale solaire et éolienne avec une source d'énergie renouvelable.

- Un système de contrôle de poste simulé avec un relais de protection qui a reçu et transmis des signaux de / vers une unité de test spéciale et a été directement connecté à un schéma unifilaire / schéma de circuit de poste unifilaire, illustrant certains des principaux dispositifs de commutation du poste.

- Différents API pour le piratage qui ont émulé des processus de contrôle industriels.

- Bras industriel d'un robot.

ICS Humla CTF

Les programmes malveillants et les attaques de nouvelle génération ciblent les systèmes industriels qui peuvent causer d'énormes pertes financières et humaines. Les tests de pénétration des systèmes industriels nécessitent des connaissances et des compétences approfondies, dont la préparation dépend de la disponibilité des équipements. Ce concours était axé sur le plus grand des appareils matériels commerciaux: les automates et les simulateurs, dont les paramètres simulaient l'infrastructure à l'aide d'automates en temps réel et d'applications SCADA.

Pirater la banque

Des attaques typiques contre les distributeurs automatiques de billets ont été présentées lors du séminaire «ATM: problèmes quotidiens» (divulgation confidentielle d'informations et retrait d'argent non autorisé du terminal). Le concours a été divisé en deux phases. Lors de la première étape, les participants ont pu intercepter et analyser différents types de trafic (réseau et USB). À la deuxième étape, les candidats ont eu accès à des interfaces USB pour émettre des commandes vers des appareils ATM et à une interface réseau pour mener une attaque MiTM. Le but du concours est de montrer différentes approches pour retirer de l'argent et intercepter des données de carte.

Conditions de compétition:

- L'objectif est de recevoir des informations confidentielles d'une carte bancaire ou de retirer de l'argent à un guichet automatique.

- Chaque participant / équipe participant au concours a reçu une carte bancaire et des fonds pour recevoir le trafic réseau et USB.

- Les attaques par déni de service sont interdites.

- Assurez-vous d'informer sur l'approche trouvée pour recevoir des informations confidentielles et retirer de l'argent.

- Les points sont attribués en fonction de la difficulté à trouver.

- Des points supplémentaires ont été attribués pour les attaques via USB.

- Les outils et scripts sont à la discrétion des participants.

Carte WiFi PWNED

La carte Wifi PWNED est une démonstration en temps réel des risques lorsqu'une personne fait confiance aux connexions sans fil. L'équipe DefCamp a automatiquement analysé le trafic sur le réseau et recherché des traces d'utilisateurs entrant dans le courrier, le site Web ou d'autres services réseau sans utiliser de mécanismes de protection. Les résultats ont été affichés sur la carte Wifi PWNED de manière conviviale pour montrer à tous les dangers des réseaux non fiables. Comme outil, un rack avec 50 routeurs a été utilisé, qui pour l'utilisateur était de faux réseaux Wi-Fi.

Cible john

Target John est un concours dans lequel les participants ont reçu quelques détails sur un objectif réel, et ils ont dû trouver des informations sur cette personne ou ce groupe particulier. Pendant le concours, les participants ont pu faire leurs preuves dans de nombreux domaines: médecine légale, pentest, recherche de réseau. La tâche des participants est de «détourner» la comptabilité des objectifs sans préavis, d'introduire des portes dérobées de son appareil, etc.

Règles de participation:

- La façon dont vous recherchez les artefacts n'est pas importante.

- Les points ont été attribués en fonction de la valeur correspondante de l'artefact.

- Des points bonus ont été attribués pour un style et une créativité extrêmes.

- La taille maximale de l'équipe est de 1 joueur.

- Des photos et des vidéos ont été fournies aux organisateurs.

Coin démarrage

Le Startup Corner est l'occasion de bénéficier d'un accompagnement start-up auprès d'un partenaire événementiel Orange pour une durée annuelle. Jusqu'à trois startups ont été sélectionnées sur la base de la priorité de dépôt d'une candidature et du degré de développement de la startup.

Postface

J'ai trouvé l'événement utile en raison de la possibilité d'entendre des informations de première main concernant la sécurité de l'Internet des objets (je discuterai séparément de mon rapport dans les publications suivantes).

D'un autre côté, de nombreux supports sont souvent répétés d'un événement à l'autre sur plusieurs années, ce qui dans un sens est également un plus si le matériel est étroitement ciblé. Toutes les pistes de la performance sont simplement numérotées, mais il est secrètement connu que sur la piste principale, elles présentent des matériaux plus généraux afin d'attirer un public, sur la deuxième piste 50/50 affaires et technique, et sur la troisième - des matériaux techniques séparés ou intéressants pour un large éventail d'invités. Parmi les lacunes, on peut noter que cette année, ils ont commencé à introduire des procédures accélérées pendant 15 minutes, et souvent des documents qui prétendaient être un rapport complet y étaient inclus.