Pendant longtemps, il n'y a pas eu d'articles sur la stéganographie. Voici un exemple de la façon dont les pirates dissimulent leurs attaques en un trafic inoffensif utilisant les réseaux sociaux.

Chaque botnet doit rester en contact avec son centre de contrôle pour recevoir des commandes, des instructions, mettre à jour et effectuer diverses tâches sur les appareils infectés. Comme les outils de sécurité analysent le trafic réseau pour empêcher la communication avec des adresses IP malveillantes, les attaquants utilisent de plus en plus des services «légaux» dans leurs infrastructures d'attaque pour rendre leur détection difficile.

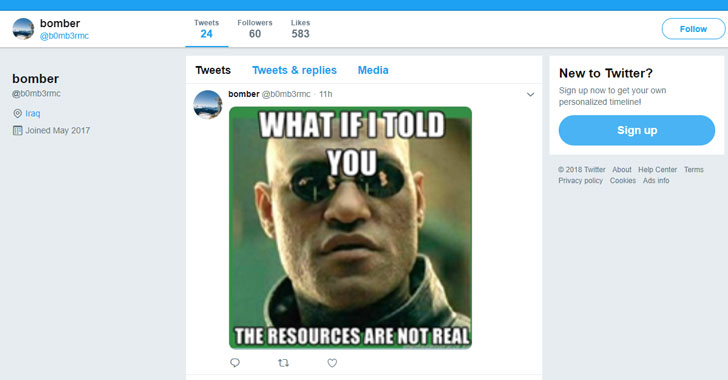

Les chercheurs de Trend Micro ont trouvé un exemple d'un tel schéma: un nouveau malware extrait les commandes des mèmes hébergés sur un compte Twitter contrôlé par un attaquant. Pour nous, les téléspectateurs, ce mème ressemble à une image ordinaire, mais les commandes sont disponibles dans les métadonnées du fichier, accessibles uniquement au malware.

Voici un fragment d'un programme malveillant qui implémente le téléchargement d'images d'un attaquant sur Twitter et la recherche de commandes secrètes.

Selon les chercheurs, le compte Twitter en question a été créé en 2017 et ne contenait que deux mèmes contenant des commandes pour créer des captures d'écran et les envoyer au serveur des attaquants, dont le programme reçoit l'adresse via le service pastebin.

Note du traducteur:

Le service pastebin permet aux utilisateurs d'échanger de grandes quantités d'informations textuelles. Disons que vous avez écrit du code, que vous l'avez envoyé à pastebin, que vous avez obtenu une URL où les autres utilisateurs peuvent obtenir votre code. Si vous avez corrigé le code, les utilisateurs de l'ancienne URL verront le code déjà corrigé. Une sorte de github, mais seulement sans gith.

En plus d'envoyer des captures d'écran, le logiciel malveillant peut envoyer des listes de processus en cours, des noms de compte, recevoir des listes de fichiers de répertoires spécifiques sur une machine infectée et recevoir des vidages du presse-papiers de l'utilisateur.

Les chercheurs pensent que le logiciel malveillant en est aux premiers stades de développement, car l'adresse IP locale est indiquée sur le site Web de Pastebin comme le nord, ce qui peut être un talon temporaire.

Il convient de noter que le logiciel malveillant n'a pas été téléchargé à partir de Twitter lui-même, et les chercheurs n'ont actuellement pas découvert quel mécanisme a été utilisé ou pourrait être utilisé par les cybercriminels pour transmettre des logiciels malveillants aux ordinateurs des victimes.

Le compte Twitter utilisé pour livrer les mèmes malveillants est actuellement désactivé, mais on ne sait toujours pas qui se cache derrière ce malware et comment le mystérieux pirate a propagé le malware.