Depuis plus de 20 ans, les systèmes de contrôle d'accès sont dominés par une carte RFID sans contact. L'éviction moderne de tout par les smartphones semble avoir atteint l'industrie ACS extrêmement conservatrice.

De plus, les avantages d'un smartphone dans ACS, par rapport aux cartes en plastique, sont absolument destructeurs. Sous la coupure, nous détruisons les cartes ACS et quelqu'un d'autre.

Table des matières

Exécution de la carte ACSAvantages de l'accès mobileQu'est-ce que l'accès mobile?Fournisseurs proposant des solutions d'accès mobile sur le marché russeÉmettre un identifiant sur un smartphoneÉmission d'un identifiant virtuelLe coût des identifiants virtuelsGénération d'ID basée sur les données du smartphoneLe coût d'un identifiant généré à partir des données du téléphoneRévocation d'identité... Rappel d'un identifiant depuis un smartphone... Rappel des identifiants du contrôleur ACSÉmettre des identifiants d'invitéTransfert de l'identifiant au contrôleur ACSQue se passera-t-il lorsque le smartphone changera?Stockage de donnéesNFC ou BluetoothConclusionsExécution de la carte ACS

Dans le travail académique, cette section est généralement appelée la justification de la pertinence, mais comme

Habr est un fumoir , comme je l'ai lu récemment, j'ai décidé d'ajouter de la couleur à cette histoire plutôt industrielle. De plus, comme les avantages du smartphone sont destructeurs, je vais le détruire.

Tout a commencé pour moi en 2007 lorsque je suis arrivé en Chine. Mon ami et moi, presque comme Bashirov et Petrov, avons décidé d'aller quelques jours en Chine et de nous y rendre en entier, et en même temps trouver un fournisseur des plus populaires en Russie en 2007, les cartes dites épaisses au format EM-marine (125 KHz).

La malédiction du marché russe du contrôle d'accès est une épaisse carte au format EM-marine.

C'était mon premier voyage, et en plus du fait que je considérais le mauvais pays comme un pays du tiers monde, il s'est avéré dès la minute où je suis descendu de la rampe à l'aéroport de Hong Kong, et à l'époque c'était le meilleur aéroport du monde, il s'est également avéré que en Chine même, même à cette époque, les cartes EM-marine n'étaient pratiquement pas utilisées, et même alors les cartes standard Mifare et les lecteurs d'empreintes digitales y ont prévalu (mon évaluation personnelle, uniquement à l'œil nu).

Et maintenant, la première question principale: que pensez-vous, quelles cartes prévalent en Russie en 2018? À droite, les cartes EM-marine.

La seule chose qui est au moins un peu rassurante, c'est que «ils» ont une situation légèrement meilleure.

HID Global , l'un des plus grands fabricants mondiaux d'ACS,

estime que 40% du marché mondial des ACS sont actuellement des cartes de proximité HID (125 KHz), qui en termes de sécurité sont le même chapeau que EM-marine. Ces cartes sont entièrement présentes sur le site officiel de HID, et il n'y a pas un mot dans la

description que ces cartes peuvent être copiées.

La chose amusante à propos des citations est qu'une carte Em-Marine, StandProx

coûte 12 roubles , et la carte HID Proximity la plus simple, HID ProxCard II® coûte

200 roubles .

La deuxième question principale se pose immédiatement: le marché russe est-il voué à l’utilisation éternelle des cartes sans contact? Et sinon, quelles technologies les remplacent?

Et ici, je me permettrai d'exprimer ma propre opinion - dans les prochaines années, le paysage du marché changera sérieusement, et rien, et personne ne le changera.

La carte ACS sera remplacée par:- Technologies d'accès mobile

- Identification biométrique

Sur l'état actuel des choses dans le domaine de l'identification biométrique

, notre site présente un énorme longidish . Mais nous parlerons en détail de la technologie d'accès mobile dans cet article.

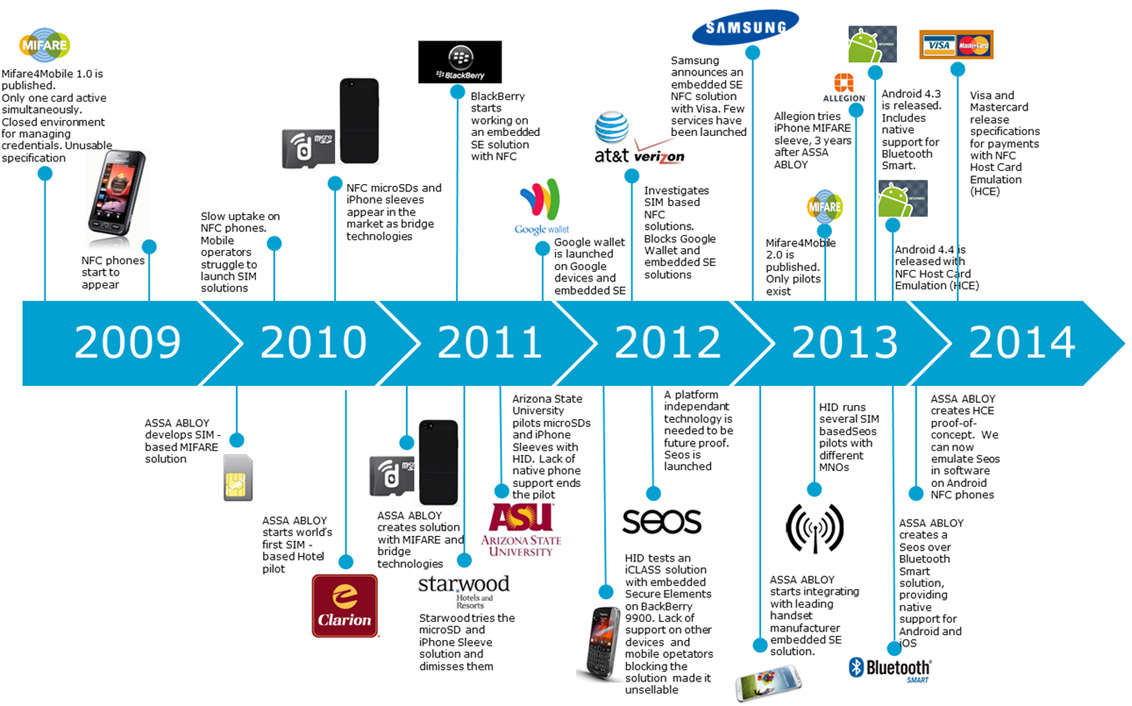

La première entreprise à offrir un accès mobile au grand public a été HID Global, membre du conglomérat ASSA ABLOY, avec un chiffre d'affaires de 1,2 milliard de dollars en 2016. Inclus dans les

50 plus grandes entreprises du secteur des systèmes de sécurité.

Numérisation du livre blanc HID Global

Prenons 2014 comme point de départ du moment où la technologie est apparue sur les marchés.

C'est maintenant 2018, et sur le marché russe, vous pouvez trouver 10 fabricants offrant des solutions d'accès mobile.

Il semble que nous avons encore une fois surpassé tout le monde, et tous les autres pays du monde nous envient. Mais le diable, comme toujours, dans les détails, regardons-les.

Et voici le premier détail - les entreprises russes n'ont présenté leurs produits qu'en 2018, annoncé en 2017 lors du

salon des équipements de sécurité

Securika . Mais en réalité, les appareils fonctionnels ont tout de même été mis en vente en 2018.

Le deuxième détail - selon le nombre d'offres, les fabricants russes, comme toujours, gagnent, mais qu'en est-il de la qualité. Insider - tout va mal, mais il y a de l'espoir.

Ce que les fabricants russes de systèmes de contrôle d'accès attendent depuis 4 ans, notamment avec la compréhension des avantages catastrophiques de l'accès mobile.

Avantages de l'accès mobile

C'est moins cher , même si les identifiants virtuels coûtent de l'argent, ils ne peuvent pas être perdus, cassés et plus faciles à administrer. Et si les identifiants virtuels sont

gratuits , c'est beaucoup moins cher.

Il est plus sûr de créer des doublons de cartes à 125 KHz, comme HID Proximity, donc EM-marine, un processus qui ne sera pas difficile même pour ma grand-mère, ma grand-mère, bien sûr, il n'y a aucun intérêt à utiliser des "trous" dans votre système de contrôle d'accès, mais puisque vous installez le système, vous savez déjà qu'il y a des personnes intéressées.

De plus, contrairement aux cartes sans contact, les smartphones eux-mêmes prennent en charge l'authentification multifacteur, l'identification biométrique et d'autres fonctionnalités de sécurité dont les cartes sans contact n'avaient même pas rêvé.

Il est plus facile à administrer. Lorsque l'identifiant est perdu, cassé, oublié à la maison, quelqu'un doit résoudre ce problème, et cette personne, selon la taille de l'entreprise, peut y consacrer un temps considérable.

L'avantage de l'accès mobile est que les smartphones sont moins susceptibles de perdre, de casser et d'oublier à la maison.

C'est plus efficace , une diminution significative de la pratique lorsque les employés célèbrent l'arrivée / le soin les uns des autres. Aux États-Unis, les entreprises

perdent 373 millions de

dollars à ce sujet, selon les données de 2017. Combien de personnes ont avec nous, personne ne pense, peut-être que l'ampleur de l'âme russe ne le permet pas, mais à en juger par l'amour de mèmes comme «ce pays ne peut pas être vaincu», je pense pas moins qu'aux États-Unis.

Il est plus respectueux de l'environnement , les cartes sans contact sont en plastique, qui se

décomposeront pendant des centaines d'années , et vous devez également considérer que la production de plastique n'est pas la technologie la plus respectueuse de l'environnement. Selon l'ONU, cette seule raison suffit pour refuser l'utilisation de cartes plastiques.

C'est plus pratique . L'accès à partir d'un appareil mobile peut être plus rapide et plus pratique. Par exemple, lorsque vous voyagez en voiture, la technologie Bluetooth Smart avec une portée étendue vous permet d'ouvrir des portes ou des barrières à l'approche d'une voiture, tandis que le conducteur n'a pas à abaisser la vitre de la voiture et atteindre le lecteur avec une carte.

Qu'est-ce que l'accès mobile?

L'accès via smartphone signifie utiliser le smartphone comme identifiant.

Pour ce faire, vous avez besoin d'un smartphone basé sur iOS ou Android prenant en charge NFC ou BLE. De plus, dans presque tous les cas, vous devrez installer une application mobile téléchargée gratuitement sur l'Apple Store ou Google Play, quel que soit le fournisseur.

L'accès via un smartphone peut être considéré comme un remplacement complet des identifiants RFID sans contact ou une utilisation parallèle avec eux. Étant donné que tous les lecteurs, sauf qu'ils peuvent lire l'identifiant à partir d'un smartphone, les identifiants RFID ordinaires peuvent également lire.

Cela peut être pratique dans certains cas, par exemple: tous les employés réguliers utilisent un smartphone et des cartes en plastique sont utilisées pour organiser les laissez-passer des invités. Eh bien, personne n'interdit de lier à la fois un smartphone et une carte à une seule personne, après tout, n'oublions pas qu'un smartphone peut parfois être déchargé.

L'accès via un smartphone implique deux technologies, dont au moins une doit être compatible avec les lecteurs prenant en charge l'accès mobile - NFC et BLE.

- NFC (Near field communication) - technologie d'identification étroite prenant en charge la technologie mobile HCE (Host Card Emulation)

- BLE (Bluetooth Low Energy) - Technologie Bluetooth basse consommation.

Les fabricants de lecteurs Parsec, Rusguard et PERCo n'ont dans leur arsenal que le module NFC. Ce qui, bien sûr, est triste, car il limite considérablement les possibilités d'utilisation.

Les fabricants de lecteurs Nedap, HID Global, Suprema, ESMART, Salto, Sigur et ProxWay ont une liste complète de modules dans leurs lecteurs.

De plus, les fabricants comprennent que les technologies d'accès mobile ne viennent pas à un marché vide, mais à un marché déjà rempli de cartes ACS actuelles. Par conséquent, avec tous les lecteurs ci-dessous, vous pouvez utiliser les cartes à puce sans contact classiques. Premièrement, il sera plus facile d’organiser une période "transitoire" Vous ne pouvez pas changer tous les lecteurs en mobile à la fois, ce qui peut coûter un sou, mais faites-le progressivement, en laissant par exemple la plupart exclusivement sur des cartes.

Et deuxièmement, il y a toujours une personne unique avec le Nokia 3310, ou peut-être que quelqu'un veut simplement utiliser des cartes, pourquoi pas - le monde est diversifié.

Alors, que pouvez-vous utiliser d'autre qu'un smartphone:

- Cartes à puce sans contact (principalement Mifare Classic, Mifare DESFire, Mifare Plus, iClass)

- Cartes bancaires (Mastercard, Visa, World)

- Smartphones

Selon le fournisseur particulier, la liste des identifiants changera, mais les cartes à puce prennent tout en charge.

Fournisseurs proposant des solutions d'accès mobile sur le marché russe

1. NedapChez Nedap, le travail avec les laissez-passer d'invité est très commodément organisé; pour l'accès des invités, une barre unique ou un code QR lui est envoyé par e-mail, qui est lu à partir de l'écran du smartphone.

Application mobile

MACE pour Android et

application MACE pour iOS

2. SupremaLes lecteurs Suprema se distinguent par une combinaison unique de méthodes d'identification, combinant l'identification de smartphone, l'identification biométrique et les capacités d'identification de carte sans contact dans un seul appareil. De la biométrie, Suprema prend en charge la technologie des empreintes digitales et la reconnaissance faciale.

Application mobile sur Android

BioStar 2 Mobile et

BioStar 2 Mobile pour iOS.

3. ParsecApplication mobile Android -

Émulateur de carte Parsec4. RusgardApplication mobile Android -

Clé RusGuard5. HIDLa solution HID Global permet au smartphone d'interagir avec les lecteurs iCLASS SE et multiCLASS SE en mode quasi-tap (tap) ou à distance en mode Twist and Go (rotation du smartphone). La technologie Twist and Go permet de déverrouiller les dispositifs de blocage uniquement après que l'utilisateur a tourné le smartphone de 90 degrés, ce qui élimine l'ouverture accidentelle lors de l'utilisation de Bluetooth.

Une rétroaction active sous forme de vibrations et de signaux sonores lors de l'ouverture des portes augmente le confort de l'utilisateur.

Aux prix de chaque lecteur HID, vous devez également ajouter 75 $ pour le

module Bluetooth , il est fourni séparément.

HID Mobile Access pour Android et

HID Mobile Access pour iOS

L'application vous permet d'obtenir une carte d'accès sur votre smartphone via le portail d'administration. L'utilisateur peut ensuite utiliser le téléphone comme identifiant d'accès. L'application

BLE Config App vous permet d'utiliser votre téléphone pour modifier la configuration des lecteurs, mettre à jour le micrologiciel, recevoir et installer les configurations et gérer les modèles.

6. ESMARTApplication mobile Android -

Accès ESMART®Application mobile IOS -

ESMART® AccessL'application mobile ESMART® Configurator est

disponible sur iOS et

Android .

ESMART se distingue par ses riches options de configuration:

Types d'identifiants lisibles:

- Lire uid

- Fonctionne avec la mémoire Mifare ID, Classic, Plus dans SL1

- Utilisation de la mémoire Mifare Plus en mode SL3

- Accès aux identifiants physiques et virtuels ESMART®

Pour toutes les cartes Mifare, vous pouvez spécifier la quantité de données, le décalage, le numéro du bloc en cours de lecture, ainsi que la clé d'autorisation par secteur (Crypto1 ou AES128)

ESMART® Access est une technologie de stockage et de transfert sécurisés d'identifiants physiques et virtuels, avec une sécurité au niveau de la banque.

Les cartes physiques sont construites sur une puce JCOP (Java) et utilisent l'applet ESMART Access.

Une applet est une petite application qui vous permet d'étendre les fonctionnalités d'un identifiant régulier soumis à copie vers un identifiant protégé contre la copie.

ESMART® Access utilise les degrés de protection suivants:

Le format de l'interface de sortie est Wiegand. Vous pouvez spécifier un nombre arbitraire d'octets de données, utiliser \ désactiver les bits de parité, ainsi qu'une séquence d'octets de sortie.

Vous pouvez personnaliser l'indication du son et de la lumière, avec la possibilité de sélectionner la couleur ou l'ordre des couleurs irisées.

7. ProxWayApplication mobile PW Mobil ID pour Android et

PW Mobile ID pour iOS

Capacités:

- Travail sur NFC et BLE

- Stockage de jusqu'à 3 identifiants à la fois

- Interface intuitive: 2 boutons (Transférer l'identifiant au lecteur - le bouton «ouvrir» et le réglage «gear»)

- Demander l'identifiant mobile directement dans l'application - envoyer une demande par mail

- Réglage activer / désactiver le transfert de l'identifiant vers le lecteur en allumant l'écran du smartphone

- Obtention d'un identifiant mobile à l'invitation de l'administrateur.

- Configurateur Android uniquement - ProxWay Mobile Config

8. SaltoLe SALTO avec smartphones est pris en charge par la série XS4 2.0.

Application mobile JustIN Mobile BLE (uniquement avec les contrôleurs Salto)

JustIN Mobile utilise la technologie Bluetooth Low Energy (BLE) pour transférer en toute sécurité des données entre votre smartphone et les terminaux. La clé cryptée créée dans le logiciel du système de contrôle d'accès SALTO, ProAccess SPACE, est envoyée au smartphone de l'utilisateur Over the Air - OTA.

Un smartphone avec l'application JustIN Mobile et ayant réussi la procédure d'enregistrement et de vérification de l'utilisateur reçoit et déchiffre la clé mobile, et après cela, l'utilisateur n'a qu'à toucher l'icône sur l'écran de l'application dans le smartphone pour ouvrir la porte.

9. PERCoÉquipement PERCo prenant en charge le travail avec les smartphones:

Le travail avec les smartphones en tant qu'identificateurs est pris en charge dans le logiciel pour les systèmes de contrôle d'accès -

PERCo-Web et

PERCo-S-20 .

Une application

PERCo gratuite doit être installée sur votre

smartphone Android. En tant qu'identifiant pour les smartphones avec Android OS, un identifiant IMSI unique est utilisé - un numéro d'abonné individuel associé à la carte SIM du smartphone.

Les smartphones Apple (iOS) utilisent un jeton unique comme identifiant, lié à l'une des cartes bancaires émulées sur le smartphone. Avant de l'utiliser dans un ACS sur un smartphone, il est nécessaire d'activer cette carte bancaire particulière. Le jeton unique n'est pas un numéro de carte bancaire. Pour les smartphones Apple, installation de l'application PERCo. L'accès n'est pas requis.

10. SigurSigur, comme la plupart des développeurs russes, a déployé son lecteur sur Securika en 2017, à l'heure actuelle, le lecteur Sigur MR1 BLE est disponible à la commande et des applications mobiles sont disponibles au téléchargement.

En plus des smartphones, le lecteur fonctionne avec les cartes sans contact Mifare, série - Classic, DESFire, Plus - y compris en mode SL3.

Comme identifiants, vous pouvez utiliser des cartes bancaires classiques (Mastercard, Visa, MIR) avec prise en charge des paiements sans contact.

Sigur se voit attribuer des identifiants mobiles

gratuits , et par le fait que les identifiants eux-mêmes sont automatiquement entrés dans la base de données ACS lors de leur émission et à partir de là, ils vont aux contrôleurs. Applications mobiles

Sigur Access pour Android

Sigur Access pour iOS.

Paramètres d' application de

configuration de Sigur Reader pour Android uniquement.

Émettre un identifiant sur un smartphone

Pour que vous puissiez utiliser le smartphone comme un laissez-passer,

un identifiant unique doit être

généré ou

émis sur le smartphone, il sera transmis du smartphone au lecteur, et du lecteur au contrôleur, et le contrôleur fournira les paramètres d'accès en fonction de celui-ci l'accès ou le refuser.

Émission d'un identifiant virtuel

Dans ce cas, la génération d'un identifiant virtuel se produit dans la base de données du fabricant. Ensuite, un identifiant déjà généré est délivré à l'utilisateur. Le sens de son utilisation est que tous les identifiants sont stockés dans la base de données du fabricant et ne peuvent pas être émis deux fois. Autrement dit, l'identifiant virtuel ne peut pas être transféré, il ne peut être activé qu'une seule fois, sur un smartphone spécifique, dans une application mobile spécifique. De plus, le fabricant contrôle l'unicité des identifiants émis, afin d'éviter de délivrer le même identifiant à différents utilisateurs.

L'un des avantages de l'utilisation d'identifiants virtuels est que l'identifiant (code d'identifiant numérique) ne peut pas être visualisé par l'utilisateur dans l'application, ce qui signifie que l'identifiant ne peut pas être copié ou transféré.L'interception de l'identifiant lors du transfert du smartphone vers le lecteur échouera également, car Il est transmis sous forme cryptée.Selon le fournisseur, le problème se produit de différentes manières:- Salto utilise la technologie Over the Air (OTA) pour transférer l'accès au smartphone, ce qui vous permet de transférer en toute sécurité l'identifiant virtuel vers le smartphone de l'utilisateur sous forme cryptée.

- Dans d'autres cas, le transfert d'identifiants s'effectue directement à l'utilisateur via l'administrateur ACS. Ainsi, la marque ESMART fonctionne actuellement.

- Nedap utilise la vérification mobile et le transfert réseau des identifiants vers un smartphone, et met également en œuvre l'émission d'un identifiant Mace gratuit lors de l'enregistrement d'un nouvel utilisateur.

- HID Global a un logiciel d'administration dans l'arsenal de son application HID Mobile Access. Lorsque l'administrateur reçoit des identifiants virtuels du fabricant, ils sont attribués aux utilisateurs et envoyés via le réseau aux smartphones des utilisateurs.

Dans ce cas, un identifiant prêt à l'emploi est délivré à l'utilisateur, qui ne doit être activé qu'à l'aide d'un code d'activation unique. L'application communique avec le serveur et après comparaison confirme que ce code d'activation est gratuit, après quoi l'identifiant est transféré à l'application.Le coût des identifiants virtuels

La base de données des identifiants virtuels est conservée sur les serveurs du fabricant - c'est apparemment l'une des raisons pour lesquelles les fabricants facturent l'émission de l'identifiant.ESMART - Identité virtuelle sécurisée ESMART® Access:- 100 roubles (illimité)

- 60 roubles (7 jours)

- 40 roubles (1 jour)

ProxwayNedap- ID Mace gratuit lors de l'inscription

- 1,1 euros / an (vous pouvez émettre un nombre illimité de fois si une personne quitte, son identifiant est supprimé à distance et délivré à une autre personne. Il existe également un système de portail administrateur fourni par le constructeur pour 399 euros par an. L'émission de l'identifiant est basée sur le principe de la création d'un compte utilisateur personnel. signifie que l'utilisateur peut voir son identifiant depuis n'importe quel appareil à partir duquel il se connecte à son compte personnel.

Les prix HID sont fixés jusqu'à fin janvier 2019.- Illimité 9 dollars par pièce.

À partir de février 2019:- Environ 5 $ par an - un identifiant pour 5 appareils sur la base d'une licence (à l'instar des antivirus).

- Le portail d'administration cloud est gratuit et fourni par Nedap par le fabricant.

SupremaLe serveur d'émission des identifiants aux utilisateurs est créé par l'administrateur sur place et est maintenu par lui. Il existe plusieurs types de packages:- jusqu'à 250

- de 250 à 500

- de 500 à 1000

- à partir de 1000 et plus.

Le prix moyen spécifié par le fabricant est de 440 $ pour 100 personnes indéfiniment.Suprema est en train de développer ses solutions mobiles, donc des changements de prix se produisent périodiquement.Salto Lesfrais sont facturés pour l'entretien du cloud à 2,1 euros par an et par utilisateur.SigurOffre des identifiants mobiles perpétuels gratuits générés à partir des données du smartphone et du logiciel Sigur.Génération d'ID basée sur les données du smartphone

Parsec et RusGuard utilisent une méthode de génération d'un identifiant virtuel basé sur un smartphone IMEI unique . Cela se produit automatiquement lorsque vous installez l'application mobile appropriée. PERCo utilise IMSI à ces fins , respectivement, sans carte SIM ou avec une carte non fonctionnelle, l'authentification échouera.En outre, l'identifiant doit être entré manuellement dans la base de données du logiciel ACS à l'aide d'un lecteur. Ensuite, il entre dans le contrôleur.Les inconvénients de la génération d'un identifiant à partir des données du téléphone incluent la facilité de falsification d'un identifiant. IMEI est facile à simuler, même pour un utilisateur inexpérimenté.IMSI est un peu plus difficile à simuler, vous avez besoin d'une carte dite multisym . Dans ce cas également, la carte SIM peut simplement être transférée, insérée dans un autre téléphone et authentifiée.Et bien sûr, n'oubliez pas les différents dispositifs techniques , grâce auxquels vous pouvez apprendre l'IMSI en secret de l'utilisateur.Eh bien, et le fait le plus triste est que vos IMSI et IMEI, bien sûr, sont connus des opérateurs de téléphonie mobile, et donc de tous les organismes d'application de la loi de toute la Russie. Il existe de nombreux exemples d' amour sincère entre les entreprises russes et les services répressifs.Voulez-vous donner la clé de toutes les portes de votre entreprise à nos forces de l'ordre? Une question à laquelle vous devriez au moins réfléchir avant de faire un choix.Le coût d'un identifiant généré à partir des données du téléphone

Donc, dans ce cas, le fabricant ne supporte aucun frais pour la maintenance de la base de données des identifiants, donc l'obtention des identifiants est gratuite.Mais vous devez être conscient qu'un système de contrôle d'accès, avec des identifiants générés à partir des données du téléphone, est un trou de sécurité de la taille d'une porte de grenier. La question de l'exactitude de la production de produits avec de tels trous fait probablement l'objet d'un article séparé, car nous traitons toujours des systèmes de sécurité.Révocation d'identité

Il existe deux façons de rappeler un identifiant depuis un smartphone:- La révocation est effectuée dans le logiciel ACS du contrôleur, après quoi l'utilisateur n'est plus en mesure d'accéder à l'objet

- Rappel en ligne depuis le smartphone de l'utilisateur, via le logiciel administrateur ACS

Rappel d'un identifiant depuis un smartphone

Si les identifiants sont stockés dans l'interface cloud ACS et que l'administrateur dispose du logiciel approprié, l'identifiant peut être révoqué à distance. Cette technologie est basée sur l'application HID Mobile Access.Une technologie similaire est également utilisée par les marques HID, Nedap et Suprema.Dans d'autres cas, l'identifiant est supprimé du smartphone en supprimant l'identifiant dans l'application ou en supprimant l'application du smartphone.Révocation des identifiants du contrôleur ACS

L'identifiant est révoqué manuellement du contrôleur ACS à l'aide de la fonction «Rejeter l'employé» du logiciel du contrôleur ACS. Valable sur tous les contrôleurs.Rusguard a dans son arsenal le module «Administrateur» de l'application mobile, qui lui permet, entre autres, de bloquer et de supprimer à distance des employés du systèmeÉmettre des identifiants d'invité

Les avantages de l'accès mobile pour la délivrance des laissez-passer invités sont que pour les invités ou les employés travaillant à distance, il n'est pas nécessaire de visiter le «badge» pour organiser un laissez-passer invité. Vous pouvez l'envoyer à l'avance, par exemple par e-mail.Les identifiants d'invité sont émis différemment selon le fournisseur:- Emission d'identifiants pour une heure spécifique (ESMART)

- Emission d'identifiants uniques (HID, Suprema)

- En émettant un code QR (Nedap), un code QR est envoyé par e-mail, lu depuis l'écran du téléphone Cette option me semble particulièrement pratique car Il ne nécessite pas d'installer l'application sur un smartphone pour passer l'identification, mais il y a aussi un inconvénient - le code QR peut être facilement transmis.

- L'émission d'un identifiant illimité suivi de son retrait manuel du système de contrôle d'accès (tous les autres) n'est essentiellement pas différent des cartes sans contact invité émises dans les systèmes de contrôle d'accès classiques

Transfert de l'identifiant au contrôleur ACS

L'administrateur ACS peut recevoir les codes d'activation du fabricant de différentes manières:- Par e-mail, sous forme de fichier .xlsx avec mot de passe. Cela se produit avec ESMART et ProxWay.

- , , Nedap Salto, HID.

. . - Suprema, Parsec, RusGuard Sigur.

?

Pour tout fournisseur, lors de la modification ou de la perte d'un smartphone, l'identifiant est perdu de la même manière que la perte ou le remplacement d'une carte physique, par conséquent, un nouvel identifiant virtuel pour un nouveau smartphone sera requis, et en cas de génération basée sur les données du smartphone, un nouvel identifiant sera généré en conséquence.Étant donné que l'application vérifie en ligne tous les identifiants précédemment émis, il n'est pas possible d'émettre à nouveau le même identifiant - l'application générera une erreur d'authentification.L'application de tout fabricant de lecteurs est soumise à la règle de l'unicité des identifiants, de sorte que la répétition de l'identifiant ne devrait pas être possible du point de vue de la sécurité du système.Stockage de données

Le problème des données personnelles est un sujet brûlant, nous allons donc nous attarder sur quoi et où est stocké.Identifiant uniquement: stocké à deux endroits (dans ce cas, l'identifiant est juste un numéro long unique):- Dans la base de données du fabricant du lecteur, il peut s'agir d'une interface de navigateur pour l'accès client ou d'un logiciel, ou il peut s'agir d'une base de données de stockage local inaccessible de l'extérieur. Cet article est uniquement destiné aux identifiants virtuels, les identifiants générés sur la base des données du smartphone ne sont pas stockés dans la base de données générale du fabricant.

- Dans l'application sur le téléphone de l'utilisateur

- Dans la mémoire du contrôleur ACS

L'identifiant et le nom du titulaire sont stockés:NFC Bluetooth

Pour transférer l'identifiant du smartphone au lecteur, des interfaces de communication NFC ou Bluetooth sont utilisées. Examinons plus en détail quelle est la différence et quels peuvent être les avantages et les inconvénients dans le contexte des objectifs de l'AEC.NFC est une technologie d'identification à courte portée. L'avantage est une consommation d'énergie inférieure par rapport au Bluetooth, mais le NFC perd la technologie Bluetooth dans sa portée, le NFC - portée jusqu'à 7 cm, Bluetooth - portée jusqu'à 20 mètres, sans prétention aux conditions météorologiques et à la vitesse de transfert de données.Mais une longue portée n'est pas toujours une vertu. Le NFC, en raison de sa courte plage de lecture, élimine les problèmes lors de la transmission d'un identifiant, tandis que les transferts Bluetooth peuvent interférer avec les interférences et les signaux provenant d'appareils tiers utilisant cette fréquence radio.Une caractéristique importante de l'utilisation de la technologie NFC est que le module NFC n'est pas disponible sur les appareils iOS, contrairement à Bluetooth, qui est disponible pour presque tous les appareils mobiles et est plus universel.N'oubliez pas que la spécificité de l'utilisation du Bluetooth est aussi qu'il doit être constamment activé sur le smartphone. Souvent, on craint que cela ne vide rapidement le téléphone. L'utilisation de la technologie Bluetooth de quatrième génération, ou BLE (Bluetooth Low Energy), vous permet de ne pas sacrifier la charge du téléphone pour l'utilisation des systèmes d'accès mobile, car l'émetteur est allumé uniquement pour envoyer des données.De plus, les spécificités de l'utilisation de Bluetooth seront que s'il y a plusieurs lecteurs dans la zone d'identification, ils considèrent tous l'identifiant et déverrouillent les dispositifs de blocage, sauf programmation contraire dans le contrôleur ACS, mais très probablement pas, car les scénarios de travail complexes ne sont pas pris en charge par tous les ACS.Eh bien, imaginez la situation: vous marchez le long du couloir et toutes les portes sur votre chemin s'ouvrent, sauf que cela ressemble à une horreur, cela, bien sûr, est complètement contraire aux objectifs de l'ACS. La plupart des fabricants vous permettent d'ajuster la plage de réponse pour chaque lecteur particulier, ce qui sera une bonne solution, car pour une porte, cela peut être une, une petite distance, mais pour une barrière, au contraire, et un maximum de 20 mètres est une configuration complètement fonctionnelle.Conclusions

Les systèmes de contrôle d'accès que nous connaissons sont déjà morts. Mais l'industrie ne semble pas encore l'avoir réalisé. Les identifiants mobiles deviendront l'un des principaux moteurs du changement de paradigme du contrôle d'accès dans le monde et de ce qui se passe dans le monde en Russie.

Les appareils mobiles ont déjà remplacé de nombreux articles de tous les jours dans nos vies. De plus, le remplacement a lieu à un rythme effarant. Il y a six mois, je n'utilisais pas le téléphone pour faire du shopping, mais aujourd'hui j'essaye d'éviter les endroits où il est impossible de payer un achat avec un smartphone, et je réussis. Aujourd'hui, environ 99,9% des achats personnels que je paie avec un smartphone. La progression de 0 à 99,9% sur six mois m'a même impressionné quand je l'ai réalisé.

L'arrivée de la technologie mobile dans l'industrie de la sécurité produira l'effet d'une bombe qui explose. Et il semble que beaucoup seront expulsés du marché par cette onde de choc.

HID, Suprema et Nedap - traditionnellement présenté des solutions excellentes et inégalées, traditionnellement pour beaucoup d'argent.

La stratégie choisie par les fabricants russes de systèmes de contrôle d'accès est en cours d'examen. Parmi les marques russes, seuls ESMART et ProxWay ont présenté des solutions comparables en termes de mise en œuvre technique à des fournisseurs étrangers. Et il y a des fabricants de systèmes de contrôle d'accès, y compris ceux qui occupent une part de marché décente, qui n'ont présenté aucune solution pour l'accès mobile et, par conséquent, non mentionnés dans cet article.

Et le plus intéressant, ni ESMART ni ProxWay ne sont leaders sur le marché du contrôle d'accès. Je dirais même ceci aux débutants.

Et les identifiants mobiles et la biométrie ne sont qu'un début. Une autre tendance qui pourrait avoir un impact significatif sur le marché russe est l'entrée des fabricants de vidéosurveillance sur le marché du contrôle d'accès. HikVision a introduit une

large gamme ACS de qualité assez élevée .

Et si vous vous souvenez, et je m'en souviens à chaque fois que quelqu'un prononce la phrase "âme russe mystérieuse", que l'un des contrôleurs les plus dégoûtants pour ACS - le

S-2000-2 Bolid , est également le contrôleur le plus populaire simplement en raison de sa popularité systèmes de sécurité incendie. Il s'avère que la vidéosurveillance peut devenir le même moteur pour ACS des fabricants de vidéosurveillance.

Une autre caractéristique importante des cartes sans contact est qu'au cours de leurs plus de 30 ans d'histoire, elles n'ont pas dépassé le cadre de la solution de contrôle d'accès local utilisée principalement dans les entreprises. Les individus de la Rome antique à nos jours utilisent des clés métalliques.

L'utilisation d'un smartphone pourrait bien être une solution pour le marché de détail. C'est ringard, mais en tant que fan d'Airbnb, je suis un peu fatigué de m'accorder sur un moment où ils pourront me donner les clés de l'appartement que j'ai loué. Comment serait-il plus facile si je pouvais mettre l'application sur mon smartphone et ouvrir calmement la porte pendant toute la période de location. Dans les hôtels, des solutions similaires peuvent être plus pratiques que les solutions de cartes existantes.

Ce sont, d'une manière ou d'une autre, d'autres produits, mais les technologies sont les mêmes et, comme sur le marché de la vidéosurveillance, il existe des entreprises qui proposent des solutions pour différents marchés sous différentes marques. Cela peut donc arriver dans ACS.

Il semble que de nombreux dirigeants du marché russe du contrôle d'accès cherchent instinctivement le salut de l'avenir dans le passé. Ils s'accrochent à la vieille expérience, essayant d'en extraire quelque chose qu'elle n'a jamais eu et n'aurait pas pu être, puisque le marché russe des systèmes de contrôle d'accès n'a jamais fait face à de tels changements. Probablement, une telle stratégie fonctionnera pendant un certain temps.

Mais beaucoup - cela ne signifie pas tout, quelques sociétés russes ESMART et ProxWay ont présenté des produits de qualité au même niveau que leurs homologues étrangers. Sigur se distingue par son approche intéressante et son intégration transparente avec son ACS.

Tout cela nous donne bon espoir que bientôt seuls les anciens pourront rappeler les cartes EM-marine, ainsi que les cartes perforées, les cartes à code-barres et les cartes à bande magnétique.

Un autre point à mentionner: les dispositifs d'identification, que nous avons examinés en détail dans cet article, ne sont que l'un des composants du système de contrôle et de gestion des accès, et pour que votre système fonctionne parfaitement (et nous ne sommes pas d'accord), vous ne devez pas moins prêter attention au choix des dispositifs exécutifs , contrôleurs et logiciels. Et bien sûr, il convient de prêter attention au fait que les capacités d'intégration des systèmes de contrôle d'accès modernes sont énormes - avec les systèmes de sécurité et d'incendie, avec les systèmes de vidéosurveillance, avec accès à un ordinateur, avec les systèmes d'ascenseur et bien plus encore. Alors,

n'oubliez pas, avant de faire un choix,

lisez notre prochain longride de votre choix d'

ACS .