De nombreux textes ont été écrits sur le thème des différences entre les mentalités russes et occidentales, de nombreux livres ont été publiés et de nombreux films ont été tournés. La divergence mentale traverse littéralement tout, des nuances quotidiennes à l'élaboration des règles - y compris dans le domaine d'application des systèmes de protection contre les fuites d'informations (DLP). Nous avons donc eu l'idée de préparer pour nos lecteurs une série d'articles comparant les approches de la protection contre les fuites de manière russe et américaine.

Dans le premier article, nous comparons les similitudes et les différences dans les recommandations des régulateurs russes et étrangers sur la protection des informations, auxquelles les systèmes de protection contre les fuites peuvent être applicables à un degré ou à un autre. Dans la seconde, nous parlerons de l'applicabilité des principaux systèmes DLP en termes de modules de composants aux mesures de protection SIG recommandées par le FSTEC de la Fédération de Russie. Dans le troisième, nous considérons la même liste de systèmes de protection contre les fuites pour les corrélations avec les recommandations de la norme américaine NIST US.

Alors, que nous recommandent le FSTEC de la Fédération de Russie et le NIST US en ce qui concerne la protection des informations pour quels systèmes DLP peuvent être utilisés? La réponse à cette question est sous la coupe.

Avec nous

En Fédération de Russie, l'organisme chargé de la mise en œuvre de la politique de l'État, ainsi que des fonctions spéciales et de contrôle dans le domaine de la sécurité des informations de l'État, est le FSTEC (Service fédéral de contrôle technique et d'exportation). Le principal document réglementaire pour les SIG (systèmes d'information d'État) et ISPDn (systèmes d'information sur les données personnelles), conformément aux ordonnances n ° 17, 21 et 31, est le document méthodologique du FSTEC «Mesures de protection des informations dans les systèmes d'information d'État». Le document décrit une méthodologie pour la mise en œuvre de mesures organisationnelles et techniques pour protéger les informations dans l'État et les systèmes d'information connexes (IP).

Ce document indique que les exigences de sécurité des informations dépendent de la classe de sécurité du système. Il n'y a que trois classes - K1, K2, K3, elles visent à assurer la confidentialité, l'intégrité et l'accessibilité des informations traitées dans le système. La première classe (K1) est la plus élevée, la troisième classe (K3) est la plus basse. La classe du système dépend de deux paramètres: le niveau de signification des informations traitées et l'échelle du système d'information.

Le document FSTEC définit les mesures de sécurité de l'information dans les systèmes d'information, en commençant par l'identification et l'authentification et se terminant par la protection de la propriété intellectuelle elle-même, des moyens et des systèmes de communication et de transfert de données. Selon le document, le processus de sécurité de l'information devrait être structuré comme suit:

- définition d'un ensemble de mesures de protection de base selon la classe IP,

- adaptation de l'ensemble de mesures de base,

- affinement des mesures selon le modèle de menace,

- en tenant compte d'un cadre réglementaire différent en matière de protection des informations.

Ils ont

Aux États-Unis, le NIST (National Institute of Standards and Technology), le National Institute of Standards and Technology, est chargé de réglementer la sécurité de l'information des organisations étatiques et commerciales.

Depuis le début des années 90, le NIST a publié les normes fédérales de traitement de l'information (FIPS) et les publications spéciales plus détaillées dans le domaine de la sécurité de l'information. L'une des publications de cette catégorie, SP 800-53 rév., S'applique aux systèmes de prévention des fuites de données. 5 «Contrôles de sécurité et de confidentialité pour les systèmes d'information et les organisations». Ce document n'a pas encore été approuvé, mais est déjà clos pour discussion. Le texte préliminaire du document sera publié au printemps 2019 et le texte final à l'été 2019.

Malgré le fait que les documents diffèrent dans leur structure, l'approche visant à garantir la sécurité des informations qui y est décrite est largement similaire. Dans le même temps, la norme américaine montre un biais en faveur du conseil:

- Section de gestion de base.

- Conseils supplémentaires.

- Amélioration des contrôles de base.

- Contrôles associés.

- Une section de liens vers un autre cadre réglementaire applicable à un contrôle ou qui améliore cet élément.

La catégorisation des systèmes d'information par classes est réglementée par un autre document - FIPS 199. L'approche de classification, comme dans les recommandations du FSTEC, est basée sur la triade classique "Confidentialité - Intégrité - Accessibilité". La criticité maximale est déterminée en fonction de l'impact potentiellement le plus élevé sur la propriété intellectuelle de l'un des éléments de la triade.

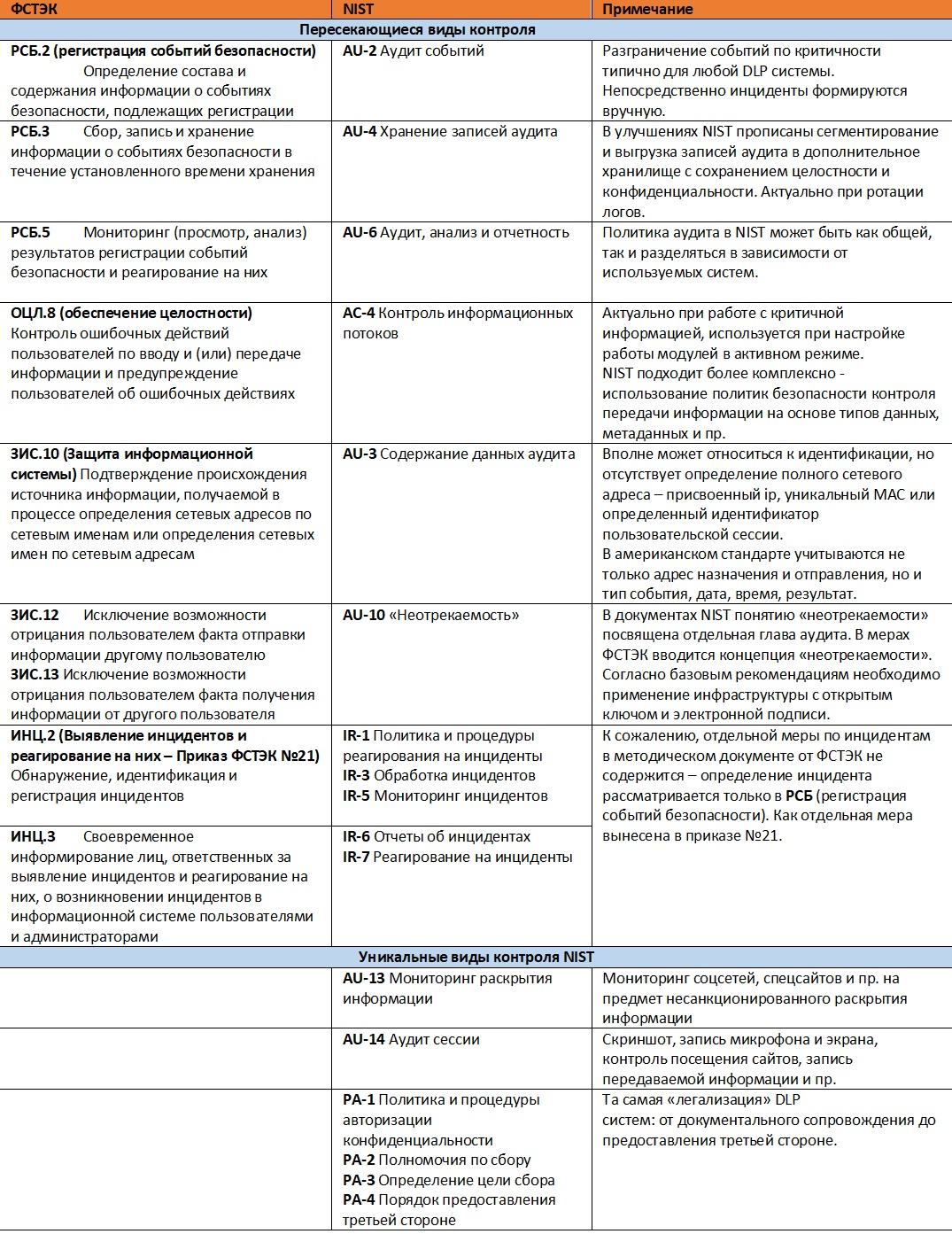

Ainsi, nous distinguerons directement les mesures et instructions qui peuvent être attribuées aux moyens de prévenir les fuites de données (voir tableau ci-dessous).

Tableau de comparaison des recommandations du FSTEC et du NIST

Comme le montre le tableau, les recommandations de base du NIST sont d'un niveau supérieur. Il convient toutefois de noter que les normes américaines contiennent des instructions directes sur l'utilisation des systèmes de prévention des fuites de données, y compris un chapitre distinct sur la «légalisation» de ces systèmes, qui énonce toutes les mesures nécessaires, depuis les procédures légales et l'élaboration des politiques SI, la nomination de responsables et avant de contrôler l'échange d'informations avec un tiers.

La norme américaine autorise l'utilisation d'appareils mobiles personnels pour l'authentification dans les systèmes d'information à l'aide d'un mécanisme de blocage temporaire et / ou d'un cryptage fort. Mais malgré toutes les «avancées», le document ne dit pas comment réglementer l'utilisation de ces appareils pour l'identification dans les systèmes de prévention des fuites de données.

À l'avenir, en raison de l'utilisation généralisée des systèmes DLP et de l'augmentation du nombre d'incidents identifiés, le nombre de litiges augmentera. Dans une telle situation, la simple «légalisation» ne suffit pas - nous avons besoin d'une base de preuves et elle ne peut exister sans «irrésistibilité». Le NIST y est consacré dans un chapitre d'audit distinct, AU-10, qui définit ce concept. Des recommandations supplémentaires pour le renforcement décrivent la procédure à suivre pour garantir la «non-répudiation» lors de la création, de l'envoi et de la réception d'informations:

- Collecte des informations nécessaires sur l'utilisateur et identification dans le système d'information.

- Validation - confirmation de l'identité et de l'identité.

- La gestion du cycle de vie est un processus continu de collecte d'informations et de vérification des droits de conformité en fonction des actions entreprises.

- Vérification de l'invariance / modification des informations avant transmission et traitement. Par exemple, en utilisant une somme de contrôle.

- L'utilisation de signatures électroniques .

Dans les recommandations du FSTEC, la procédure visant à garantir la «non-répudiation» n'est pas décrite en détail, bien que les exigences de renforcement de l'

IAF.7 (identification et authentification des objets du système de fichiers) indiquent la nécessité «d'utiliser des preuves d'authenticité». Peut-être qu'à l'avenir, le régulateur examinera plus en détail les mesures qu'il convient d'appliquer pour garantir la «non-répudiation».

Que puis-je emprunter

À notre avis, les recommandations utiles de la norme américaine sont les suivantes:

- opportunité d'utiliser des moyens d'identification / d'authentification, protection accrue des comptes et des informations transmises dans le cadre de la procédure de «non-répudiation». Ces recommandations peuvent être incluses dans la norme russe sous toute forme explicite et simplifiée sans utiliser de signature électronique qualifiée conformément à la loi fédérale n ° 63.

- la régulation du mécanisme de «légalisation» du DLP, en commençant par un support documentaire et se terminant par la fourniture d'informations à un tiers.

Peut-être qu'à l'avenir, ces recommandations seront reflétées dans les normes nationales.