Dans cet article, nous allons essayer de considérer un élément aussi intéressant et utile de l'infrastructure informatique qu'un système de surveillance du trafic VoIP.

Le développement des réseaux de télécommunications modernes est étonnant: ils se sont éloignés des incendies de signaux, et ce qui semblait auparavant impensable est maintenant simple et banal. Et seuls les professionnels savent ce qui se cache derrière la routine quotidienne et l'utilisation généralisée des réalisations de l'industrie des technologies de l'information. Une variété de supports de transmission, de méthodes de commutation, de protocoles d'interaction entre les appareils et d'algorithmes de codage étonne l'esprit du profane et peut devenir un véritable cauchemar pour quiconque est connecté à son bon fonctionnement et stable: le passage des tonalités ou du trafic vocal, l'impossibilité de s'enregistrer avec le commutateur logiciel, le test de nouveaux équipements, la compilation contactez l'assistance du fournisseur.

Le concept de protocole mentionné ci-dessus est la pierre angulaire de tout réseau de communication, dont dépendra son architecture, la composition et la complexité de ses appareils, la liste des services qu'il propose et bien plus encore. Dans le même temps, la tendance évidente, mais très importante, est que l'utilisation d'un protocole de signalisation plus flexible améliore l'évolutivité du réseau de communication, ce qui entraîne une augmentation assez rapide de ses différents dispositifs de réseau.

De plus, même l'augmentation nécessaire et justifiée du nombre d'éléments de réseau interconnectés dans le cadre du schéma noté entraîne un certain nombre de difficultés liées à la maintenance du réseau et de son fonctionnement. De nombreux experts ont rencontré une situation où un vidage n'est pas possible de localiser le problème de manière unique, car a été obtenu sur la partie du réseau qui n'était pas impliquée dans son apparence.

Cette situation est particulièrement vraie pour les réseaux VoIP, qui comprennent plus d'appareils qu'un PBX et plusieurs téléphones IP. Par exemple, lorsqu'une solution utilise plusieurs contrôleurs de bordure de session, des commutateurs flexibles ou un commutateur logiciel, mais que la fonction de localisation de l'utilisateur est distincte des autres et transférée vers un appareil distinct. L'ingénieur doit ensuite choisir la prochaine section d'analyse, guidée par son expérience empirique ou la volonté du hasard.

Cette approche est extrêmement fastidieuse et peu productive, car elle vous oblige à passer du temps à essayer de traiter les mêmes problèmes de temps en temps: ce qui peut être utilisé pour collecter des colis, comment récupérer le résultat, etc. D'une part, comme vous le savez, une personne s'habitue à tout. Vous pouvez également vous y habituer, «mettre la main dessus» et faire preuve de patience. Cependant, d'un autre côté, il reste encore une difficulté qui ne peut être ignorée: la corrélation des traces prises dans différentes sections. Tout ce qui précède, ainsi que de nombreuses autres tâches d'analyse des réseaux de communication, fait l'objet de nombreux experts, pour aider à déterminer quels systèmes de surveillance du trafic sont conçus.

À propos des systèmes de surveillance du trafic des réseaux de communication

Et ensemble - nous faisons une chose commune: vous êtes à votre manière, et je suis à ma façon.

Y. Detochkin

Les réseaux de transmission de médias modernes sont conçus et construits grâce à la mise en œuvre de divers concepts, dont la base est un ensemble de protocoles de télécommunications: CAS, SS7, INAP, H.323, SIP, etc. Le système de surveillance du trafic (SMT) est un outil conçu pour capturer les messages répertoriés ci-dessus (et pas seulement) les protocoles, et dispose d'un ensemble d'interfaces pratiques, intuitives et informatives pour son analyse. L'objectif principal de SMT est de mettre à la disposition des spécialistes à tout moment (y compris en temps réel) des traces et des vidages de signaux pour toute période de temps sans utiliser de programmes spécialisés (par exemple, Wireshark). En revanche, chaque spécialiste qualifié porte une attention particulière aux problèmes liés, par exemple, à la sécurité des infrastructures informatiques.

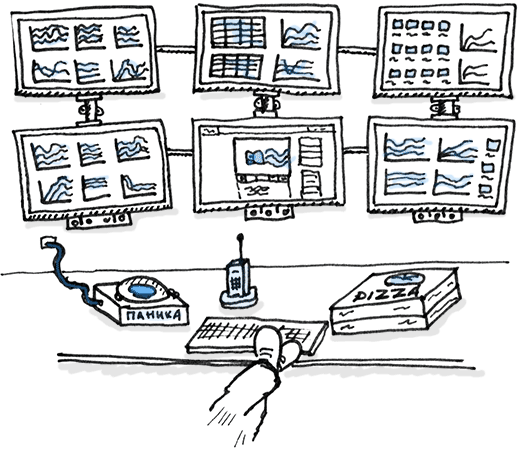

Dans le même temps, un aspect important directement lié à cette question est la capacité de ce spécialiste à "se tenir au courant", ce qui peut être réalisé, entre autres, grâce à la notification en temps opportun d'un incident. Dès que les problèmes de notification sont évoqués, il s'agit de surveiller le réseau de communication. En revenant à la définition ci-dessus, SMT vous permet de surveiller les messages, les réponses et les activités qui peuvent indiquer tout comportement réseau anormal (par exemple, les réponses 403 ou 408 d'un groupe 4xx dans SIP ou une forte augmentation du nombre de sessions sur une jonction), tout en recevant des infographies pertinentes, qui illustrent clairement ce qui se passe.

Cependant, il convient de noter que le système de surveillance du trafic VoIP n'est pas à l'origine le système de surveillance des pannes classique, qui vous permet de cartographier les réseaux, de contrôler la disponibilité de leurs éléments, l'utilisation des ressources, les périphériques et bien plus encore (par exemple, comme Zabbix).

Après avoir traité de ce qui constitue un système de surveillance du trafic et des tâches qu'il résout, nous passons à la question de savoir comment l'utiliser avec avantage pour les entreprises.

Il est évident que la CMT elle-même n'est pas en mesure de collecter le flux d'appels «par le brochet». Pour ce faire, il est nécessaire de réduire le trafic correspondant de tous les périphériques utilisés à un point - Capture Server. Ainsi, ce qui est écrit définit la caractéristique du système, qui s'exprime dans la nécessité d'assurer la centralisation du lieu de collecte du trafic du signal et permet de répondre à la question posée ci-dessus: que donne l'utilisation du complexe sur un réseau exploité ou implémenté.

Ainsi, en règle générale, un ingénieur peut rarement, comme on dit, répondre immédiatement à la question - à quel endroit spécifique le point indiqué de centralisation du trafic sera-t-il ou pourra-t-il être situé. Pour une réponse plus ou moins univoque, les spécialistes doivent mener une série d'études liées à l'analyse du sujet d'un réseau VoIP. Par exemple, une nouvelle clarification de la composition de l'équipement, une détermination détaillée des points de son inclusion, ainsi que des capacités dans le contexte de l'envoi du trafic approprié au point de collecte. En outre, il est clair que le succès de la résolution du problème en question dépend directement de la méthode d'organisation du réseau de transport IP.

Par conséquent, la première chose que l'introduction de SMT fournit est l'audit du réseau, une fois planifié mais jamais terminé. Bien sûr, un lecteur réfléchi posera immédiatement une question - qu'est-ce que SMT a à voir avec cela? Il n'y a pas de lien direct ici et cela ne peut pas être le cas, mais ... La psychologie de la plupart des gens, y compris ceux associés au monde informatique, est généralement encline à coïncider avec de tels événements à n'importe quel événement. Le prochain plus découle du précédent et réside dans le fait que, même avant le déploiement du SMT, les agents de capture sont installés et configurés, l'envoi de messages RTCP est activé, tout problème nécessitant une intervention chirurgicale peut ainsi être détecté. Par exemple, quelque part un «goulot d'étranglement» s'est formé et cela est clairement visible sans statistiques, qui peuvent également être fournies par SMT en utilisant des données fournies, par exemple, par RTCP.

Maintenant, nous revenons au processus décrit précédemment de collecte des traces qui nous sont si nécessaires et nous sourions, en nous souvenant des paroles du héros faites dans l'épigraphe de cette partie. Une caractéristique importante de celui-ci, qui n'a pas été indiquée, est que, en règle générale, les manipulations répertoriées peuvent être effectuées par du personnel suffisamment qualifié, par exemple, des ingénieurs de base. D'autre part, les tâches dites de routine peuvent également être incluses dans la gamme de problèmes résolus à l'aide de traces. Par exemple, déterminer la raison pour laquelle le terminal n'est pas enregistré auprès du programme d'installation ou du client. Dans le même temps, il devient évident que la capacité exceptionnelle de supprimer les décharges des spécialistes notés leur impose la nécessité d'effectuer ces tâches de production. Ce n'est pas productif car il faut du temps pour résoudre d'autres problèmes plus importants.

Dans le même temps, dans la plupart des entreprises où il est souhaitable d'utiliser un produit tel que SMT, il existe une unité spéciale, dont la liste des tâches comprend l'exécution d'opérations de routine afin de décharger d'autres spécialistes - service desk, helpdesk ou support technique. De plus, je ne ferai pas de découverte pour le lecteur si je note que l'accès aux nœuds les plus critiques n'est pas souhaitable pour les ingénieurs du support technique pour des raisons de sécurité et de stabilité du réseau (bien qu'il soit tout à fait possible que ce ne soit pas interdit), et ce sont précisément ces éléments de réseau qui contiennent l'angle le plus favorable en termes de décharges. SMT, étant donné qu'il est le lieu central de collecte du trafic et possède une interface intuitive et transparente, est tout à fait capable de résoudre un certain nombre de problèmes identifiés. La seule condition est l'organisation de l'accès à l'interface depuis les lieux de travail des spécialistes du support technique et, éventuellement, la rédaction d'un article de la base de connaissances sur son utilisation.

En conclusion, nous notons les produits les plus célèbres et intéressants qui remplissent en quelque sorte les fonctionnalités décrites ci-dessus, notamment:

Voipmonitor ,

HOMER SIP Capture ,

Oracle Communications Monitor ,

SPIDER . Malgré l'approche générale de l'organisation et du déploiement, chacun a ses propres nuances, côtés positifs et négatifs subjectifs, et tous méritent leur examen séparé. Qui fera l'objet d'autres documents. Merci de votre attention!

UPD (23/05/2019): à la liste donnée en conclusion, il convient d'ajouter un autre produit, dont l'auteur a eu connaissance relativement récemment.

SIP3 est un jeune représentant en pleine croissance du monde des systèmes de surveillance du trafic SIP.