Il est de coutume qu'à la fin de chaque année, les entreprises se souviennent, partagent leurs réalisations et publient des prévisions qui, par chance, sont associées aux produits de l'entreprise. Je ne briserai pas cette tradition avec deux petits ajouts. Je ne parlerai pas de nos réalisations au cours de la dernière année; Je peux écrire à ce sujet dans notre

blog d' entreprise. Et avec les prévisions, la situation n'est pas si évidente de la publicité. Nous avons beaucoup à dire dans le contexte de la cybersécurité, mais j'essaierai de me concentrer sur ce que les autres entreprises ne mentionnent généralement pas, mais c'est très important et ce qui devrait être pris en compte dans ma stratégie de sécurité de l'information en 2019. De plus, je ne me cacherai pas, nous avons participé à certaines des tendances décrites. Entre autres, nous parlerons des vulnérabilités de BGP et CDN, du piratage des périphériques réseau, des réseaux TLS 1.3 et 5G à venir, des API et des cyberattaques.

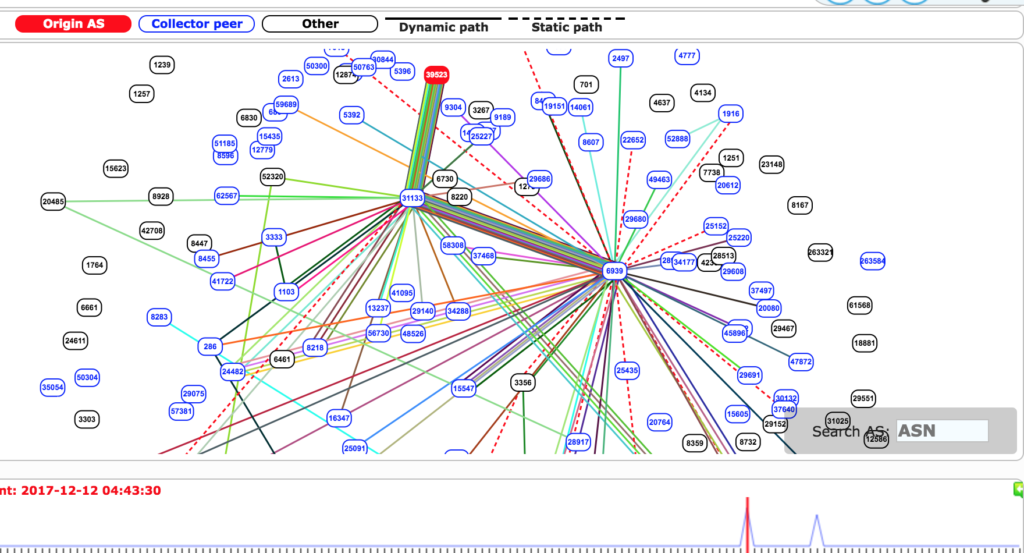

Trappage du trafic via les vulnérabilités BGP

Récemment, les vulnérabilités du protocole de routage Internet BGP sont devenues plus fréquentes. L'interception et la redirection du trafic vous permettent de l'analyser et de le manipuler, ce qui entraîne le vol de crypto-monnaie, une violation de la confidentialité et le rétablissement du contrôle des ordinateurs contrôlés par la police. À l'automne 2018, un nouveau système a été détecté qui a été utilisé par des cybercriminels pour arnaquer la publicité en ligne. L'opération de l'attaquant, appelée

3ve , a intercepté le trafic de plus de 1,5 million d'adresses IP et a fait croire aux

agences de publicité que des milliards d'impressions de bannières Internet étaient réellement vues par de vrais utilisateurs. Oui, ce n'est pas le

vol de trafic d'une agence britannique d'armes nucléaires. Et oui, ce n'est pas une

interception de trafic provenant de 1300 adresses Amazon afin de se déguiser en site MyEtherWallet avec le vol subséquent de 150 mille dollars en crypto-monnaie. Et ce n'est pas une

interception de trafic de deux douzaines d'institutions financières, dont MasterCard et Visa (ainsi que Symantec et Verisign). Quelques publicités ennuyeuses que nous essayons tous de supprimer à l'aide de plugins et de logiciels spécialisés. Mais pour les agences de publicité, cette attaque a coûté 29 millions de dollars, qui ont été "jetés dans l'abîme", c'est-à-dire payés aux escrocs qui utilisaient des vulnérabilités et des paramètres BGP incorrects.

Réponse de Cisco

Réponse de Cisco : afin de neutraliser la mise en œuvre de menaces aléatoires ou malveillantes via BGP, nous ne vous vendrons rien :-) Nous vous recommandons simplement de vous familiariser avec nos manuels (

ici et

ici ) et de configurer votre équipement réseau en conséquence. De plus, la surveillance des informations de routage de votre réseau à l'aide des services de surveillance BGP appropriés est une bonne recommandation.

Piratage de périphériques réseau

45000 routeurs compromis ont été trouvés fin novembre 2018. Un botnet de 100 000 périphériques réseau compromis Broadcom, Asus, TP-Link, Zyxel, D-Link, Netgear, US Robotics et autres a été découvert quelques semaines plus tôt. En mai,

Cisco Talos a découvert un demi-million de périphériques réseau compromis dans 54 pays. Parmi les

fournisseurs concernés figurent ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE, ainsi que Linksys, MikroTik, Netgear et TP-Link. Le piratage de l'équipement réseau passe des cas isolés au courant principal, car il permet aux attaquants d'accéder à de grandes quantités d'informations qui les intéressent, qui peuvent être transmises sous forme non cryptée.

Que répondra Cisco : si nous parlons d'équipements Cisco, nous avons développé de nombreuses

recommandations pour la protection des routeurs basés sur les systèmes d'exploitation

Cisco IOS ,

IOS XR ,

IOS XE , dont la mise en œuvre correcte augmente leur sécurité à plusieurs reprises. De plus, nous avons été parmi les premiers à rencontrer des attaques sur nos routeurs (en raison de leur popularité), et nous avons commencé à mettre en œuvre des mécanismes de démarrage sécurisé Secure Boot, une protection de la mémoire, une protection contre l'usurpation de composants matériels, etc.

Les autres fabricants devraient également disposer d'instructions appropriées sur la façon de les mettre à jour et de les protéger. De plus, il est recommandé d'

analyser la télémétrie provenant de l'équipement réseau, ce qui vous permet d'identifier les anomalies du trafic réseau et de détecter en temps opportun les compromis au niveau de l'infrastructure réseau, ce qui en 2019 continuera d'intéresser les attaquants.

Attaques de la chaîne d'approvisionnement

Les attaques contre les équipements réseau ont rappelé une vieille

histoire à laquelle certains de nos clients du monde entier ont dû faire face (il y en avait peu). Sans contrat de service pour notre équipement, ils ont téléchargé un nouveau micrologiciel pour les routeurs qui étaient déjà interrompus des sites Internet, ce qui a conduit à l'infection des appareils, à l'interception d'informations, et nous avons été invités à revoir la stratégie d'autodéfense des équipements réseau et à lancer l'initiative

Trustworthy Systems , Dans le cadre duquel nous avons considérablement repensé l'architecture de nos appareils et les avons équipés de mécanismes de

démarrage de confiance , protection contre l'exécution de code malveillant en mémoire, protection contre l'usurpation de composants électroniques etc.

En 2018, le département américain de la Sécurité intérieure a partagé une

histoire sur la façon dont des pirates informatiques inconnus ont attaqué un certain nombre de sociétés d'énergie en Amérique du Nord et l'ont fait par le biais de la soi-disant attaque Waterhole. L'essence de l'attaque est que les attaquants ne commencent pas la première étape de leur attaque en piratant la société victime, mais en compromettant le site du fabricant du logiciel ou du matériel que la victime utilise. Tôt ou tard (avec la qualité actuelle du logiciel, c'est tôt tôt), la société se rend sur le site Web du fabricant pour les mises à jour logicielles et micrologicielles et télécharge le logiciel infecté à partir de la ressource de confiance, en lui faisant entièrement et entièrement confiance. Les attaquants pénètrent donc dans l'organisation et commencent à étendre la tête de pont. Cette attaque vous permet d’infecter non pas une mais plusieurs entreprises à la fois qui, comme un point d’arrosage (d’où le point d’eau), se rendent sur le site Web du fabricant pour des mises à jour.

Fin août 2018, la compagnie aérienne British Airways était

confrontée au fait que plusieurs centaines de milliers de ses clients ont été affectés par la fuite des données de carte de paiement saisies sur le site lors de la commande de billets. Au cours de l'enquête, il s'est avéré que le groupe de hackers Magecart a piraté ... non, pas le site de British Airways, mais le site de son entrepreneur, à partir duquel le JavaScript infecté a été téléchargé, ce qui a provoqué une fuite d'informations. Magecart a suivi des tactiques similaires en cas d'attaques sur le site de billetterie Ticketmaster, ainsi que sur un certain nombre d'autres ressources de commerce électronique. Enfin, il convient de noter que, selon une version, non pas le site principal de British Airways a été endommagé, mais l'un de ses clones, situé dans l'infrastructure CDN du fournisseur d'accès Internet, et conçu pour accélérer l'accès au site Web de la compagnie aérienne à partir de certains endroits. Dans ce cas, ce n'est pas l'entreprise elle-même qui a été piratée, mais l'une de ses contreparties qui a fourni une partie de son infrastructure.

Ces exemples, ainsi que le cas décrit ci-dessus d'interception de trafic via BGP dans le cas de vol de crypto-monnaie, montrent que non seulement les ressources qui intéressent les pirates de l'entreprise, mais aussi l'infrastructure qui le dessert peuvent être attaquées. À notre avis, de telles attaques ne feront que devenir plus fréquentes, ce qui soulève la question de la nécessité d'élargir le champ d'attention des experts en cybersécurité et d'élaborer une stratégie de sécurité non seulement pour eux-mêmes, mais aussi pour surveiller la sécurité de leurs partenaires, sous-traitants et sous-traitants.

Ce à quoi Cisco répondra : il n'y a pas de recette universelle ici - tout dépend beaucoup de la manière et de l'infrastructure de l'entrepreneur que les pirates piratent. Si nous parlons d'attaques contre BGP, alors nous devons surveiller les routes BGP. Si nous parlons d'une attaque via un script infecté sur le site d'un fabricant compromis, la

surveillance DNS avec

Cisco Umbrella aidera, si nous parlons de télécharger un logiciel usurpé, l'analyse des anomalies de la télémétrie avec

Cisco Stealthwatch peut aider. Le plus important est d'inclure cette menace dans la liste des menaces pertinentes en 2019.

TLS 1.3 à venir

Tout le monde a entendu parler du protocole TLS, dont le prédécesseur était le protocole SSL. Plus récemment, en août 2018, la recommandation RFC 8446 a été publiée, qui a identifié une nouvelle version 1.3. Les avantages de la nouvelle version incluent une vitesse plus élevée et une force cryptographique. Dans le même temps, les vulnérabilités de la version précédente ont été éliminées, ainsi que de nouvelles fonctionnalités utiles ont été ajoutées. Aujourd'hui, TLS 1.3 prend en charge de nombreux navigateurs et bibliothèques de chiffrement populaires (par exemple Chrome, Firefox, OpenSSL). Tout semble aller bien, mais hélas. Le retard dans l'adoption de TLS 1.3 est dû, entre autres, au fait que cette version du protocole ne permet pas d'inspecter le trafic à l'aide de dispositifs intermédiaires (NGFW, IDS, mandataires, etc.), ce qui est nécessaire pour de nombreux services de cybersécurité d'entreprise. Un certain nombre d'entreprises en cours de discussion sur TLS 1.3 ont proposé d'inclure un protocole d'échange de clés plus faible, mais toutes ces propositions ont été rejetées afin de garantir la confidentialité sur Internet et de protéger contre les ingérences du gouvernement dans la liberté de communication. Avec l'utilisation active de TLS 1.3, l'incapacité de l'inspecter deviendra très aiguë et les premiers problèmes peuvent commencer dès 2019.

Que répondra Cisco : nous ne prévoyons pas de faire obstacle au progrès et de mettre des bâtons dans les roues lors de l'introduction de la nouvelle version de TLS (d'autant plus que nous l'implémentons nous-mêmes dans nos solutions), mais nous vous conseillons de réfléchir si vous avez besoin de le basculer dans votre infrastructure si TLS 1.2 n'est pas piraté et pas encore interdit? Mais puisque tôt ou tard une telle transition se produira néanmoins, et les experts en sécurité de l'information seront confrontés à toute la question: comment surveiller le trafic qui ne peut pas être surveillé? La réponse peut être une technologie similaire à l'

analyse du trafic crypté que nous avons développée, qui nous permet de comprendre sans cryptage ni décryptage ce qui se trouve à l'intérieur du trafic crypté (mais sans accès au contenu lui-même).

Cryptage du trafic

En parlant de cryptage ... Dans notre

rapport annuel sur la cybersécurité (Cisco Annual Cybersecurity Report 2018), nous avons noté que 55% du trafic Web mondial au cours de la dernière année a été transmis sous forme cryptée, soit 12% de plus que l'année dernière, et le nombre de programmes malveillants en utilisant le cryptage triplé. Gartner dans l'une de ses prédictions a prédit que l'année du Cochon de Terre Jaune (oui, c'est l'année 2019) déjà 80% de tout le trafic Web sera crypté. Et que faire dans une telle situation? Surtout si le trafic est crypté à l'aide de TLS 1.3 décrit ci-dessus?

Réponse de Cisco : nous, dans notre propre infrastructure, rencontrons également ce problème et avons développé un certain nombre de recommandations que nous sommes prêts à partager avec vous. Tout d'abord, ne négligez pas les périphériques intermédiaires (par exemple,

Cisco NGFW ou

Cisco WSA ) qui peuvent terminer les tunnels et inspecter le trafic déchiffré (au moins jusqu'à TLS 1.3). Si vous craignez que les performances du périphérique de sécurité réseau "chutent", vous pouvez attribuer la fonction de terminaison du trafic crypté à un périphérique externe, par exemple Radware Alteon. Ne pouvant analyser le canal crypté, ne désespérez pas. Vous pouvez utiliser des technologies d'apprentissage automatique qui pénètrent le trafic chiffré sans le déchiffrer (par exemple,

Cisco ETA ), ou détecter une interaction avec des serveurs de commandes ou d'autres ressources malveillantes sur Internet. Dans le portefeuille Cisco,

Cisco Umbrella aidera à résoudre ce problème. Enfin, n'oubliez pas qu'il existe un endroit où même le trafic crypté est déjà décrypté - il s'agit d'appareils terminaux - de postes de travail et de serveurs, sur lesquels vous pouvez (et devez) installer les fonctionnalités de sécurité appropriées. Mais un antivirus ordinaire ne fonctionnera pas ici - vous avez besoin de quelque chose de plus moderne qu'une solution développée à la fin des années 80. Chez Cisco, cette solution s'appelle

Cisco AMP for Endpoints et nous l'utilisons nous-mêmes sur nos ordinateurs portables (tous les développeurs de sécurité ne peuvent pas s'en vanter), mais vous pouvez bien sûr également utiliser d'autres solutions EDR (Endpoint Detection & Response).

Attaques sans fichier

Les technologies de protection antivirus sont apparues à la fin des années 80 et, depuis, pour la plupart, elles n'ont pas beaucoup changé. Il existe un programme malveillant, il est étudié par des analystes de virus, développe une signature et équipe ses produits. Il y a une signature - le malware est détecté. Pas de signature - pas pris. L'une des tâches des attaquants doit rester inaperçue aussi longtemps que possible, et pour cela, ils continuent de jouer activement avec le chat et la souris avec les gardes de sécurité. Certains augmentent leur compétence dans la détection d'activités malveillantes et anormales, tandis que d'autres augmentent leur potentiel de rester invisible aussi longtemps que possible. L'une des tendances croissantes continue d'être l'utilisation d'attaques sans fichier qui exploitent activement les commandes intégrées dans le système d'exploitation et PowerShell, se présentant comme des utilisateurs d'ordinateurs légitimes.

Réponse de Cisco : comme nous ne parlons que de terminaux, nous avons deux solutions qui visent à protéger et à contrôler les attaques sans fichier -

Cisco AMP for Endpoints et Cisco AnyConnect. La première solution appartient à la classe EDR et vous permet d'effectuer un inventaire des logiciels, y compris une analyse de ses vulnérabilités, de bloquer les exploits, y compris ceux qui sont lancés en mémoire, d'analyser l'activité grâce à des indicateurs de compromis constamment mis à jour (IOC), et également de mener des enquêtes et de rechercher des menaces (chasse aux menaces) ) Cisco AnyConnect avec NVM (Network Visibility Module) intégré vous permet de collecter des données d'activité sur l'hôte au format adapté à Netflow pour les corréler avec les données reçues au niveau de la couche réseau

Cisco Stealthwatch . De plus, un niveau de protection supplémentaire sera fourni par Cisco Umbrella, qui surveille les communications avec les serveurs de commande de logiciels malveillants, y compris ceux sans fichier.

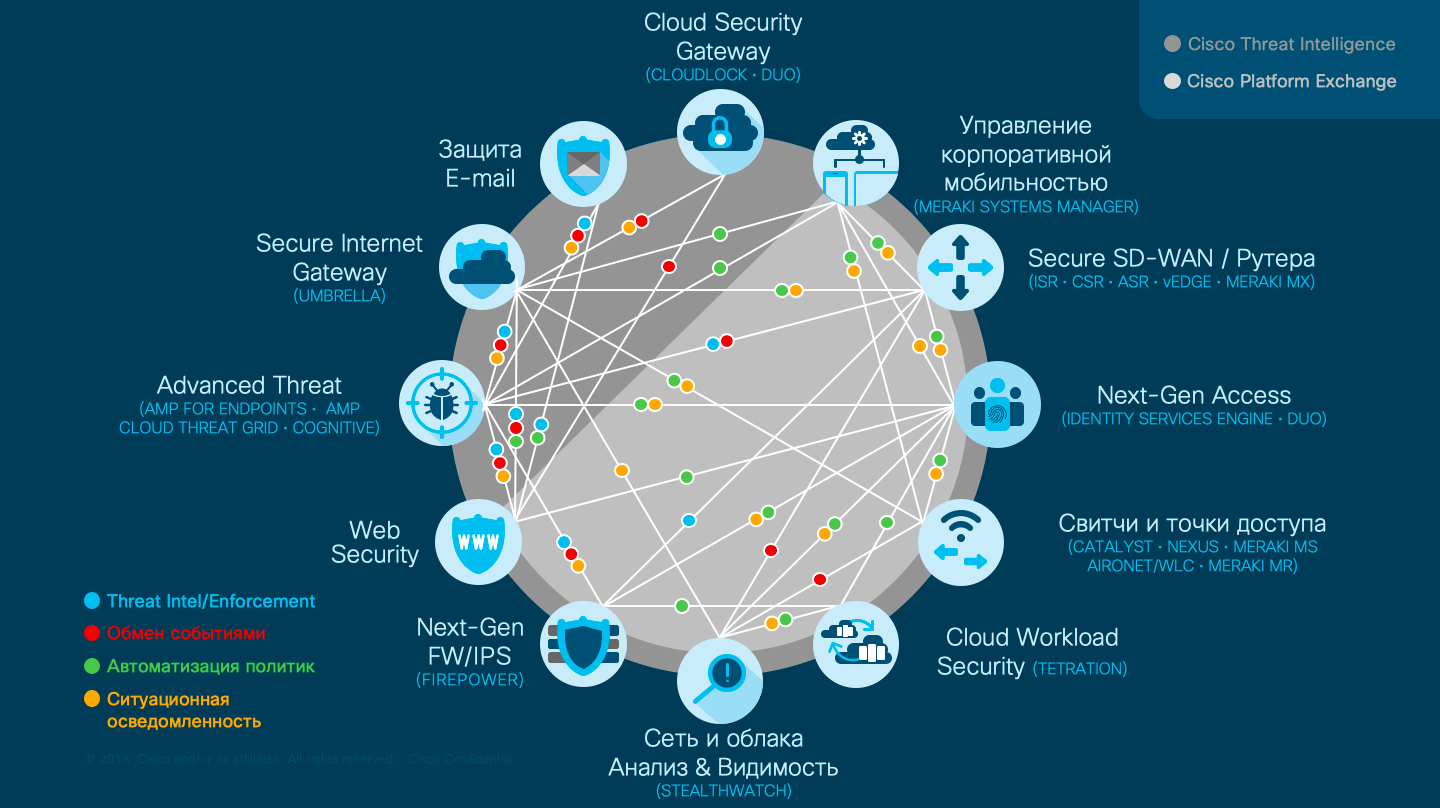

Intégration, automatisation et API

L'intégration de Cisco AnyConnect avec Cisco Stealthwatch n'est pas un caprice du fabricant, mais un besoin urgent, qui est dicté par l'évolution du paysage des menaces et l'émergence d'attaques multivectorielles qui pénètrent dans les réseaux d'entreprise et départementaux de nombreuses façons différentes - à travers les vulnérabilités des portails Web, des lecteurs flash jetés, des attaques de trous d'eau, à travers les vulnérables Wi-Fi apporté par un ordinateur portable infecté d'un gestionnaire ou d'un entrepreneur, etc. Pas une seule solution à la sécurité de l'information ne peut à elle seule faire face aux menaces modernes. Il est trop long et peu fiable d'attendre que le consommateur commence à intégrer entre eux les produits de sécurité de l'information acquis. Nous devons prendre le processus en main. Selon les statistiques de Cisco, de nombreuses entreprises utilisent plusieurs dizaines de fonctionnalités de sécurité différentes qui ne savent pas comment interagir les unes avec les autres, tout en créant un sentiment de fausse sécurité. Le délai moyen de non-détection d'une activité malveillante sur le réseau est aujourd'hui d'environ 200 jours. Et tout cela parce que les moyens de protection fonctionnent comme les États des Balkans - chacun indépendamment les uns des autres (ce n'est pas par hasard que le terme de «balkanisation d'Internet» est apparu, comme synonyme de création de segments nationaux d'Internet). Mais la situation va changer, comme on peut déjà le voir sur l'exemple du même Cisco et de ses initiatives

pxGrid , ACI,

Cisco Security Technology Alliance , qui réunissent deux cents sociétés de développement, unies pour résister aux attaques de plus en plus complexes et accélérées.

Ce à quoi Cisco répondra : notre réponse est l'automatisation et les API qui imprègnent tous nos produits afin de les combiner en un seul système de sécurité et d'obtenir de cet effet synergique, ce qui vous permet d'accélérer le processus de détection des menaces de quelques centaines de jours à 4 heures et demie. Cela passe par l'échange de données sur les menaces, l'automatisation de la génération de signatures, l'accès à partir de sources externes d'indicateurs de compromis, le transfert de commandes entre les outils de sécurité, etc.

La montée en puissance de l'intelligence artificielle des deux côtés des barricades

L'intelligence artificielle est un battage médiatique. Contrairement au machine learning, qui devient déjà la norme, et non une exception à la sécurité de l'information. Automatisation des tâches de routine, accélération des processus lents, remplacement du personnel déjà manquant. Voici quelques-uns des avantages de l'utilisation de l'apprentissage automatique dans la sécurité des informations. Aujourd'hui, il peut être utilisé pour détecter du code malveillant, des domaines malveillants et des adresses IP Internet, des attaques de phishing et des vulnérabilités, sensibiliser et identifier les initiés. Mais l'intelligence artificielle est utilisée non seulement pour le bien, mais aussi au détriment. Il a été choisi par des attaquants qui utilisent le machine learning pour rechercher des vulnérabilités et mettre en œuvre des attaques de phishing, contourner la biométrie et créer de faux profils sur les réseaux sociaux, créer des malwares, sélectionner des mots de passe et contourner le mécanisme CAPTCHA. En 2018, des projets très intéressants ont été présentés sur la création de fausses empreintes digitales principales, la synthèse de la voix, le changement de visage sur les images vidéo, la synchronisation des mouvements des lèvres avec la parole synthétisée superposée à l'image de quelqu'un d'autre dans le flux vidéo. Je ne doute pas qu'ils seront également rapidement adoptés par les criminels, ce qui, en 2019, posera un certain nombre de nouvelles questions aux experts en sécurité de l'information sur la lutte contre l'utilisation malveillante de l'IA.

Réponse de Cisco : Nous poursuivrons nos

efforts pour développer de nouveaux mécanismes d'apprentissage automatique et les améliorer dans nos produits de cybersécurité. Déjà, de tels modèles sont intégrés à

Cisco AMP pour Endpoints ,

Stealthwatch ,

CloudLock ,

Umbrella ,

Cognitive Threat Analytics et cette liste ne fera que s'étendre. En attendant, nous pouvons vous proposer de visiter

notre site dédié à l'utilisation de l'intelligence artificielle dans les solutions Cisco.

Authentification multifacteur

Combien de facteurs d'authentification pouvez-vous nommer? Un, deux, trois? Et si vous y pensez? Voici une courte liste de ce qui peut vous identifier:

- Quelque chose que vous savez (oui, c'est un mot de passe classique)

- Quelque chose que vous avez (oui, c'est un jeton)

- Quelque chose que vous possédez (oui, c'est de la biométrie)

- Quelque chose que tu fais

- Quelque chose que tu as perdu

- Quelque chose que tu as oublié

- Quelque chose que tu as trouvé

- Quelque chose que vous et où vous avez vu

- Quelque chose où tu étais

- Quelque chose que vous avez créé

- Quelque chose que tu as détruit

- Quelque chose ou ce que tu as sacrifié

- Quelque chose que tu as volé.

En fait, les anciens mots de passe, dont le plus populaire au cours des cinq dernières années a été 123456, appartiennent désormais au passé et sont remplacés par une authentification à deux facteurs et à plusieurs facteurs, ce qui peut augmenter considérablement la sécurité de l'accès des utilisateurs à divers services et données - entreprises et personnels, stockés dans les centres de données d'entreprise et au-delà, dans les nuages. Et nous sommes déjà habitués à utiliser l'entrée de services externes via Facebook ou Yandex, nous allons nous habituer à utiliser l'authentification à deux facteurs, puis à plusieurs facteurs. Je pense qu'en 2019, un certain changement de conscience se produira et de nombreux agents de sécurité réfléchiront à la façon de remplacer les mots de passe non fiables. Et oui, la biométrie est peu susceptible de devenir un tel remplacement en raison de son coût élevé par rapport à d'autres méthodes d'authentification multifactorielle et du manque de développement d'un modèle de menace pour elle.Que répondra Cisco : en 2018, nous avons racheté Duo , le leader du marché de l'authentification multifacteur, que nous lancerons sur le marché russe.Datacenter

Tout le monde abandonne progressivement le périmètre, part pour les nuages et introduit progressivement le BYOD. Personne ne se soucie si votre réseau est piraté ou non (enfin, ou presque personne). Mais si vos données fuient, vous êtes mêlé de saleté, les régulateurs viennent à vous, ils vous rinceront dans les médias, vous accusant d'incapacité à prendre soin des clients et des employés. Vous êtes-vous déjà demandé combien de personnes ont souffert de fuites de leurs données personnelles et d'identification? Je me suis permis de faire une courte liste et un peu de surprise a été surprise de la quantité de données divulguées sur Internet (en millions d'entrées):- Exactis - 340

- Facebook - 50

- Equifax - 145

- Starwood - 500

- Yahoo — 3000

- Under Armor — 150

- Adult FriendFinder — 412

- MySpace — 164

- Ebay — 145

- Target — 110

- Heartland Payment Systems — 130

- LinkedIn — 117

- Rambler — 98

- TJX — 94

- AOL — 92

- Quora — 100

- VK — 100

- Deep Root Analytics — 198

- JP Morgan Chase — 78

- Mail.ru — 25

- Anthem — 80

- Dailymotion — 85

- Uber — 57

- Tumblr — 65

- Dropbox — 68

- Home Depot — 56

- Adobe — 38

- Sony PSN — 77

- RSA Security — 40.

J'ai peur de supposer, mais je pense que plus de la moitié de tout Internet s'est séparé de ses données (les miennes, d'ailleurs, étaient également là plus d'une fois). Veuillez noter que le nombre d'incidents dans lesquels la fuite dépasse dix millions d'enregistrements n'est plus mesuré en unités, voire en dizaines. Et la situation va s'aggraver. Nous sommes trop déterminés à protéger le périmètre, oubliant que la sécurité est devenue centrée sur les données plutôt que sur le périmètre. Et ce n'est pas seulement une question d'incidents de données, mais aussi une augmentation de la charge réglementaire associée à la protection des données. Le RGPD, les données importantes sur les utilisateurs (c'est le sujet du nouveau projet de loi), les amendements à la loi fédérale-152 et d'autres attendent les Russes l'année prochaine à bras ouverts. Que répondra Cisco: nous ne vendons pas de projets pour vous mettre en conformité avec les exigences de la loi (bien qu'en Europe nous ayons de nombreux projets sur le RGPD). Et nous n'avons pas les moyens de classification des données ou de contrôle des fuites (DLP). Mais nous avons une riche expérience dans la construction de systèmes de cybersécurité d'entreprise, que nous avons accumulée dans le projet Cisco SAFE - un ensemble de recommandations pratiques pour protéger diverses sections d'un réseau d'entreprise ou départemental. Il ne s'agit pas seulement du périmètre , mais du centre de données, du cloud, du Wi-Fi, des communications unifiées, des réseaux industriels, etc. Seule la protection de tous les composants protégera les données contre les fuites, tout en répondant simultanément aux exigences de la loi.

Que répondra Cisco: nous ne vendons pas de projets pour vous mettre en conformité avec les exigences de la loi (bien qu'en Europe nous ayons de nombreux projets sur le RGPD). Et nous n'avons pas les moyens de classification des données ou de contrôle des fuites (DLP). Mais nous avons une riche expérience dans la construction de systèmes de cybersécurité d'entreprise, que nous avons accumulée dans le projet Cisco SAFE - un ensemble de recommandations pratiques pour protéger diverses sections d'un réseau d'entreprise ou départemental. Il ne s'agit pas seulement du périmètre , mais du centre de données, du cloud, du Wi-Fi, des communications unifiées, des réseaux industriels, etc. Seule la protection de tous les composants protégera les données contre les fuites, tout en répondant simultanément aux exigences de la loi.Utilisation des réseaux 5G comme tête de pont pour les attaques

Aux États-Unis, plusieurs villes ont annoncé avoir pratiquement couvert leur territoire avec des réseaux de 5e génération (5G), qui vous permettent de travailler sur Internet à des vitesses allant jusqu'à 10 Gb / s. Cela permettra d'éliminer «l'intermédiaire» face au routeur, qui accumule aujourd'hui la plupart des connexions. Dans les réseaux 5G, la situation peut changer, ce qui augmentera considérablement la zone d'attaque et généralisera les attaques sur Internet des objets. Comme, en fait, l'utilisation de l'Internet des objets comme tremplin pour les attaques (je pense que la réincarnation 5G de Mirai est à nos portes), ce qui peut augmenter considérablement la puissance des attaques DDoS. Arrêter

Mais en Russie, l'introduction de la 5G a été reportée jusqu'à la fin de 2021. Quelle est donc la tendance pour l'année du cochon de terre jaune? Oui, vous avez raison.

Je voulais simplement démontrer mes connaissances. Pour la Russie, nos recommandations et solutions pour la protection des réseaux de nouvelle génération ne sont pas encore pertinentes. Mais, au moins, il convient de se souvenir de cette opportunité.Cyber

Vous en avez déjà assez de lire mon opus sur ce qui nous attend tous en 2019, je vais donc terminer. Et je voudrais terminer avec la dernière observation, qui devient déjà une tendance, qui ne fera que s'intensifier l'année prochaine. Nous parlons de cybercours, qui vous permettent de vérifier les faiblesses d'un processus particulier de garantie de la cybersécurité et d'élaborer un plan pour leur élimination. Contrairement aux cours autorisés qui fournissent des connaissances et des formations qui vous permettent de développer des compétences très spécifiques en travaillant avec certains produits, les cyber-exercices vous permettent de simuler diverses situations similaires à ce qui pourrait se produire dans la réalité (recherche de traces d'une menace, fuite d'informations sur un incident dans Media, lecteur flash lancé avec un code malveillant, etc.) et trouver des méthodes pour les arrêter. Habituellement, dans le cadre de ces cyber-commandes,tous les points faibles se trouvent à la fois dans les processus décrits sur papier et dans les compétences acquises de travail avec des produits spécifiques, qui ne sont pas toujours applicables dans la vie réelle.En 2018, les cyber-commandes sont devenues très populaires au niveau des entreprises, des États et des États. Il m'est arrivé de mener ou de participer à quelques dizaines de ces cyber-commandes et je peux dire en toute sécurité que cela devient une tendance pour les services de sécurité des informations d'entreprise, qui testent ainsi les compétences de leurs spécialistes pour résister à divers incidents et situations d'urgence.Que répondra Cisco : cette tendance en Russie ne le devient pas sans notre aide. Nous avons lancé les premières cyber- commandes Cisco Cyber Range il y a quelques années, lorsque nous avons organisé plusieurs sessions gratuites pour nos clients à Moscou Cisco Connect pendant deux jours. Nous avons ensuite réitéré le succès de Cyber Range et souhaitons reconduire ces cyber-commandes en avril, dans le cadre de Cisco Connectà Moscou. Certes, sur Cisco Connect, nous réalisons une version légère, réduite à 4 heures de travaux pratiques intensifs. En réalité, nous proposons des cyber-commandes de trois ou cinq jours, dans lesquelles nous développons l'habileté de gérer des centaines de scénarios d'attaque divers régulièrement mis à jour que nous avons tirés de la vie réelle. En plus de la gamme Cyber, nous avons commencé à mener activement des cyber-commandes d'un jour sur l'atelier de chasse aux menaces Cisco dans notre bureau, où les participants tentent de trouver des traces de diverses menaces (vous pouvez vérifier la date des prochaines cyber-commandes avec votre responsable Cisco). En outre, nous avons un certain nombre d'autres cyber-commandes en ligne disponibles pour nos partenaires et clients dans le service de démonstration interactif Cisco dCloud .Voici une liste de tendances dont nous aimerions parler et qui, à notre avis, nous attend tous en 2019! Bonne année!