Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3Conférence 16: «Side Channel Attacks»

Partie 1 /

Partie 2 /

Partie 3Conférence 17: «Authentification des utilisateurs»,

partie 1 /

partie 2 /

partie 3Conférence 18: «Navigation privée sur Internet»

Partie 1 /

Partie 2 /

Partie 3Conférence 19: «Réseaux anonymes»

Partie 1 /

Partie 2 /

Partie 3Conférence 20: «Sécurité des téléphones portables»

Partie 1 /

Partie 2 /

Partie 3Conférence 21: «Suivi des données»

Partie 1 /

Partie 2 /

Partie 3 Conférence 22: «Information Security MIT»

Partie 1 /

Partie 2 /

Partie 3Donc, c'était la préface au fait que nous avons une équipe de seulement quatre personnes dans une très grande institution avec un tas d'appareils. Ainsi, la fédération dont Mark a parlé est vraiment nécessaire pour au moins essayer d'assurer la sécurité d'un réseau de cette taille.

Nous communiquons avec les gens et les aidons sur le campus. Notre portefeuille comprend des services de conseil, des services que nous présentons à la communauté et des outils que nous utilisons. Les services que nous offrons sont assez diversifiés.

Rapports d'abus - nous publions des rapports d'abus en ligne. Habituellement, ce sont des réponses aux plaintes du monde extérieur, dont la grande majorité concerne la création de nœuds Tor dans le réseau de l'institut. Nous les avons, que dire de plus? (rire du public).

Protection des terminaux Nous avons quelques outils et produits que nous installons sur de "gros" ordinateurs, si vous le souhaitez, vous pouvez les utiliser pour travailler. Si vous faites partie du domaine MIT, qui est pour la plupart une ressource administrative, ces produits seront automatiquement installés sur votre ordinateur.

La protection du réseau, ou protection du réseau, est une boîte à outils située à la fois sur le réseau mit.net et à ses frontières. Ils détectent des anomalies ou collectent des données de flux de trafic pour analyse. L'analyse de données nous aide à comparer, à rassembler toutes ces choses et à essayer d'obtenir des informations utiles.

Forensics - forensics informatique, nous en parlerons dans une seconde.

L'identification des risques, ou identification des risques, est principalement des outils de détection et d'évaluation de réseaux tels que Nessus. Cela inclut les éléments qui recherchent des informations d'identification personnelle, car, au Massachusetts, nous devons nous assurer que les nouvelles règles de la loi fondamentale de l'État 201 CMR 17.00 sont respectées. Ils exigent des institutions ou des entreprises qui stockent ou utilisent des informations personnelles sur les résidents du Massachusetts d'élaborer un plan de protection des informations personnelles et de vérifier régulièrement son efficacité. Par conséquent, nous devons déterminer où se trouvent dans notre réseau les informations personnelles des utilisateurs.

Sensibilisation / sensibilisation / formation - informer et former, je viens d'en parler.

Les besoins de conformité sont principalement un système PCI DSS. PCI, l'industrie des cartes de paiement disposant de DSS, est une norme de sécurité des données. Croyez-le ou non, le Massachusetts Institute of Technology vend des cartes de crédit. Nous avons plusieurs fournisseurs de ces instruments de paiement sur le campus, et nous devrions être en mesure de nous assurer que leur infrastructure est compatible PCI DSS. La gestion de la sécurité et la conformité de la sécurité pour répondre à ces besoins font également partie du travail de notre équipe.

PCI 3.0, qui est la sixième mise à jour majeure de la norme, entre en vigueur le 1er janvier, nous sommes donc en train de nous assurer qu'elle répond à l'ensemble de notre infrastructure.

Reporting / Metrics / Alerting, reporting, fourniture d'indicateurs et émission d'alertes, font également partie du périmètre de nos travaux.

Un certain nombre de produits sont présentés dans la diapositive suivante pour protéger les points de terminaison. Un aigle semble être représenté ci-dessus. Il existe un outil appelé CrowdStrike, qui est actuellement testé dans notre département IS&T. Il suit principalement les comportements anormaux en termes d'appel système.

Par exemple, si vous utilisez MS Word et que le programme commence soudainement à faire quelque chose qu'il ne devrait pas faire, par exemple, en essayant de lire la base de données de comptes depuis le système ou un tas de mots de passe, CrowdStrike vous en avertit et lance un indicateur d'alarme. Il s'agit d'un outil cloud, dont nous parlerons plus tard. Toutes ces données sont envoyées à la console centrale, et si les ordinateurs tentent de faire quelque chose de malveillant, comme en témoigne la perspective comportementale heuristique, ils obtiennent un drapeau rouge.

GPO - Group Policy Objects, c'est un système qui implémente des stratégies de sécurité de groupe. S - ce sont toutes sortes de programmes de Sophos pour se protéger contre les applications malveillantes, les antivirus, toutes les choses que nous prévoyons obtenir lors de l'achat de produits pour protéger le point de terminaison.

PGP chiffre votre disque dur pour les systèmes de campus qui contiennent des données sensibles.

Certains de ces outils sont remplacés par des outils plus avancés. L'industrie s'oriente de plus en plus vers des politiques indépendantes des fournisseurs en utilisant des solutions telles que BitLocker pour Windows ou FileVault pour Mac, nous explorons donc également ces options. Casper gère principalement les politiques de sécurité des ordinateurs Mac OS.

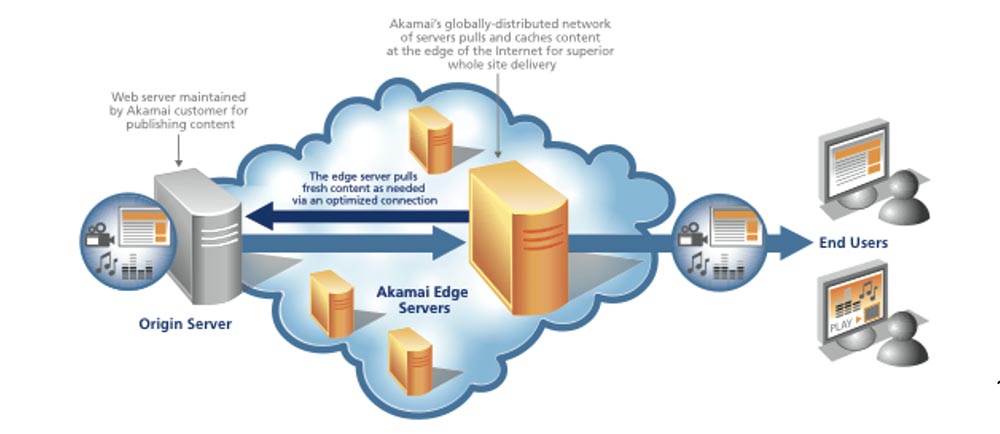

En ce qui concerne la sécurité du réseau, nous travaillons avec Akamai dans ce domaine - c'est une entreprise qui a quitté MTI, beaucoup de nos diplômés y travaillent. Ils assurent une très bonne maintenance, nous profitons donc des nombreux services qu'ils proposent.

Plus tard, nous en parlerons avec suffisamment de détails.

TippingPoint est un identificateur de risque, un système de détection d'intrusion. Comme je l'ai dit, certains de ces outils sont constamment améliorés et TippingPoint sert d'exemple. Grâce à lui, nous avons un système de prévention des intrusions à notre frontière. En fait, nous ne les empêchons pas, mais nous les détectons simplement. Nous ne bloquons rien à la périphérie du réseau MIT, en utilisant des règles anti-usurpation très simples et répandues.

Stealth Watch est un outil qui génère des données NetFlow ou, plus correctement, collecte des données NetFlow. Nous utilisons des périphériques Cisco, mais tous les périphériques réseau affichent certains détails, les métadonnées des flux qu'ils envoient, le port source, le port de destination, l'adresse IP source, l'adresse IP finale, le protocole, etc. StealthWatch recueille ces données, effectue une analyse de sécurité de base et fournit également une API que nous pouvons utiliser pour faire des choses plus intelligentes.

RSA Security Analytics est un autre outil qui agit à bien des égards comme un identifiant stéroïde. Il effectue une capture complète des paquets, vous pouvez donc voir leur contenu s'il est marqué d'un drapeau rouge.

Dans le domaine de l'identification des risques, Nessus est une sorte d'outil d'évaluation de facto de la vulnérabilité. Habituellement, nous l'utilisons à la demande, nous ne le déployons pas dans son ensemble sur un sous-domaine du réseau 18/8. Mais si nous obtenons des modules complémentaires DLC pour les logiciels du campus, nous utilisons Nessus pour évaluer leurs vulnérabilités.

Shodan est appelé un moteur de recherche informatique. Fondamentalement, il analyse Internet dans son ensemble et fournit de nombreuses données utiles sur sa sécurité. Nous avons un abonnement à ce «moteur» pour pouvoir utiliser ces informations.

Identity Finder est un outil que nous utilisons dans les endroits où il existe des PII, des informations personnelles confidentielles, afin de respecter les règles de protection des données d'enregistrement et de nous assurer que nous savons où se trouvent les données importantes.

La criminalistique informatique est une question que nous faisons de temps en temps ... Je ne trouve pas les bons mots, parce que nous ne le faisons pas régulièrement, parfois de telles enquêtes prennent beaucoup de temps, parfois pas très. Pour cela, nous avons également un ensemble d'outils.

EnCase est un outil qui nous permet de prendre des images de disque et de les utiliser pour regarder le contenu du disque dur.

FTK, ou Forensic Tool Kit - un ensemble d'outils pour mener des enquêtes dans le domaine de la criminalistique informatique. Nous sommes souvent contactés lorsqu'il est nécessaire de prendre des images de disque lors de l'examen de cas litigieux de confirmation de propriété intellectuelle ou, dans certains autres cas, qui sont examinés par OGC - le bureau de l'avocat général. Nous avons tous les outils nécessaires pour cela. Honnêtement, ce n'est pas un emploi permanent, il apparaît périodiquement.

Alors, comment collectons-nous toutes ces données ensemble? Mark a mentionné la corrélation. Pour assurer la gestion du système, nous traitons les journaux système. Vous voyez que nous avons des journaux NetFlow, certains journaux DHCP, des journaux d'identification et des journaux Touchstone.

Splunk est un outil qui effectue la majeure partie du travail de corrélation et reçoit des données qui ne sont pas nécessairement normalisées, les normalise et nous permet de comparer les données de diverses sources pour obtenir plus «d'intelligence». Ainsi, vous pouvez afficher une page sur laquelle toutes vos connexions seront enregistrées, et appliquer GeoIP à cela pour afficher également les emplacements de connexion.

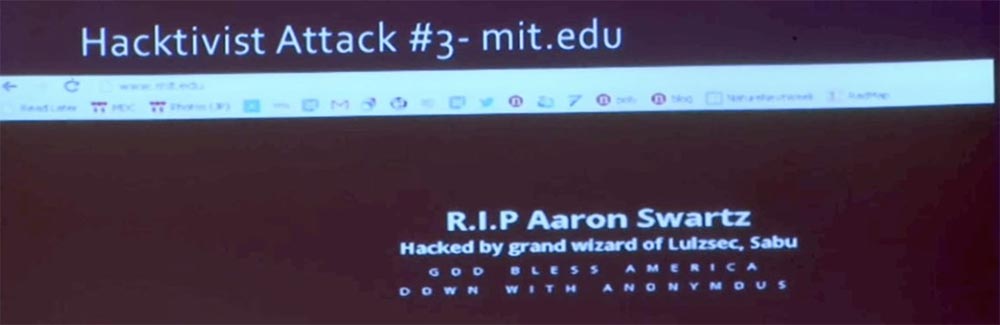

Parlons d'attaques et de choses plus intéressantes que les logiciels que nous utilisons. Tout d'abord, nous parlerons des attaques par déni de service les plus courantes au cours des deux dernières années. Nous parlerons également d'attaques spécifiques survenues à la suite de la tragédie d'Aaron Schwartz il y a plusieurs années, elles sont également associées à des attaques DoS distribuées.

Je vais maintenant vous montrer le DoS Primer. La première attaque DoS vise la lettre A de la CIA Computer Security Triad. CIA est une abréviation composée de Confidentialité - confidentialité, Intégrité - intégrité et Disponibilité - accessibilité. L'attaque DoS vise donc principalement l'accessibilité, la disponibilité. Un attaquant souhaite désactiver une ressource afin que les utilisateurs légitimes ne puissent pas l'utiliser.

Cela peut être une détérioration de la page. C'est très simple, non? Les graffitis numériques ruineront simplement la page pour que personne ne puisse la voir. Cela peut être une gigantesque consommation de ressources, où l'attaque consomme toute la puissance de calcul du système et toute la bande passante du réseau. Cette attaque peut être effectuée par une seule personne, mais il est probable que le pirate invitera des amis à organiser une fête DDoS entière, c'est-à-dire une attaque par déni de service distribué.

Les tendances DDoS actuelles sont répertoriées dans le rapport Arbor Network. Il s'agit d'une extension de la surface d'attaque, et la motivation la plus courante est le hacktivisme, il représente jusqu'à 40% de ces attaques, la motivation d'un autre 39% reste inconnue. L'intensité des attaques, au moins l'année dernière, a atteint 100 Gb / s. En 2012, une attaque a eu lieu contre l'organisation Spamhaus, qui a atteint une intensité de 300 Gb / s.

Les attaques DDoS s'allongent. Ainsi, l'opération de piratage Abibal, dirigée contre le secteur financier américain, a duré plusieurs mois, augmentant périodiquement l'intensité à 65 Gbit / s. J'en ai entendu parler, et vous pouvez trouver une confirmation sur Google que cette attaque a duré presque constamment et n'a pas pu être arrêtée. Plus tard, nous parlerons de la façon dont ils l'ont fait.

Mais, franchement, 65 Gb / s ou 100 Gb / s, la différence pour la victime n'est pas grande, car rarement des systèmes dans le monde résistent à une attaque de longue durée de cette ampleur, car elle ne peut tout simplement pas être arrêtée. Récemment, il y a eu un glissement vers la réflexion et les attaques de gain. Ce sont des attaques pour lesquelles vous prenez un petit signal d'entrée et le transformez en un grand signal de sortie. Ce n'est rien de nouveau, cela remonte à l'attaque ICMP Smurf, où vous cingleriez l'adresse de diffusion du réseau et de chaque machine de ce réseau qui répondra à l'expéditeur prévu du paquet, qui, bien sûr, sera truqué. Par exemple, je ferai semblant d'être Mark et j'enverrai le paquet à l'adresse de diffusion de cette classe. Et vous commencerez tous à répondre par paquets à Mark, pensant qu'il les a envoyés. Pendant ce temps, je suis assis dans un coin et je ris. Ce n'est donc pas nouveau, car j'ai lu cette méthode en tant qu'étudiant.

Ainsi, le prochain type d'attaque DDoS est l'amplification UDP, ou amplification UDP. UDP est un protocole de gravure et d'oubli pour les datagrammes utilisateur, non? Ce n'est pas TCP, il n'est pas du tout fiable et ne se concentre pas sur la création de connexions sécurisées. Il est très facile de simuler. Ce que nous avons vu au cours de l'année écoulée, ce sont des exploits pour améliorer les fonctions de trois protocoles: DNS, port 53, UDP. Si vous envoyez 64 octets d'une demande ANY à un serveur mal configuré, il générera une réponse de 512 octets qui reviendra à la victime de l'attaque. Il s'agit d'un gain 8x, ce qui n'est pas mauvais pour organiser une attaque DoS.

Lorsqu'une tendance à intensifier les attaques de ce type est apparue, nous en avons été témoins ici sur le réseau mit.net avant qu'elles ne soient massivement utilisées contre les victimes dans le secteur commercial. Nous avons vu une attaque d'amplification DNS de 12 gig qui a eu un impact significatif sur notre bande passante sortante. Nous avons un débit assez élevé, mais l'ajout de telles quantités de données au trafic légal a causé un problème, et Mark et moi avons été contraints de le résoudre.

SNMP, qui est le protocole UDP port 161, est un protocole de gestion très utile. Il vous permet de manipuler à distance des données à l'aide d'instructions get / set. De nombreux appareils, tels que les imprimantes réseau, permettent d'accéder sans aucune authentification. Mais si vous envoyez une demande de type GetBulkRequest de taille 64 octets à un appareil qui n'est pas configuré correctement, il enverra une réponse à la victime, dont la taille peut dépasser la taille de la demande de 1000 fois. C'est donc encore mieux que la version précédente.

En tant qu'attaquant, vous choisissez généralement des attaques ciblées, nous avons donc été témoins d'attaques massives contre des imprimantes situées sur notre réseau de campus. À l'aide d'une imprimante avec un agent SNMP ouvert, le pirate lui a envoyé des paquets et une multiplication par mille des réponses a pollué l'ensemble du réseau Internet.

Ce qui suit est un protocole de serveur de temps ou protocole de temps de réseau NTP. Lors de son utilisation, un serveur mal configuré répondra à une requête MONLIST. Ici, la base de l'attaque ne sera pas l'amplification, mais la réponse à la demande de monlist sous la forme d'une liste de 600 clients NTP récents. Ainsi, une petite demande d'un ordinateur infecté envoie un trafic UDP important à la victime.

Il s'agit d'un type d'attaque très populaire, et nous sommes entrés dans une modification majeure en raison de paramètres de monlist NTP incorrects. En fin de compte, nous avons fait quelques choses pour atténuer ces attaques. Donc, du côté NTP, nous avons désactivé la commande monlist sur le serveur NTP, ce qui nous a permis de «tuer» l'attaque dans son élan. Mais comme nous avons une institution étatique, il y a des choses auxquelles nous n'avons pas le droit de nous rapporter, c'est pourquoi nous avons désactivé la monlist autant que les autorités nous l'ont permis. Au final, nous avons simplement limité la vitesse NTP en bordure du réseau MIT pour réduire l'impact des systèmes qui nous répondent, et depuis un an, nous n'avons eu aucune conséquence négative. La limite de vitesse de plusieurs mégabits est certainement meilleure que les gigaoctets que nous avions précédemment envoyés sur Internet. C'est donc un problème résoluble.

Prendre soin de la sécurité DNS est un peu plus compliqué. Nous avons commencé à utiliser le service Akamai appelé eDNS. Akamai fournit ce service en tant que zones d'hébergement partagées, nous avons donc utilisé leur eDNA et divisé notre DNS, notre espace de nom de domaine système, en 2 niveaux. Nous avons appliqué à Akamai le niveau externe de la vue externe et étendu la vue interne interne aux serveurs qui desservaient toujours le MIT. Nous avons bloqué l'accès aux réseaux internes de telle manière que seuls les clients du MIT pouvaient accéder à nos serveurs internes, et le reste du monde a été laissé sous la garde d'Akamai.

L’avantage eDNS d’Akamai réside dans le contenu distribué sur Internet dans le monde entier, une infrastructure réseau géographiquement distribuée qui fournit du contenu en provenance d’Asie, d’Europe, d’Amérique du Nord, d’Est et d’Ouest. Les pirates ne peuvent pas détruire Akamai, nous n'avons donc pas à craindre que notre DNS ne tombe en panne. C'est ainsi que nous avons résolu ce problème.

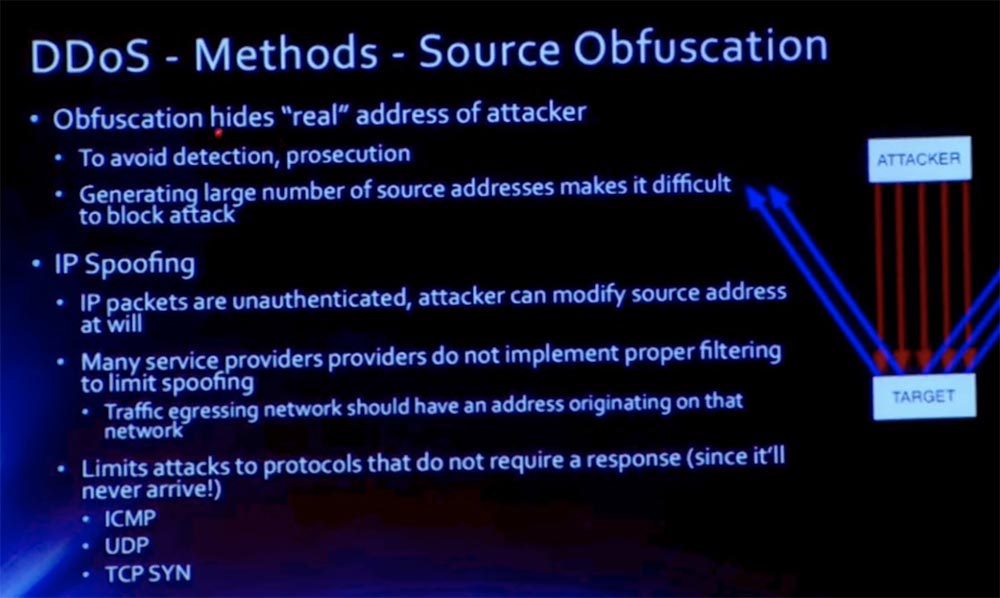

DDoS–. , Source Obfuscation, . , . .

DDoS — – . , .

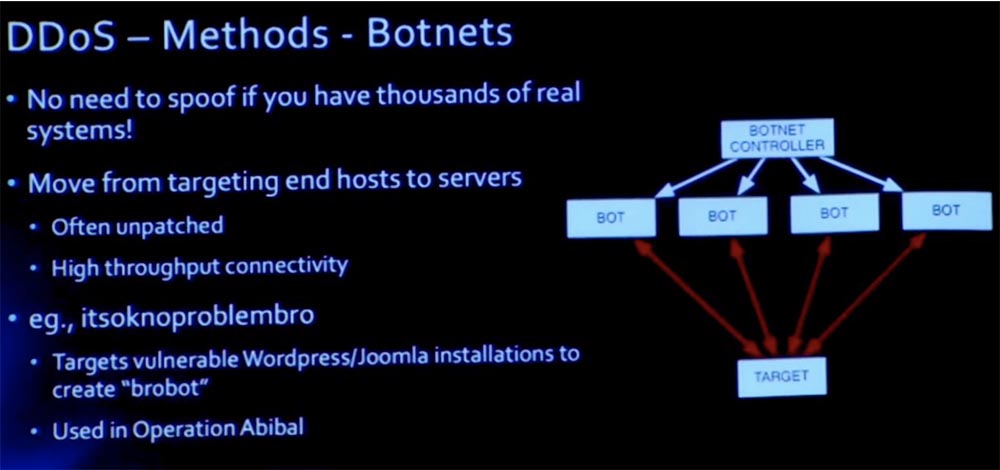

. «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

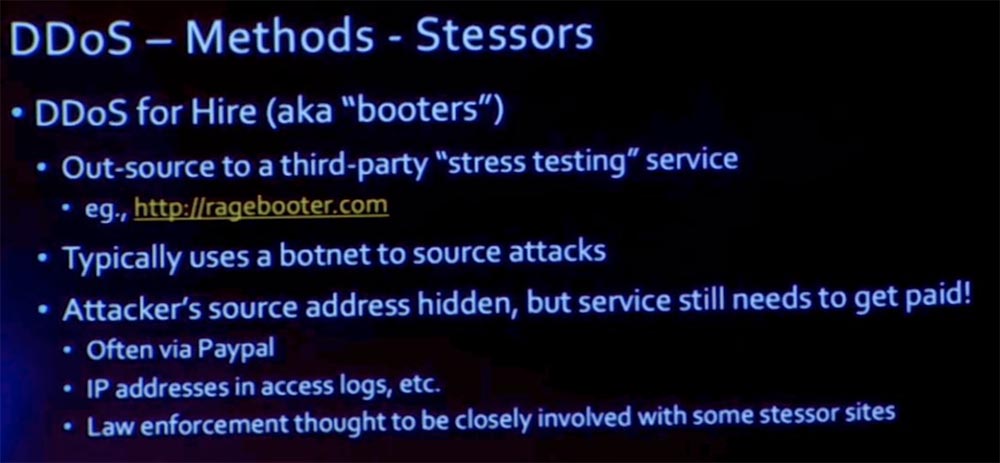

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

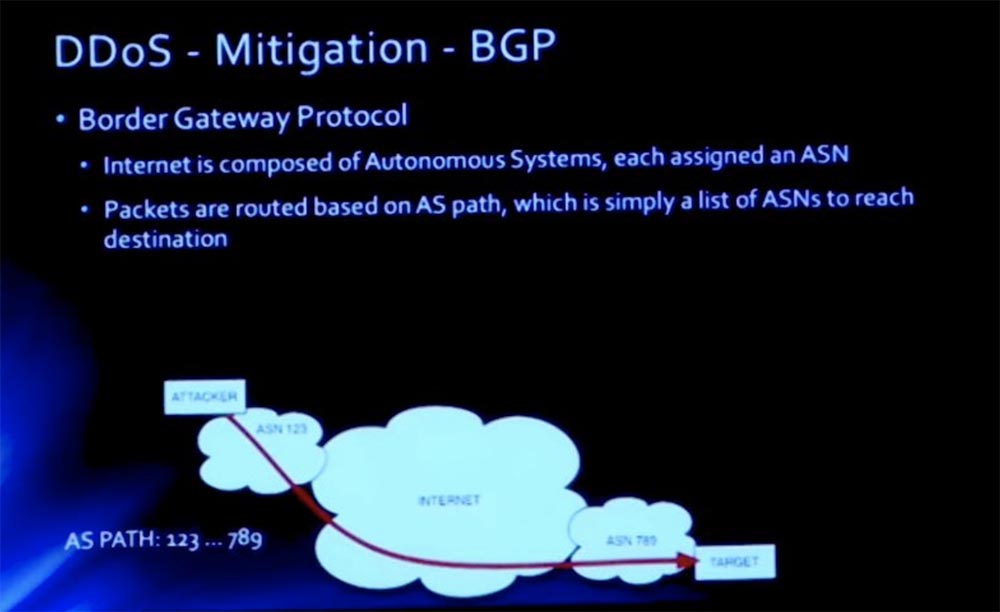

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

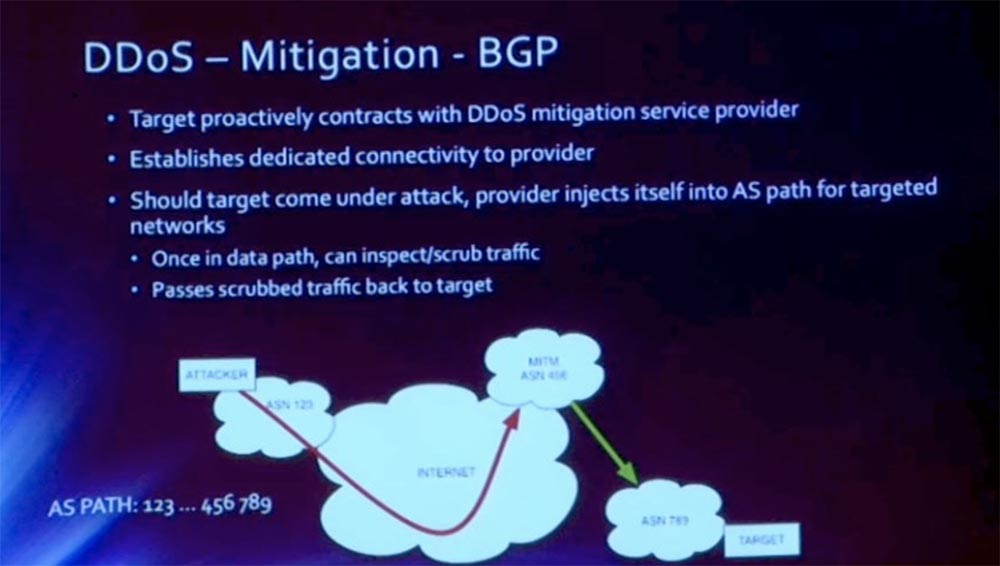

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

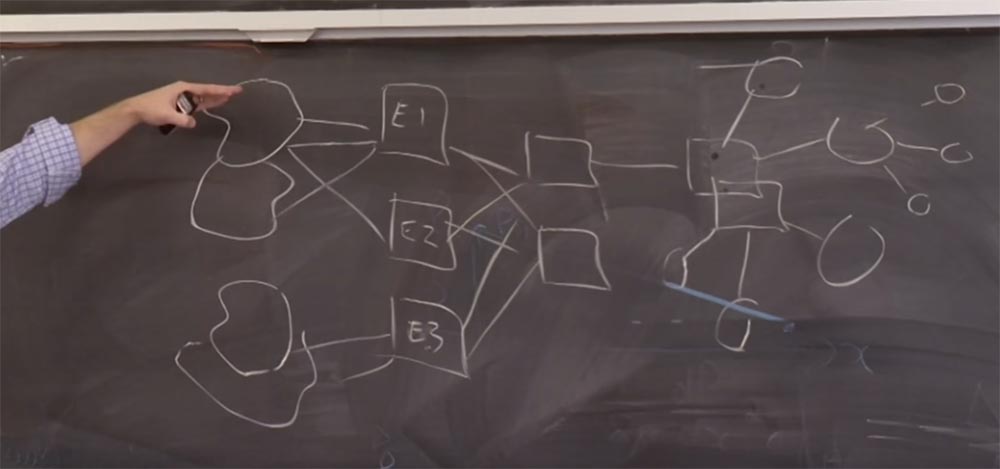

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, .

www.mit web.mit – . -. , . .

, who_is DNS . , « » — « – » – DESTROYED, MA 02139-4307.

, - CloudFlare.

58:30

Cours MIT "Sécurité des systèmes informatiques". 22: « MIT», 3.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en janvier gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?