Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3Conférence 16: «Side Channel Attacks»

Partie 1 /

Partie 2 /

Partie 3Conférence 17: «Authentification des utilisateurs»,

partie 1 /

partie 2 /

partie 3Conférence 18: «Navigation privée sur Internet»

Partie 1 /

Partie 2 /

Partie 3Conférence 19: «Réseaux anonymes»

Partie 1 /

Partie 2 /

Partie 3Conférence 20: «Sécurité des téléphones portables»

Partie 1 /

Partie 2 /

Partie 3Conférence 21: «Suivi des données»

Partie 1 /

Partie 2 /

Partie 3 Conférence 22: «Information Security MIT»

Partie 1 /

Partie 2 /

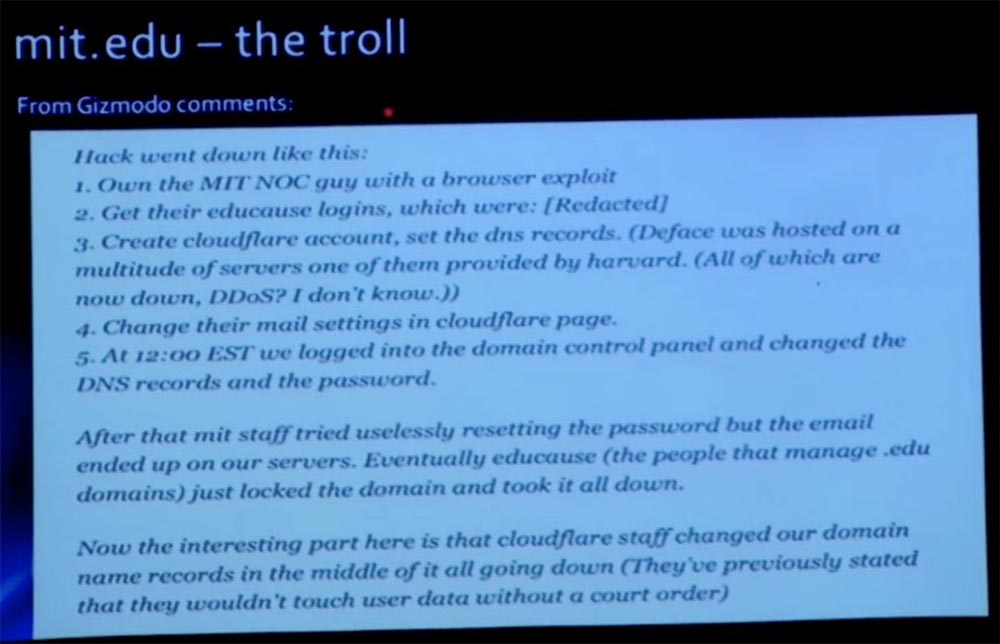

Partie 3La diapositive suivante montre un message de Gizmodo, c'est ce que j'appelle la pêche à la traîne. Du côté des assaillants, cela semblait un peu évasif, peu importe le nombre. Ici, ils racontent au monde entier comment ils ont piraté notre réseau presque le jour suivant.

Cependant, dès que nous avons réalisé que nous n'avions pas piraté le MIT ou quoi que ce soit sur mit.net, mais notre registraire, nous l'avons immédiatement contacté, changé nos dossiers et tout bloqué. Cependant, il y avait des données dans le DNS depuis un certain temps, dont certaines existent pendant des heures, donc après avoir pris des mesures, nous avons toujours observé une certaine circulation. Et pendant que nous essayions d'éliminer les conséquences de l'attaque, les pirates publient sur Gizmodo les commentaires suivants: "Ils ont capturé un gars du centre de contrôle réseau à l'aide d'un exploit de navigateur." Mec! «Ils ont obtenu leurs identifiants de formation, qui étaient bla bla bla», et ainsi de suite. Autrement dit, le vecteur d'attaque était comme un gars du centre de contrôle réseau du MIT NOC.

Mark a juré que ce n'était pas lui. En fait, il n'a pas juré, mais a expliqué qu'il n'était nullement compromis. Par conséquent, après l'incident, nous avons publié la vérité sur l'organisation de l'attaque. Ce lien

www.exploit-db.com/papers/25306 est toujours valide si vous souhaitez en savoir plus. En fait, les pirates ont piraté le compte d'enregistrement de notre domaine EDUCAUSE. Il s'avère que chaque compte DNS a été compromis. Nous ne savons pas depuis combien de temps les pirates détiennent ces données avant de décider de les utiliser pour attaquer le MIT. Il n'y avait aucune faute de notre institut dans ce qui s'est passé. Plus tard, en 2013, le registraire a reconnu son erreur en fournissant un accès au domaine de premier niveau, et nous avons tous dû changer de mot de passe, car environ 7000 noms de domaine mit.edu ont été compromis.

En conséquence, nous avons bloqué le compte de notre domaine afin qu'il ne puisse pas être modifié, mais vous savez que si vous cochez «verrouillé», ce qui empêche les gens de mettre à jour le système, ce n'est pas très bon. En tout cas, ils ont réparé leur système. Donc, ce n'était pas de notre faute, cependant, une telle attaque était intéressante en ce sens qu'elle montrait comment certains des principaux protocoles Internet peuvent être utilisés pour l'attaque.

Ainsi, le paysage actuel des menaces se compose de deux éléments: les attaques sociales et les attaques basées sur le réseau. Les attaques sociales peuvent être caractérisées par la devise: "Si vous ne pouvez pas utiliser de silicium, utilisez du carbone!" En d'autres termes, si vous n'avez pas pu pénétrer dans le matériel de la victime, piratez l'utilisateur via son clavier. C'est ce que l'on observe aujourd'hui surtout souvent.

Sur la base de mes 20 années d'expérience, je peux dire que les attaques réseau qui utilisent des hôtes à distance ne se produisent pas souvent. Les systèmes informatiques sont de plus en plus sécurisés, du moins de l'extérieur. Vous savez, autrefois, il y a peut-être dix ans, Windows, Solaris et Linux étaient vendus avec tous leurs services, et j'ai dit qu'ils brillaient comme un arbre de Noël. Tout était inclus, en raison des deux critères - commodité et sécurité - ils ont choisi la commodité, ils voulaient que l'utilisateur obtienne tout dès la sortie de la boîte.

Maintenant, je crois, nous avons trouvé un compromis raisonnable. Lorsque vous installez un nouveau système d'exploitation, un pare-feu basé sur l'hôte y est lancé et il n'y a pas de services publics. Nous avons des choses comme la mise à jour de Windows et la mise à jour d'Apple, il y a des gestionnaires de paquets dans toutes les distributions Linux, de sorte que le système d'exploitation «prêt à l'emploi», ayant accès à Internet, se mettra à jour assez rapidement vers la version actuelle. Maintenant, vous n'avez pas ces anciennes boîtes aux services anciens ouvertes au monde entier.

Donc, j'ai tendance à faire grimper les hackers, peut-être au huitième ou au neuvième niveau. Maintenant, ils se préoccupent plus des gens que des ordinateurs. Et ils essaient d'utiliser les faiblesses ou les faiblesses d'une personne, telles que la peur, la cupidité, la crédulité, la sociabilité, pour profiter des droits d'un utilisateur légitime et accéder aux applications ou à un accès privilégié au système. Au lieu d'utiliser des hôtes, ils utilisent des personnes.

Récemment, sur le campus, nous avons assisté à des événements appelés «phishing ciblé». Je ne veux effrayer personne. Des manifestations de ces attaques ont été observées dans les établissements d'enseignement du pays. Il s'agit d'une menace très sérieuse, nous avons donc dû nous dépêcher pour résoudre ce problème, mais le MIT n'a pas eu à faire face à de telles attaques directement. Le phishing ciblé cible une communauté spécifique et utilise des messages crédibles. Dans le spam ou le phishing ordinaire, un attaquant envoie simplement massivement des messages sur Internet, lance un réseau de spammeurs pour attraper des personnes qui, pour une raison étrange, peuvent répondre à ces messages.

Cependant, avec le phishing ciblé, les attaquants restreignent leur réseau et trouvent une communauté qui croit en la crédibilité du message, par exemple, la communauté des clients de Bank of America ou la communauté des étudiants, des employés et des enseignants du MIT. Dans ce cas, ils ont pu sélectionner des communautés de diverses institutions. Par exemple, l'Université de Boston est devenue l'une de ces communautés. Les attaquants attaquent la communauté avec de faux e-mails pointant vers un faux site d'authentification. Un certain pourcentage d'utilisateurs a cliqué sur le lien et s'est connecté, ce qui, bien sûr, a fourni à l'attaquant des informations d'identification. Ensuite, l'attaquant s'est rendu sur un site réel et a redirigé les économies de ces utilisateurs vers son compte. Le montant des dégâts n'a pas été signalé, mais je pense qu'il était important.

Comment y faire face? Il s'agit dans une large mesure d'un problème d'ignorance des utilisateurs, il est donc nécessaire d'informer la communauté de ce type de fraude. Dites simplement aux gens qu'ils n'ont pas à faire confiance aux e-mails et qu'ils devront vérifier les liens avant de cliquer dessus. Cependant, d'après l'expérience et la connaissance de la nature humaine, il s'ensuit qu'il y aura toujours un certain pourcentage d'utilisateurs qui ignoreront cet avertissement et cliqueront là où ils ne devraient pas, et je suis simplement étonné de cela. Vous pouvez imaginer que ma boîte aux lettres est le destinataire de tous les messages de phishing adressés aux membres de ma famille. Je reçois du courrier de mon père, de ma sœur, et parfois il est difficile de déterminer sa fiabilité, vous devez donc toujours faire attention à l'adresse de l'expéditeur des lettres.

Actuellement, de nombreux clients de messagerie n'aiment pas vous montrer un lien vers leur adresse, ce qui est très gênant, il devient donc de plus en plus difficile d'identifier l'expéditeur de la lettre.

À mon avis, la racine du problème est que les mots de passe ne sont que des technologies mortes. Il est basé sur ce que vous savez - c'est un mot de passe; ce que vous êtes, c'est la biométrie; et sur ce que vous possédez est un jeton. L'attaque de l'homme du milieu vole simplement ce que vous savez, c'est-à-dire un mot de passe. Mais si vous pouvez y ajouter quelque chose, cela arrêtera l'attaque à mi-chemin et les pirates ne pourront pas compromettre votre identité.

Dans un avenir proche, nous lançons un deuxième facteur d'authentification qui sera lié à IDP Touchstone. Vous pouvez vous familiariser avec un accès anticipé à cette fonctionnalité si vous allez sur duo.mit.edu, où nous utilisons un fournisseur appelé Duo Security. Il s'agit d'un système de cloud d'authentification à deux facteurs utilisé dans de nombreux établissements d'enseignement. Le principe de travail est que vous enregistrez votre téléphone comme deuxième facteur et utilisez une petite application mobile pour cela. Si vous n'avez pas de smartphone, vous pouvez vous authentifier par SMS, c'est-à-dire que le système vous enverra un message avec un numéro. Vous pouvez également créer des listes de 10 mots de passe à usage unique. Dans un avenir proche, nous fournirons ce système à la communauté du MIT, pour le moment il est pleinement fonctionnel, mais n'a pas encore été annoncé.

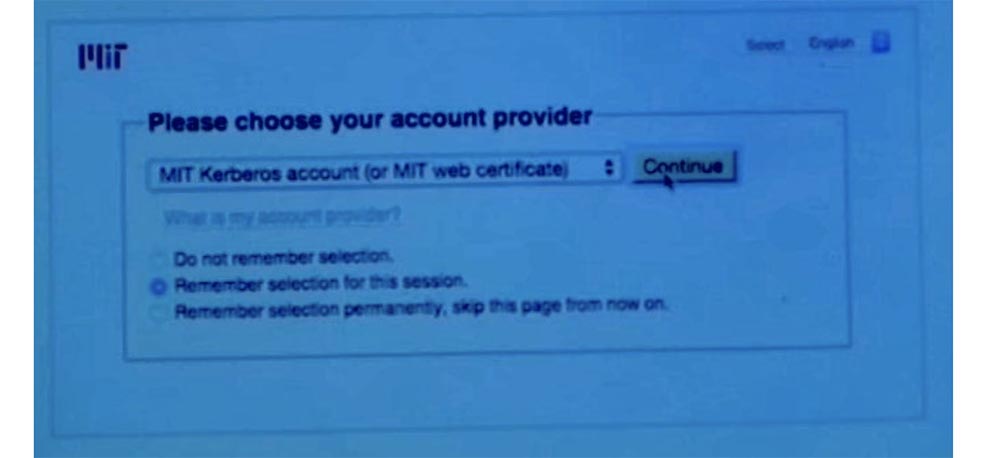

Si vous souhaitez vous connecter à duo.mit.edu, vous pouvez sélectionner votre téléphone et activer l'ID utilisateur Touchstone. Je vais maintenant vous montrer une courte démonstration de la façon dont l'intégration dans le système se produit. La beauté de l'utilisation de normes et de systèmes fédérés comme SAML et Shibboleth, qui sont le fondement de Touchstone, est que nous pouvons facilement définir des facteurs d'authentification supplémentaires. J'ai l'intention de simplement passer à l'outil que j'utilise et qui authentifiera visuellement ma Touchstone à l'aide de mon certificat.

J'utilise actuellement atlas.mit.edu. Voici donc mon identifiant Touchstone habituel, je clique sur Continuer et j'obtiendrai une autre invitation.

Malheureusement, il semble que je ne peux pas me connecter au Wi-Fi. Eh bien, laissons la démo pour plus tard, nous éditerons plus tard la vidéo de cette conférence (rires du public).

Je n'ai pas répété cette démo, donc c'est arrivé. Mais croyez-moi, ça marche. Si vous passez par Duo, vous pouvez vous inscrire et toutes vos interactions avec Touchstone seront désormais à deux facteurs. Grâce à ce schéma d'authentification, vous serez en toute sécurité. Ça marche vraiment bien.

Une autre menace à laquelle nous avons été confrontés au cours des derniers mois est également l'hameçonnage ciblé, non seulement les établissements d'enseignement, mais les gens dans tout le pays. Nous l'appelons «usurpation d'identité de la police». Et ce type de fraude va au-delà du monde numérique. La fraude est que les membres de la communauté du MIT sont appelés comme s'ils venaient d'un poste de police situé près de leur ville natale. Les policiers leur disent de mauvaises nouvelles. Ils disent que vous serez bientôt accusé de fraude fiscale, ou signalent qu'un accident s'est produit avec votre parent et vous proposent de résoudre le problème pour un certain montant.

Bien sûr, en réalité, rien de tout cela. L'appel provient d'un attaquant qui utilise l'usurpation d'un appel sortant à l'aide d'une fausse identification ANI et d'un téléphone SIP, qui est configuré de sorte que la personne qui a reçu l'appel approuve toutes les informations situées dans le champ De, quel que soit le numéro d'où provient l'appel.

Mark Silis: l' attaquant souscrit à un service SIP bon marché, définit le numéro de téléphone du commissariat de police de Lexington dans son domaine, et vous envoie un message. Ce service est appelé "numéros de téléphonie SIP avec substitution". Dès que l'appel parvient à la passerelle de transcodage, qui la transforme en téléphonie traditionnelle, le programme dit que tout est en ordre - c'est le bon numéro, et nous le montrerons à l'utilisateur.

David Laporte:

David Laporte: vous

finissez donc par recevoir de très mauvaises nouvelles d'un endroit que vous pensez être un poste de police. Encore une fois, les criminels exploitent la faiblesse humaine. Dans ce cas, c'est probablement de la peur.

Mark Silis: ou culpabilité.

David Laporte: oui, si vous n'avez pas enfreint la loi (rires). Mais dans tous les cas, l'essence de tous les appels se résume au fait que vous devez payer quelque chose, même si cela peut sembler une fraude. Mais s'ils disent que ma femme a eu un accident de voiture, je ne pourrai pas calmement évaluer la situation et croirai toute information absurde qu'ils pourraient me dire.

Nous avions quelques personnes sur le campus qui ont reçu de tels appels. Je ne pense pas qu'ils aient payé, mais ils ont été les cibles de cette attaque. Je le répète, cela ne se produit pas seulement avec nous. Si vous recherchez des informations sur Google, vous trouverez des messages sur ces appels dans les journaux de Pittsburgh et à travers le pays.

Mais là encore, il s'agit d'une attaque de phishing ciblée, non? Ils découvrent où vous vivez en recherchant simplement votre nom sur Google ou en consultant la liste des étudiants ou du personnel du MIT et en découvrant quelques détails à votre sujet. Ils ont juste besoin d'être suffisamment crédibles, après quoi ils vous appelleront, vous feront peur et vous extorqueront.

Dans ce cas, l'atténuation est difficile, car le système téléphonique est impliqué, ce qui comprend plusieurs «ponts», ce qui rend extrêmement difficile la détermination de la véritable source de l'appel. Honnêtement, je ne suis pas un type de téléphone, et pour moi, ce système se compose de beaucoup de choses auxquelles je renonce. Mais l'application des lois doit être impliquée ici. Vous devez contacter votre FAI afin qu'il, avec les agences d'application de la loi, suive ces fraudeurs.

\

Il y a encore une chose concernant le phishing ciblé par e-mail. Certaines personnes l'appellent «l'industrie de la chasse à la baleine» - il s'agit d'une attaque ciblée contre la haute direction de l'organisation.

Je suis tombé sur cela ailleurs, mais nous avons également connu des attaques similaires ici.

Les attaquants ont envoyé des messages ciblés aux dirigeants du MIT en utilisant des listes d'employés pour obtenir des informations plus crédibles. N'étant pas suffisamment attentives, les victimes ont répondu à de tels messages. Par exemple, un ami a demandé de lui transférer de l'argent et la vraie personne au nom de laquelle la lettre est venue n'avait aucune idée de lui. En acceptant, la victime a envoyé de l'argent à quelqu'un de l'autre côté du pays ou de l'autre côté du monde. Nous avons donc également vécu cela.

En bref, soyez conscient - SMTP n'est pas un protocole fiable. Avec lui, vous ne pouvez rien vérifier. Alors méfiez-vous de tout.

Mark Silis: Allez-vous leur raconter notre histoire?

David Laporte: non, améliorons-vous!

Mark Silis : eh bien, c'est arrivé récemment, je ne vais pas entrer dans les détails et divulguer les noms afin de maintenir l'anonymat. Alors, l'un des représentants de la haute administration du MIT tend la main et dit: «Hé, j'ai reçu cette lettre. C'est d'un haut dirigeant qui m'a demandé de l'aide et m'a demandé de lui transférer une certaine somme d'argent. Je lui ai répondu, mais il a dit qu'il ne savait pas de quoi je parlais. Comment cela a-t-il pu arriver? Quelqu'un a piraté mon compte de messagerie? "

Selon Dave, les gens ne peuvent pas imaginer que les e-mails peuvent être truqués sans pirater leur boîte aux lettres, car il s'agit d'une relation de confiance.

Il s'avère que c'était quelqu'un un cybercafé au Nigeria ou quelque chose comme ça. L'attaquant s'est simplement familiarisé avec la structure organisationnelle du MIT, a trouvé un directeur exécutif senior, a trouvé quelqu'un dans le bureau du vice-président des finances et a écrit: "Hé, j'ai besoin de vous pour m'aider avec ce virement bancaire, voici le numéro de compte." De telles choses se produisent tous les jours. De toute évidence, notre employé n'a transféré aucun argent.

David Laporte: la lettre

était-elle complètement crédible?

Mark Silis: oui.

David Laporte: J'ai déjà vu ça.

Mark Silis: même le ton de la lettre et tout le reste semblait très crédible.

David Laporte: Oui.

Mark Silis:

Mark Silis: en fait, l'attaquant a pris comme base les messages électroniques écrits par le cadre supérieur pour les sites Web publics parce qu'ils envoient des notes à la communauté et autres, qui utilisent exactement le même style, l'introduction et la fin des messages. Même le langage et les termes qu'ils utilisaient étaient identiques. C'est le matériel que l'attaquant a utilisé à son avantage. Même moi, j'ai été surpris de la plausibilité de ce message.

David Laporte: heureusement, l'employé qui a posé des questions à ce sujet a pris ce message comme extraordinaire, bien qu'il paraisse complètement plausible, et a décidé de contacter la personne qu'il considérait comme l'expéditeur de la lettre, de sorte que le stratagème frauduleux a été découvert. Cependant, les choses n'auraient pas pu se produire aussi rapidement.

Par conséquent, j'ai mentionné qu'aujourd'hui, d'après mon expérience, le vecteur d'attaque réseau n'est pas aussi répandu qu'auparavant. . SSL Heartbleed, SChannel Microsoft POODLE SSL v.3.

SSL , , , SSL. , , . Shellshock , Bash, . « » . . , , , .

? , . , - .

-, . , «» . « », , , , . , , , , , , , , .

– . StealthWatch, , «» NetFlow , . , IP- MIT, , .

, «» IP-. , .

BGP, . , . 5 , , . , Shellshock SSL, , , , , - IP- , , , , . .

, IT-. « », MIT . , BYOD, . BYOD , , .

MIT , , , Dropbox, . Dropbox — , , . , , , , , ? , Dropbo , ? , «» , , Dropbox . , IT -, .

. , . , .

. , . , , , , , . , . , - Amazon, Salesforce.com, Google Apps Dropbox. , . . , ?

, SAML , MIT SAML. Dropbox, Touchstone.

, , , , , , SAML Shibboleth, .

– « », mit.net . , , . . , mit.net . . VRF — , , . , . «».

, . , IP- , , , IP- ? , , , .

, , . , — 802.1 X, , , , , , .

.

: , .

: , ! !

: , , Linux Windows, . mit.net , .

, , . , MIT — -, . . . . .

, , - . -, - . 1-2 . , . , , , . , - -, , .

: MIT?

: StealthWatch, , 80% HTTP.

: HTTP- .

: , , . , , , ( ). , , , . , . , , , MIT . , , - - -.

: , . , Netflix, Netflix, . , , Netflix «».

: , , . , , , . -…

: -?

: ?

: , , !

: , . , ? ( ). «», , . , - . , . , , Netflix Amazon Prime, $4 , . Comcast. IPTV, . , , .

: , , !

: , !

Mark Silis: merci de votre attention!La version complète du cours est disponible ici .Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'au printemps gratuitement lors du paiement pendant

six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?