Lorsque nous parlons de la distribution du système d'exploitation, le premier tour ne concerne pas le noyau du système d'exploitation, mais les applications qui font partie de la distribution. Et lorsque nous parlons de substitution à l'importation des systèmes d'exploitation, nous parlons d'une version particulière de Linux. Rien d'autre n'est offert sur le marché russe pour la substitution des importations. Quant au noyau Linux, Linus Benedict

Torvalds est responsable de son développement. Et pour être honnête, je ne sais rien du noyau Linux russe. Mais l'environnement de toute distribution Linux est développé par diverses organisations, qui ne peuvent pas toutes être répertoriées: KDE, Mozilla, Google, IBM, etc. etc. Et on pourrait s'attendre à ce qu'avec l'avènement du système d'exploitation national ala linux, cette liste soit élargie par des développements ou des modifications internes. Mais ce n'est pas le cas. Non, ce n'est pas nécessairement un navigateur domestique ou un client de messagerie dans ces distributions. Mais je voudrais que quelque chose soit finalisé en tenant compte des réalités russes dans l'économie numérique. Arrêtons-nous là-dessus.

Ils me diront: - "Pourquoi, qu'est-ce qui ne vous convient pas?". Premièrement, si nous ne contribuons à rien, pourquoi appelons-nous «logiciel domestique»? Tout simplement parce que, au mieux, il est stocké en Russie? À titre d'exemple, examinons l'utilisation des certificats électroniques X509, des signatures électroniques, du chiffrement des documents et du trafic (tls / https). Et une

analyse très intéressante m'a aidé dans cette (à certains égards, je ne suis pas d'accord avec lui, mais c'est particulier) des problèmes avec l'utilisation des outils EDS rencontrés par les utilisateurs de Linux. Voici une des conclusions:

dans certains cas, les développeurs de portails fournissant des services publics recommandent d'utiliser des systèmes d'exploitation non inclus dans le Registre, ainsi que des logiciels et des configurations qui réduisent délibérément la sécurité des données des utilisateurs.

Par les mots "systèmes d'exploitation non enregistrés", bien sûr, nous devons comprendre MS Windows. La norme parmi les portails d'État et autres services devrait être considérée comme le portail standard des services publics. Il vous permet de travailler avec n'importe quel système d'exploitation domestique de la famille Linux. Et juste que le plugin qu'il distribue prend en charge la norme PKCS # 11 pour les jetons / cartes à puce et cela le rend indépendant du système d'exploitation, et pour MS Windows, il prend en charge la norme MS CSP avec des algorithmes cryptographiques russes. Et c'est tout. Il (le plugin Gosuslug) n'impose pas de fournisseur cryptographique (que ce soit CSP ou PKCS # 11) de l'un ou l'autre fabricant, il vérifie que le fournisseur cryptographique est conforme à la norme. Et pourquoi cette expérience positive ne s'étend pas aux autres départements est un mystère. De plus, la pratique des plugins est toujours vicieuse, elle lie l'utilisateur d'une manière ou d'une autre à certains systèmes d'exploitation, voire à des navigateurs. Ce navigateur prend en charge ces plugins (dont un CAPICOM coûte), mais pas celui-ci, etc. Pourquoi ne pas exiger une authentification au cours du processus, par exemple, afin que l'utilisateur fournisse au portail signé par lui, ses moyens, sa carte de visite ou quelque chose comme ça.

Et donc, la première chose à faire est de délier, de rendre les portails de services indépendants du système d'exploitation et des fournisseurs de cryptographie, y compris la mise à niveau du portail des services d'État.

Et aujourd'hui, il est ridicule que toute l'entreprise travaille sur le système d'exploitation national (y compris la comptabilité), mais ils ont un ordinateur spécial avec MS Windows pour accéder au Federal Tax Service (nécessite GOST tls / https).

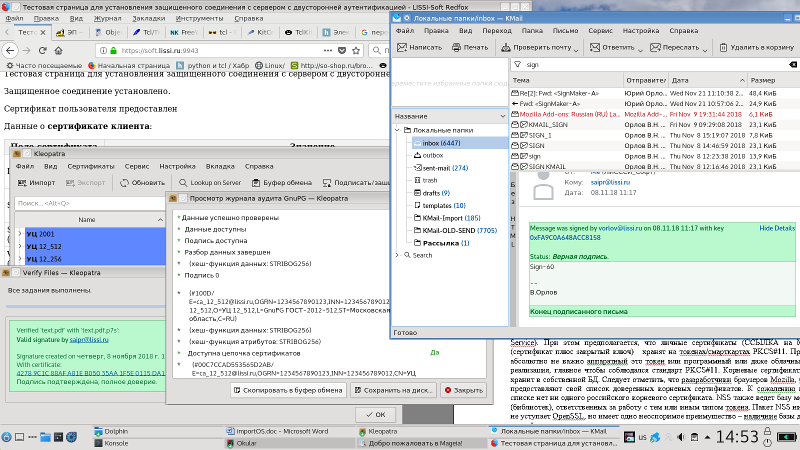

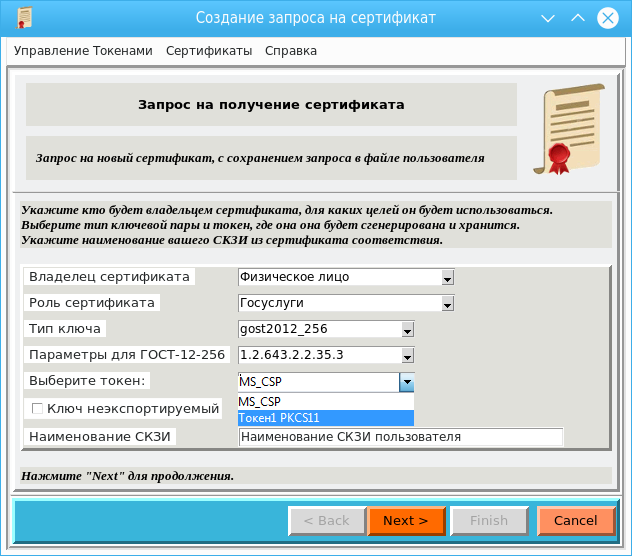

Ci-dessus, nous avons parlé des améliorations de l'OS national. Retour à eux. Pourquoi et pourquoi ils sont nécessaires. Aujourd'hui, après avoir acheté et installé un système d'exploitation domestique sur le lieu de travail, le consommateur russe ne reçoit rien du point de vue de la cryptographie russe: il ne peut pas créer une demande de certificat (qui est si bien écrit

ici ), ne peut pas voir normalement le certificat GOST, signer un document ou vérifier signature, ne protégez pas votre email. La question se pose immédiatement: - «Qu'est-ce que j'ai acquis? Ne serait-il pas plus facile de télécharger la distribution Linux sur Internet, d'autant plus qu'elle évolue constamment. " Dans l'Ouest ou l'Est, les personnes qui acquièrent (pas nécessairement pour de l'argent) l'OS obtiennent immédiatement un tas de services utiles. Et où sont nos distributions Linux avec des navigateurs ou des clients de messagerie utilisant la cryptographie russe, où sont les utilitaires qui peuvent vérifier la

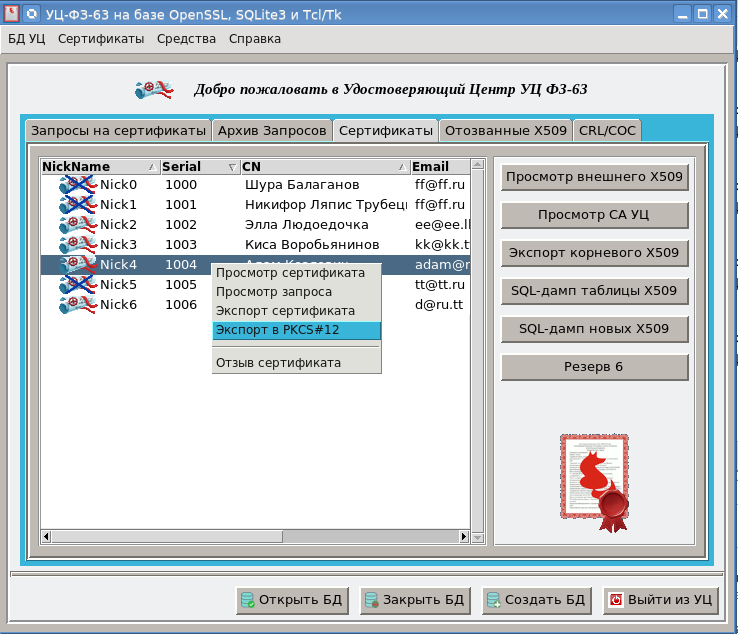

signature électronique fournie par le Service fédéral des impôts sous l'extrait du Registre d'État unifié des entités juridiques? Etc. De telles distributions ne me sont pas connues. Par conséquent, je prends le kit de distribution Mageia et y attache tout ce que j'écris ici:

Comment les certificats sont stockés et les clés sont utilisées dans la plupart des applications Linux. La grande majorité des applications sous Linux (Mozilla, Google, LibreOffice, GnuPG, etc. etc.) utilisent le package NSS (Network Security Service) comme magasin de certificats:

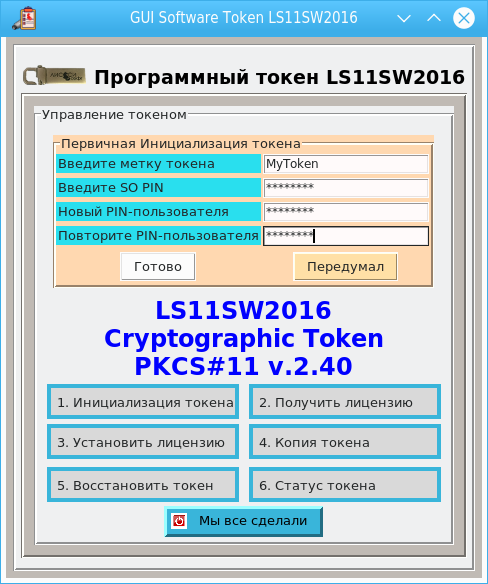

Il est également supposé que les certificats personnels (certificat et clé privée) sont stockés sur les jetons / cartes à puce PKCS # 11. Dans ce cas, il n'est absolument pas important qu'il s'agisse d'un jeton matériel ou d'un logiciel, ou même d'un cloud. Il s'agit d'une implémentation, l'essentiel est que la norme PKCS # 11 soit respectée. NSS stocke les certificats racine dans sa propre base de données. Il convient de noter que Mozilla, les développeurs de navigateurs de Google fournissent leur liste de certificats racine de confiance. Malheureusement, il n'y a pas un seul certificat racine russe dans cette liste. NSS gère également une base de données de modules (bibliothèques) chargés de travailler avec un type particulier de jeton. Le package NSS n'est en aucun cas inférieur à OpenSSL, mais il présente un avantage indiscutable: la disponibilité des bases de données de certificats.

Et qu'avons-nous finalement? Le package NSS, qui fait partie des distributions nationales du système d'exploitation Linux, ne prend pas en charge l'utilisation des jetons PKCS # 11 GOST nationaux. Et cela conduit au fait que Firefox et d'autres programmes ne veulent pas fonctionner avec des jetons nationaux. Avons-nous des jetons nationaux avec un support intégré pour GOST? Il s'avère qu'il y en a assez. Ce sont des jetons matériels de différents fabricants:

Malheureusement, la grande majorité des jetons matériels sont aujourd'hui utilisés comme un lecteur flash ordinaire pour stocker des clés et des certificats.

Il existe également des jetons logiciels distribués librement, à la fois

non certifiés et certifiés:

Et même les jetons cloud PKCS # 11 sont disponibles:

Il est regrettable que le package NSS, qui comprend un certain nombre d'utilitaires, soit livré avec des bogues qui n'apparaissent parfois que sur les certificats GOST (utilitaires pp et calgoid)

Et ce serait formidable si les distributions nationales incluaient le package NSS qui prend en charge le travail avec les jetons PKCS # 11 avec la cryptographie GOST. Ils peuvent m'objecter, c'est difficile, cher, etc. Mais si les développeurs étaient intéressés, ils savaient qu'en 2010, un

bogue avait été enregistré

avec GOST pour NSS. Je fais moi-même le suivi de NSS et j'y ajoute le support GOST à partir de la version NSS-3.11 et jusqu'à présent NSS-3.41. Et avec qui je n'ai tout simplement pas rencontré au fil des ans (n'importe qui peut compter), le résultat est nul. J'aime la réponse: - "Et ils là-bas, à l'ouest, ajouté?". Mais ils n'ont pas à le faire. Et il se trouve que nous aussi.

Et maintenant, si NSS avec prise en charge des GOST était dans les distributions nationales, alors avec peu de sang, il serait possible d'ajouter la prise en charge des GOST dans Firefox, Thunderbird, KMail, LibreOffice, etc. Et à propos de tout cela, de toute façon, il a été écrit sur les pages de Habr. Oui, j'ai presque raté OpenSSL avec GOST. Il existe également des versions certifiées par le FSB de Russie. Et openssl avec GOST conduit presque automatiquement à l'apparition de versions openvpn sur GOST dans les distributions nationales:

Ajoutez Apache avec le support tls / https sur GOST, et PHP avec GOST ne fera pas de mal.

Et entre les mains d'un utilisateur du système d'exploitation national, il y aurait déjà des utilitaires openssl et p7sign / p7verify pour signer des fichiers électroniquement. Mais il y aurait eu un utilitaire graphique Cleopatra dans le même but et une interface graphique pour NSS.

Pour créer une demande de certificat, vous pouvez utiliser l'utilitaire guicreate_csp:

Et si quelqu'un voulait déployer un centre de certification dans son entreprise, veuillez:

Quelqu'un pourrait dire certification? Et en Occident, ils vendent et utilisent Linux certifié? Non, bien sûr. Mais après tout, tous les fabricants nationaux tous les produits ci-dessus font partie de distributions certifiées. Ce qui empêche la certification d'incorporer des packages modifiés. Et quelles distributions intéressantes seraient à utiliser dans le processus éducatif dans la spécialité "Sécurité de l'information" ou dans les écoles. À mon avis, le ministère du Développement numérique, des Communications et des Médias de masse de la Fédération de Russie devrait également être intéressé par la certification.

Et alors, quelle est la conclusion? Je vous rappelle que nous avons parlé de la signature électronique, de l'utilisation de la cryptographie domestique.

Premièrement, l'accès aux portails ne devrait pas dépendre du type de système d'exploitation ou du fournisseur de services cryptographiques utilisé.

Deuxièmement, les systèmes d'exploitation nationaux devraient inclure des navigateurs prenant en charge GOST https.

Troisièmement, les systèmes d'exploitation nationaux devraient inclure des clients de messagerie avec prise en charge GOST (signature / cryptage).

Quatrièmement, le système d'exploitation national devrait inclure la signature électronique et le cryptage

Cinquièmement, les systèmes d'exploitation nationaux doivent prendre en charge les jetons / cartes à puce PKCS # 11 avec la prise en charge de la cryptographie russe.

Maintenant, si ce minimum est atteint, nous pouvons parler d'un système d'exploitation domestique tel que Linux.

Et il n'y a pas si longtemps, j'étais dans un ministère, et là j'ai vu une substitution d'importation unique: on leur a offert un certain Linux domestique, ils ont lancé une machine virtuelle avec Windows et avec toutes les cloches et les sifflets qui étaient utilisés au sein du ministère sous Windows, et ils ont dit que vous pouvez faire rapport sur la substitution d'importation. J'espère que mon dernier paragraphe ne deviendra pas un guide d'action.

C'est vraiment cool !!! Ce que nous n'avons tout simplement pas!