- Nous devons acheter une vache ...

- Ce serait nécessaire, mais où trouver l'argent?

"Trois de Prostokvashino"

Pour que votre conversation avec la direction sur la nécessité d'un projet de mise en œuvre ne se résume pas à ce bref dialogue du dessin animé, vous devez préparer l'argument à l'avance. Depuis de nombreuses années, nous mettons en œuvre les systèmes de gestion des droits d'accès (IdM), et pendant ce temps, en discutant avec les clients, nous avons entendu parler d'une variété de méthodes pour justifier les budgets. Aujourd'hui, nous avons rassemblé ces astuces de vie dans un article. Under the cut - un guide étape par étape et des exemples de formules pour calculer la période de récupération, augmenter l'efficacité opérationnelle et le coût total de possession du système. Tout cela est illustré par la mise en œuvre d'IdM, mais les principes généraux s'appliquent à presque tous les systèmes informatiques.

Toute justification doit inclure les avantages attendus de la mise en œuvre, présentés en chiffres spécifiques. Dans le cas d'IdM, il peut être basé sur un ou plusieurs critères de la liste suivante:

- amélioration des performances;

- réduire le risque d'incidents de sécurité de l'information;

- Conformité aux normes réglementaires / industrielles

- soutien à la stratégie organisationnelle actuelle.

Si le processus de justification des budgets dans une entreprise n'est pas formalisé de manière très stricte, des considérations générales peuvent suffire à l'approbation. Mais généralement, la direction exige néanmoins de tout traduire en un équivalent monétaire et d'indiquer le moment du retour sur investissement.

Examinons plus en détail quels avantages peuvent être invoqués pour justifier le projet de mise en œuvre de l'IdM et quand / comment les utiliser.

Amélioration des performancesL'implémentation d'IdM peut vraiment améliorer de nombreuses mesures de performances. Par exemple, pour réduire le flux des demandes d'octroi manuel d'accès aux employés et accélérer leur exécution. Réduisez le temps et le travail requis pour préparer les données pour les auditeurs ou les services de sécurité de l'information. Minimisez le nombre d'appels de support technique concernant l'état des demandes d'accès.

Pour mesurer l'augmentation de l'efficacité opérationnelle, des indicateurs tels que:

- Temps d'arrêt des employés lors de l'embauche d'un accès en attente aux systèmes d'information.

- Le nombre d'opérations de gestion des comptes d'utilisateurs liées à l'embauche, aux licenciements, aux transferts d'emplois et aux autres demandes des employés.

- Le nombre d'appels d'assistance liés à l'état des demandes d'accès ou de changement de mots de passe dans les systèmes d'information.

- Le temps requis pour collecter les données des droits d'accès des employés - par exemple, lors d'un audit ou à la demande de la sécurité. Parfois, une simple collecte d'informations sur l'accès d'un employé peut prendre plusieurs jours.

- Le temps nécessaire au personnel informatique et de sécurité de l'information pour examiner les droits d'accès du personnel aux gestionnaires. Cette mesure est prévue par un certain nombre de normes afin de réduire la redondance des droits d'accès, mais en réalité, elle n'est presque pas mise en œuvre en raison de la très grande complexité. Par exemple, dans une organisation de 10 000 employés, cela prend environ 1 jour par employé.

Lors de la justification par l'amélioration des indicateurs de performance, il est important que ces indicateurs soient significatifs, afin qu'ils aient un impact clair sur les processus métiers. Par exemple, avec un roulement important du personnel, il sera essentiel de raccourcir la durée de l'autorisation et de réduire les temps d'arrêt d'un nouvel employé.

La façon la plus simple de traduire en métriques financières est l'amélioration des performances après la mise en œuvre du système. En conséquence, vous devez calculer combien le «travail» sur la fourniture d'accès avant la mise en œuvre d'IdM et combien après.

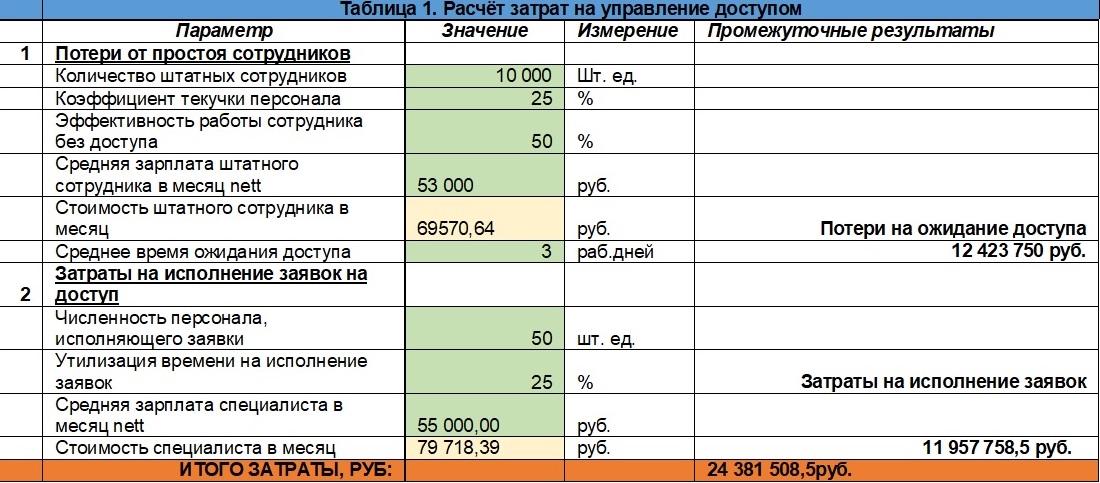

Calculer les coûts de contrôle d'accès avant la mise en œuvre d'IdMNous considérerons les principes de calcul sur un exemple théorique, mais, bien sûr, lors de la justification du budget, vous devez utiliser des indicateurs qui décrivent les réalités d'une organisation particulière. Supposons qu'une entreprise compte 10 000 employés. Pour évaluer les coûts de contrôle d'accès, nous utilisons deux indicateurs:

- les pertes dues aux temps d'arrêt d'employés qui n'ont pas obtenu de droits d'accès en temps opportun;

- les coûts d'exécution des demandes d'accès.

Ici, vous pouvez également prendre en compte le «coût» de l'audit et de l'examen des droits d'accès des employés aux systèmes d'information, mais ce sont des besoins plus spécifiques que toutes les organisations n'ont pas, donc pour plus de simplicité, nous les laisserons dans les coulisses.

Perdu du temps d'arrêt des employésPour évaluer les pertes liées aux temps d'arrêt des employés, nous utilisons l'indicateur de rotation des employés, qui reflète le pourcentage moyen d'employés qui quittent l'entreprise dans un délai d'un an et qui devront être remplacés par de nouveaux employés. Cela nous donnera le nombre moyen de nouveaux employés par an qui auront besoin de donner accès à des ressources d'information afin qu'ils puissent s'acquitter pleinement de leur travail.

Selon le secteur d'activité de l'entreprise et le type d'activité de spécialistes spécifiques, le niveau de chiffre d'affaires peut varier considérablement.

Statistiques de la société de recrutement Antal Russie

Statistiques de la société de recrutement Antal RussieDisons que notre entreprise travaille dans le domaine de la logistique et que le roulement du personnel est de 25%. Par conséquent, dans un an, nous devons accorder des droits d'accès à 2 500 nouveaux employés.

À l'étape suivante, nous devrons calculer la durée moyenne pendant laquelle les nouveaux employés ont accès à la propriété intellectuelle. Selon la taille de l'organisation et la disponibilité d'un réseau régional, cet indicateur peut varier de 1 jour à 2 semaines. D'après notre expérience, l'indicateur de marché moyen est de 3 jours ouvrables, nous allons donc l'utiliser.

Ensuite, nous devons estimer le montant des pertes de l'entreprise suite à l'arrêt d'un employé. Ici, comme on dit, tout est très individuel. Le volume des pertes peut dépendre fortement de l'étendue de l'entreprise, de la région de présence, de la taille de l'entreprise et même de la position du salarié. Par exemple, pour un employé du support technique, le manque d'accès aux systèmes d'information est lourd de temps d'arrêt absolus. Et l'efficacité du travail du responsable d'AXO, qui peut assurer la vie de l'entreprise en grande partie sans l'utilisation de la propriété intellectuelle, le manque d'accès, bien sûr, ne sera pas si dramatique. Pour ne pas être accusé d'excès sur le terrain, nous prenons pour nos calculs une moyenne de 50%.

Pour calculer la perte liée aux temps d'arrêt des employés en attendant les droits nécessaires, vous devrez également déterminer le «coût des employés» moyen pour l'organisation sans tenir compte des primes et des frais généraux. Dans notre exemple, il s'agit de 69570,64 roubles. En un mois, en moyenne 20 à 21 jours ouvrables, c'est-à-dire que le coût du salaire des employés est en moyenne d'environ 3 313 roubles par jour.

Donc, nous considérons. Nous avons indiqué ci-dessus que l'octroi des droits d'accès prend 3 jours ouvrables, pendant lesquels l'employé travaille avec une efficacité de 50%. Soit 3 747 * 3 * 0,5 = 4969,5 roubles. l'entreprise perd en raison du temps d'arrêt d'un nouvel employé. Nous en avons 2500 dans l'année, soit un total de 12 423 750 roubles.

Coûts d'exécution des demandes d'accèsPour estimer les coûts d'exécution des applications d'accès, nous utilisons les indicateurs suivants:

- Le nombre de spécialistes qui exécutent les applications d'accès. Dans notre exemple, c'est 50 personnes.

- Le pourcentage de temps de travail qu'ils consacrent à cette tâche est, disons, de 25%.

Sur la base du salaire national brut moyen d'un tel spécialiste (79 718,39 roubles), nous constatons que l'entreprise dépense 79 718,39 * 12 * 50 * 0,25 = 11 957 758,5 roubles par an pour l'exécution des demandes.

Alternativement, vous pouvez prendre comme base de calcul le nombre moyen de demandes (souvent ces informations peuvent être obtenues à partir du système Service Desk), le temps moyen d'exécution de la demande et estimer le temps réel consacré à leur exécution. Dans ce cas, les calculs doivent être effectués séparément pour chaque type de système, car ils peuvent varier considérablement. Par exemple, il faut 5 à 10 minutes pour fournir l'accès à Active Directory, mais ce type d'accès est nécessaire pour tous les employés de l'entreprise. L'accès au paysage SAP peut prendre entre 20 et 30 minutes, mais tout le monde n'a pas besoin d'un tel accès.

Par conséquent, nous obtenons une estimation de ces coûts. Dans notre calcul, il s'est élevé à un peu plus de 26 millions de roubles (voir tableau 1).

Calcul des coûts de contrôle d'accès après la mise en œuvre d'IdM

Calcul des coûts de contrôle d'accès après la mise en œuvre d'IdMDe plus, pour évaluer le retour sur investissement du projet, il sera nécessaire de comparer le montant reçu avec une estimation des coûts similaires après l'introduction d'IdM, plus le coût de la mise en œuvre elle-même et de la maintenance du système.

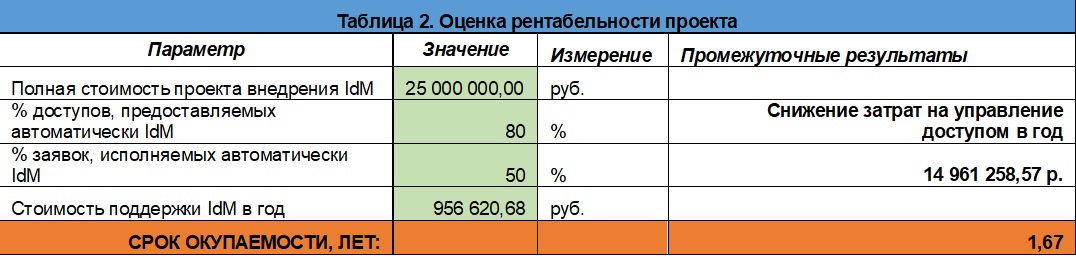

Le coût de mise en œuvre d'IdM pour une entreprise particulière sera volontiers calculé par votre fournisseur ou intégrateur. Selon nos estimations, l'introduction d'un système IdM dans une entreprise de 10 000 employés coûtera à l'entreprise en moyenne 25 millions de roubles sur le marché. hors support technique annuel.

Voyons maintenant comment nos coûts évolueront après l'introduction d'IdM.

Premièrement, nous calculons le pourcentage de droits d'accès que le système IdM accordera aux employés. En règle générale, si une organisation dispose d'un ensemble de pouvoirs de base attribué aux employés lors de l'embauche, IdM les fournit automatiquement. Mais supposons même que IdM ne fournisse pas l'ensemble de base complet, mais seulement 80%. Si l'entreprise perd 12 423 750 roubles par an. en raison du temps d'arrêt des employés en attente de droits d'accès, ce montant est désormais réduit de 80% et s'élève à 2 448 750 roubles.

Maintenant, estimons le pourcentage d'applications que le système IdM pourra exécuter automatiquement, sans intervention humaine. Selon l'expérience, il est possible d'automatiser l'ensemble des 100% des applications pour accéder au système s'il est connecté à IdM via un connecteur. Cependant, cela nécessite beaucoup de travail pour créer un catalogue des pouvoirs fonctionnels de chaque rôle à temps plein.Par conséquent, en réalité, le pourcentage moyen d'applications exécutées automatiquement est inférieur - également à environ 80%. Nous tiendrons compte du fait que tous les systèmes d'information ne seront pas connectés via des connecteurs IdM, et nous abaisserons cet indicateur à 50%. En conséquence, le coût de la fourniture d'accès passera de 11 957 758,5 roubles. jusqu'à 5 978 879,25 roubles.

Ainsi, après l'introduction de l'IdM, les mêmes processus liés au contrôle d'accès coûteront moins cher aux entreprises de 15 917 879,25 roubles par an. et s'élèvera à 8 463 629,25 roubles. Mais en même temps, des coûts de support technique leur seront ajoutés. Supposons qu'une entreprise affecte un employé individuel à cette tâche. Le coût du travail du spécialiste est repris du tableau 1 (calcul des coûts de contrôle d'accès), soit 79 718,39 RUB Il s'avère qu'environ 956 620,68 roubles seront dépensés pour le support IdM par an. et au total les coûts seront de 9 420 249,93 roubles.

En conséquence, nous obtenons cela avec le coût de l'introduction du système à 25 millions de roubles, affectant un spécialiste pour soutenir le système, 80% d'octroi automatique des droits lors de l'embauche et l'exécution de 50% des demandes d'accès dans toute l'entreprise, la période de récupération à partir du moment où le système est mis en service sera un peu plus d'un an et demi (voir tableau 2).

Parfois, pour ce type de justification, des rapports analytiques sont utilisés, qui proviennent principalement de la plume d'analystes étrangers. Ils fournissent quelques chiffres concernant l'efficacité de la mise en œuvre du système. Par exemple, les rapports promettent que le personnel informatique économisera jusqu'à 14% sur IdM, l'accès aux appels d'assistance diminuera de 52% et les comptes inutiles diminueront de 10%. Malheureusement, ces chiffres ne reflètent pas toujours les réalités russes.

Réduction des risques d'incidentLa mise en œuvre d'IdM vous permet de réduire un certain nombre de risques pour la sécurité des informations ou d'assurer une détection rapide des incidents pertinents:

- les risques de fourniture incohérente d'accès aux systèmes d'information,

- les risques d'accès des salariés licenciés du fait que leurs comptes n'étaient pas bloqués,

- les risques d'accès non autorisé des contractants dont les droits n'ont pas été révoqués à temps,

- risques de pouvoirs excessifs des employés.

Souvent, pour justifier la mise en œuvre d'un système par des risques de sécurité de l'information, il est essentiel pour la direction que des incidents similaires se soient déjà produits auparavant. (Et sinon, alors pourquoi vous protéger de ces risques?) Eh bien, comme aime à le dire un chef respecté du service de la sécurité de l'information, ces personnes peuvent être avisées de ne pas verrouiller la porte - car elles n'ont jamais été volées auparavant!

Cependant, comme le montre la pratique, de tels incidents se produisent de temps en temps, et leur effet peut être très perceptible. Dans notre pratique, il y avait un cas où une succursale bancaire était inactive pendant plusieurs jours en raison d'un employé "attrapant" un virus qui cryptait des données critiques au nom de son compte, auquel l'employé ne devrait pas avoir accès du tout. Dans ce cas, les dommages sont relativement facilement convertis en roubles, mais cela ne se produit pas avec tous les incidents de sécurité des informations liés aux violations d'accès.

Quels sont les risques de sécurité de l'information qui réduisent le système IdM? Les exemples suivants peuvent être cités:

- Comptes actifs des employés licenciés.

- Droits d'accès incohérents ou accès qui n'aurait pas dû l'être.

- Droits d'accès excessifs (peuvent «se multiplier» en raison de transferts d'employés au sein de l'organisation sans rappeler une autorité inutile, en raison de l'octroi de droits à un employé sur le principe «comme un autre employé a une position similaire»).

- Accès qui a été convenu et accordé à temps mais non révoqué à temps.

- Comptes créés temporairement pour des besoins technologiques, mais non supprimés par la suite.

- Utilisation de comptes (groupe) dépersonnalisés.

En général, en matière de justification par la sécurité de l'information, l'attitude des entreprises à l'égard de la sécurité de l'information est d'une importance fondamentale. Quelque part, il est traité comme une fonction formelle, quelque part comme une activité critique. Si la sécurité des informations n'est pas essentielle pour les entreprises, il est préférable de justifier la mise en œuvre à travers d'autres articles.

Conformité aux exigences réglementaires / normativesCe bloc de justifications est pertinent pour les organisations qui relèvent des exigences des régulateurs externes - par exemple, la Banque centrale de la Fédération de Russie ou interne - par exemple, l'organisation mère qui établit les normes d'activité. Les premiers comprennent des organisations cotées en bourse.

La mise en œuvre d'IdM vous permet de répondre aux exigences de contrôle d'accès conformément à des normes telles que SRT BR, PCI DSS, SoX, ISO 27001 et autres. Souvent, ces exigences sont couvertes par des mesures organisationnelles, mais souvent les grandes organisations qui subissent des audits externes reçoivent des recommandations sur l'utilisation des systèmes de classe IdM pour nettoyer et réduire les risques de contrôle d'accès.

S'il y a une recommandation d'auditeurs externes, la justification de la mise en œuvre de l'IdM par le biais de normes se déroule sans problème.

Appui à la stratégie organisationnelle actuelleCette approche pour justifier la solution est en partie une compilation des précédentes, mais se concentre essentiellement sur l'autre, en utilisant les options ci-dessus comme un ensemble d'arguments. L'idée de cette approche est de soutenir la mission, la stratégie ou les programmes en cours de l'organisation par la mise en œuvre du système. Par exemple, si une entreprise a pour objectif d'augmenter l'efficacité des processus, IdM s'intègre parfaitement dans la mise en œuvre de ce programme, contribuant à réduire les coûts des processus de contrôle d'accès associés aux temps d'arrêt et au travail manuel. Si la société prévoit d'entrer dans une introduction en bourse, l'IdM peut être un moyen d'augmenter la capitalisation de la société. De tels cas dans notre pratique l'ont été plus d'une fois.

Si le projet s'inscrit dans l'aperçu des changements apportés par la direction, son utilité est beaucoup plus facile à transmettre en utilisant le langage approprié. Les approches précédentes dans ce cas peuvent être utilisées comme un argument plus substantiel pour renforcer l'effet attendu.

RésuméCi-dessus, un certain nombre d'approches générales pour la justification des projets de mise en œuvre de l'IdM que nous avons personnellement rencontrés dans la pratique. Notre objectif était de montrer de quels côtés il est possible d'aborder cette question et de fournir des orientations dans quelles situations il est préférable d'utiliser l'une ou l'autre manière de justification. Néanmoins, dans chaque entreprise, ce processus est très créatif: il a ses spécificités, ses procédures, son format de présentation et même son propre «langage», et est toujours individuel. Il reste à vous souhaiter un succès créatif dans cette tâche difficile, et nous espérons que nos conseils aideront à justifier devant la direction la justification de la mise en œuvre de toute solution que vous jugerez nécessaire.

Publié par Dmitry Bondar, responsable du développement et de la promotion, Solar inRights