Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3Conférence 16: «Side Channel Attacks»

Partie 1 /

Partie 2 /

Partie 3Conférence 17: «Authentification des utilisateurs»,

partie 1 /

partie 2 /

partie 3Conférence 18: «Navigation privée sur Internet»

Partie 1 /

Partie 2 /

Partie 3Conférence 19: «Réseaux anonymes»

Partie 1 /

Partie 2 /

Partie 3Conférence 20: «Sécurité des téléphones portables»

Partie 1 /

Partie 2 /

Partie 3Conférence 21: «Suivi des données»

Partie 1 /

Partie 2 /

Partie 3 Conférence 22: «Information Security MIT»

Partie 1 /

Partie 2 /

Partie 3Conférence 23: «Économie de la sécurité»,

partie 1 /

partie 2James Mickens: Aujourd'hui, nous allons parler de l'économie du spam. Avant cela, nous avons discuté dans des conférences les aspects techniques de la sécurité. Nous avons examiné des choses comme les débordements de tampon, le principe de la même source, Tor, etc. Le contexte de la discussion était que nous avons examiné comment l'adversaire pouvait compromettre le système. Nous avons essayé de développer un modèle de menace qui décrit les choses que nous voulons empêcher, puis nous avons réfléchi à la façon de concevoir des systèmes qui nous aideraient à nous défendre contre ce modèle de menace.

Donc, aujourd'hui, nous allons examiner une perspective alternative, qui est la question de savoir pourquoi l'attaquant essaie de pirater le système? Pourquoi essaie-t-il de nous faire du mal? Il existe de nombreuses raisons pour lesquelles les attaquants tentent de faire ces choses terribles. Certaines de ces attaques sont perpétrées pour des raisons idéologiques par des personnes qui se considèrent comme des militants politiques ou similaires. Vous vous souvenez peut-être du ver informatique Stuxnet, qui montre que les gouvernements attaquent parfois d'autres gouvernements. Par conséquent, pour ces types d'attaques, l'argent, l'économie, n'est pas la principale motivation d'une attaque. Ce qui est intéressant, c’est qu’il est difficile d’empêcher ces attaques en renforçant simplement la sécurité des ordinateurs. Et il n'y a pas de leviers financiers pour réorienter ces attaquants vers d'autres activités.

Cependant, il existe certains types d'attaques qui comportent une forte composante économique, et ce sont certaines des choses que nous examinerons aujourd'hui. Fait intéressant, si les attaques ne sont pas basées sur l'intérêt financier des pirates, nous ne pouvons pas utiliser de règles pour les empêcher. Parfois, il est difficile de comprendre comment une telle attaque peut être arrêtée, donc, comme je l'ai dit, nous essayons simplement de rendre les ordinateurs plus sûrs.

Par exemple, Stuxnet est une excellente idée. Ce virus a attaqué des logiciels industriels liés à la recherche nucléaire en Iran. Nous savons donc tous d'où vient Stuxnet, principalement des Américains et des Israéliens. Mais peut-on le prouver devant un tribunal? Par exemple, qui pouvons-nous poursuivre en disant qu'il a connecté Stuxnet à notre machine?

Ainsi, dans de telles attaques, il n'est pas clair qui peut être poursuivi - la Réserve fédérale, ou Israël, ou n'importe qui d'autre. De plus, personne n'a officiellement déclaré que c'était eux. Ainsi, lorsque vous réfléchissez à la manière de prévenir de telles attaques, des problèmes juridiques et financiers très intéressants se posent.

Il existe de nombreux types de délits informatiques qui sont motivés par des raisons économiques. Par exemple, l'espionnage industriel parrainé par l'État est l'une des choses discutées dans la conférence précédente. Parfois, les gouvernements tentent de pirater d'autres gouvernements ou d'autres industries pour voler la propriété intellectuelle, ou quelque chose comme ça.

Fait intéressant, lorsque vous organisez des attaques de spam, vous devez d'abord investir un peu d'argent, puis gagner un peu d'argent. Les spammeurs doivent vraiment investir dans l'infrastructure avant de pouvoir envoyer leurs messages.

Si vous avez des attaques de ce type, vous pouvez comprendre à quoi ressemble la chaîne financière des outils de piratage, puis vous pouvez peut-être penser à appliquer une pression financière aux maillons supérieurs de la chaîne pour prévenir les attaques malveillantes ou les problèmes de sécurité aux maillons inférieurs.

Le point clé est que si vous regardez le contexte du spam, vous comprendrez que les spammeurs cessent d'envoyer du spam uniquement lorsqu'il devient non rentable pour eux. L'une des tristes vérités du monde est que nous continuons à recevoir du spam, car il est trop bon marché pour les spammeurs, car ils ne profitent que de 2% à 3% des personnes qui cliquent sur les liens et consultent le spam. Tant que leurs coûts d'envoi de ces messages sont si bas, les spammeurs peuvent toujours gagner de l'argent sur de telles choses, même avec une activité minimale des victimes.

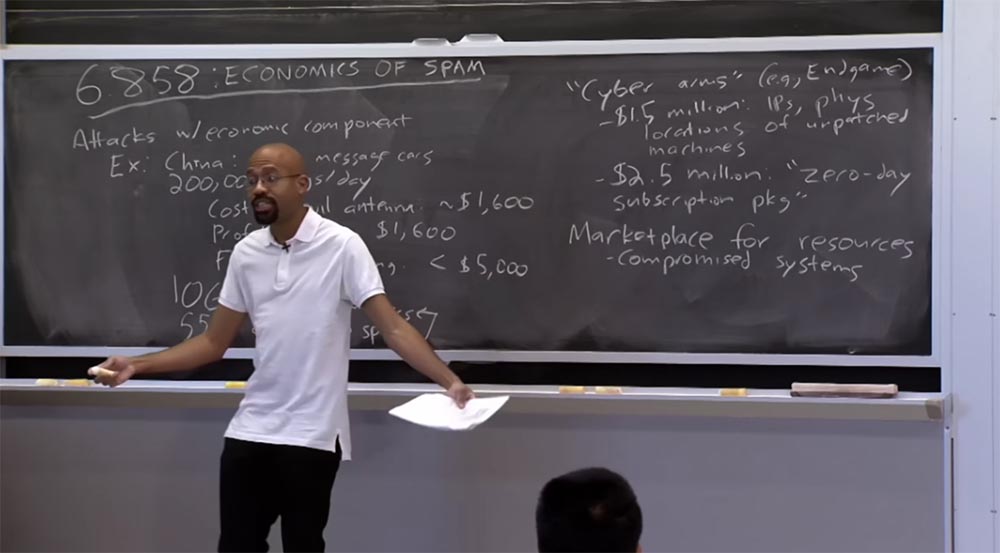

Par conséquent, nous examinerons aujourd'hui les attaques qui contiennent une composante économique importante. Permettez-moi de vous donner un exemple intéressant que je viens de lire, cela se passe en Chine. Ils ont un problème appelé «machines de messagerie texte». L'idée ici est que les gens conduisent des voitures avec des antennes pointant vers le côté, fonctionnant selon le schéma de «l'homme au milieu» entre les téléphones portables et les tours de téléphonie cellulaire. Conduisant dans de telles machines, ils collectent des numéros de téléphone mobile, qui sont ensuite envoyés des mêmes machines que le spam sous forme de messages texte.

De cette façon, ces voitures de messagerie texte peuvent envoyer jusqu'à 200 000 messages par jour, ce qui est énorme, et le coût de la main-d'œuvre est très faible. Il est très bon marché d'embaucher un chauffeur, de conduire le long de l'itinéraire, d'espionner le trafic de personnes et de leur envoyer du spam.

Regardons les aspects économiques de ce processus. Quel est le coût d'une antenne pour surveiller le trafic mobile? En gros, c'est quelque part dans la région de plus ou moins 1 600 $. Quel profit ces personnes peuvent-elles obtenir par jour? Dans un scénario réussi, aussi, environ 1600 dollars. C'est donc très intéressant. Cela signifie que vous récupérez vos coûts en une journée et obtenez un bénéfice net.

Vous pouvez dire que la police peut vous attraper, puis vous pouvez être emprisonné ou vous devrez payer une amende, mais c'est moins de 5 000 dollars, de plus, ces gens rencontrent rarement. Nous devons prêter attention à ces calculs lorsque nous réfléchissons à la manière de contenir économiquement ces spammeurs. Par conséquent, si les spammeurs sont capturés deux ou trois fois par an et qu'ils remboursent leurs coûts d'équipement en une journée, il est très difficile de comprendre comment les empêcher financièrement de faire une telle chose.

Fait intéressant, en Chine, il est entendu que les opérateurs mobiles participent également à ce système, car chaque fois que vous envoyez du spam, vous envoyez une petite somme d'argent à un opérateur mobile, littéralement quelques cents. En Europe, de nombreux opérateurs de téléphonie mobile ont décidé qu'ils n'avaient pas besoin de clients en colère qui signalent qu'ils reçoivent constamment du spam. Mais de nombreux opérateurs de téléphonie mobile chinois, au moins les trois plus grands, voient ces messages indésirables comme une source de revenus. Ils pensent vraiment que c'est un bon moyen d'obtenir de l'argent supplémentaire.

Je ne sais pas si vous en avez entendu parler, mais le réseau Telcos a proposé le préfixe 106 pour les numéros de téléphone. Le but initial de ce préfixe est d'utiliser le numéro de téléphone à des fins non commerciales. Imaginez que vous dirigez une entreprise et que vous souhaitez envoyer un tas de SMS à tous vos employés. Vous pouvez utiliser l'un de ces 106 numéros pour envoyer tous les messages en masse et éviter certaines des limites de vitesse intégrées sur votre réseau cellulaire.

Les spammeurs peuvent en profiter, et je pense que 55% des spams mobiles envoyés en Chine proviennent de l'un de ces 106 numéros. Il s'agit d'un exemple intéressant du travail du système financier, lorsque certaines incitations perverses incitent les opérateurs mobiles à s'engager dans des affaires communes avec des escrocs. Les notes de cours contiennent un lien vers un article intéressant de la revue Economist.

Fait intéressant, il existe de nombreuses sociétés de cyberarmes. Ils vendent des logiciels malveillants, des exploits et des logiciels similaires. Un exemple est Endgame. Par exemple, pour un million et demi de dollars, cette entreprise vous fournira les adresses IP et l'emplacement physique de millions d'ordinateurs non protégés. Ils ont de nombreux points partout sur Internet où toutes sortes d'informations intéressantes sur les ordinateurs sont collectées que vous pouvez attaquer ou vice versa, protéger, par exemple, si vous êtes un gouvernement, ou une autre agence, ou quelque chose comme ça.

Pour environ 2,5 millions de dollars, ils vous donneront ce qui est tout simplement formidable appelé «abonnement forfait zéro jour». Si vous vous y abonnez, vous recevrez 25 exploits par an et vous pourrez en faire ce que vous voudrez. Plus intéressant encore, bon nombre des personnes qui collaborent avec ces cyber-marchands d'armes sont d'anciens agents du renseignement, comme la CIA ou la NSA.

Il est intéressant de penser à qui sont les véritables clients de ces cyber-marchands. Certains clients sont des gouvernements, par exemple le gouvernement américain. Ils utilisent ces choses pour attaquer d'autres pays. Mais le plus souvent, ces produits sont achetés par des entreprises. À la fin de la conférence, nous parlerons de la façon dont les entreprises prennent parfois en main les questions de cybersécurité et organisent ce que l'on appelle le piratage informatique ou le piratage interne. Les entreprises attaquées par des cybercriminels n'impliquent pas les structures officielles du gouvernement dans cette affaire, mais essaient de traiter avec ceux qui ont tenté de voler leur propriété intellectuelle. De plus, ils utilisent avec succès des arguments juridiques très inventifs pour justifier leurs actions. C'est donc un aspect intéressant de la cyber-guerre.

Public: Dans quelle mesure est-ce légal?

Professeur: nous savons que "l'information veut être libre, mec", non? En parlant de telles choses, vous ne devez pas utiliser la terminologie «légale ou illégale», juste quelque chose qui fonctionne «à l'ombre». Par exemple, si je vous dis qu'il y a quelque part une maison dans laquelle la serrure de porte ne fonctionne pas, et que je la demande 20 dollars, ce ne sera pas nécessairement illégal. Il s'est avéré que ces entreprises ont des foules d'avocats qui étudient de telles choses. Mais dans de nombreux cas, si vous pensez à faire des sales tours, vous pouvez le rechercher sur Internet et visiter des sites qui vous expliquent comment fabriquer des bombes. La publication de telles informations n'est pas illégale, car elle est simplement éducative en termes d'apprentissage. Et si, par exemple, je suis chimiste? Par conséquent, fournir à quelqu'un des connaissances n'est pas nécessairement illégal.

Mais vous avez raison, il existe des «zones grises», par exemple, ces hackbacks, dont nous parlerons plus tard. Supposons que je suis une banque, je ne suis pas un gouvernement, mais une banque, et ils m'ont piraté. Je n'ai pas toujours le pouvoir légal de dissimuler un botnet ou quelque chose comme ça. Les entreprises font de telles choses, mais la loi est en retard sur la vie. Par conséquent, si les attaquants font de même, nous utiliserons la loi sur la violation des droits d'auteur lorsqu'ils vendent nos produits. S'ils utilisent un botnet, nous utiliserons la loi IP Violations Act.

Ce n'est probablement pas ce à quoi Thomas Jefferson pensait, en supposant que les lois devraient réellement fonctionner, c'est une sorte de jeu de chat et de souris, nous en discuterons plus tard.

En principe, tout cela signifie qu'il existe un marché pour tous les types de ressources informatiques qui pourraient être utilisées par ceux qui souhaitent organiser des attaques. Par exemple, il existe un marché pour les systèmes piratés. Vous pouvez vous rendre dans la «zone sombre» d'Internet et acheter tous les ordinateurs compromis qui peuvent faire partie du botnet. Vous pouvez acheter l'accès à des sites infectés et utiliser un tel site Web pour publier du spam ou des liens vers des programmes malveillants.

Pour de l'argent, vous pouvez accéder à des comptes de messagerie piratés tels que Gmail ou Yahoo; ces choses sont d'une grande valeur pour les attaquants. Vous pouvez également acheter quelque chose comme un abonnement au botnet et, si nécessaire, l'utiliser, par exemple, pour organiser une attaque DDoS. Il y a donc un marché où vous pouvez acheter tout cela.

Il existe également un marché pour les outils de piratage, où vous, en tant qu'attaquant, pouvez acheter des kits de logiciels malveillants prêts à l'emploi ou utiliser les services de cyber-marchands d'armes, vous pouvez accéder à des exploits zero-day, et ainsi de suite.

Il existe également un grand marché pour les informations sur les utilisateurs volés. Ce sont des choses comme les numéros de sécurité sociale, les numéros de carte de crédit, les adresses e-mail, etc. Donc tout cela est sur Internet si vous êtes prêt à chercher.

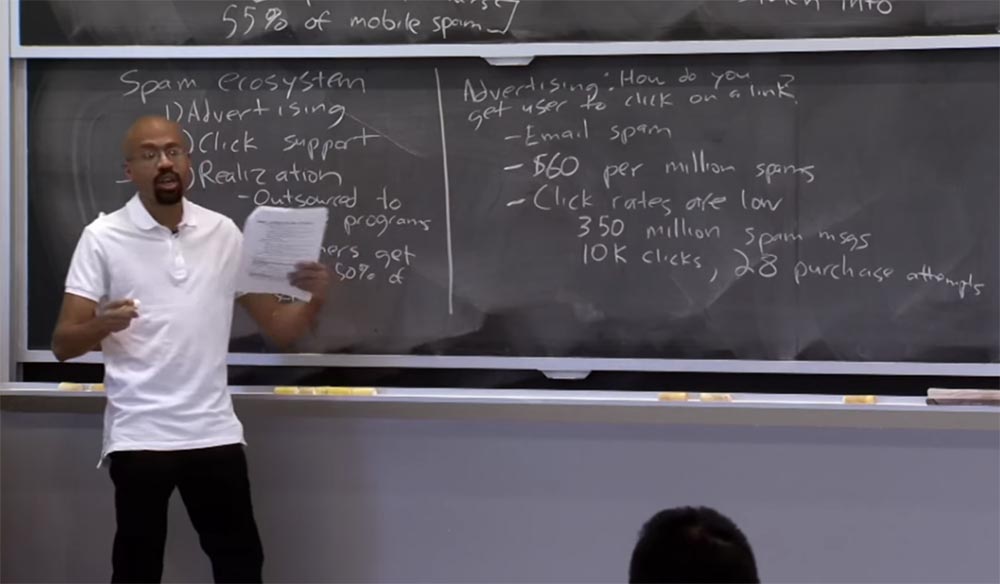

Ainsi, l'article de conférence que nous examinerons aujourd'hui est principalement axé sur un aspect - l'écosystème du spam. En particulier, les auteurs envisagent de vendre des produits pharmaceutiques, des produits contrefaits et des logiciels. Ce faisant, ils décomposent l'écosystème de spam en trois composants.

La première partie est la publicité. Ce processus oblige en quelque sorte l'utilisateur à cliquer sur le lien de spam. Dès que l'utilisateur fait cela, la deuxième partie se pose - la nécessité d'une prise en charge des clics. Cela implique qu'il doit exister un type de serveur Web, une infrastructure DNS, etc., qui représente le site de spam où l'utilisateur se rend. La dernière partie de l'écosystème du spam est la mise en œuvre, ce qui permet en fait à l'utilisateur d'effectuer un achat sur le site. Il envoie de l'argent aux spammeurs, dans l'espoir d'obtenir un produit, et c'est de là que vient l'argent.

Par conséquent, beaucoup de ces choses ont été externalisées vers des programmes d'affiliation. La plupart du temps, ces programmes sont engagés dans le service après-vente, en collaboration avec les banques, Visa, MasterCard, etc. Cependant, souvent les spammeurs n'ont pas l'intention de faire face à de telles difficultés, ils veulent juste créer des liens, donc les spammeurs peuvent être perçus comme un élément publicitaire. Dans le même temps, les spammeurs travaillent eux-mêmes pour les intérêts de commission sur la transaction, recevant de 30% à 50% de la valeur de vente des marchandises.

Dans cette conférence, nous allons examiner chaque composant de l'écosystème du spam, voir comment il fonctionne, puis réfléchir à la façon de se débarrasser des spammeurs à chacun de ces niveaux.

La première chose à laquelle nous ferons attention est le volet publicitaire. Comme je l'ai mentionné, l'idée principale de la publicité est d'amener l'utilisateur à cliquer sur le lien. C'est le principal problème qui nous concernera. Comme vous le savez, en premier lieu, le spam est envoyé dans les e-mails sous forme de message texte. Cependant, les spammeurs commencent à utiliser activement d'autres formes de communication, y compris les réseaux sociaux. Désormais, lorsque vous allez sur Facebook, vous êtes non seulement «infecté» par le contenu de vos vrais amis, mais aussi par les spams.

Notre discussion porte sur l'économie, donc le coût de l'envoi de ces spams est une question intéressante. Il s'avère que ce n'est pas très cher - pour environ 60 dollars, vous pouvez envoyer un million de courriers indésirables, c'est donc un prix super bas. Et ce sera encore plus bas si vous connectez immédiatement un botnet à cela, car en même temps, vous pouvez refuser les services d'un intermédiaire. Mais même si vous louez l'un des systèmes de botnet sur le marché, il reste très bon marché.

Public: Quelle partie de ces messages est vraiment efficace? Autrement dit, combien d'entre eux ne sont pas filtrés par le client de messagerie?

Professeur: c'est une bonne question qui m'amène au point suivant. Par exemple, vous envoyez un million de messages de spam, mais ils sont rejetés à différents points de votre chemin, tombant dans des filtres anti-spam. Les gens les remarqueront et les supprimeront immédiatement, sachant que l'e-mail, qui, par exemple, est marqué de l'icône «18 $», contient du spam.

Par conséquent, si vous regardez le taux de conversion, vous verrez qu'en raison de choses comme les filtres anti-spam et la sensibilisation des utilisateurs, les taux de clics sont en fait très bas. Par conséquent, le spam doit être super, super bon marché, car sinon vous n'obtenez pas de gros avantages. , , . , 350 - 10 000 , «» . 10 000 28 . , , .

– . , , , , «» 10 , . , .

: 10000 – 350 ? , , , .

: , , .

: , , 20% 40% , , «» . , «», .

, , . , .

: , . , , , , Gmail , , . . . , . , , , . , . , « » , . , , , , .

, , , , . , .

:

: , ?

: . , . , , Viagra Windows. , , , , . 1000 , .

, , , – . .

— IP-. , - - IP-, , . - , , DNS , . , , -, « » IP- .

, — . , , . , , . , , , , . , .

, , . , , , - , - . , .

, . , 9 , - , , - .

, . , .

, , , . , . , , ? , - Gmail 350 , .

Par conséquent, la manière dont certains de ces programmes sont prêts à être mis en œuvre n'est pas entièrement claire. Cependant, il s'agit d'une expérience de réflexion intéressante sur le thème de la limitation de l'activité malveillante des expéditeurs.26:10 minCours MIT "Sécurité des systèmes informatiques". Conférence 23: Économie de la sécurité, partie 2La version complète du cours est disponible ici .Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en janvier gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?