Institut de technologie du Massachusetts. Cours magistral # 6.858. "Sécurité des systèmes informatiques." Nikolai Zeldovich, James Mickens. 2014 année

Computer Systems Security est un cours sur le développement et la mise en œuvre de systèmes informatiques sécurisés. Les conférences couvrent les modèles de menace, les attaques qui compromettent la sécurité et les techniques de sécurité basées sur des travaux scientifiques récents. Les sujets incluent la sécurité du système d'exploitation (OS), les fonctionnalités, la gestion du flux d'informations, la sécurité des langues, les protocoles réseau, la sécurité matérielle et la sécurité des applications Web.

Cours 1: «Introduction: modèles de menace»

Partie 1 /

Partie 2 /

Partie 3Conférence 2: «Contrôle des attaques de pirates»

Partie 1 /

Partie 2 /

Partie 3Conférence 3: «Débordements de tampon: exploits et protection»

Partie 1 /

Partie 2 /

Partie 3Conférence 4: «Séparation des privilèges»

Partie 1 /

Partie 2 /

Partie 3Conférence 5: «D'où viennent les systèmes de sécurité?»

Partie 1 /

Partie 2Conférence 6: «Opportunités»

Partie 1 /

Partie 2 /

Partie 3Conférence 7: «Native Client Sandbox»

Partie 1 /

Partie 2 /

Partie 3Conférence 8: «Modèle de sécurité réseau»

Partie 1 /

Partie 2 /

Partie 3Conférence 9: «Sécurité des applications Web»,

partie 1 /

partie 2 /

partie 3Conférence 10: «Exécution symbolique»

Partie 1 /

Partie 2 /

Partie 3Conférence 11: «Ur / Web Programming Language»

Partie 1 /

Partie 2 /

Partie 3Conférence 12: Sécurité du réseau,

partie 1 /

partie 2 /

partie 3Conférence 13: «Protocoles réseau»,

partie 1 /

partie 2 /

partie 3Conférence 14: «SSL et HTTPS»

Partie 1 /

Partie 2 /

Partie 3Conférence 15: «Logiciel médical»

Partie 1 /

Partie 2 /

Partie 3Conférence 16: «Side Channel Attacks»

Partie 1 /

Partie 2 /

Partie 3Conférence 17: «Authentification des utilisateurs»,

partie 1 /

partie 2 /

partie 3Conférence 18: «Navigation privée sur Internet»

Partie 1 /

Partie 2 /

Partie 3Conférence 19: «Réseaux anonymes»

Partie 1 /

Partie 2 /

Partie 3Conférence 20: «Sécurité des téléphones portables»

Partie 1 /

Partie 2 /

Partie 3Conférence 21: «Suivi des données»

Partie 1 /

Partie 2 /

Partie 3 Conférence 22: «Information Security MIT»

Partie 1 /

Partie 2 /

Partie 3Conférence 23: «Économie de la sécurité»,

partie 1 /

partie 2Public: comment les spammeurs fonctionnent-ils avec les listes de diffusion, en particulier avec les énormes listes?

Professeur:

Professeur: Il y a des problèmes avec l'agrégation des listes de diffusion, car il est très difficile de fournir un publipostage de masse. Peut-être que les spammeurs doivent utiliser des heuristiques, avec lesquelles ils adaptent le paiement en fonction de la taille de la liste. Par exemple, il serait heuristiquement plus sensé d'envoyer des lettres à 1000, plutôt que 350 millions de personnes ou quelque chose comme ça. Mais vous avez raison, il existe des limites pratiques aux listes de diffusion.

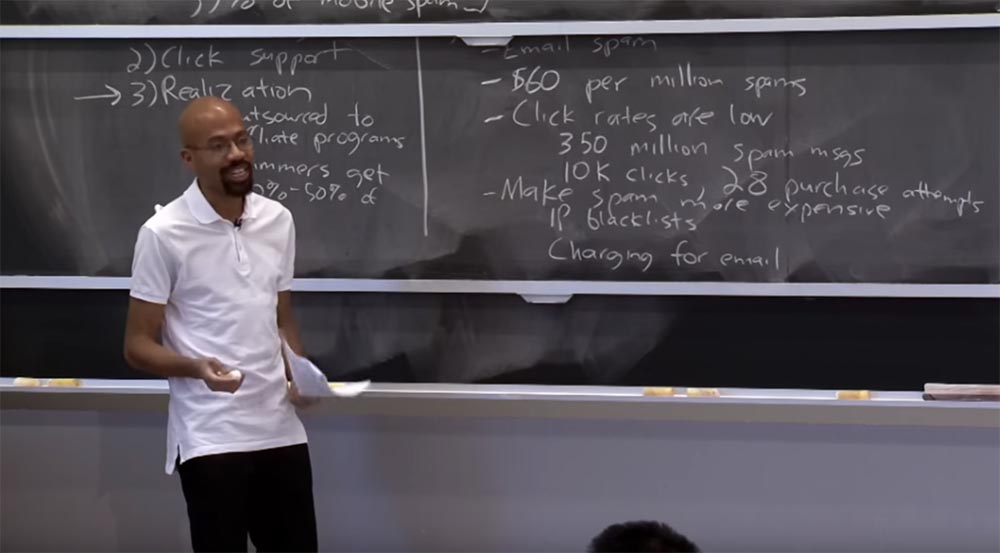

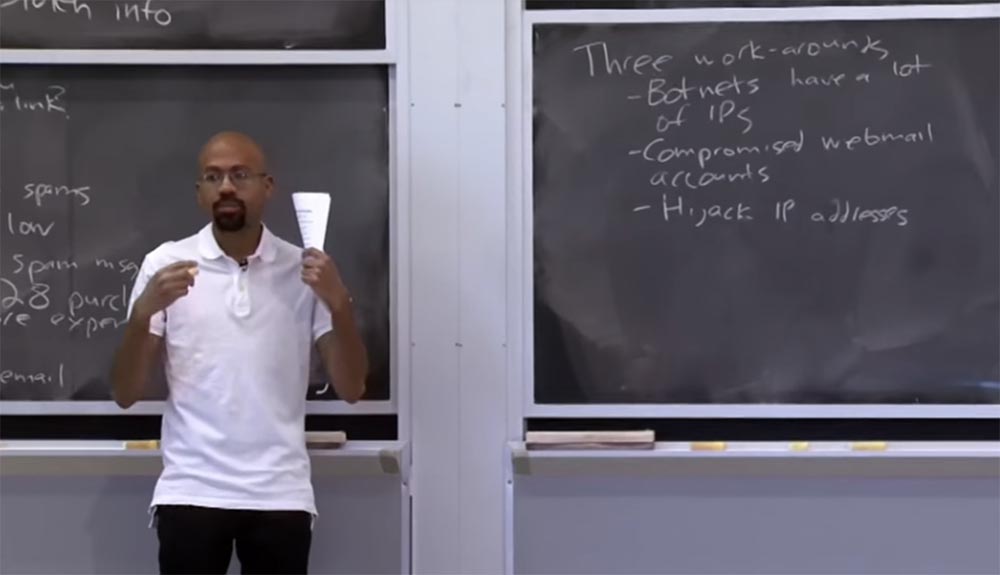

Alors, que peut faire un spammeur pour contourner les méthodes de protection anti-spam mentionnées ci-dessus? Les attaquants ont trois solutions de contournement.

Le premier est un réseau de botnet avec de nombreuses adresses IP que le spammeur peut utiliser. Même si quelqu'un essaie de créer une «liste noire» d'adresses IP, un attaquant peut trier un tas d'adresses IP sur le réseau de botnet et contourner le filtrage de la «liste noire».

La seconde est l'utilisation de comptes de messagerie piratés pour envoyer du spam. C'est un moyen très rentable car, en raison de la plus grande popularité, les services de messagerie Gmail, Yahoo ou Hotmail ne peuvent pas être mis sur liste noire. Si vous mettez l'ensemble du service sur une telle liste, vous l'avez fermé à des dizaines de millions de personnes.

Bien sûr, ces services distincts peuvent mettre votre boîte aux lettres sur liste noire s'ils utilisent une analyse heuristique qui montre que vous envoyez des lettres à un grand nombre de personnes avec lesquelles vous n'avez jamais correspondu auparavant, etc. Il existe des technologies côté serveur Web du service de messagerie qui peuvent détecter votre activité suspecte.

Cependant, les comptes piratés sont toujours d'une grande valeur pour les spammeurs, car même si votre compte compromis ne convient pas pour le courrier de masse, il peut être utilisé pour envoyer des lettres à des personnes que vous connaissez à partir de votre liste de contacts. Cela rend le phishing plus facile pour l'attaquant, car les gens sont plus susceptibles de cliquer sur les liens qui leur sont envoyés dans une lettre par quelqu'un qu'ils connaissent. Il s'agit d'un outil très puissant pour les attaques de spam.

La troisième solution consiste à capturer l'adresse IP du propriétaire légitime. Comme Mark l'a mentionné dans une conférence précédente, il existe un protocole réseau appelé BGP, qui est utilisé pour contrôler le routage sur Internet. Ainsi, il y a des attaques dans lesquelles le pirate prétend être le propriétaire des adresses IP, bien qu'il ne les possède pas réellement. De ce fait, tout le trafic associé à ces adresses ira à l'attaquant, et il pourra utiliser ces adresses IP pour envoyer du spam. Dès qu'un spammeur est repéré, il cesse d'utiliser BGP pour un système autonome et passe à un autre.

Il existe de nombreuses recherches sur la façon d'implémenter l'authentification BGP pour empêcher la capture d'adresses IP, et un tas de méthodes de sécurité différentes que les attaquants peuvent essayer de contourner. Mais toutes ces solutions de contournement ne sont pas gratuites, car l'attaquant doit en quelque sorte payer pour le botnet ou pour accéder aux comptes de messagerie. Ainsi, toutes les mesures de protection augmenteront le coût de la génération de spam. Par conséquent, ces mesures de protection sont utiles, mais pas idéales.

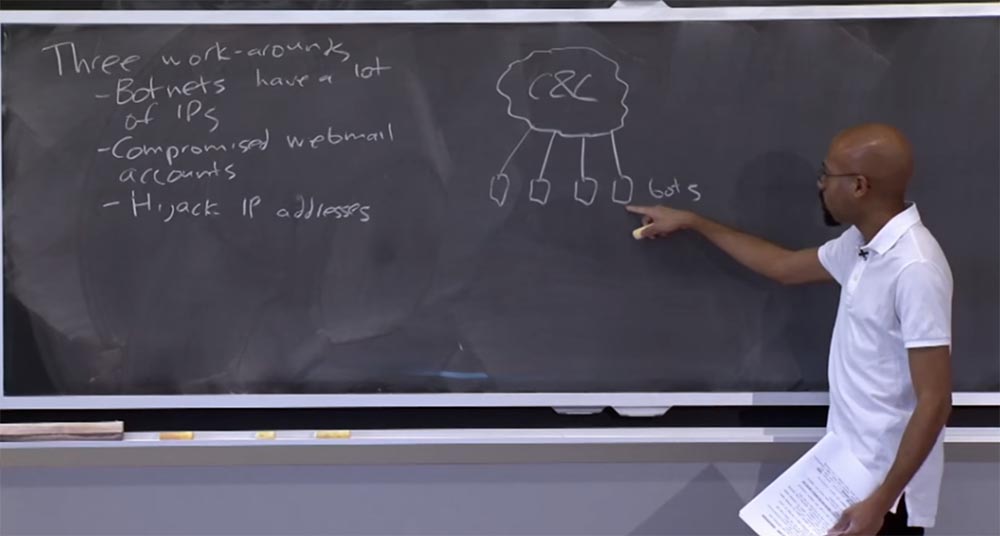

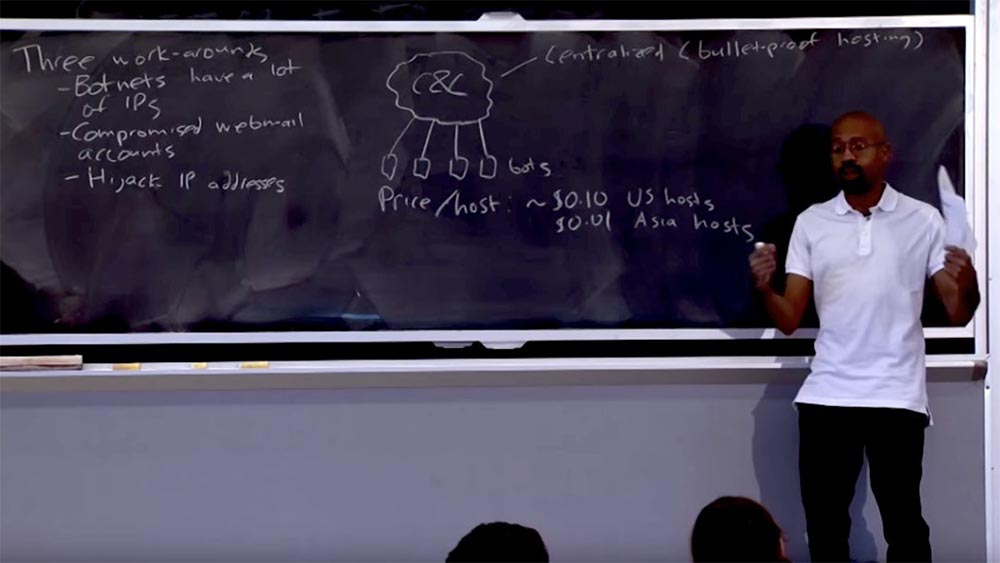

À quoi ressemble un réseau de botnet? En général, nous avons un cloud dans lequel se trouve l'infrastructure de Command & Control, qui envoie des commandes à tous les bots subordonnés. Ainsi, le spammeur se tourne vers C&C et dit: "voici mes nouveaux messages de spam que je veux envoyer", après quoi les bots commencent à agir au nom de l'infrastructure de commande et de contrôle et envoient des messages à un groupe de personnes.

À quoi servent les robots? Comme je l'ai déjà mentionné, ils ont des adresses IP, ils ont de la bande passante, effectuent des cycles de calcul, parfois ces robots eux-mêmes sont utilisés comme serveur Web. Ces éléments sont donc très, très utiles pour un spammeur et servent également de couche d'adressage indirect. L'adressage indirect est très utile pour les attaquants. Cela signifie que si l'application de la loi ou toute autre personne désactive cette couche sans affecter l'infrastructure de C&C elle-même, le spammeur peut simplement attacher l'infrastructure de commande et de contrôle à un autre ensemble de robots et poursuivre ses activités.

C'est l'une des raisons pour lesquelles les bots sont utiles. Le réseau de botnet peut évoluer jusqu'à des millions d'adresses IP, de sorte que les utilisateurs cliquent sur des liens aléatoires à tout moment à l'aide de logiciels malveillants. Ces choses peuvent donc devenir très, très importantes. Étant donné que des entreprises entières sont impliquées dans le réseau de botnet, des millions et des millions d'ordinateurs peuvent y être présents; par conséquent, ces réseaux sont assez compliqués techniquement.

Alors, combien cela coûte-t-il d'installer un malware pour tous ces robots? Il ne faut pas oublier que, en règle générale, il s'agit d'ordinateurs d'utilisateurs finaux ordinaires. Le coût de placement de logiciels malveillants sur l'un des ordinateurs, ou le prix par hôte, est d'environ 10 cents pour les hôtes américains et d'environ un cent pour les hôtes asiatiques. Il y a plusieurs raisons pour lesquelles le prix est si différent. Peut-être que les gens ont tendance à penser qu'une connexion établie depuis les États-Unis mérite plus de confiance. Dans le même temps, les ordinateurs asiatiques sont plus susceptibles d'utiliser des logiciels piratés, qui ne sont pas mis à jour par des packages de sécurité, donc organiser un réseau de botnet en Asie est beaucoup moins cher.

Vous verrez des statistiques très intéressantes sur la façon dont ces coûts peuvent fluctuer, car des entreprises comme Microsoft tentent d'éradiquer le piratage. Mais en tout cas, c'est une estimation approximative. Il suffit de dire que ce n'est pas trop cher.

À quoi sert ce centre C&C et à quoi ressemble-t-il? Dans sa forme la plus simple, il s'agit d'un système informatique centralisé d'une ou plusieurs machines. Un attaquant travaille simplement sur ces machines, envoyant des commandes pour le botnet à partir de là. Puisqu'il s'agit d'un système centralisé, il sera très utile pour un attaquant d'avoir ce qu'on appelle un «hébergement pare-balles». Son idée est que vous hébergez l'infrastructure de Command & Control sur les serveurs des fournisseurs de services Internet qui ignorent les demandes des agences financières ou des forces de l'ordre de fermer de tels serveurs. Il existe des «serveurs pare-balles».

Ils coûtent plus cher, car il y a des risques dans une telle entreprise, mais si vous pouvez y placer votre centre C&C, ce sera un grand succès. Parce que lorsque le gouvernement américain ou la banque Goldman Sachs dit à un tel fournisseur: «Hé, éteignez ce gars qui envoie du spam!», Il répond: «Comment pouvez-vous me faire faire ça? Je travaille dans une autre juridiction et je ne suis pas tenu de respecter les lois sur la propriété intellectuelle. » Comme je l'ai dit, ces types d'hôtes facturent en fait une prime pour le risque d'exécuter de tels services sur leurs serveurs.

Une autre alternative au lancement de l'infrastructure C&C est le réseau P2P peer-to-peer, qui est un mini-botnet. Ici, l'intégralité de l'infrastructure de gestion est répartie sur différents ordinateurs, et à tout moment, un autre ordinateur joue le rôle de C&C, donnant des commandes à tous ces nœuds de travail. C'est bien car cela ne nécessite pas l'accès à l'un de ces «hôtes pare-balles». Vous pouvez créer une infrastructure C&C à l'aide de robots classiques. Le P2P rend difficile la garantie de la disponibilité des hôtes situés dans ce cloud, mais il présente d'autres avantages. En général, ce sont deux approches que les attaquants peuvent utiliser pour envoyer du spam.

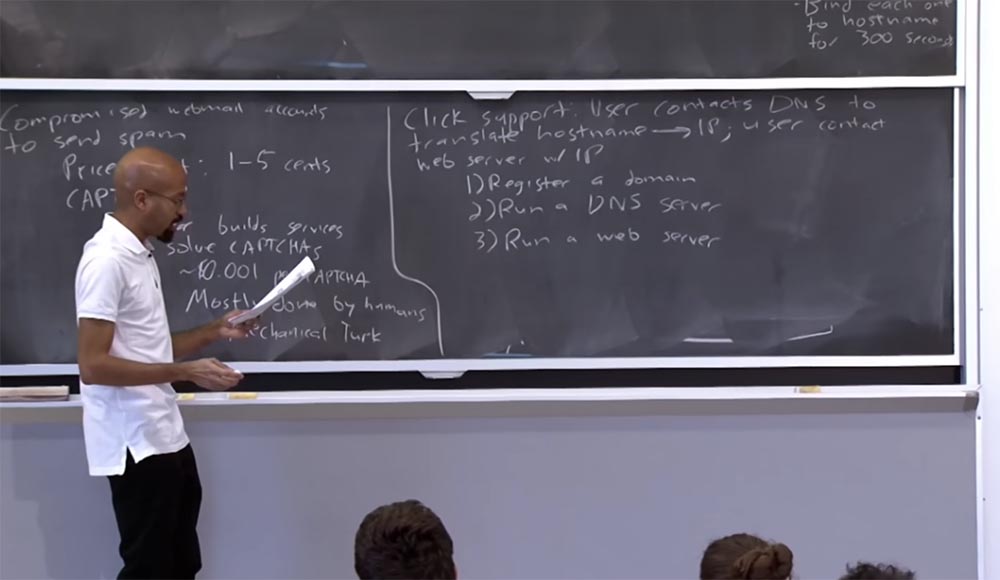

Que se passe-t-il si l'hébergement est fermé? Il y a deux ou trois choses qu'un spammeur peut faire dans ce cas. Par exemple, il peut utiliser DNS pour rediriger les demandes. Supposons que quelqu'un commence à arrêter les serveurs en luttant contre le spammeur. Mais alors que les serveurs sont toujours en vie, l'attaquant crée des listes d'adresses IP de serveur, qui peuvent contenir des centaines ou des milliers de ces adresses. Après cela, il commencera à lier chaque adresse au nom d'hôte pendant une très courte période, disons 300 secondes. Cela permet à un attaquant de faire face aux conséquences de l'arrêt de serveurs, qui, d'après l'heuristique, sont considérés comme des spammeurs. En fait, toutes les 300 secondes, il change le lieu du spam. L'adressage indirect est donc une excellente perspective pour un spammeur. Comme je l'ai dit, l'utilisation de l'adressage indirect est le principal moyen pour un spammeur d'échapper à l'application des lois et aux méthodes de protection heuristiques.

On peut se demander ce qui se passera si nous détruisons simplement le serveur DNS du spammeur? Est-ce difficile à faire? L'article de la conférence indique qu'il existe plusieurs niveaux auxquels vous pouvez contre-attaquer un spammeur. Par exemple, vous pouvez essayer de supprimer l'enregistrement de domaine de l'attaquant. Par exemple, vous dites: "hé, si vous cherchez russianpharma.rx.biz.org, alors allez sur ce serveur DNS et communiquez via lui!" Autrement dit, dès que quelqu'un essaie d'accéder au serveur DNS du spammeur, vous le redirigez vers le domaine de niveau supérieur. Cependant, la difficulté est qu'un attaquant peut utiliser des méthodes pour commuter rapidement le flux à un autre niveau. Par exemple, il peut "faire défiler" les serveurs utilisés comme serveurs DNS de spam, c'est-à-dire basculer entre les serveurs qu'il utilise pour envoyer du spam, et ainsi de suite. Ainsi, nous voyons comment ces personnes peuvent utiliser plusieurs machines pour éviter la détection.

Comme je l'ai mentionné précédemment, vous pouvez utiliser des comptes de messagerie piratés pour envoyer du spam. Si vous pouvez accéder au compte de quelqu'un, vous n'avez même pas besoin d'installer de logiciels malveillants sur l'ordinateur de l'utilisateur. Vous pouvez accéder au compte de quelqu'un d'autre depuis votre propre ordinateur, où que vous soyez. Cette méthode est optimale pour les attaques de phishing, car vous envoyez du spam au nom d'une personne en qui ses amis ont confiance.

Par conséquent, les fournisseurs de services de messagerie sont extrêmement intéressés à empêcher cela, car s'ils ne le font pas, ils risquent d'entrer dans la "liste noire". En outre, le fournisseur doit en quelque sorte monétiser son service. Ils ont vraiment besoin de vrais utilisateurs qui cliqueront sur les publicités légales apparaissant sur leur page de messagerie. Mais plus la proportion d'utilisateurs qui spamment est élevée, moins il est probable que les annonceurs décident d'utiliser les services d'un tel service de messagerie. Par conséquent, les fournisseurs de messagerie Web sont très intéressés par la prévention du spam.

Pour détecter ce type de spam, ils utilisent des heuristiques. Ils peuvent essayer d'utiliser le captcha. S'ils soupçonnent que vous avez envoyé 5 messages de spam d'affilée, ils peuvent vous demander d'entrer des numéros à partir de l'une de ces images floues ou quelque chose de similaire.

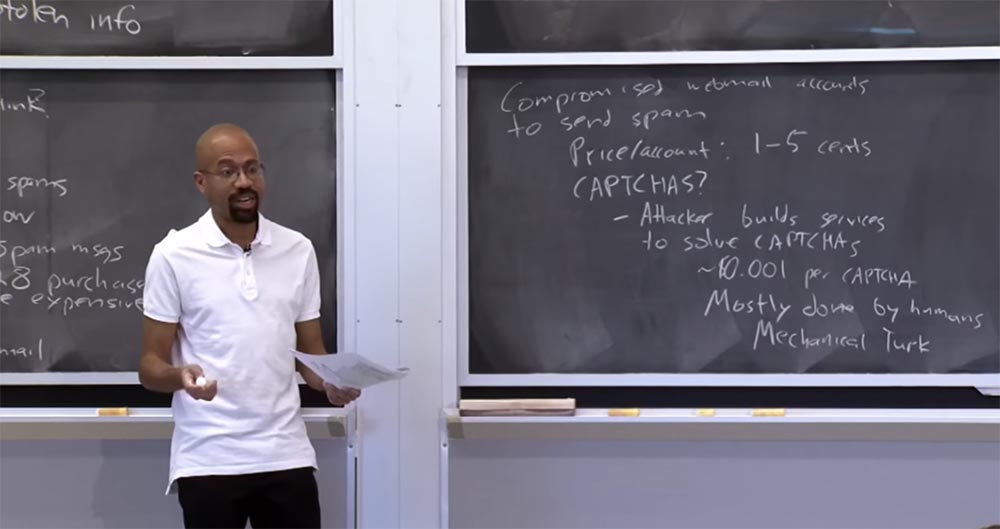

Cependant, bon nombre de ces méthodes ne fonctionnent pas très bien. Si vous regardez le prix d'un compte piraté, vous, en tant que spammeur, le trouverez assez bon marché - de 1 à 5 cents par compte Yahoo, Gmail ou Hotmail. C'est très, très bon marché. Une telle protection n'est donc pas en mesure de forcer les spammeurs à refuser d'acheter des comptes piratés. C'est un peu décevant, car il semble que partout où nous allons, nous devons résoudre le captcha si nous voulons acheter quelque chose ou envoyer du courrier. Que s'est-il donc passé avec le captcha, car il devait empêcher les choses malveillantes?

En fin de compte, un attaquant peut créer des services pour résoudre le captcha, et le processus de saisie du captcha peut être automatisé, comme tout le reste. Il s'est avéré que le coût de résolution d'un captcha est d'environ 0,001 $, et cela peut être fait avec un délai très faible. Par conséquent, le captcha n'est pas une barrière sérieuse contre le spam. Vous pourriez penser que le captcha est résolu par des ordinateurs, des logiciels. Mais en fait, ce n'est pas le cas, dans la plupart des cas, de vraies personnes décident du captcha, et un attaquant peut externaliser cette activité de deux manières.

Tout d'abord, un pirate peut simplement trouver un marché du travail avec une main-d'œuvre très bon marché et utiliser des personnes comme solveurs pour captcha. Par exemple, un spammeur est préoccupé par le captcha Gmail, auquel cas il l'envoie à l'endroit où la personne est assise, il le résout pour le spammeur pour une petite somme d'argent, puis le spammeur envoie une réponse au site juridique. Vous pouvez également le faire avec le Turc mécanique. Les gars, avez-vous entendu parler du "Turc mécanique"?

Il est assez élégant, je veux dire «élégant» comme moyen de faire le mal. Vous pouvez publier ces tâches sur le site Web de Mechanical Turk et dire: «Hé, je ne fais que jouer à la résolution d'énigmes», ou quelque chose comme ça. Ou vous pouvez déclarer ouvertement que vous avez du captcha que vous devez résoudre. Vous publiez le prix, après quoi le marché vous rassemble avec des gens qui sont prêts à effectuer cette tâche, ils donnent des réponses et vous les publiez. Cela peut automatiser le flux de travail du spammeur, mais gardez à l'esprit qu'Amazon, qui possède Mechanical Turk, facture des frais pour l'utiliser.

La deuxième façon d'externaliser est que le spammeur récupère le captcha du site dont il a besoin et le copie sur le site légal, où il redirige l'utilisateur. Il décide en fait du captcha pour l'attaquant, qui entre alors la bonne réponse sur son site, en utilisant les fruits du travail d'un utilisateur sans méfiance. De plus, si un spammeur ne fait pas confiance à ses utilisateurs, il peut dupliquer le travail en utilisant le crowdsourcing.

Par exemple, vous envoyez captcha pour solution à deux ou trois personnes, puis utilisez un vote majoritaire et choisissez ce qui est accepté par la majorité des votes comme réponse à votre captcha.

Pour les raisons ci-dessus, le captcha ne fonctionne pas aussi bien que vous le pensez. Par conséquent, les fournisseurs Gmail ou Yahoo essaient d'utiliser le captcha aussi souvent que possible pour rendre la vie difficile aux spammeurs. Cependant, le problème est que l'utilisation fréquente de captcha agace principalement les utilisateurs respectables.

Un bon exemple de la complexité du processus de génération de spam est l'authentification à deux facteurs de Gmail. C'est en fait une très bonne idée. Si Gmail détermine que vous essayez de vous connecter au compte Gmail à partir d'un ordinateur qu'il ne connaît pas, il vous enverra un SMS sur votre téléphone disant: "entrez ce code de vérification avant de continuer à utiliser notre service."

C'est drôle que ce soit une excellente idée, mais au moins ça m'énerve beaucoup. Je comprends que cela est fait pour ma propre sécurité, mais je suis toujours en colère. Si je n'utilise pas souvent des ordinateurs différents, j'accepte ces conditions, sinon cela devient très gênant.

Il existe donc un compromis très intéressant entre la sécurité dont les gens parlent et les mesures de sécurité qu’ils sont prêts à mettre en place. Par conséquent, il est très difficile pour les fournisseurs de services de messagerie électronique de trouver l'équilibre optimal entre la fréquence d'utilisation du captcha et la commodité des clients. Avez-vous des questions avant de passer à la prise en charge des clics?

Public: il s'avère que l'une des raisons pour lesquelles les e-mails chiffrés ne sont pas largement reconnus est le rôle important des filtres anti-spam?

Professeur: vous voulez dire que les filtres ne pourront pas voir le contenu de la lettre et ne comprendront pas ce qui se passe? C'est une bonne question. , , – .

, , . , . , . , , . , , . ? , , -. .

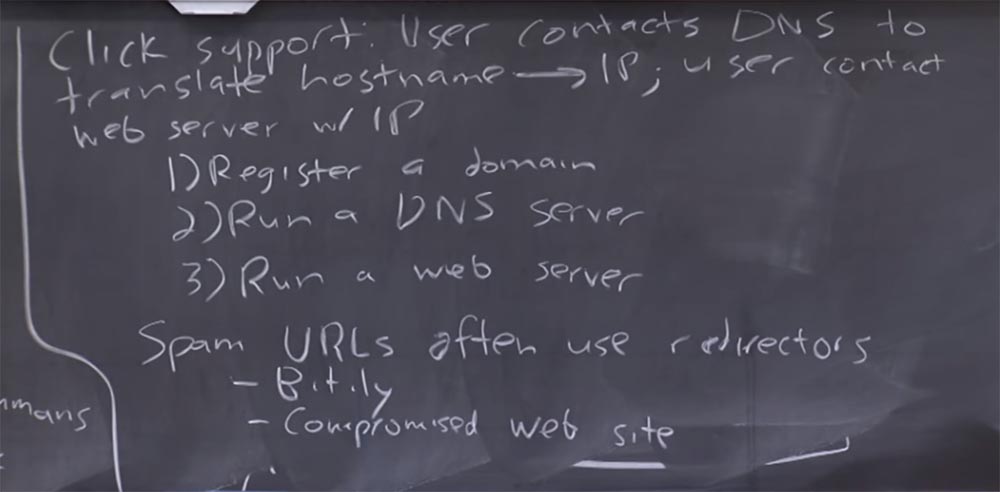

, . ? , DNS-, , , IP-. - -, IP-. , , DNS- -. , , .

, «» IP-, , , -URL? - ? - 183.4.4… russianjewels.biz?

: .

: , , , . , , . , - , . , DNS — . DNS, -, . , «» IP- -.

, , , -URL , , bit.ly. , - . HTML JavaScript, - . , . , , -, .

, , « » 10% URL, 90%. .

- DNS-, . , , , , .

, -.

. .

, ? , SPECTRE . , . - , , , . , , .

, . , , , Windows, . , - . , , . .

52:00

.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en janvier gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?