Il y a un mois, un journaliste de

Forbes a clairement démontré la (in) fiabilité de la protection biométrique dans les appareils grand public. Pour le test, il a commandé une copie 3D de gypse de sa tête, après quoi il a essayé d'utiliser ce modèle pour déverrouiller les smartphones de cinq modèles: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 et iPhone X.

Une copie en plâtre a suffi pour débloquer quatre des cinq modèles testés. Bien que l'iPhone n'ait pas succombé (il scanne dans la plage infrarouge), mais l'expérience a montré que la reconnaissance faciale n'est pas la méthode la plus fiable pour protéger les informations confidentielles. En général, comme beaucoup d'autres méthodes de biométrie.

Dans un commentaire, les représentants des entreprises "concernées" ont déclaré que la reconnaissance faciale rend le déverrouillage des téléphones "pratique", mais pour "le plus haut niveau d'authentification biométrique", il est recommandé d'utiliser un scanner d'empreintes digitales ou un iris.

L'expérience a également montré que quelques photos de la victime ne suffisent pas pour un vrai hack, car elles ne vous permettront pas de créer une copie 3D complète du crâne. La fabrication d'un prototype acceptable nécessite une prise de vue sous plusieurs angles sous un bon éclairage. D'autre part, grâce aux réseaux sociaux, il est désormais possible d'obtenir un grand nombre de ces photos et vidéos, et la résolution des caméras augmente chaque année.

D'autres méthodes de protection biométrique ne sont pas non plus sans failles.

Empreintes digitales

Les systèmes de numérisation d'empreintes digitales se sont généralisés dans les années 90 et ont été immédiatement attaqués.

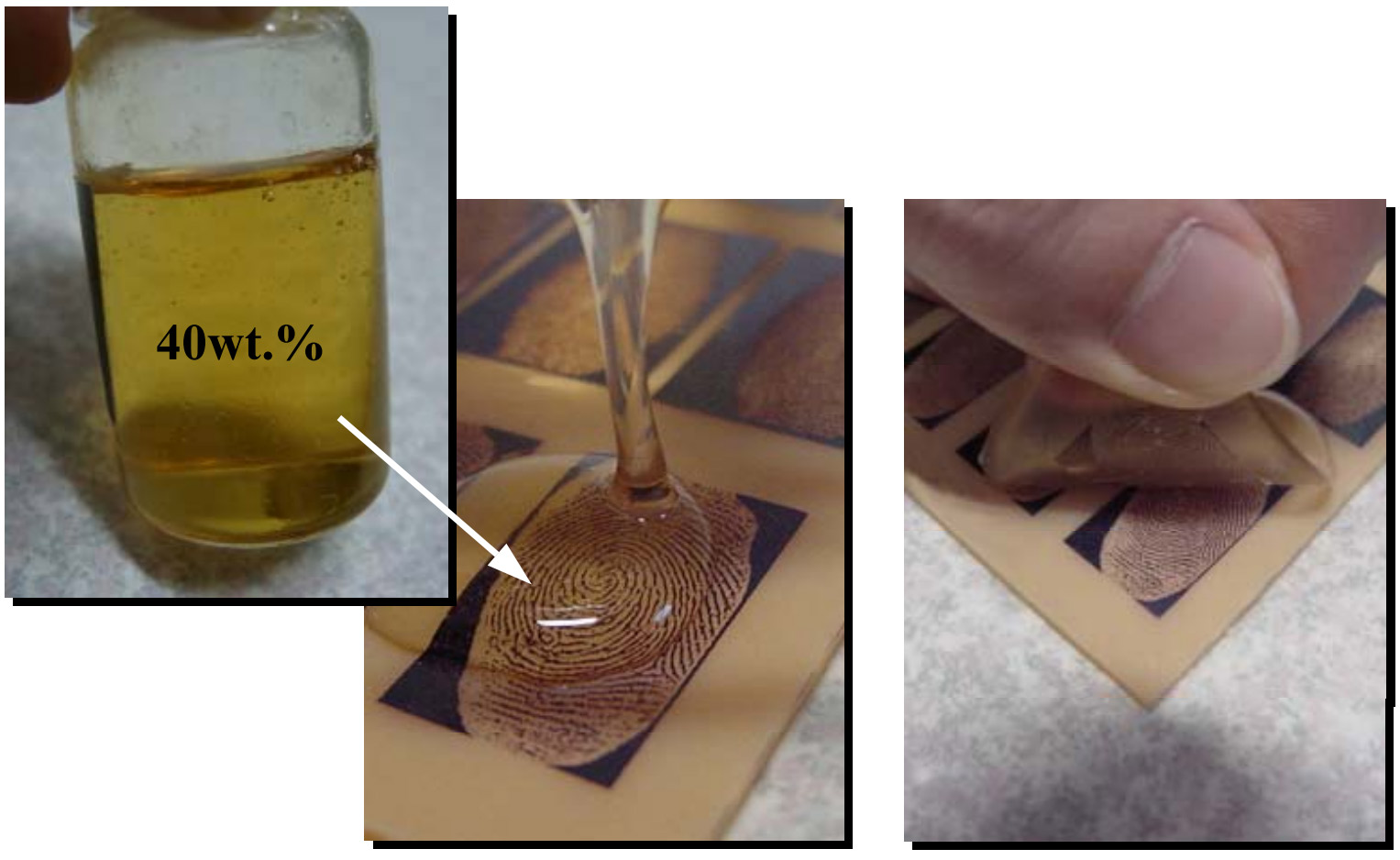

Au début des années 2000, les pirates ont perfectionné le mécanisme de fabrication de copies artificielles en silicone selon l'image existante. Si vous collez un film mince sur votre propre doigt, vous pouvez tromper presque n'importe quel système, même avec d'autres capteurs, qui vérifie la température du corps humain et s'assure que le doigt d'une personne vivante est attaché au scanner, et non une impression.

Le manuel classique pour la fabrication d'empreintes artificielles est considéré comme le

manuel Tsutomu Matsumoto de 2002 . Il explique en détail comment traiter les empreintes digitales d'une victime avec de la poudre de graphite ou de la vapeur de cyanoacrylate (superglue), comment traiter une photo avant de faire un moule et enfin faire un masque convexe avec de la gélatine, du lait en latex ou de la colle à bois.

Réalisation d'un film de gélatine avec une empreinte digitale sur un moule de contour avec une empreinte digitale. Source: Instructions Tsutomu Matsumoto

Réalisation d'un film de gélatine avec une empreinte digitale sur un moule de contour avec une empreinte digitale. Source: Instructions Tsutomu MatsumotoLa plus grande difficulté de cette procédure est de copier une véritable empreinte digitale. Ils disent que les impressions de la plus haute qualité restent sur les surfaces en verre et les poignées de porte. Mais à notre époque, il existe un autre moyen: la résolution de certaines photos vous permet de restaurer l'image directement à partir de la photo.

En 2017, un

projet a été annoncé par des chercheurs de l'Institut national de l'informatique au Japon. Ils ont prouvé la possibilité de reconstruire une image d'empreintes digitales à partir de photographies prises avec un appareil photo numérique à une distance de

trois mètres . En 2014, lors de la conférence des hackers du Chaos Communication Congress, ils

ont montré les empreintes digitales du ministre allemand de la Défense, recréées à partir de photographies officielles à haute résolution provenant de sources ouvertes.

Autres biométries

En plus de la numérisation des empreintes digitales et de la reconnaissance faciale, les smartphones modernes n'utilisent pas encore massivement d'autres méthodes de protection biométrique, bien qu'il existe une possibilité théorique. Certaines de ces méthodes ont été testées expérimentalement, tandis que d'autres ont été mises en service commercial dans diverses applications, y compris le balayage rétinien, la vérification vocale et la configuration des veines dans la paume de votre main.

Mais toutes les méthodes de protection biométrique ont une vulnérabilité fondamentale: contrairement à un mot de passe, leurs caractéristiques biométriques sont presque

impossibles à remplacer . Si vos empreintes digitales ont été divulguées au public - vous ne les modifierez pas. Cela peut être considéré comme une vulnérabilité permanente.

«À mesure que la résolution de la caméra augmente, il devient possible de visualiser des objets plus petits, tels qu'une empreinte digitale ou un iris. [...] Une fois que vous les partagez sur les réseaux sociaux, vous pouvez dire au revoir. Contrairement à un mot de passe, vous ne pouvez pas changer vos doigts. Voilà donc les informations que vous devez protéger. » - Isao Echizen , professeur, Institut national d'informatique, Japon

La garantie à cent pour cent ne donne aucune méthode de protection biométrique. Lors du test de chaque système, les paramètres suivants sont indiqués, notamment:

- précision (plusieurs types);

- taux de faux positifs (fausse alarme);

- le pourcentage de faux négatifs (saut d'événements).

Aucun système ne démontre une précision de 100% avec zéro réponse fausse positive et fausse négative, même dans des conditions de laboratoire optimales.

Ces paramètres dépendent les uns des autres. En raison des paramètres du système, vous pouvez, par exemple, augmenter la précision de la reconnaissance à 100%, mais le nombre de faux positifs augmentera. Inversement, vous pouvez réduire le nombre de faux positifs à zéro, mais la précision en souffrira.

De toute évidence, de nombreuses méthodes de protection sont désormais faciles à résoudre, car les fabricants pensent principalement à la convivialité et non à la fiabilité. En d'autres termes, ils ont priorité sur le nombre minimum de faux positifs.

Piratage de l'économie

Comme en économie, la sécurité de l'information a également le concept de faisabilité économique. Ne laissez aucune protection à cent pour cent. Mais les mesures de protection sont en corrélation avec la valeur des informations elles-mêmes. En général, le principe est approximativement tel que le coût des efforts de piratage pour un pirate doit dépasser la valeur pour lui des informations qu'il souhaite recevoir. Plus le rapport est élevé, plus la protection est forte.

Si vous prenez un exemple avec une copie en plâtre de votre tête pour tromper un système comme Face ID, cela coûte environ 380 $ au journaliste de

Forbes . Par conséquent, il est logique d'utiliser une telle technologie pour protéger des informations d'une valeur inférieure à 380 $. Il s'agit d'une excellente technologie de protection pour protéger les informations bon marché et d'une technologie inutile pour les secrets commerciaux des entreprises, donc tout est relatif. Il s'avère que, dans chaque cas, il est nécessaire d'évaluer le degré de protection minimum acceptable. Par exemple, la reconnaissance faciale associée à un mot de passe - comme l'

authentification à

deux facteurs - augmente déjà le degré de protection d'un ordre de grandeur, par rapport à la reconnaissance faciale ou à un seul mot de passe.

En général, toute protection peut être piratée. La question est le coût de l'effort.