Statistiques pendant 24 heures après l'installation du hanipot sur le site de Digital Ocean à SingapourPoo poo! Commençons tout de suite avec une carte d'attaque.

Notre carte de superclasse montre des ASN uniques qui se sont connectés à notre hanipot Cowrie en 24 heures.

Le jaune correspond aux connexions SSH et le

rouge correspond à Telnet. De telles animations impressionnent souvent le conseil d'administration de l'entreprise, ce qui vous permet d'obtenir plus de financement pour la sécurité et les ressources. Néanmoins, la carte a une certaine valeur, démontrant clairement la répartition géographique et organisationnelle des sources d'attaques contre notre hôte en seulement 24 heures. L'animation ne reflète pas la quantité de trafic provenant de chaque source.

Qu'est-ce qu'une carte Pew Pew?

Pew map Pew est une

visualisation de cyberattaques , généralement animées et très belles. C'est une façon à la mode de vendre votre produit, connu pour être utilisé par Norse Corp. L'entreprise a mal tourné: il s'est avéré que de belles animations étaient leur seul avantage, et ils ont utilisé des données fragmentaires pour l'analyse.

Fabriqué avec Leafletjs

Pour ceux qui veulent développer une carte d'attaque pour le grand écran dans le centre des opérations (votre patron l'

aimera ), il y a une bibliothèque

leafletjs . Combinez-le avec le plug-in de la

couche de migration des dépliants , le service Maxmind GeoIP, et vous avez

terminé .

WTF: qu'est-ce que le hanipot Cowrie?

Khanipot est un système qui est placé sur le réseau spécifiquement pour attirer les attaquants. Les connexions au système sont généralement illégales et vous permettent de détecter un attaquant à l'aide de journaux détaillés. Les journaux stockent non seulement les informations de connexion habituelles, mais également les informations de session qui révèlent les

techniques, tactiques et procédures (TTP) de l'attaquant.

Le Cowrie Hanipot sert à

enregistrer les connexions SSH et Telnet . Ces hanipot sont souvent affichés sur Internet pour suivre les outils, les scripts et les hôtes des attaquants.

Mon message aux entreprises qui pensent qu'elles ne sont pas attaquées est le suivant: «Vous regardez mal.»

- James Snook

Qu'y a-t-il dans les journaux?

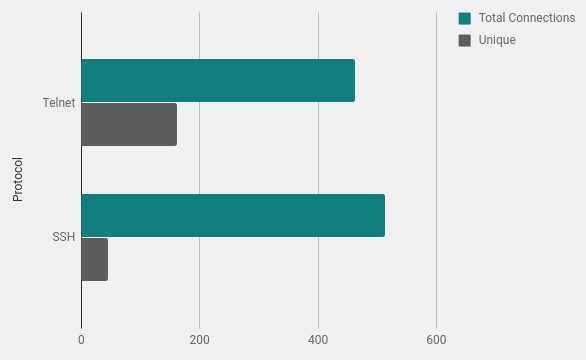

Nombre total de connexions

De nombreux hôtes ont reçu des tentatives de connexion répétées. C'est normal, car la liste des informations d'identification est bloquée dans les scripts d'attaque et ils essaient plusieurs combinaisons. Le Cowrie Hanipot est configuré pour accepter certaines combinaisons de nom d'utilisateur et de mot de passe. Ceci est configuré dans le

fichier user.db.

Géographie des attaques

Selon les données de géolocalisation de Maxmind, j'ai calculé le nombre de connexions de chaque pays. Le Brésil et la Chine dominent largement, de ces pays il y a souvent beaucoup de bruit provenant des scanners.

Propriétaire du bloc réseau

Une étude des propriétaires d'unités de réseau (ASN) peut identifier les organisations avec un grand nombre d'hôtes attaquants. Bien sûr, et dans de tels cas, vous devez toujours vous rappeler que de nombreuses attaques proviennent d'hôtes infectés. Il est raisonnable de supposer que la plupart des attaquants ne sont pas assez stupides pour analyser le Web à partir d'un ordinateur personnel.

Ports ouverts sur les systèmes attaquants (données Shodan.io)

L'exécution de la liste IP via l'excellente

API Shodan identifie rapidement

les systèmes de ports

ouverts et le type de ports. La figure ci-dessous montre la concentration des ports ouverts par pays et par organisation. Il serait possible d'identifier des blocs de systèmes compromis, mais rien d'exceptionnel ne peut être vu dans le

petit échantillon , à l'exception du grand nombre

de 500 ports ouverts en Chine .

Une découverte intéressante est le grand nombre de systèmes au Brésil qui n'ont

pas 22, 23 ou d'

autres ports ouverts , selon Censys et Shodan. Apparemment, ce sont des connexions à partir des ordinateurs des utilisateurs finaux.

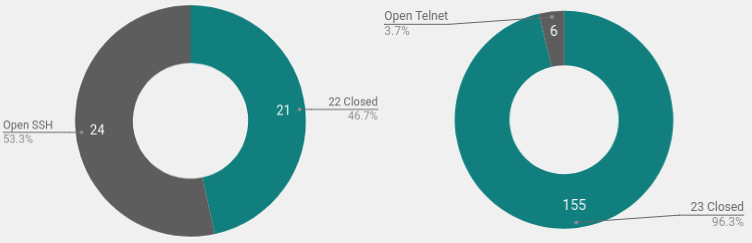

Des bots? Pas nécessairement

Les données

Censys pour les ports 22 et 23 pour cette journée se sont

révélées étranges. J'ai supposé que la plupart des analyses et des attaques par mot de passe provenaient de robots. Le script est distribué sur des ports ouverts, récupérant des mots de passe, et se copie à partir du nouveau système et continue d'être distribué en utilisant la même méthode.

Mais ici, vous pouvez voir que seul un petit nombre d'hôtes analysant telnet a le port 23. Cela signifie que les systèmes sont compromis d'une autre manière ou que les attaquants exécutent les scripts manuellement.

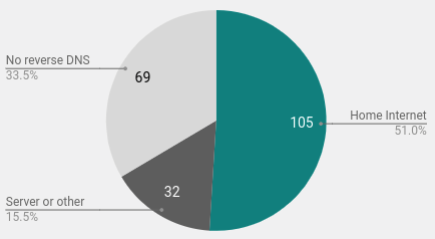

Connexions à domicile

Une autre découverte intéressante a été le grand nombre d'utilisateurs à domicile dans l'échantillon. En utilisant

la recherche inversée, j'ai identifié 105 connexions à partir d'ordinateurs personnels spécifiques. Pour de nombreuses connexions à domicile, lorsque vous examinez DNS, le nom d'hôte s'affiche avec les mots dsl, home, cable, fibre, etc.

Apprenez et explorez: élevez votre propre Hanipot

Récemment, j'ai écrit un petit manuel sur la façon d'

installer Cowrie sur votre système . Comme déjà mentionné, dans notre cas, Digital Ocean VPS a été utilisé à Singapour. Pour 24 heures d'analyse, le coût était littéralement de quelques centimes et le temps de construction du système était de 30 minutes.

Au lieu d'exécuter Cowrie sur Internet et d'attraper tout le bruit, vous pouvez profiter du hanipot sur le réseau local. Publiez un avis si des demandes sont envoyées à certains ports. Il s'agit soit d'un intrus à l'intérieur du réseau, soit d'un employé curieux, soit d'une analyse de vulnérabilité.

Conclusions

Après avoir vu les actions des attaquants par jour, il devient clair qu'il est impossible de distinguer une source évidente d'attaques dans une organisation, un pays ou même le système d'exploitation.

Des sources largement répandues montrent que le bruit de balayage est constant et n'est pas associé à une source spécifique. Quiconque travaille sur Internet doit s'assurer que son système dispose de

plusieurs niveaux de sécurité . Une solution courante et efficace pour

SSH consiste à déplacer le service vers un port haut aléatoire. Cela n'élimine pas la nécessité d'une protection et d'une surveillance strictes par mot de passe, mais garantit au moins que les journaux ne sont pas obstrués par une analyse constante. Les connexions haut port sont plus susceptibles de cibler des attaques susceptibles de vous intéresser.

Souvent, les ports Telnet ouverts se trouvent sur des routeurs ou d'autres appareils, ils ne peuvent donc pas être facilement déplacés vers un port haut.

Les informations sur tous les ports ouverts et

la surface d'attaque sont le seul moyen de s'assurer que ces services sont protégés par un pare-feu ou désactivés. Si possible, vous ne devez pas utiliser Telnet du tout, ce protocole n'est pas crypté. Si vous en avez besoin sans lui, alors surveillez-le attentivement et utilisez des mots de passe forts.