La nouvelle génération de pare-feu est plus pratique et plus sûre grâce à la nouvelle architecture du moteur et à la nouvelle idéologie de gestion des flux réseau.

Pourquoi cet article est-il apparu?

Ils sont venus à plusieurs reprises à des collègues de la sécurité qui utilisent une nouvelle génération de pare-feu et ont vu qu'ils continuaient à écrire des règles sur les numéros de port. Sur ma suggestion de continuer à écrire par le nom des applications, j'ai entendu "Et si ça ne marche pas comme ça?". Si vous avez également "peur" ou si vous ne savez pas pourquoi écrire les règles pour les applications, cet article est pour vous.

PARTIE 1. Bases du pare-feu

SOMMAIRE

PrésentationDéfinitionsPare-feuPare-feu L3Pare-feu L4Pare-feu L7UTMNGFWDes exemplesServeur proxyQu'est-ce que l'ID UTILISATEURIdées fausses sur l'inspection dynamique: état L4 vs L7Idées fausses sur l'inspection avec état: nombre de sessions L4 vs L7Idées fausses sur l'inspection dynamique: cluster L4 vs L7Partie 2. Impact sur la sécurité du pare-feu L7Présentation

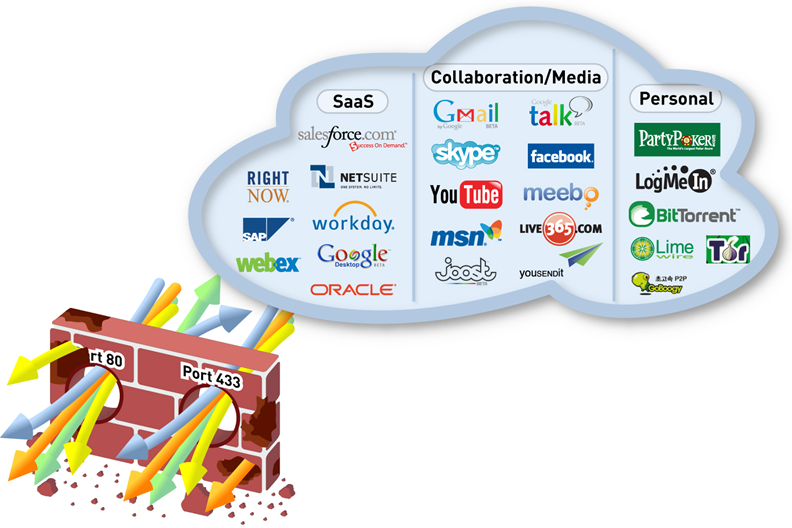

Skype, TOR, Ultrasurf, TCP-sur-DNS et plusieurs centaines d'autres applications et tunnels passent tranquillement par le pare-feu d'inspection et les proxys HTTP. De nombreuses protections ouvrent les connexions, mais ne vérifient pas ce qui se passe à l'intérieur. Je propose de comprendre comment contrôler les connexions d'application dans une nouvelle génération de pare-feu de manière contrôlée, où les règles sont écrites par des noms d'application, ce qui correspond au niveau 7 du modèle ISO OSI. Ces pare-feu sont appelés pare-feu de nouvelle génération, une nouvelle génération de pare-feu ou simplement NGFW.

L'administrateur du pare-feu doit non seulement autoriser la connexion, mais également s'assurer que ce que vous voulez va à l'intérieur de la connexion autorisée, y compris la vérification des fichiers transférés. C'est ce qu'on appelle l'autorisation d'application sécurisée .

Il existe plusieurs différences importantes dans l'utilisation du trafic, que vous ne comprenez que lorsque vous passez à l'utilisation réelle des règles, où le critère est l'application du niveau 7 du modèle ISO OSI:

- L'administrateur informatique voit que NGFW visualise le trafic réseau, c'est-à-dire qu'il affiche le contenu du champ de données par paquets, les noms d'utilisateur et l'application qui s'exécute et les fichiers qu'elle transmet.

- La sécurité informatique voit que NGFW fournit une résolution d'application sécurisée, car une analyse plus approfondie des données dans le package vous permet de voir les virus, d'activer l'envoi de fichiers inconnus dans le bac à sable, de vérifier le type de fichier, les mots clés pour DLP, de vérifier la catégorie d'URL, de vérifier ce qui se passe à l'intérieur de SSL et SSH, Comparez avec des indicateurs de compromis déjà connus dans le monde, activez le filtre DNS et d'autres techniques modernes.

Pour comprendre les raisons de cela, comparez les journaux de pare-feu L4 et L7.

A) Comparez l'entrée dans le journal du pare-feu L4 , qui analyse uniquement l'en-tête du niveau de transport (quatrième) du modèle ISO OSI - dans ce cas TCP:

Oui, il y a des informations sur la source et la destination, vous pouvez deviner par le numéro de port 443 qu'à l'intérieur, avec un haut degré de probabilité (comme le disent les anglais), la connexion SSL. Personnellement, je ne vois aucun incident dans cette entrée. Et vous?

B) Comparez l'entrée dans le journal du pare-feu L7 pour la même connexion TCP, où le contenu lui-même est également transféré dans le champ de données TCP / IP:

Ici, vous voyez qu'Ivanov du service marketing a téléchargé un fichier marqué «non destiné à la distribution» sur Slideshare. Voici un exemple d'incident réel où un employé a publié sur Internet des plans de développement d'entreprise confidentiels pour un an. Ces informations ont été obtenues dans le pare-feu L7 sur la base de l'analyse de la même connexion que ci-dessus pour le pare-feu L4 et immédiatement les informations deviennent suffisantes pour comprendre qu'il y a eu un incident. Et c'est une approche complètement différente de l'analyse du trafic. Mais, je vous avertis immédiatement qu'une analyse aussi approfondie met une charge sérieuse sur le processeur et la RAM de l'appareil.

On estime parfois que le niveau de détail des magazines dans NGFW est similaire au niveau de détail dans les systèmes SIEM qui collectent des informations bit par bit à partir de différentes sources. C'est pourquoi NGFW est l'une des meilleures sources d'information pour SIEM.

Définitions

Il est nécessaire de souligner les conditions avec lesquelles nous continuerons à fonctionner. Je n'ai aucun but en détail de donner toutes les définitions.

Le modèle OSI ISO à sept niveaux

Le modèle OSI ISO à sept niveaux est un modèle d'interaction entre les périphériques réseau, qui indique qu'il existe 7 niveaux consécutifs d'abstraction d'interaction: le premier est physique, le suivant est canal, réseau, le quatrième est transport, puis la session, les vues et le septième niveau sont des applications (voir l'image ci-dessus )

Chaque périphérique réseau fonctionne à son propre niveau d'abstraction: le serveur Web et le navigateur - au niveau de l'application (niveau 7 ou brièvement L7), les routeurs - communiquent entre eux au niveau du canal (2) et du niveau réseau (3) lorsqu'ils se transmettent des trames et des paquets. .

Les pare-feu sont également des périphériques réseau et, selon leur type, peuvent également être des commutateurs et des routeurs et même être un «câble virtuel» du point de vue de la topologie du réseau, mais ces périphériques réseau ont une charge supplémentaire: ils doivent analyser le contenu des paquets.

Et la profondeur de l'analyse des paquets réseau peut varier. Qu'ils analysent le niveau 4 ou 7 est une différence importante.

Pare-feu

Pare-feu (UIT), le pare -

feu réseau est un périphérique réseau qui divise le réseau en segments avec différentes politiques de sécurité et contrôle ces politiques. Par exemple, le segment Internet - tout peut y être fait. Et le segment de votre centre de données - là, vous ne pouvez travailler qu'une liste dédiée d'employés pour les applications autorisées. Au sein d'un même hôte VMware, il peut y avoir plusieurs réseaux virtuels avec des machines virtuelles et des stratégies d'accès différentes pour eux.

La stratégie de sécurité du pare-feu contient des règles qui appliquent le code de programme du périphérique en analysant chaque trame et paquet qui va et vient du pare-feu. Dans les règles de pare-feu, des critères d'inspection (qualificatifs) sont définis, selon lesquels une décision est prise d'autoriser ou de bloquer le trafic. Des exemples de qualificatifs dans les règles sont: adresse, port, application, utilisateur, zone. Le pare-feu séquentiellement, règle par règle, scanne les critères du haut vers le bas de la liste et si le trafic entrant répond à tous les critères de la règle (opération logique «ET» entre les critères) alors l'action indiquée est appliquée: bloquer ou ignorer. L'action est effectuée à la fois pour le premier paquet et pour tous les paquets suivants de la même connexion TCP / IP.

Il existe différents types et implémentations de pare-feu. Nous considérerons la classification en fonction du degré de profondeur d'analyse du trafic utilisé: L3, L4 et L7.

Pare-feu L3

Le pare -

feu L3 est un pare-feu qui passe le trafic à travers lui-même et analyse uniquement les en-têtes de protocole IP, c'est-à-dire l'adresse d'où et où va le trafic. Ces pare-feu sont appelés

filtrage de paquets . Les règles sont appelées «liste d'accès» ou liste d'accès (ACL) et cette fonctionnalité fonctionne aujourd'hui dans presque tous les routeurs et systèmes d'exploitation. Une telle analyse ne nécessite pas une charge sérieuse sur les processeurs et la mémoire du pare-feu.

Pare-feu L4

Le pare -

feu L4 est un pare-feu qui passe le trafic à travers lui-même et vérifie les en-têtes des 4 protocoles de niveau: TCP, UDP, ICMP, c'est-à-dire que les principaux critères de vérification pour le trafic sont les adresses IP et les ports TCP / UDP ou les services ICMP.

Le concept d'inspection dynamique apparaît également dans le pare-feu L4, où chaque demande de passage est stockée et l'état de la demande est stocké afin de permettre les connexions de réponse nécessaires. Autrement dit, le concept d'un initiateur de connexion apparaît, ce qui est logique dans les réseaux construits sur la technologie client-serveur. Un tel pare-feu dépense de la mémoire pour stocker des données sur chaque connexion, c'est-à-dire qu'il y a une limite sur le nombre maximal de sessions simultanées stockées en mémoire. Dans le pare-feu L4, vous n'avez plus besoin d'écrire une règle de réponse pour la connexion inverse, comme cela est requis dans le pare-feu L3, car en fonction de l'état de la connexion, le pare-feu autorise automatiquement les connexions inverses. Autrement dit, le pare-feu L4 est plus pratique qu'un filtre de paquets.

Les pare-feu L4 modernes stockent non seulement l'état de TCP, UDP et ICMP, mais également le suivi de l'interaction de certaines applications L7. Par exemple, l'état de FTP, HTTP, SIP et d'autres applications, qui dépend déjà de l'implémentation spécifique du pare-feu. Nous devons poser la question suivante au fabricant du pare-feu L4: quelles applications spécifiques leur moteur de pare-feu d'inspection dynamique prend-il en charge?

Pare-feu L7

Le pare -

feu L7 est un pare-feu qui passe le trafic réseau IP à travers lui-même et vérifie à la fois les en-têtes de niveau 4 et le segment de données de chaque paquet IP, c'est-à-dire qu'il comprend le trafic de niveau application L7, vers lequel les fichiers sont transférés et dans quelle direction. Étant donné que davantage de données sont analysées, il existe davantage de critères de vérification dans les règles du pare-feu L7: nom d'utilisateur, application, catégorie d'URL, état du logiciel sur l'ordinateur de l'utilisateur.

La charge sur le pare-feu L7 est beaucoup plus élevée, car son processeur doit constamment analyser les mégaoctets du champ de données transmis par l'application, tandis que le pare-feu L4 ne vérifie que quelques octets de l'en-tête du paquet IP avec les adresses et ports source et de destination. La taille de la mémoire tampon pour stocker l'état de chaque application L7 nécessite beaucoup plus, car plus de données sont transférées vers L7 que juste dans l'en-tête TCP / IP. En raison de l'augmentation de la taille du tampon lors de l'utilisation de l'analyse d'application, le nombre de sessions stockées simultanément dans la mémoire du pare-feu L7 est inférieur à celui du pare-feu L4 avec la même quantité de mémoire. Étant donné que le pare-feu L7 voit par contenu quel type d'application passe sur le réseau, le numéro de port n'a pas beaucoup de sens et les règles peuvent être écrites par le nom de l'application L7. De plus, les applications modernes génèrent de nombreuses connexions et toutes ces connexions font partie d'une seule application. Ce type de pare-feu vous permet de reprendre le contrôle des applications dynamiques modernes fonctionnant sur n'importe quel port, par exemple, teamviewer, bittorent, tor, dont le pare-feu L4 ne sait rien. Autrement dit, le pare-feu L7 dans les réalités modernes est nécessaire si le réseau a besoin de sécurité.

Si après avoir lu cet article, vous continuez à utiliser le pare-feu L4, cela signifie que vous ne vous souciez pas de la sécurité.

UTM

Un UTM

Un UTM est un périphérique réseau qui contient plusieurs composants de sécurité différents qui analysent séquentiellement le trafic passant par le périphérique. Le cœur de l'UTM est le pare-feu L4, le système de prévention des attaques (IPS), l'antivirus et l'analyse des catégories d'URL en HTTP et HTTPS. Souvent, les UTM fournissent toujours des fonctions de passerelle VPN. Tous ces composants sont généralement gérés à partir de plusieurs systèmes de contrôle différents. Le trafic à l'intérieur de l'UTM passe séquentiellement à travers les modules de filtrage et la sortie est du trafic pur, qui est autorisé par les politiques de sécurité de chaque module. UTM peut être utilisé comme plate-forme pour d'autres fonctions: protection antivirus, IPS, DDoS, QoS, DLP, filtre DNS, base de données d'indicateurs Threat Intelligence, protection contre le phishing, etc. (selon le fabricant).

La parabole sur la personne qui a commandé sept chapeaux à partir d'un skin a également été écrite pour les clients UTM: plus vous souhaitez activer de fonctions après l'achat, plus la charge sur le processeur UTM pour analyser la même quantité de trafic est importante. Plus de fonctionnalités - moins de vitesse de l'appareil.

L'idée de l'UTM - charger un processeur avec autant de fonctions que possible est devenue une impasse évolutive, car le nombre de fonctions a augmenté et les processeurs ne pouvaient pas supporter toute cette charge. Aujourd'hui, malgré les bonnes fonctionnalités déclarées, personne n'inclut toutes les fonctionnalités de l'UTM pour éliminer les retards de trafic.

Le but de l'UTM: implémenter autant de fonctions que possible sur un même serveur afin de réduire le coût de l'appareil pour l'utilisateur.

Maintenant, les fabricants UTM ont commencé à installer des moteurs d'analyse d'applications de niveau 7 pour dire qu'ils sont NGFW, ce qui déroute le consommateur. Cependant, cela est facile à reconnaître si vous regardez la politique de sécurité: les règles sont toujours basées sur les critères de vérification des champs L4. Et pour filtrer les applications L7, une section de paramètres distincte est utilisée, c'est-à-dire que l'application L7 n'est pas un qualificatif, comme elle devrait l'être dans le pare-feu L7. Reconnaître l'application L7 et utiliser l'application L7 comme critère de politique de sécurité sont «deux grandes différences».

NGFW

NGFW est un périphérique réseau dans lequel le

pare -

feu L7 est implémenté. Le qualificatif principal devenant le nom de l'application L7, les règles sont écrites selon de nouveaux critères. Dans NGFW, le mappage dynamique des adresses IP aux utilisateurs du réseau fonctionne toujours, de sorte que le nom d'utilisateur devient également un qualificatif (critère). NGFW comprend des fonctions de décryptage SSL / TLS et SSH pour reconnaître les applications et les attaques en leur sein, IPS, antivirus et filtrage d'URL.

Le terme NGFW a d'abord été inventé par la société de marketing Palo Alto Networks. Mais, progressivement, a pris racine sur le marché et tous les fabricants d'UTM s'appellent désormais également NGFW. En effet, NGFW remplit également plusieurs fonctions simultanément, pourquoi alors NGFW n'est pas UTM? Il est important de connaître la différence. C'est que dans les fonctions de sécurité des applications NGFW (IPS, antivirus, filtrage d'URL) sont accélérés par le matériel. Il existe des puces matérielles spécialisées: IPS vérifie les attaques sur sa puce, l'antivirus signature seul, le décryptage SSL seul, etc. La séparation des fonctions entre les différents processeurs permet d'exécuter des fonctions de protection en parallèle et de ne pas attendre que la fonction précédente ait fini de fonctionner, comme dans UTM. Par exemple, jusqu'à 60 sont installés dans les pare-feu matériels de Palo Alto Networks

Processeurs spécialisés Cavium qui accélèrent les fonctions de sécurité, de réseau et de gestion. Il est important que NGFW contienne une interface logicielle unique pour gérer toutes les fonctions en même temps.

L'idée de NGFW, contrairement à UTM, est d'implémenter chaque fonction sur un processeur séparé, qui est spécialisé pour la fonctionnalité requise.

Les fabricants d'ordinateurs suivaient le même modèle et ont intégré les fonctions mathématiques et graphiques dans des coprocesseurs mathématiques et graphiques distincts. Par conséquent, NGFW dispose de processeurs distincts pour reconnaître les applications L7, pour déchiffrer SSL / SSH, pour vérifier les signatures antivirus, vérifier les signatures IPS, etc. Cela vous permet d'activer toutes les fonctions en même temps, sans dégradation ni retard du trafic dans l'appareil pendant l'analyse. Pourquoi personne n'achète d'ordinateurs sans accélérateurs graphiques et n'achète pas de pare-feu sans accélération? Parce que l'accélération n'est pas nécessaire à basse vitesse, mais lorsque les vitesses d'analyse du trafic dépassent 1 à 5 gigabits, il est déjà impossible de mettre en œuvre toutes les fonctions de sécurité sans accélération.

Le but du dispositif NGFW est de permettre aux entreprises de travailler en toute sécurité sans ralentir le trafic. Cela vous permet de vérifier en permanence que les applications transmettent du contenu sécurisé à l'entreprise dont vous avez besoin, et le fonctionnement parallèle des moteurs de protection avec un flux de trafic garantit les performances spécifiées avec toutes les fonctionnalités de sécurité activées et minimise également le retard du trafic.

Des exemples

Exemple de politique L7 à Palo Alto Networks NGFW

Pourquoi pourriez-vous avoir besoin d'une catégorie d'URL comme qualificatif? Par exemple, vous pouvez autoriser certains employés à visiter des sites malveillants avec un navigateur, mais bloquer les téléchargements de fichiers pour eux.

Un exemple de stratégie de Palo Alto Networks utilisant des vérifications de profil d'informations d'hôte et des URL de catégorie.

Cette politique implique également de vérifier la protection de l'hôte TRAPS dans la colonne Profil HIP, ce qui empêchera les utilisateurs d'entrer sur le site avec du code malveillant et des exploits, sans la protection installée sur l'ordinateur. TRAPS est un agent de protection contre les logiciels malveillants et les exploits.

Le téléchargement de fichiers est bloqué dans les paramètres de la colonne Profil, où le profil pour bloquer le transfert de tous les fichiers pour n'importe quelle application est appliqué. Voici à quoi ressemble sa configuration:

Serveur proxy

Un serveur proxy est un périphérique qui met fin au trafic d'une application sur lui-même, vérifie ce trafic à l'aide de diverses méthodes et envoie ce trafic plus loin. Le plus souvent utilisé dans les réseaux proxy pour HTTP et HTTPS. Étant donné que UTM et NGFW analysent les flux HTTP et HTTPS de manière transparente, sans exiger de paramètres de serveur proxy explicites de la part des clients, les proxys HTTP disparaissent progressivement des entreprises.

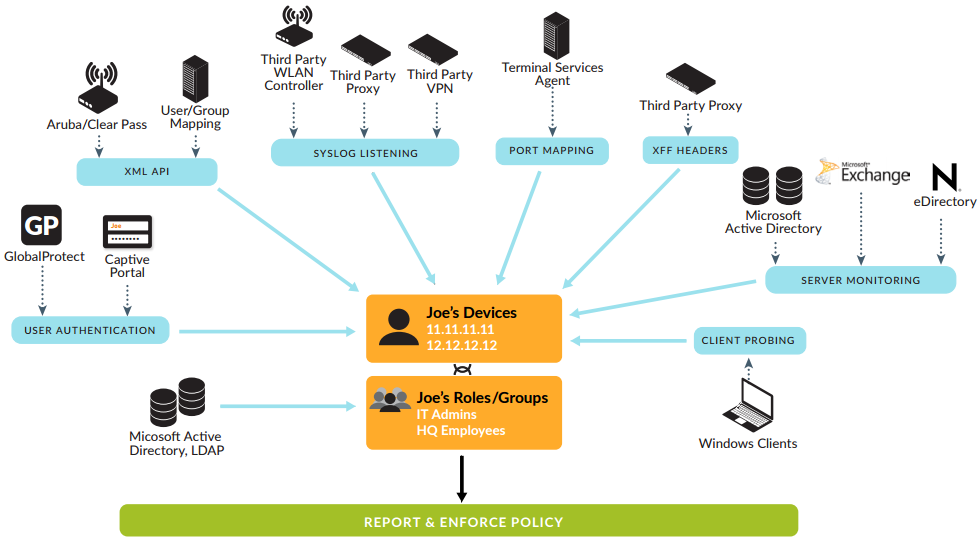

Qu'est-ce que l'ID UTILISATEUR

NGFW a inventé un mécanisme d'identification des utilisateurs. L'algorithme fonctionne en interne ou s'exécute sur un agent externe. J'appellerai cela un mécanisme d'ID UTILISATEUR. USER-ID crée et gère une table de mappage pour le nom d'utilisateur et son adresse IP actuelle. Il arrive également que dans le tableau il y ait une valeur et un port pour un utilisateur donné, si les utilisateurs travaillent via VDI (c'est-à-dire que les utilisateurs viennent de la même adresse et ne peuvent être distingués que par port).

Je vais lister les mécanismes

ID UTILISATEUR dans les réseaux de Palo Alto

- Surveillance du serveur : l'agent ID utilisateur lit les événements des serveurs Exchange, des contrôleurs de domaine ou des serveurs Novell eDirectory

- Sondage client : l'agent ID utilisateur interroge les clients Windows via WMI

- Agent de services Terminal Server: l' agent TS distribue à différents utilisateurs différentes plages de ports TCP / UDP pour travailler avec des serveurs Terminal Server Windows / Citrix

- Analyse des messages Syslog : l'agent ID utilisateur lit les messages d'authentification Syslog de divers systèmes, contrôleurs sans fil, périphériques 802.1x, serveurs Apple Open Directory, serveurs proxy, passerelles VPN, Cisco ISE

- Authentification via GlobalProtect Client: VPN + nom d'utilisateur et mot de passe peuvent être ajoutés à MFA

- Authentification via le portail captif : le trafic Web est authentifié par le formulaire Web NTLM ou AAA (le portail captif est utilisé dans le métro et les cafés de Moscou. NTLM vous permet de rendre l'authentification transparente)

- API XML : les informations sur l'entrée et la sortie sont transmises par l'agent ID utilisateur avec des commandes spéciales via le pare-feu de l'API REST

- X-Forwarded-For : les proxys remplissent ce champ dans la requête HTTP pour qu'il soit clair qui se cache derrière le proxy

La lecture des journaux à partir des contrôleurs Active Directory est la fonctionnalité la plus couramment utilisée dans USER-ID. USER-ID AD, IP , USER-ID NGFW, Windows 2008/2012 :

— 4768 – Authentication Ticket Granted

— 4769 — Service Ticket Granted

— 4770 – Ticket Granted Renewed

— 4264 – Logon Success

USER-ID Even Log Reader.

Stateful Inspection

. , . stateful inspection, .

, . Attention! Stateful inspection — TCP, UDP ICMP! : FTP, SIP, RPC, SMTP, SMB !

.

FTP — . PORT, TCP . firewall, stateful inspection firewall, FTP PORT , . : firewall PORT , FTP NAT.

L4 firewall , L7 . : HTTP, RPC, … 7 Application Layer Gateway (ALG).

.

«» – ALG SIP, , SIP ALG L4 firewall , .

L4 firewall 7 . L4 firewall ALG. L4 firewall, : Stateful Inspection? .

, L7 firewall — stateful inspection firewall, , , L4 firewall.

firewall. datasheet, , « ». : stateful TCP, L7 ?

, , firewall. . , « » . , L4 firewall TCP UDP. TCP , IP . L7 , , HTTP , , , GET HTTP . . , « », :

- /, c stateful inspection,

- L4, TCP/IP,

- - L7 .

L7 firewall HTTP, : 64, 44, 16, 1.5. , - UDP 1518 , , UDP 1518 – , HTTP. , L7 firewall HTTP. , : NSS Labs.

firewall , , : 30% HTTPS, 10% SMB, 10% FTP .

.

IXIA UTM:

- L4 firewall — 4 000 000 ,

- L7 firewall — 200 000 .

, L7 - .

, , : 10 , . 4 , .

– . , , « » — . «» firewall , firewall. , ? firewall , IP L7 : - SSL IPS – , . L4 L7 firewall : L4 , L7. .

, L7 firewall — , L7 . L4, .

L4 L7 firewall, . L7 firewall , ! .

2. L7 Firewall