Bonjour chers collègues. La dernière fois, dans l'article

«1. Analyse des journaux de Check Point: l'application officielle de Check Point pour Splunk », nous avons discuté de l'analyse des journaux de Security Gateway sur la base de l'application officielle du système de journalisation Splunk. En conclusion, ils sont arrivés à la conclusion que bien que l'application en tant que solution rapide soit très pratique, mais à ce stade, elle est incomplète - un grand nombre de tableaux de bord ne sont pas configurés, ce qui est très important de prêter attention à l'ingénieur de sécurité afin de comprendre ce qui se passe dans l'organisation du point de vue de la sécurité des informations. Dans cet article, nous discuterons des possibilités de visualiser et d'analyser les journaux avec la fonctionnalité SmartEvent, à laquelle il convient de prêter attention, et examinerons les options disponibles pour l'automatisation des événements.

SmartEvent compare les journaux de toutes les passerelles Check Point pour identifier les activités suspectes, suivre les tendances et enquêter sur les incidents de sécurité des informations. L'analyse des données a lieu en temps réel, ce qui vous permet de répondre rapidement à un événement. SmartEvent est inclus dans la liste des produits sur le serveur de gestion, mais il nécessite une licence distincte, se compose de vues et de rapports que vous pouvez créer vous-même ou utiliser ceux préinstallés.

En fait, pour que la fonctionnalité fonctionne, il vous suffit d'activer la lame dans les paramètres du serveur de gestion, vous obtenez immédiatement un ensemble de rapports qui peuvent être générés, en plus il y a la possibilité de créer de nouveaux rapports en fonction de vos tâches, en plus du composant logiciel enfichable Paramètres et stratégie SmartEvent, les règles d'automatisation des événements sont configurées.

Prenons d'abord les rapports SmartEvent standard. J'attire également l'attention sur la version du système d'exploitation GAIA R80.20 installée sur le serveur de gestion.

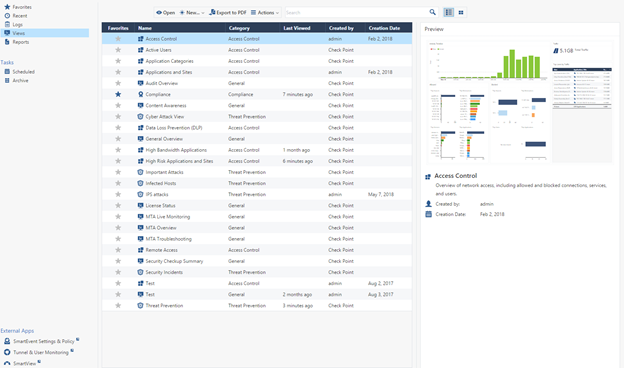

Rapports SmartEvent standard

Avec un grand nombre d'événements de sécurité prédéfinis et facilement personnalisables, vous pouvez lancer SmartEvent et commencer à collecter des informations sur les menaces en quelques minutes. Immédiatement après l'activation de la lame, vous avez la possibilité de créer un grand nombre de rapports SmartEvent standard, que vous pouvez voir dans l'image ci-dessous.

Les rapports intégrés permettent un processus de protection continu. Et c'est une condition préalable à la sécurité de l'information.

Passons en revue brièvement les principaux points de vue et rapports.

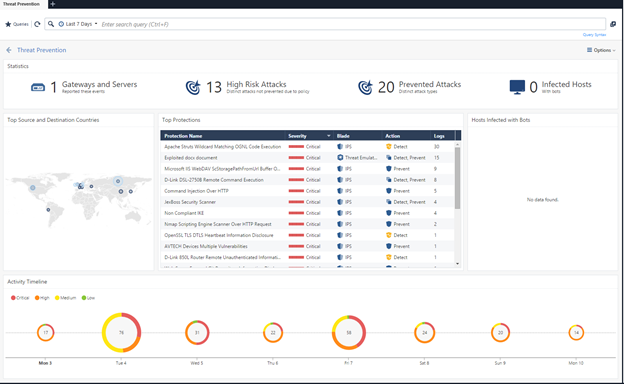

1) Prévention des menacesLes informations les plus intéressantes de cette analyse sont une liste de toutes les signatures IPS qui ont été détectées mais non bloquées. Selon les paramètres de la politique de sécurité, de nombreuses signatures ne peuvent être détectées, ce n'est pas souhaitable, mais pire encore, lorsque ces signatures ont été remarquées dans le trafic et qu'aucune autre action n'est entreprise, il peut toujours y avoir une telle variante de l'événement que cette signature particulière peut être une menace pour votre infrastructure Par conséquent, l'ingénieur doit définitivement revoir ce rapport et prendre des mesures sur ces événements, par exemple, mettre les signatures en mode Empêcher. Vous devez également vérifier les hôtes identifiés par Security Gateway comme des ordinateurs infectés.

2) Résumé du contrôle de sécurité

2) Résumé du contrôle de sécuritéJe pense que si vous avez déjà Check Point ou que vous avez testé ce produit, alors ce rapport, vous en êtes sûr. Résumé de contrôle de sécurité donne une image complète de l'état de la sécurité des informations dans l'organisation et des processus indésirables qui se produisent dans votre infrastructure. Cependant, je ne peux pas conseiller d'utiliser le rapport comme matériel quotidien pour le travail, car une énorme quantité d'informations va simplement interférer et distraire. Il est plus judicieux de générer un rapport avec une certaine fréquence de comparaison avec sa version précédente pour s'assurer que les changements dans la politique de sécurité ont apporté une action positive.

3) Activité utilisateurIl s'agit d'un rapport très pratique sur l'activité des utilisateurs internes, cependant, de mon point de vue, il est plus pratique d'afficher séparément les statistiques d'utilisation des applications à haut risque par les utilisateurs, et pas seulement une liste de toutes les applications.

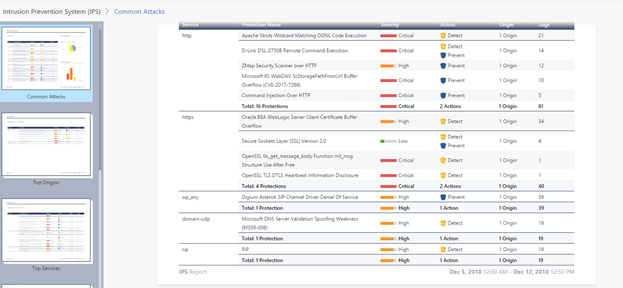

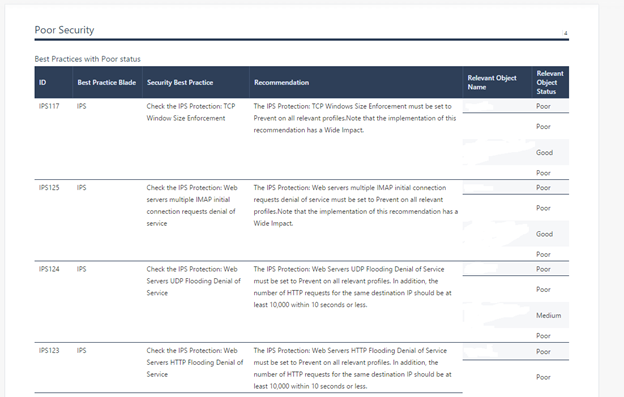

4) Système de prévention des intrusions (IPS)

4) Système de prévention des intrusions (IPS)Un rapport intelligent sur la surveillance des performances du système IPS, pour moi le tableau le plus intéressant est Top Services et Top Connections. Ce rapport est très utile pour optimiser correctement le système IPS pour les services.Par conséquent, sur la base de ce rapport, il est possible d'identifier les actions des attaquants pour rechercher des vulnérabilités dans votre infrastructure, puis, à son tour, vous pouvez configurer correctement la stratégie de prévention des menaces pour les services sans perturber l'entreprise. processus.

5) Lame de conformité

5) Lame de conformitéLe logiciel Check Point Compliance Blade est une solution intégrée de surveillance de la conformité pour les pratiques de sécurité informatique existantes.

Ce rapport contient des suggestions pour modifier les politiques afin de respecter les meilleures pratiques et les normes de sécurité de l'information de base. Si vous ne savez pas comment sécuriser correctement votre infrastructure, ces recommandations donnent une bonne idée de la façon de configurer le pare-feu, cependant, il vaut la peine de comprendre quels processus doivent être bloqués et lesquels ne le sont pas, par rapport à votre organisation. Je ne suis pas sûr qu'il sera intéressant pour vous de voir ce rapport tous les jours, mais il vaut vraiment la peine d'être lu au moins une fois.

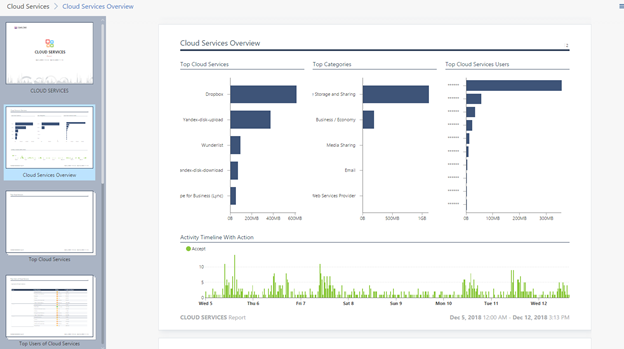

6) Services cloud

6) Services cloudDans le rapport sur l'utilisation des applications cloud, vous verrez des statistiques sur l'utilisation des services cloud, en règle générale, la chose la plus intéressante ici est l'utilisation de disques cloud, et combien de Mo sont téléchargés et téléchargés, dans le rapport vous ne verrez que des statistiques résumées, il est plus important de surveiller la quantité de trafic que les utilisateurs drainent de leur les travaux dans les disques cloud, car il peut s'agir de documents qui constituent des informations confidentielles.

7) Filtrage des applications et des URL

7) Filtrage des applications et des URLJe ne doute pas que le «filtrage des applications et des URL» est le rapport prédéfini le plus populaire. Le «filtrage des applications et des URL» contient des informations sur les visites des sites potentiellement dangereux et les plus populaires. Des statistiques sont collectées pour les catégories les plus visitées, les sites et la quantité de trafic pour chaque utilisateur individuel, une compréhension claire de ce que font les employés vient. Un document indispensable dans la rédaction et la modernisation des règles pour les lames de contrôle d'application et de filtrage d'URL.

Vous pouvez également lire l'article

«Tableaux de bord Check Point - c'est ce que j'aime» , dans lequel vous pouvez en apprendre davantage sur les tableaux de bord, les fonctionnalités de la fonctionnalité et, par conséquent, pourquoi ils l'aiment tant.

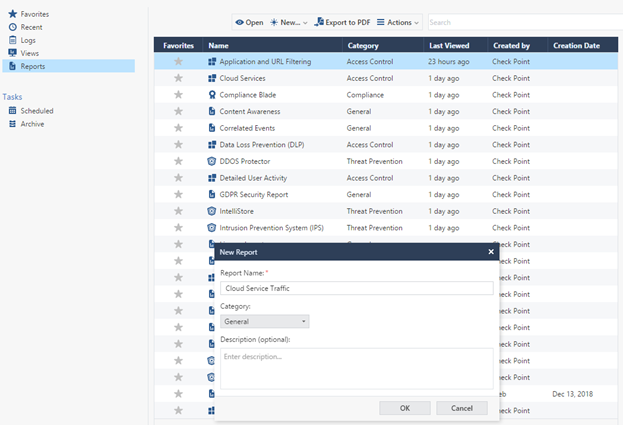

Créez votre rapport

Bien que les rapports prédéfinis soient très pratiques, vous ne pouvez pas mettre tous les champignons dans le même panier. Presque tous les ingénieurs sont confrontés au fait qu'ils doivent configurer leurs rapports, qui contiendront des informations potentiellement importantes pour la performance de leurs fonctions de travail, en fonction des caractéristiques de l'appareil et de la nature de l'organisation.

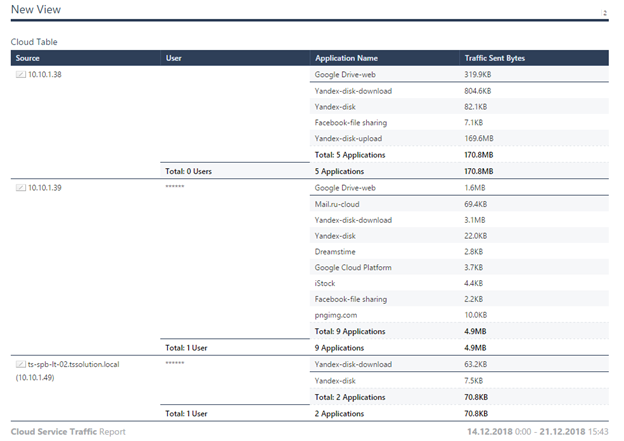

Puisque nous avons mentionné le désir de collecter des statistiques sur la quantité de trafic qui va aux applications cloud, essayons de faire un exemple typique - un tableau. Créons un rapport sur le trafic téléchargé sur les disques cloud, qui comprendra des informations sur les utilisateurs, les adresses IP et la quantité de trafic qui va aux applications cloud.

Créez un rapport - en choisissant le menu

Nouveau rapport , définissez le nom

Trafic de service cloud .

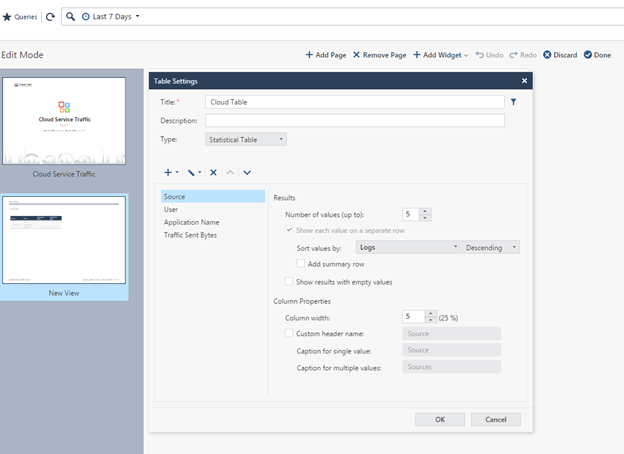

Ensuite, ajoutez le tableau à la page vierge:

Ajouter un widget -> Tableau .

Définissez le nom de la table, par exemple,

«Table Cloud» , puis laissez le type

Table statistique . Dans ce cas, les données statistiques résumées calculées seront affichées, si vous sélectionnez

Journal Table , alors la table sera composée de données pour chaque événement individuel, dans le contexte de notre tâche, nous n'avons pas besoin de cette option.

Ensuite, vous devez décider des paramètres de création de la table, vous devez voir l'utilisateur, le nom de l'application cloud où les données sont téléchargées, la quantité de trafic sortant, et vous devez également envisager l'option lorsque le nom d'utilisateur est manquant, c'est-à-dire que vous devez ajouter une colonne supplémentaire avec l'adresse IP à partir de laquelle Il y a une connexion. En conséquence, nous sélectionnons les paramètres

Source ,

Utilisateur ,

Nom de l'application ,

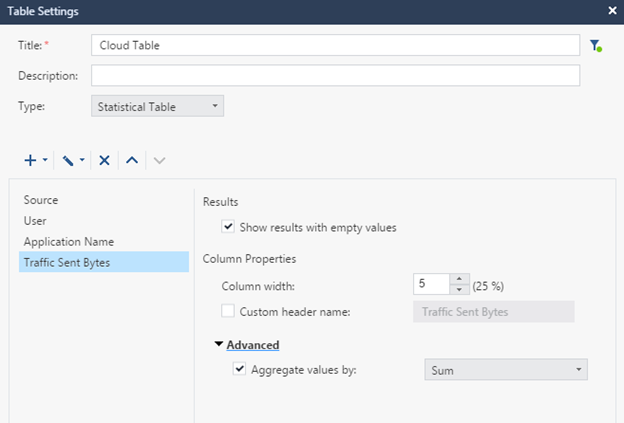

Trafic Sent Bytes .

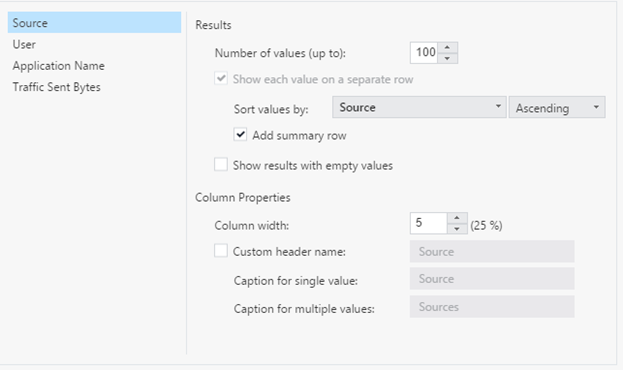

Ensuite, vous devez configurer et trier correctement les paramètres. En tant que premier paramètre, sélectionnez Source, en fonction de la taille de l'organisation, définissez le nombre maximal de valeurs (

Nombre de valeurs ), j'ai spécifié 100, triez par valeur propre, car il s'agit du paramètre principal, qui ne dépend pas d'autres paramètres.

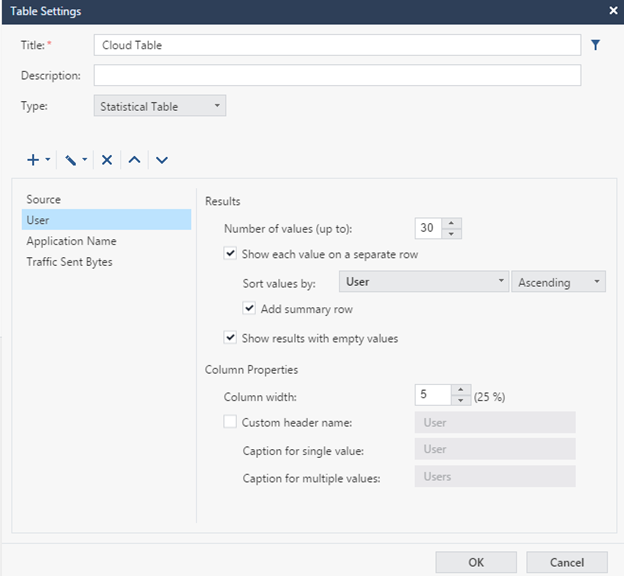

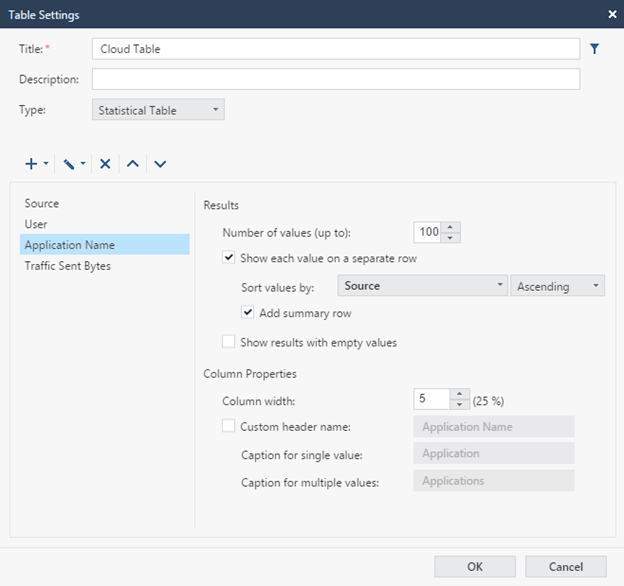

Ensuite, configurez les paramètres

Utilisateur ,

Nom d'application et

Trafic octets envoyés de la même manière. Triez simplement les résultats par source.

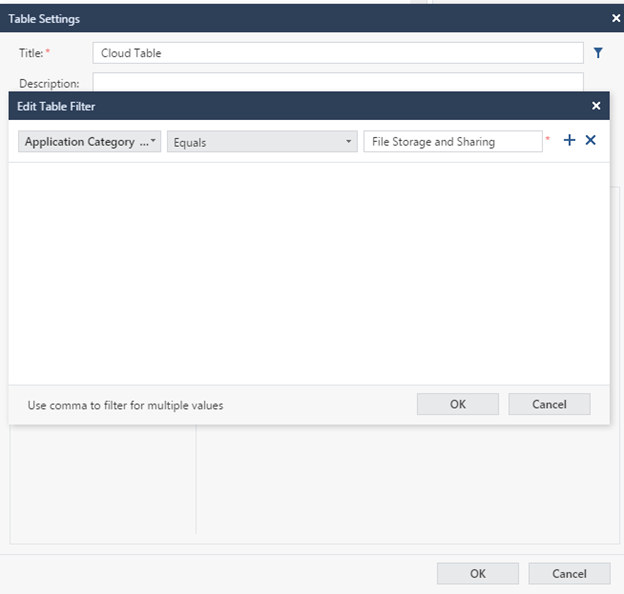

Nous définissons la structure, en conséquence, un tableau sera publié pour tous les utilisateurs et applications, dont il y a un grand nombre, et nous ne sommes intéressés que par les applications cloud, nous allons définir un filtre pour résoudre ce problème (l'icône est au même niveau que le titre).

En tant que champ, sélectionnez

Application Category , l'opération

Equals , définissez le nom du groupe -

File Storage and Sharing .

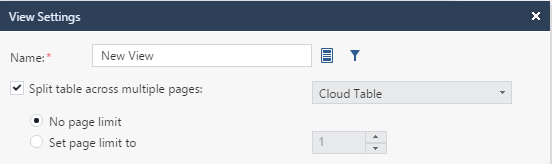

Après cela, nous étendons le tableau à toute la page, enregistrons les modifications - Terminé. De plus, si nous avons un grand nombre de résultats dans le tableau et que tout ne tient pas sur une seule page, il vaut la peine d'installer l'extension des résultats sur de nouvelles pages, pour cela, nous allons dans

Options -> Afficher les paramètres .

En conséquence, nous obtenons un tableau prêt à l'emploi, vous pouvez étudier les résultats.

Dans le rapport, vous pouvez également configurer des graphiques, des graphiques, etc. Le principe est à peu près le même partout. La boîte à outils pour l'utilisateur moyen est assez transparente et ne nécessite pas de talents particuliers. Il reste à considérer la fonctionnalité d'automatisation de SmartEvent, qui n'est pas très populaire, mais de mon point de vue, qui joue un rôle important pour assurer les processus de sécurité de l'information.

Automatisation SmartEvent

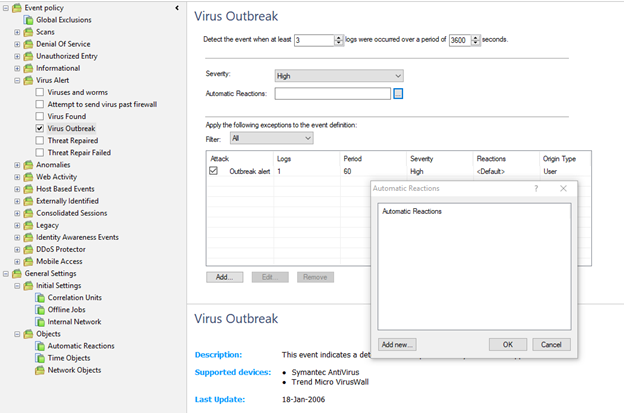

Il existe un utilitaire spécial dans SmartEvent du même nom pour la gestion des lames, qui vous permet de configurer la génération et l'ajustement des événements de sécurité, et l'automatisation des actions pour ces événements.

L'arbre de gestion est divisé en 2 branches: la stratégie d'événement et les paramètres globaux. Tous les événements détectés par SmartEvent sont classés dans la branche de stratégie d'événements. Lorsqu'un événement est sélectionné, ses propriétés personnalisées sont affichées dans le panneau de détails et la description de l'événement est affichée dans le panneau de description. Le nettoyage de la propriété supprime ce type d'événement de la stratégie lors de sa prochaine installation.

Dans Paramètres généraux, les paramètres initiaux sont définis, mais il est fort probable que la seule chose qui soit nécessaire soit:

- La configuration des travaux hors ligne est un chargement d'anciens journaux dans SmartEvent, qui n'étaient pas sur le serveur de gestion, ou SmartEvent a été activé après la création de ces journaux.

- Création d'actions automatiques dans les réactions automatiques.

Pour chaque stratégie, vous pouvez définir une action automatique.

Une action automatique est l'achèvement d'un ensemble donné d'actions soumises à l'exécution d'un événement, qui comprend:

- Envoi d'un e-mail

- Envoi d'interruptions SNMP

- Bloc IP source

- Bloquer l'attaque d'événement

- Exécution d'un script externe.

Chaque option est tout à fait applicable dans la vie réelle, en fonction de l'événement pour lequel vous définissez l'action automatique, par exemple, pour certains événements de nature controversée, vous pouvez définir l'action pour envoyer une lettre à l'ingénieur et bloquer les adresses IP pour d'autres événements, par exemple, en cas de tentative de numérisation votre réseau ou attaque de virus. L'action automatique est superposée dans les propriétés de l'événement.

Il est possible de configurer l'exécution du script pour un événement spécifique, mais dans ce mode, je pense que ce n'est pas très pratique et approprié, car la fonctionnalité est assez limitée, et vous ne pouvez pas configurer l'entrée du script, car elle est requise pour certaines tâches, il est facile de faire une erreur car la trivialité du système, par conséquent, tout ce qui concerne les scripts est préférable de laisser sur le système de journalisation comme Splunk + Check Point API, une plus grande gamme de capacités et des fonctionnalités presque illimitées.

Conclusion

Nous décrivons les principaux rapports qui devraient intéresser un ingénieur en sécurité de l'information:

- Prévention des menaces

- Système de prévention des intrusions (IPS)

- Filtrage des applications et des URL

- Rapports personnalisés

Si nous considérons SmartEvent comme un simple système de journalisation et d'analyse, qui produit également tous les rapports nécessaires avec des préréglages minimaux, alors c'est une solution idéale.

Une interface triviale pour créer vos rapports, tout ce qui est nécessaire pour l'analyse ultérieure des incidents de sécurité et pour maintenir les processus SI dans l'organisation. De plus, il s'agit d'un processus continu qui nécessite la participation constante d'un ingénieur. Mais si nous considérons ce produit comme une solution SIEM, il présente des inconvénients, des fonctionnalités limitées pour automatiser et corréler les événements, il est difficile à configurer et il est impossible de construire un centre unique pour surveiller et gérer le système de sécurité de l'information dans une organisation sur la base de cela. Considérez tous les détails et comparez les différentes solutions pour l'analyse des journaux Check Point dans les articles suivants.