Aujourd'hui, un

nouveau billet est apparu sur le blog de Brian Krebs, journaliste et spécialiste de la sécurité des réseaux. Il y parle de la réception de centaines de messages décrivant ce qui s'est passé il y a quelques jours, des

"méga-fuites" . Selon lui, il s'agit d'un événement de très grande ampleur, mais les comptes fusionnés dans le réseau ne sont pas du tout nouveaux - la base a environ trois ans.

Quant au vidage appelé «Collection # 1», qui fait environ 87 Go, il a été

analysé en détail

par Troy Hunt, le développeur de HaveIBeenPwned. Il pense que le vidage a été obtenu en fusionnant de nombreuses bases de données de comptes plus petits, peut-être qu'il y en avait des milliers.

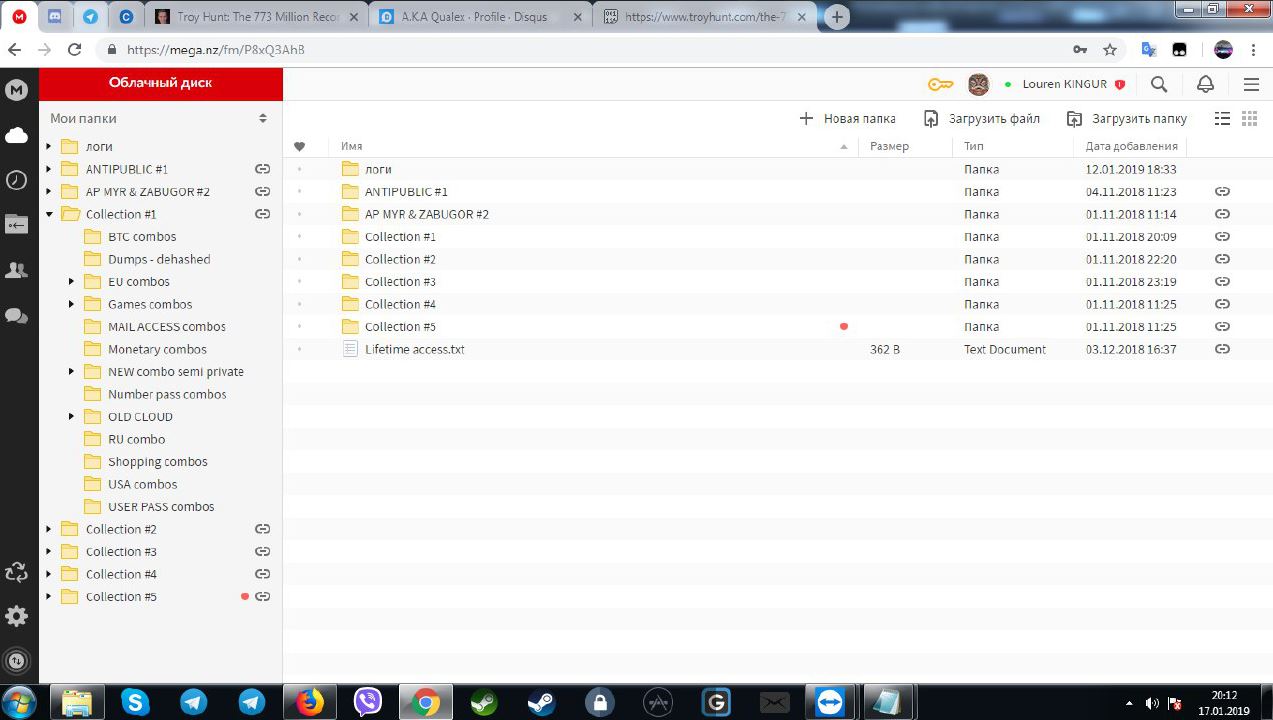

Auparavant, les données faisant partie de la «méga-fuite» étaient publiées dans divers forums fermés spécialisés. Certes, selon Alex Holden, un représentant de Hold Security, les premières publications ne sont pas apparues il y a trois ans, mais en octobre 2018. Il peut y avoir encore plus de comptes, tous sont vendus sur des ressources fermées. Ci-dessous se trouve une décharge pesant près de 1 To, contenant un grand nombre de comptes.

Le vendeur de toutes ces informations possède un compte Telegram, son surnom est Sanixer. À en juger par la capture d'écran, la collection # 1 est exactement le cliché qui est actuellement en discussion sur le réseau. De plus, il a été vendu pour seulement 45 $.

Le vidage comprend un grand nombre de comptes obtenus à la suite du piratage d'une variété de ressources. Ce n'est pas une nouvelle proposition. Très probablement, les comptes inclus dans le dépotoir ont été volés il y a 2-3 ans. Mais les autres offres du vendeur (elles ne sont pas toutes présentées dans la capture d'écran) sont beaucoup plus récentes, elles ont moins d'un an. La quantité totale de données vendues par Sanixer atteint 4 To.

Cet "entrepreneur noir" a démontré les données stockées sur son compte de service Mega personnel. La base démontrée est impressionnante. À propos, le vendeur est clairement russophone (la langue russe est visible sur la capture d'écran).

Selon certains experts en sécurité de l'information, les données qui ont été fusionnées dans le réseau peuvent être utilisées dans le phishing, le spam et d'autres attaques indirectes. De nombreux comptes sont déjà inactifs, les mots de passe sont modifiés. Mais le courrier électronique peut être utilisé sans problème.

«Les données fusionnées étaient très populaires parmi les crackers russes sur les forums darkweb il y a quelques années. Étant donné que les données ont été obtenues à partir de nombreuses sources, principalement d'anciens comptes, il n'y a pas de menace directe pour la communauté Web. Mais le volume de vidage est bien sûr impressionnant. »

La principale raison pour laquelle un si grand nombre de comptes sont supprimés par les cybercriminels est le manque de préparation des utilisateurs du réseau. La plupart, malgré les recommandations d'experts, utilisent toujours des mots de passe et des connexions simples. Peu établissent une authentification à deux facteurs ou travaillent avec des gestionnaires de mots de passe. De plus, de nombreux utilisateurs travaillent avec la même combinaison nom d'utilisateur / mot de passe sur un grand nombre de ressources. Et cela est tout simplement dangereux, car la base de données peut être utilisée pour sélectionner des mots de passe pour divers comptes sur des ressources qui n'ont pas encore été affectées par des hacks.

Modèle d'utilisation des données du pirate

Modèle d'utilisation des données du pirateIl convient de noter que le coût des données volées ne cesse de baisser. Le prix d'un compte à partir d'un vidage (par exemple, Collection # 1) est d'environ 0,000002 cents.

Les experts en cybersécurité recommandent d'utiliser de longues phrases comme mot de passe dont l'utilisateur peut facilement se souvenir. Cela nécessite, bien sûr, la prise en charge des mots de passe longs avec des ressources. C'est loin d'être toujours le cas. Dans la plupart des cas, une longue phrase est beaucoup plus difficile à déchiffrer qu'un mot de passe normal, bien que compliqué (bien sûr, tout est relatif ici).

Il est préférable de travailler avec des gestionnaires de mots de passe qui peuvent générer à la fois des mots de passe (et des mots très complexes) ainsi que des phrases. L'essentiel dans ce cas est de se souvenir du mot de passe principal du gestionnaire, sinon vous pouvez perdre toutes vos données une fois pour toutes.

De plus, l'autorisation à deux facteurs est utile. Certes, des problèmes peuvent également survenir ici, car toutes les ressources n'utilisent pas cette opportunité de manière appropriée. Néanmoins, c'est bien mieux que l'utilisation constante de la même combinaison identifiant / mot de passe sur un grand nombre de ressources différentes, surtout si ces ressources contiennent des informations vitales sur l'utilisateur (banques, services publics, etc.).