Cisco est l'un des plus grands fournisseurs de DNS au monde, fournissant un service DNS sécurisé basé sur

Cisco Umbrella (anciennement OpenDNS), mais aujourd'hui nous n'en parlerons pas et pas même de sécurité. Le fait est que le 1er février viendra le soi-disant jour du drapeau DNS, après quoi votre site pourrait ne plus être accessible aux utilisateurs sur Internet.

De quoi tu parles? Le protocole DNS a été développé au début des années 80. Depuis lors, beaucoup d'eau a coulé et dans le protocole DNS, il était nécessaire d'ajouter de nouvelles fonctionnalités et capacités. Ce travail a commencé en 1999 lorsque la première version d'extensions sous les noms EDNS0 (Extension Mechanism for DNS) a été publiée dans RFC 2671. Cette version a permis de supprimer certaines restrictions, par exemple, la taille de certains champs de drapeaux, codes retour, etc. La version actuelle du protocole EDNS étendu est décrite dans la

RFC 6891 . Dans le même temps, des serveurs DNS ont continué d'exister sur Internet qui ne prenaient pas en charge et ne prennent pas en charge EDNS, créant ainsi certaines difficultés dans l'interaction, la nécessité de fournir une compatibilité descendante, ce qui entraîne à la fois un ralentissement de l'ensemble du système DNS et l'impossibilité de pleinement réaliser le moins toutes les nouvelles fonctionnalités d'EDNS.

Mais cette bacchanale a pris fin - à partir du 1er février, les serveurs EDNS non pris en charge ne seront pas disponibles et il sera impossible de les atteindre. Des modifications seront apportées au logiciel le plus populaire responsable du fonctionnement de DNS - Bind, Knot Resolver, PowerDNS et Unbound, qui n'acceptera que le trafic conforme à la norme EDNS. Le trafic provenant de serveurs anciens et non mis à jour sera considéré comme illégitime et ces serveurs ne seront pas desservis, ce qui peut entraîner l'inaccessibilité des domaines qui «se bloquent» sur ces serveurs.

Pour la plupart des entreprises, DNS Flag Day passera inaperçu, car de nombreux fournisseurs DNS mettent déjà à jour ou mettent à niveau leur logiciel vers les versions requises. Des difficultés peuvent survenir pour les entreprises qui gèrent indépendamment leurs propres serveurs DNS, ainsi que pour de nombreuses agences gouvernementales qui ne mettent pas à jour les logiciels dans leur infrastructure trop rapidement, sans moyens ni spécialistes qualifiés. Par conséquent, à partir du 1er février, les sites Web de nombreux ministères peuvent devenir inaccessibles ou rencontrer des problèmes d'accès.

Vérifier les perspectives d'accès à votre site en février 2019 est assez simple - il vous suffit d'aller sur

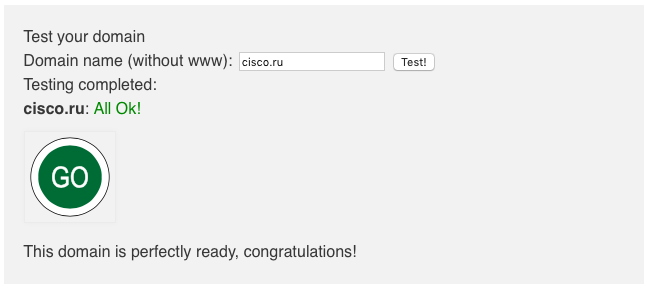

dnsflagday.net , d'y saisir votre nom de domaine et d'obtenir un résultat qui aura différentes significations. Idéalement, vous devriez voir une image similaire à celle ci-dessous pour

cisco.ru :

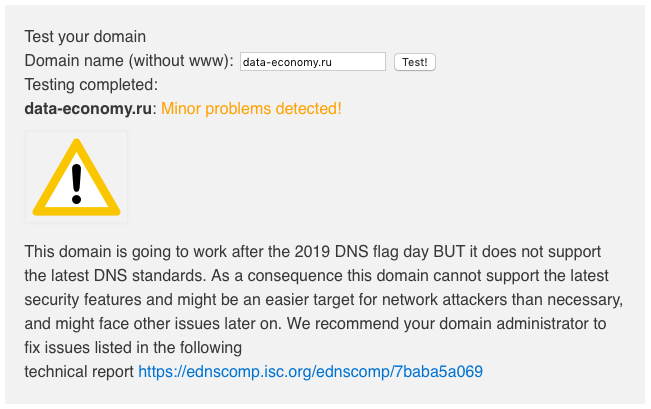

Si vous voyez une image similaire à celle publiée, par exemple, pour le site ANO "Digital Economy", cela signifie que le site fonctionnera, mais il ne prend pas en charge la dernière norme DNS et ne sera pas en mesure d'implémenter pleinement les fonctions de sécurité nécessaires et peut devenir cible pour les pirates qui peuvent (et soudainement) attaquer ce site.

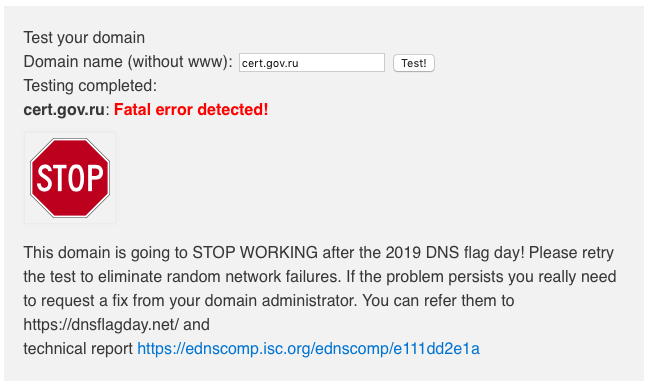

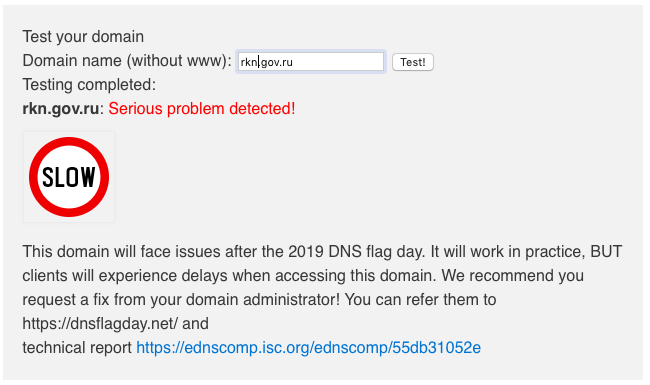

Les deux premières images de cette note avec des panneaux de

signalisation rouges sont la pire chose que vous puissiez voir. Il est préférable de mettre à niveau rapidement le logiciel qui fait fonctionner votre DNS. Sur le site

dnsflagday.net vous pouvez obtenir toutes les instructions et liens nécessaires pour mettre à jour votre logiciel. Il existe également des liens vers divers utilitaires pour les administrateurs, qui vous permettent d'analyser votre infrastructure DNS à la recherche de faiblesses.

Pour conclure cette note, je ne peux qu'évoquer les problèmes de sécurité. Le fait est que certains pare-feu peuvent bloquer les paquets DNS de plus de 512 octets (avec des extensions EDNS), ce qui peut entraîner des attaques DoS (par exemple, l'UIT peut bloquer les cookies DNS, qui font partie d'EDNS et sont conçus spécifiquement pour la protection. des attaques DoS) et des vitesses Internet plus faibles. Par conséquent, il vaut la peine de prêter attention aux règles de votre UIT, car auparavant c'était assez courant et beaucoup ont simplement oublié quand et pourquoi les règles ont été ajoutées à leurs outils de sécurité du périmètre du réseau.

Avant le début de la journée du drapeau DNS, il reste moins de deux semaines - il reste encore assez de temps pour commencer à se conformer à la norme et à ne pas réduire la fidélité des clients et des citoyens qui, face à l'inaccessibilité ou au fonctionnement lent de votre site, commenceront à exprimer leurs commentaires peu flatteurs sur les réseaux sociaux.

Bien sûr, parler de l'apocalypse mondiale ne vaut pas la peine. De plus, pour beaucoup, ce jour, comme je l'ai écrit ci-dessus, passera complètement inaperçu. Mais les paramètres DNS de ce jour seront modifiés par de nombreux fournisseurs, ce qui peut affecter la disponibilité de certains sites. Il s'agit d'un risque à connaître et auquel vous devez vous préparer.