Il y a six mois, j'avais déjà

écrit une note sur Habré, où je partageais notre expérience dans le suivi de différentes conférences IT et sécurité de l'information, dans lesquelles Cisco était invité à assurer le travail de SOC et NOC (Black Hat, Mobile World Congress, RSAC, etc.). Aujourd'hui, je voudrais partager l'expérience de participer au centre de surveillance du réseau, qui a servi le dernier Black Hat européen, dans lequel nous aidons le CNO pour la deuxième année. En collaboration avec RSA, Palo Alto, Gigamon et Rukus, nous avons assuré la protection de l'infrastructure de conférence et de formation. Cisco était responsable de la surveillance et des enquêtes sur les incidents DNS (à l'aide de

Cisco Umbrella et

Cisco Umbrella Investigate ), ainsi que de l'analyse automatisée des logiciels malveillants et de Threat Intelligence à l'aide de

Cisco Threat Grid .

Assurer la cybersécurité de conférences comme Black Hat est plus qu'une tâche difficile, car l'apparition de fichiers malveillants dans le trafic ou les tentatives d'accès à des domaines malveillants n'est pas un événement hors du commun. Au contraire, dans le cadre de différentes formations, il s'agit d'un événement tout à fait normal qui ne peut pas être bloqué, violant ainsi le processus d'apprentissage et provoquant le mécontentement des participants qui ont payé leur argent et des instructeurs. Il en va de même pour les sponsors, qui démontrent souvent le fonctionnement de leurs solutions lors de leurs événements, briefings et conférences de presse, ce qui nécessite également l'attention et la lisibilité de l'équipe du CNO.

Malwares obscurcis

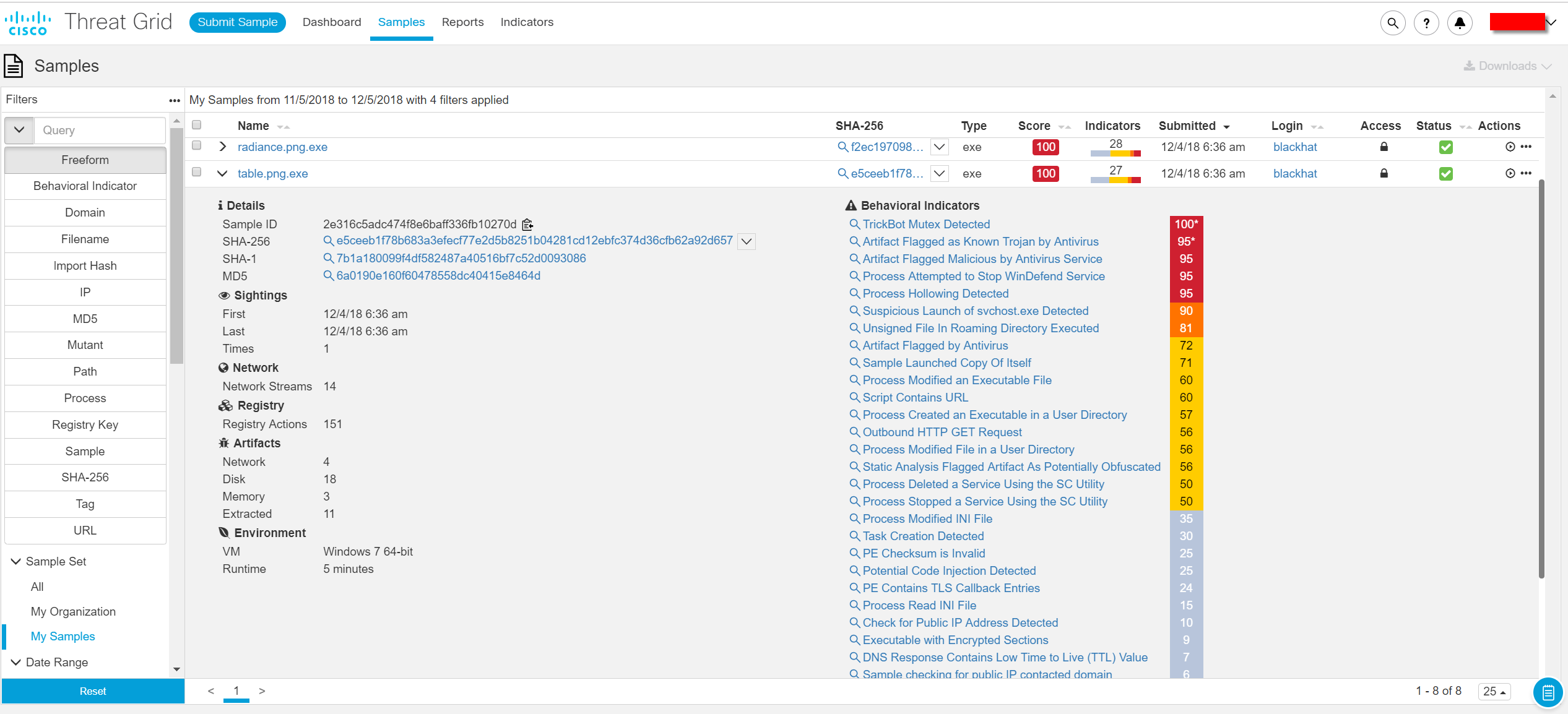

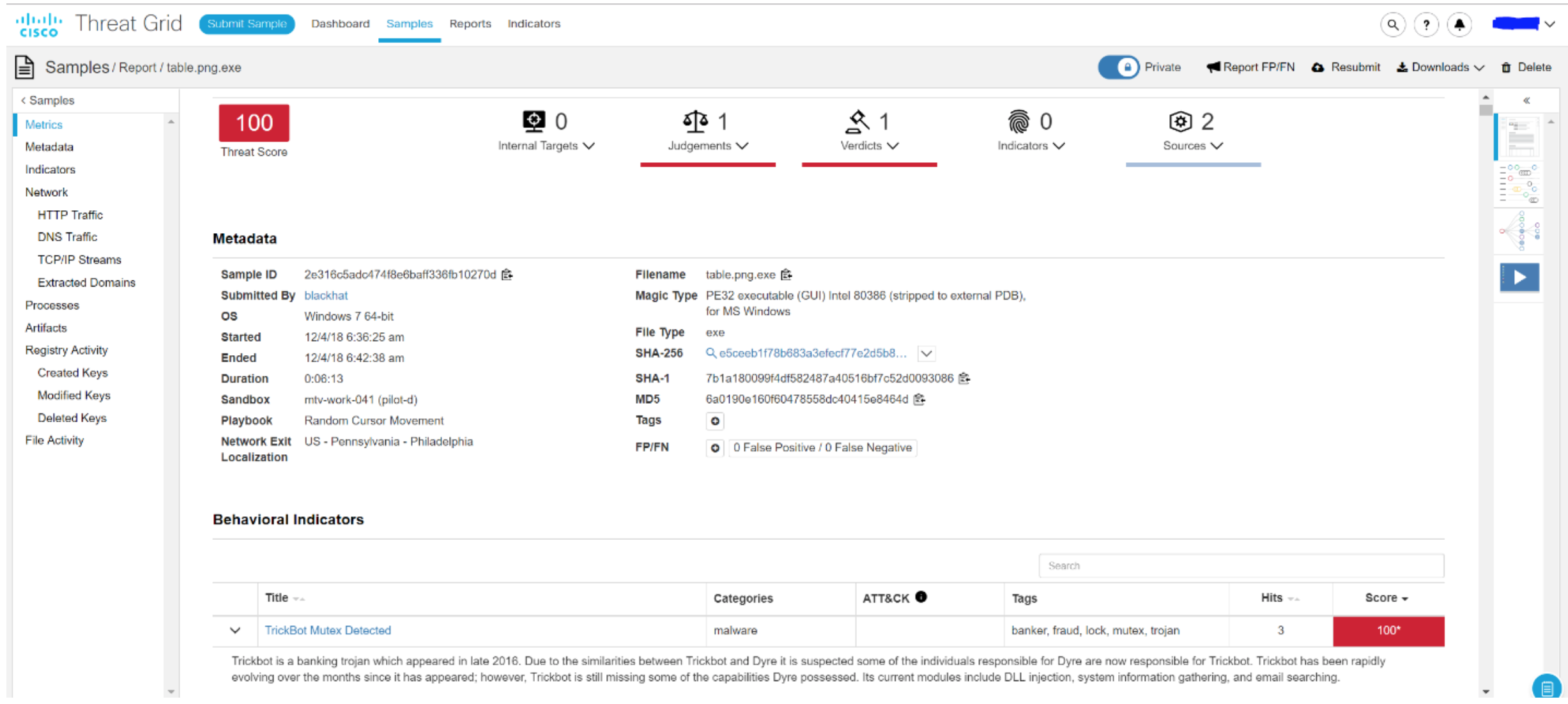

La solution RSA NetWitness était chargée de surveiller le réseau sur Black Hat, qui inspectait, entre autres, les fichiers transmis via divers protocoles réseau, y compris ceux avec diverses violations. Par exemple, le tout premier jour de l'une des formations, le téléchargement du fichier table.png a été enregistré. NetWitness a constaté que malgré l'extension inhérente aux images, l'en-tête du fichier a commencé par MZ, ce qui pourrait indiquer que le fichier transféré est en fait exécutable. Le fichier a été transféré à Cisco Threat Grid pour une analyse dynamique.

Quelques minutes après le téléchargement, le fichier table.png a été reconnu comme un cheval de Troie Trickbot.

La détection a eu lieu sur un certain nombre d'indicateurs de comportement, y compris le travail avec la mémoire. Il suffit de changer un seul bit pour que le hachage du fichier change, mais il est difficile de réécrire le code pour travailler avec la mémoire afin de devenir invisible pour le système d'analyse de malware. Exactement le même espace d'adressage a été utilisé par Trickbot, ce qui nous a permis de conclure exactement sur ce malware.

Trickbot n'est pas un nouveau cheval de Troie; Il est apparu fin 2016, mais se trouve toujours sur Internet. L'équipe NOC a déterminé l'adresse MAC de l'ordinateur portable à partir duquel Trickbot a été chargé, déguisé en fichier .png. Nous avons vérifié toutes les activités qui accompagnaient ce Macbook - il s'est avéré qu'en quelques minutes, une tentative a été faite pour se connecter à des centaines de domaines DGA, télécharger des dizaines de programmes malveillants, etc. Au cours de l'enquête, il a été constaté que le macbook avait été utilisé dans le cadre d'une des formations; par conséquent, l'équipe du CNO n'a pas bloqué cette activité, tout en s'efforçant de s'assurer que rien de dangereux ne sortait du cadre de cette formation sur les ordinateurs des autres participants de Black Hat Europe.

Proxy intelligent

À mesure que la fonction de nos solutions se développe, nous les testons lors de conférences, où nous sommes invités à participer au SOC / NOC. Cette fois, le tout premier jour, nous avons activé la fonction de proxy Intellgent dans Cisco Umbrella, qui vous permet de proxyer le trafic Web en surveillant les menaces, le contenu et les applications transmises dans le cadre de l'interaction Web.

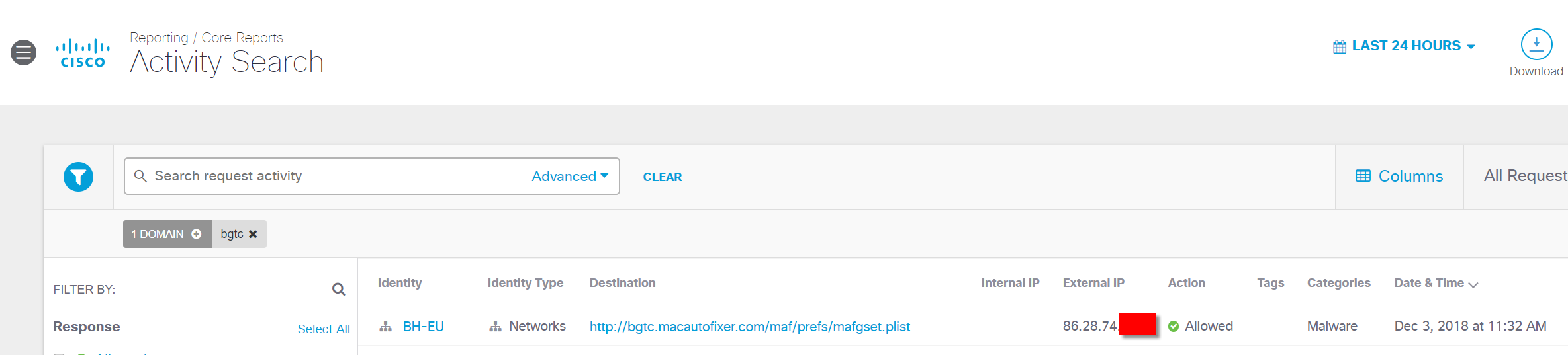

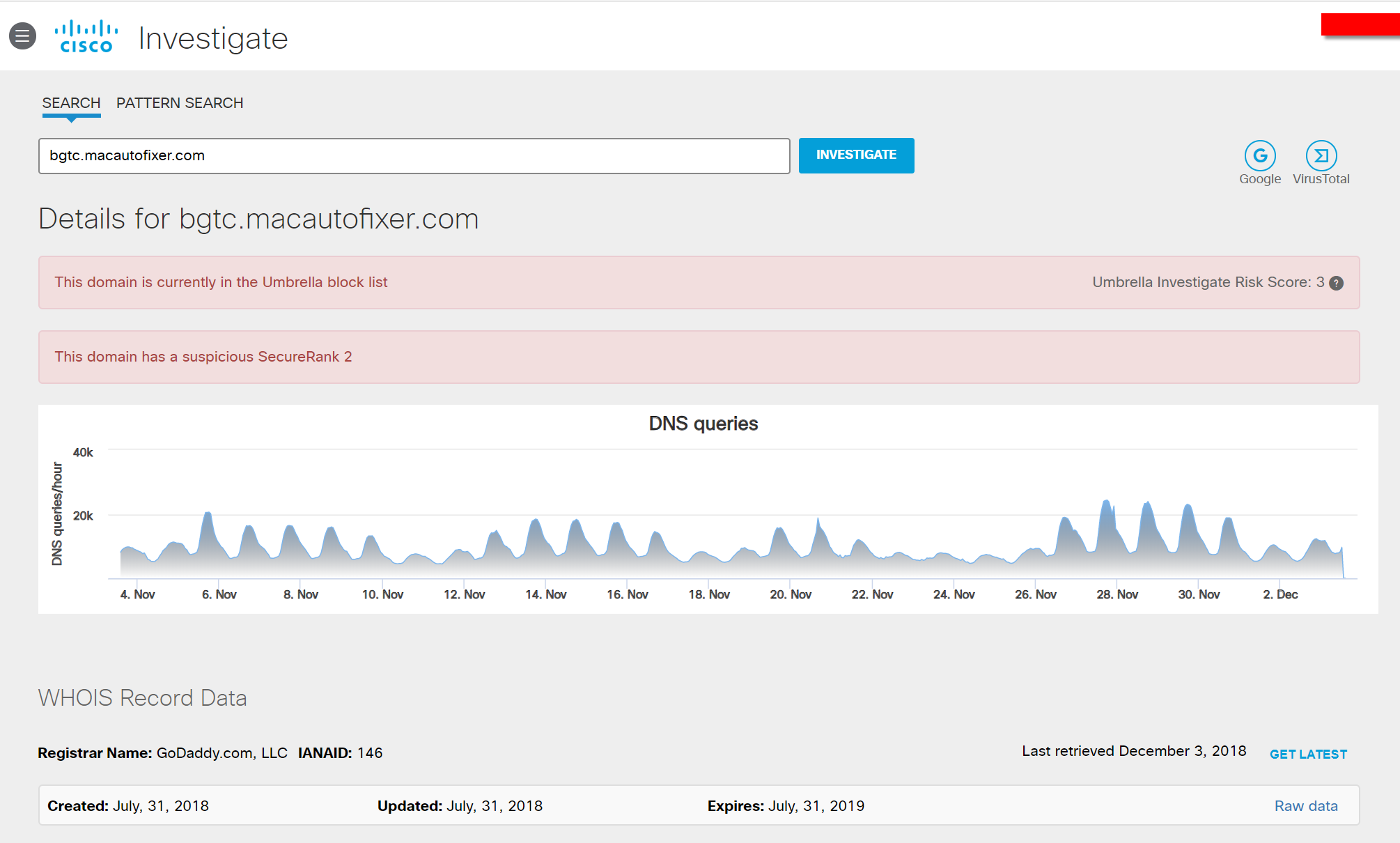

Le matin du premier jour, nous avons corrigé une alarme liée à l'accès à macautofixer.

L'équipe du CNO a commencé une enquête, notamment en analysant les journaux de l'UIT, en reconstruisant les paquets réseau et en identifiant la machine à l'origine de la demande. À en juger par les données de Cisco Umbrella Investigate, il s'agit d'une ressource malveillante assez populaire - environ 20 000 demandes sont enregistrées quotidiennement pour cela:

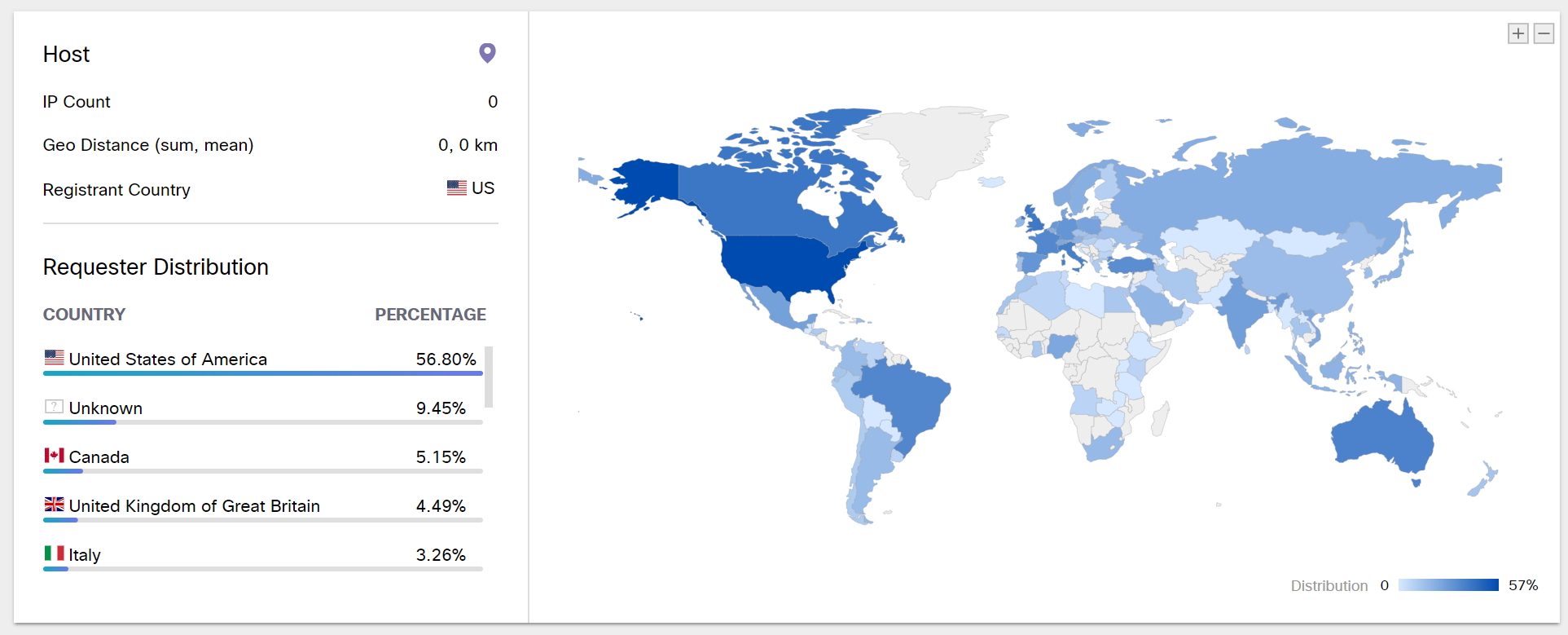

principalement des USA:

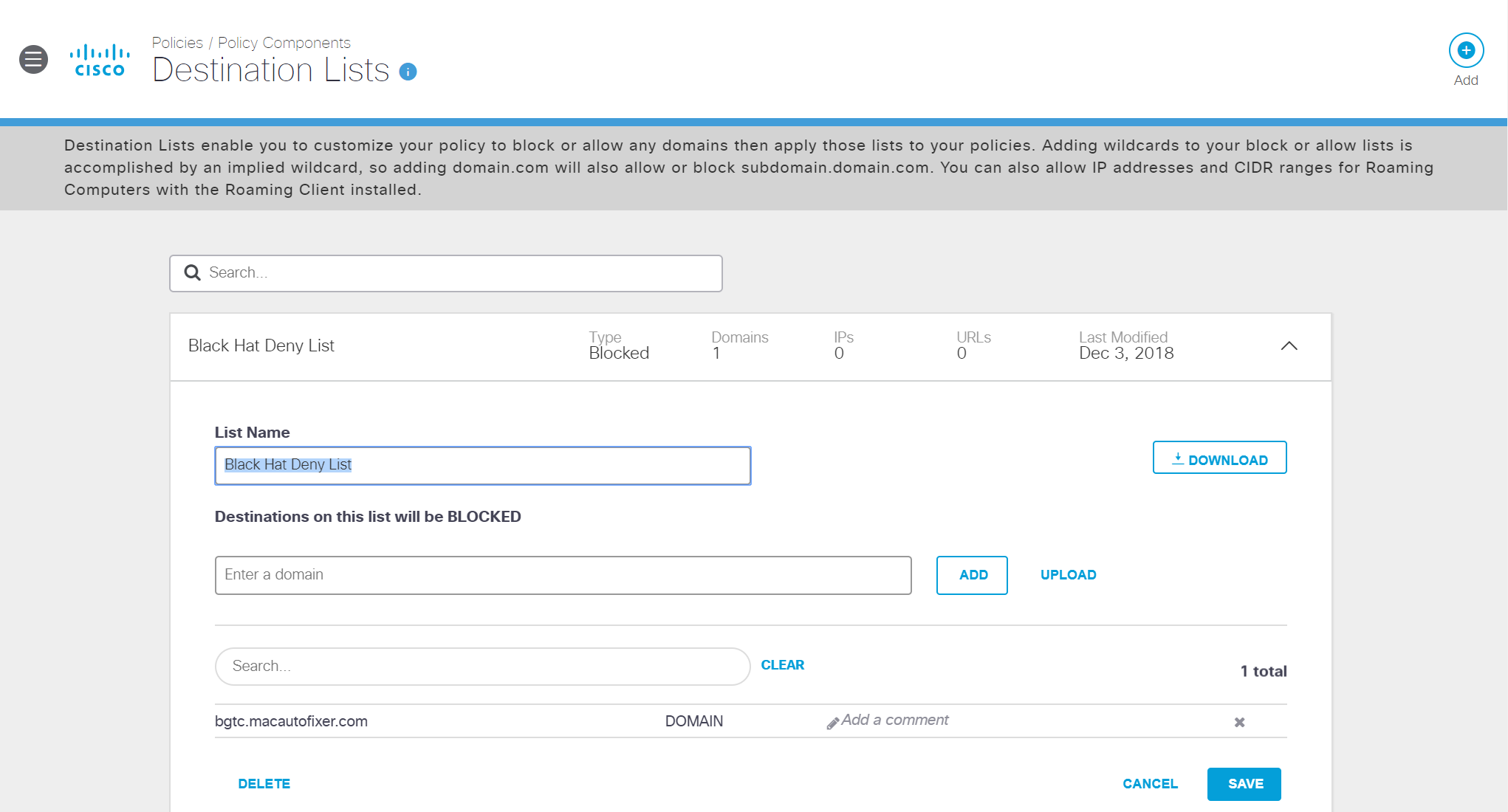

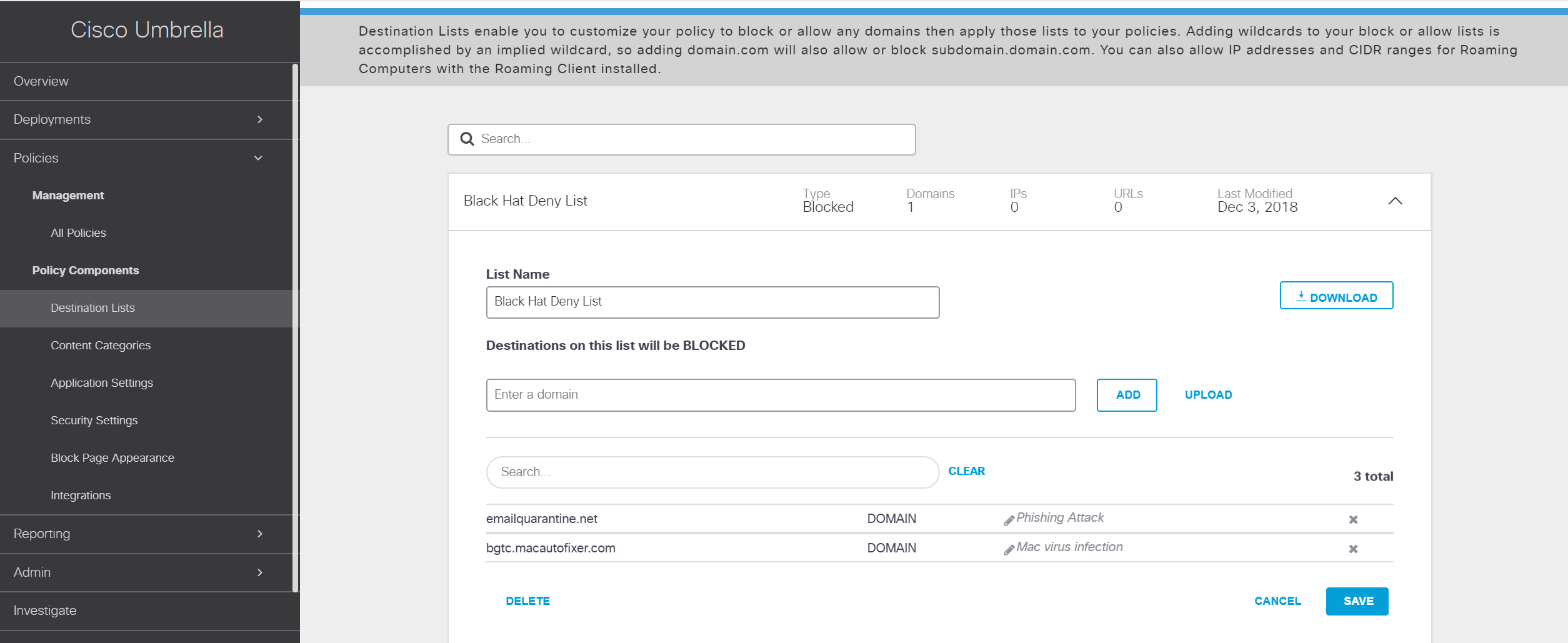

Il s'est avéré que l'un des ordinateurs des organisateurs de la conférence était infecté. La politique BlackHat autorise l'accès aux ressources malveillantes jusqu'à ce qu'il soit identifié qu'il s'agit d'une attaque externe sur les ressources Black Hat, comme cela a été enregistré dans ce cas. Le domaine a été bloqué par Cisco Umbrella pour cette conférence et pour toutes les futures conférences Black Hat.

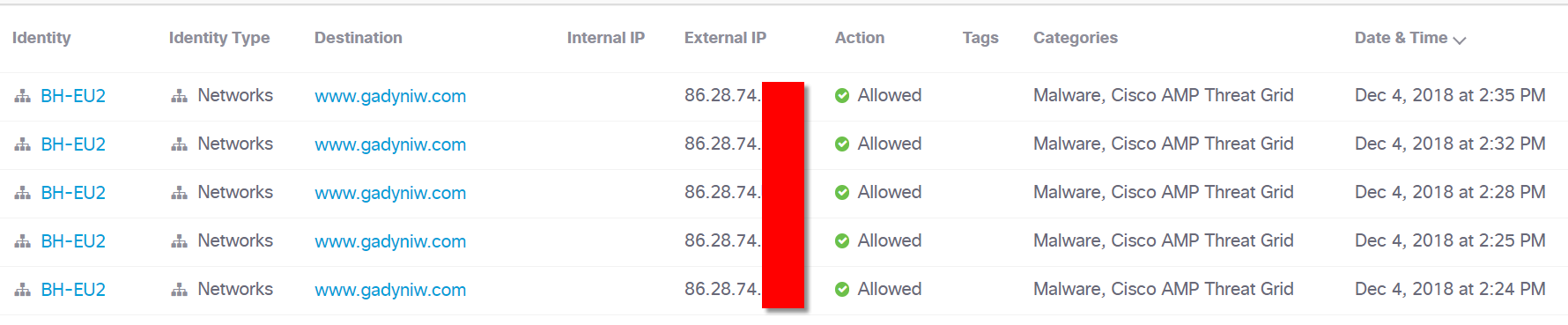

Le deuxième jour, plusieurs utilisateurs du réseau Wi-Fi ont été infectés par le malware Simba, qui a tenté de se connecter à des serveurs de commandes assez anciens:

- www [.] gadyniw [.] com / hbt.php? rewrite = login.php

- purycap [.] com / login.php

- gadyniw [.] com / hbt.php? rewrite = login.php

- ww1 [.] ysyfyj [.] com / login.php

Le domaine gadyniw [.] Com a été identifié par Cisco Threat Grid comme malveillant et bloqué. Au cours de l'enquête, il s'est avéré que ce malware a été utilisé dans le cadre d'une des formations au cours de laquelle les participants se sont révélés être des ordinateurs non corrigés. Nous avons conseillé à l'instructeur de rappeler aux participants infectés de ne pas se connecter à leur segment Wi-Fi public avec leurs ordinateurs portables.

Attaque de phishing

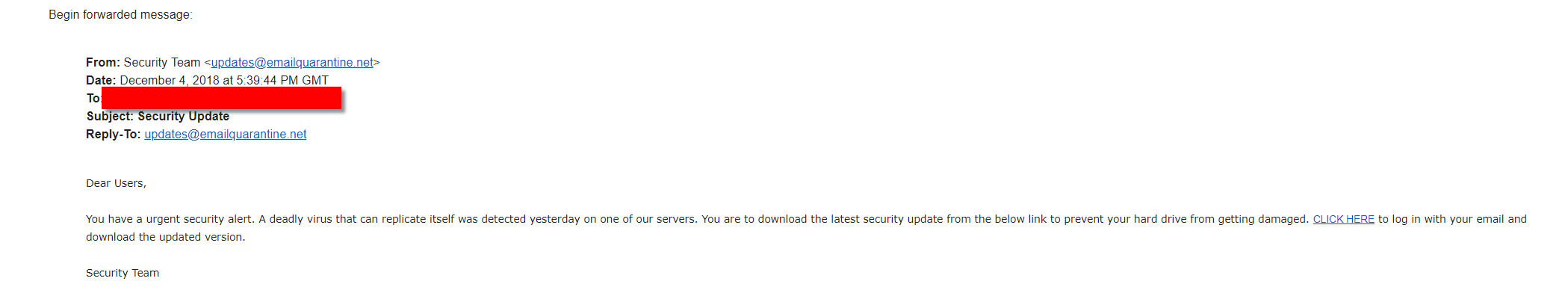

Dans le processus de Black Hat, ses organisateurs, la société UBM, ont été confrontés à une attaque de phishing massive via e-mail, qui reste l'attaque la plus répandue contre les organisations.

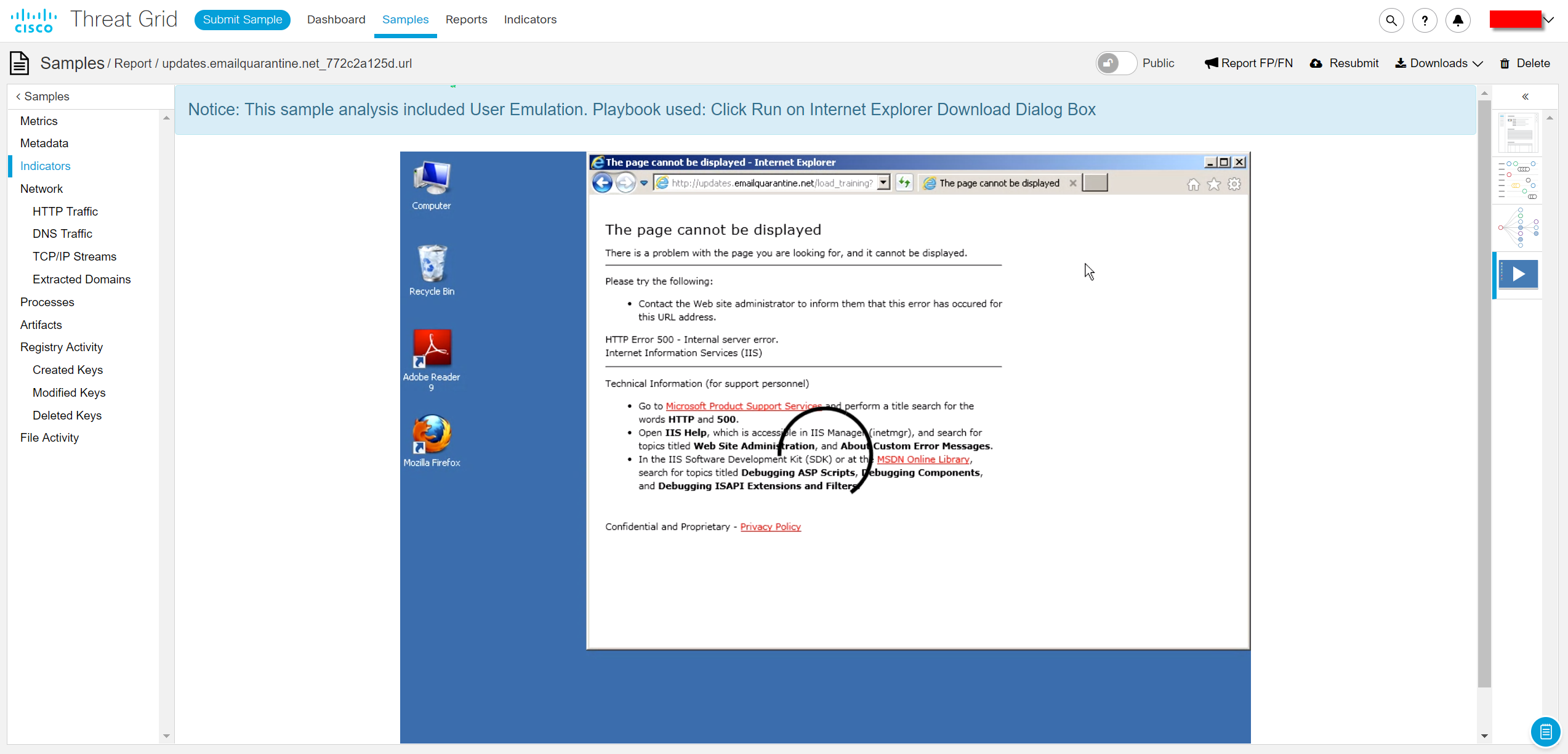

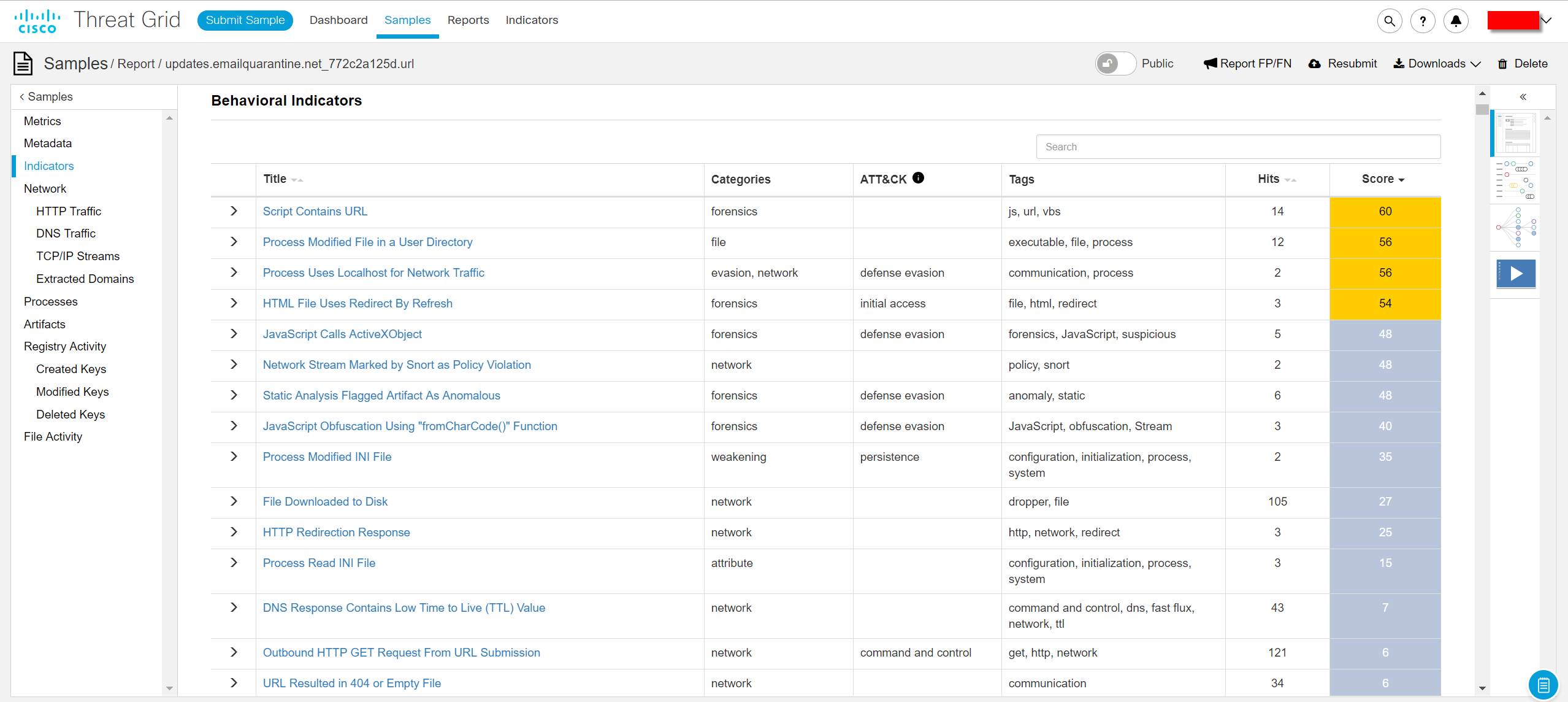

Nous avons étudié le lien CLIQUEZ ICI à l'aide de la fonctionnalité Glovebox de Threat Grid, qui vous permet d'interagir avec une machine virtuelle sans risque d'infection. Dans deux navigateurs, le lien a renvoyé une erreur comme si la page requise n'existait pas.

Cependant, dans le rapport, nous avons enregistré environ 100 connexions réseau ouvertes, environ 100 artefacts téléchargés sur le disque, y compris JavaScript, ainsi qu'environ 170 modifications de registre.

Nous avons ajouté ce domaine à la liste noire pour toutes les conférences Black Hat.

Activité DNS

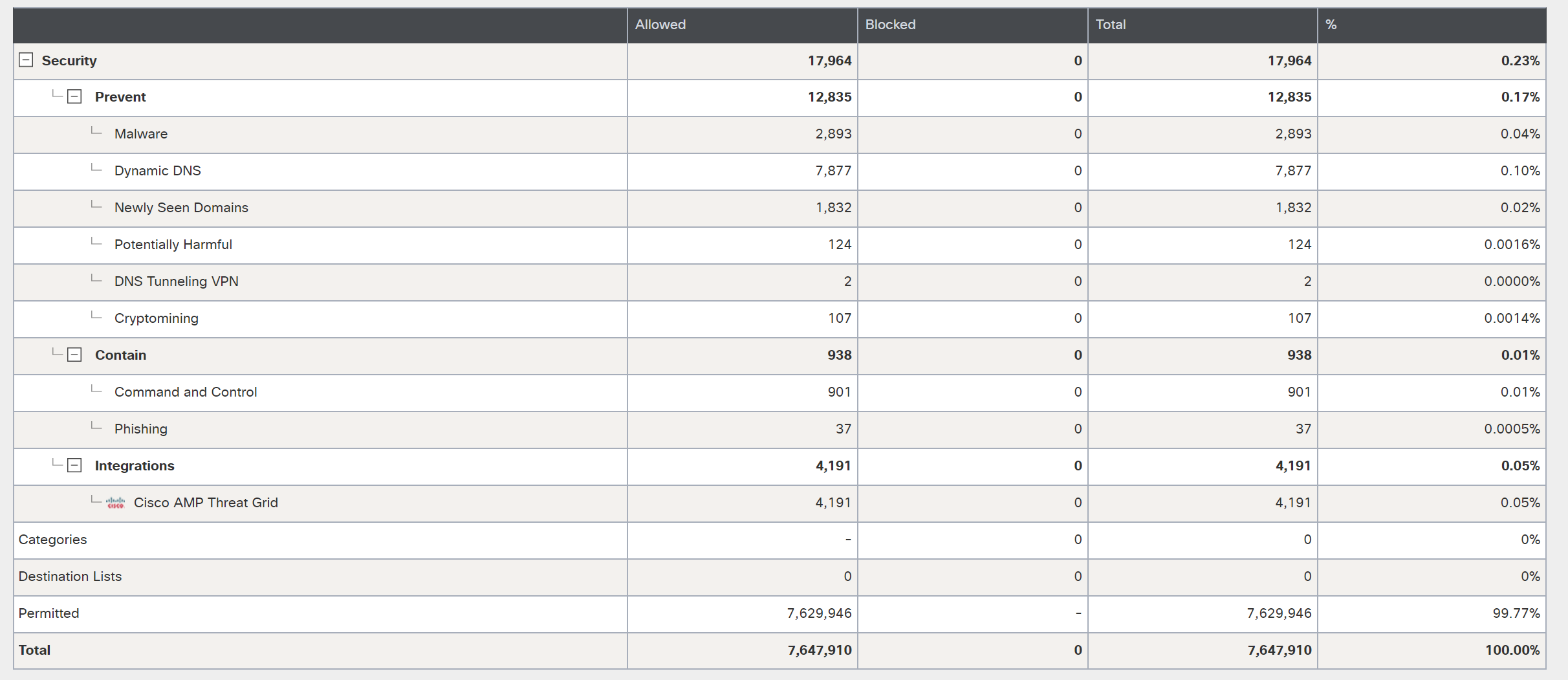

En 2017, nous avons enregistré environ 5,8 millions de requêtes DNS chez Black Hat Europe. Un an plus tard, en 2018, nous avons enregistré 7,6 millions de demandes, dont environ 4000 étaient liées à des activités malveillantes, des serveurs d'équipe ou du phishing.

La notification aux utilisateurs dont les informations d'identification pour les e-mails ont été transmises en texte clair était une nouveauté pour European Black Hat. Heureusement, par rapport aux conférences précédentes, cette fois, seuls 14 utilisateurs ont envoyé leur courrier en mode non protégé. Il s'agissait de la première conférence à laquelle nous n'avons pas observé de documents financiers ou bancaires transmis sous forme ouverte.

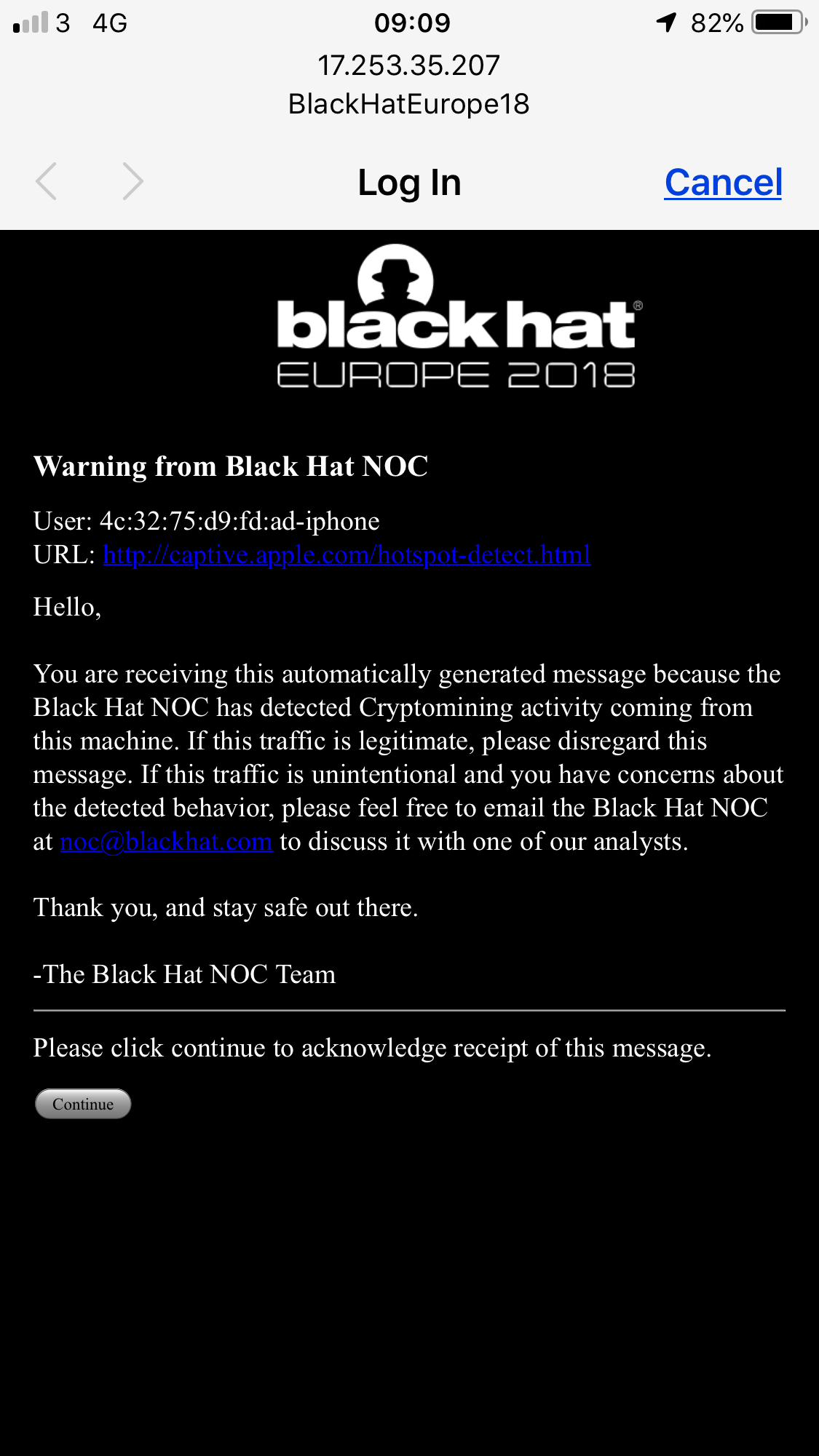

L'équipe du CNO a également enregistré un grand nombre d'accès aux ressources minières. Pour la première fois, nous avons commencé à enregistrer de telles tentatives il y a un an en Europe, suivies par une forte augmentation du Black Hat asiatique.

Les utilisateurs de crypto-mineurs ont été avertis par l'équipe de Black Hat NOC. S'ils ont utilisé l'exploitation minière consciemment, il n'y a pas de problème. S'il s'agissait d'une infection, les utilisateurs se voyaient proposer de l'aide pour traiter l'ordinateur.

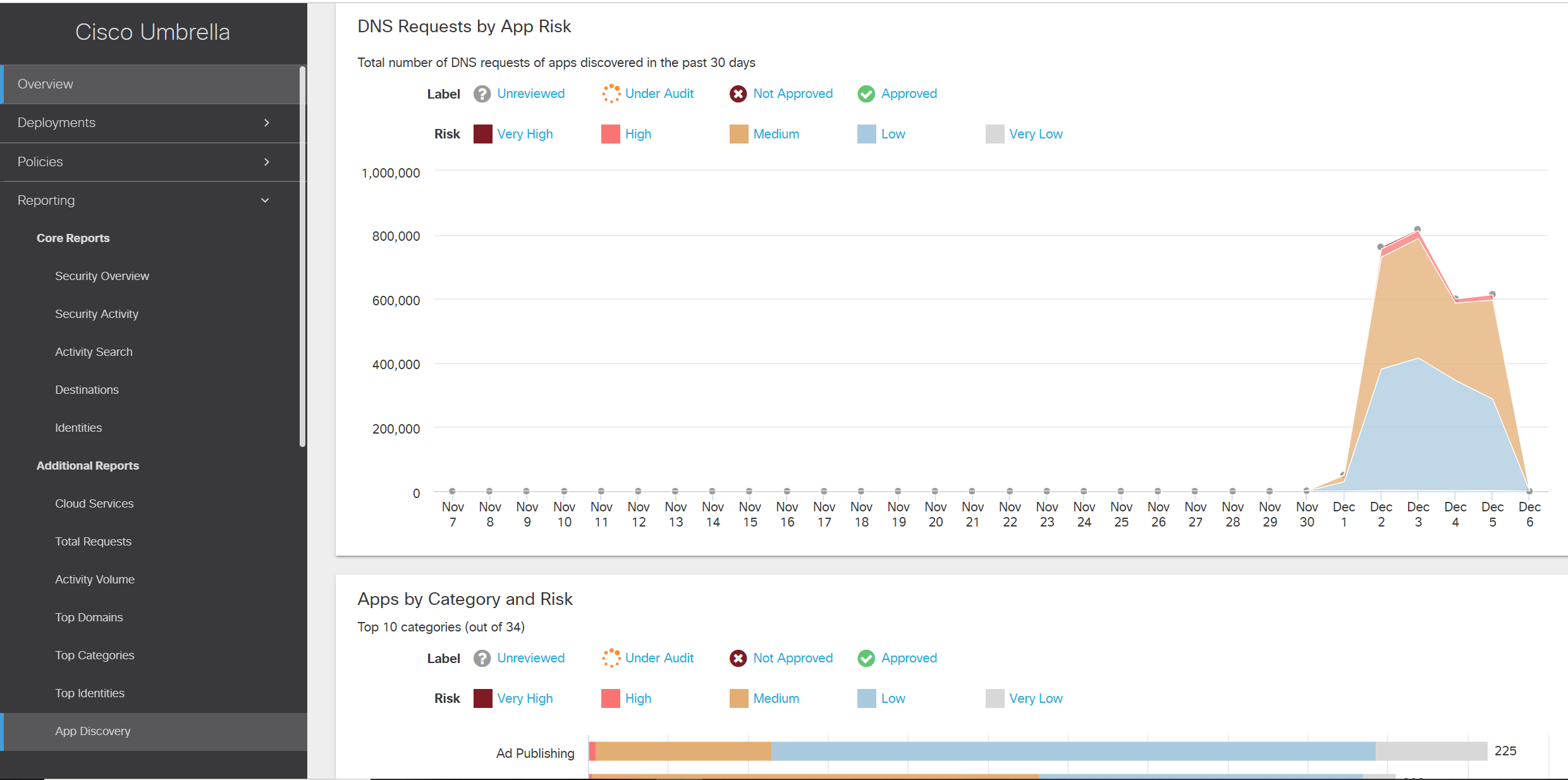

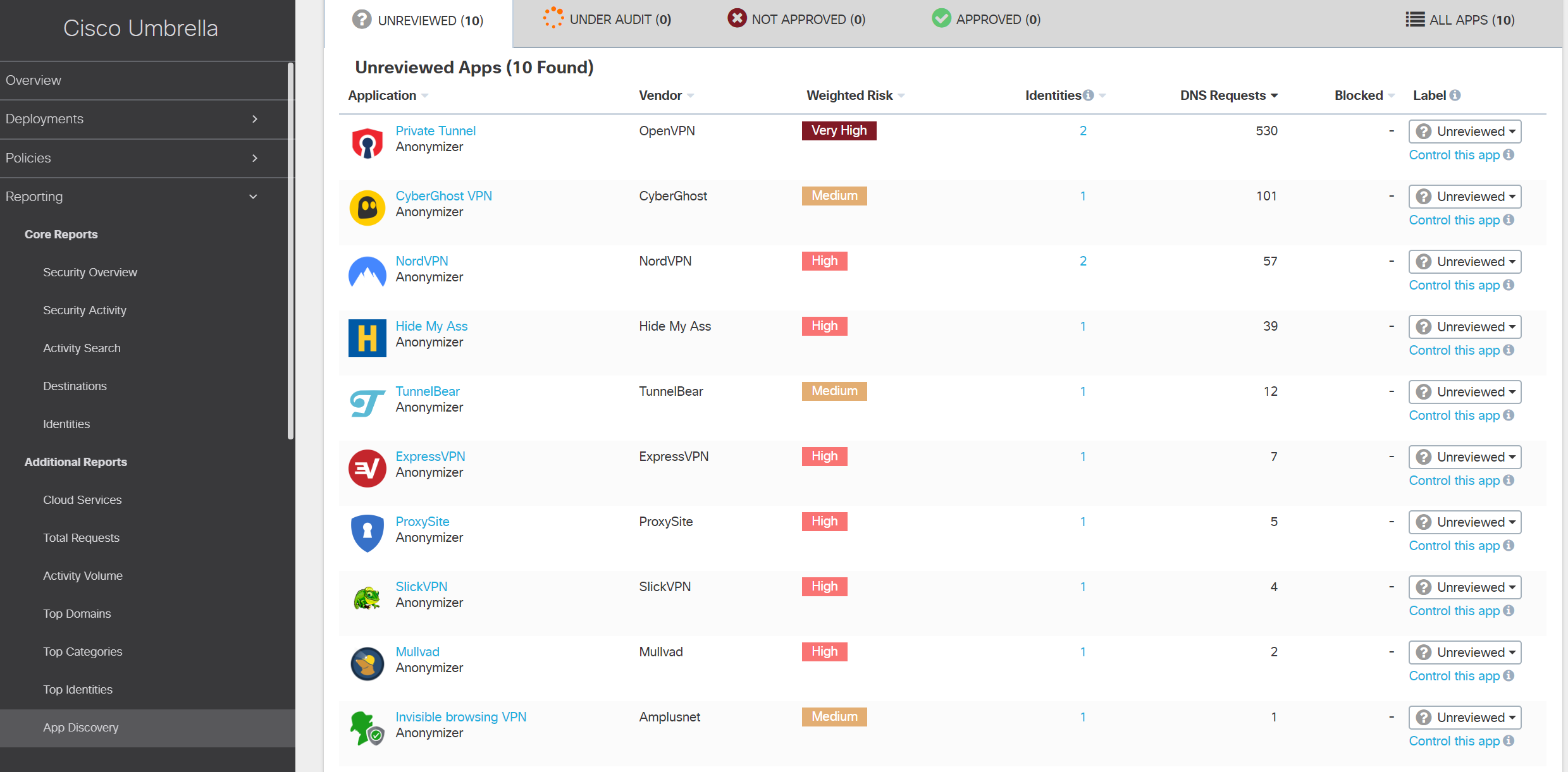

En outre, une nouvelle fonctionnalité de Cisco Umbrella, qui a été testée sur European Black Hat, était App Discovery, qui vous permet d'identifier les applications utilisées (il y en a maintenant plus de 2000) avec une évaluation de leurs risques pour l'entreprise.

Il est clair que la politique de Black Hat est différente d'une entreprise ordinaire, ce qui peut interdire l'anonymisation et les services VPN qui peuvent enfreindre les politiques de sécurité de l'entreprise. Lors d'une conférence sur la sécurité de l'information, l'utilisation de ces applications est tout à fait normale et donc elles n'ont pas été bloquées. Mais il était intéressant de regarder les solutions les plus populaires de cette classe.

La prochaine étape pour l'équipe de sécurité Cisco sera la conférence RSA, qui se tiendra en mars de cette année à San Francisco, où nous serons à nouveau responsables du RSA SOC. Si vous prévoyez soudainement d'assister à cette exposition, nous vous invitons à une excursion au centre de surveillance de la sécurité de l'un des plus grands événements de sécurité de l'information au monde, qui est visité chaque année par plusieurs dizaines de milliers de personnes. Si vous êtes à l'époque du RSAC à San Francisco et que vous souhaitez visiter l'exposition, mais que vous n'avez pas de billet pour cela, Cisco vous donne un code promotionnel pour une entrée gratuite à l'exposition - X8SCISCOP.