Bien sûr, la principale nouvelle de la semaine dernière a été la fuite de «Collection # 1» - une base de données composée de 2,7 milliards de courriels: paires de mots de passe, ou 773 millions d'entrées uniques. La fuite a déjà été couverte en détail

ici sur Habré et dans le

blog , peut-être du plus célèbre collectionneur de mots de passe non sécurisés Troy Hunt. Nous ne répéterons pas, mieux parlons de quoi faire?

Les mots de passe sont depuis longtemps

reconnus comme un moyen peu fiable de protéger les comptes en ligne. Avec une forte probabilité, tous vos mots de passe d'il y a dix ans sont déjà accessibles aux attaquants grâce à la masse de petites et grandes fuites de

Linkedin ,

Vkontakte ,

Twitter ,

Tumblr et MySpace et, bien sûr,

Yahoo . Spoiler: Il n'y a pas de solution simple au problème, mais il existe un ensemble d'actions qui aideront à réduire le risque de pénétrer dans des comptes importants.

Si vous êtes abonné au service HaveIBeenPwned de Troy Hunt, vous avez reçu un message similaire avec une probabilité de 34% la semaine dernière:

D'accord, votre e-mail était dans la base de données, quelle est la prochaine étape? Vous pouvez aller sur le

site et voir où cette adresse est apparue plus tôt. Et vérifiez une autre adresse. Et le voilà. Dans le cas des adresses utilisées depuis longtemps, un éditeur coûteux a observé une liste d'une douzaine de bases de données de mots de passe divulguées. Une question logique se pose: quels mots de passe ont fui? De quels services ai-je besoin pour changer mon mot de passe? Dans le cas d'un incident avec un service spécifique, vous pouvez répondre au moins à la deuxième question. Dans le cas de la fuite de la collection n ° 1, vous ne recevrez pas une telle réponse. Une nouvelle fuite est une compilation de diverses sources d'origine inconnue.

Eh bien, sur le même service, vous pouvez vérifier vos propres mots de passe. Si vous ne faites pas confiance à Troy Hunt, vous pouvez télécharger la base de données de mots de passe hachés et vérifier vos mots de passe hors ligne. Ou décidez simplement qu'au moins quelqu'un dans ce monde doit parfois faire confiance.

Vous pouvez utiliser des services boueux qui renvoient une ligne à partir d'une base de données divulguée pour de l'argent, mais vous n'avez tout simplement pas besoin de leur faire confiance. De plus, vous ne devez pas télécharger la base de données divulguée elle-même, qui semble s'être dispersée sur Internet. Si une nouvelle fuite contient un mot de passe unique provenant d'un seul service, c'est bien sûr un problème. Mais si ce mot de passe s'applique également à tous vos comptes en général, il s'agit d'un désastre potentiel.

Qui est à blâmer pour le fait que votre mot de passe était accessible aux intrus? Il peut également y avoir de nombreuses réponses possibles. Évident - une fuite de base de données de mots de passe de certains services réseau. La

liste des bases de données qui composent la "Collection # 1" contient un grand nombre de petits sites et forums qui ont été piratés à différents moments. Environ une fois tous les deux ans, des fuites de données provenant de grands services se produisent. Mais le problème n'est pas seulement en eux.

La capture d'écran est extraite de

ce post par Troy Hunt en réponse aux soupçons de vol de la base de données de mots de passe du service musical Spotify. Le service n'était pas à blâmer: en utilisant les paires login-mot de passe déjà connues par d'autres fuites, les attaquants ont pu pirater de nombreux comptes Spotify, y compris des comptes avec un abonnement payant. C'est une conséquence évidente de la réutilisation du même mot de passe. Mais ce n'est pas tout. Vos mots de passe sont stockés dans un navigateur, vous les saisissez sur différents ordinateurs et appareils mobiles. Ces données peuvent également être volées à vos côtés. Enfin, de nombreux sites ont non seulement une mauvaise protection contre le vol d'informations personnelles des utilisateurs - ils n'utilisent même pas HTTPS, ce qui signifie que votre mot de passe pour un tel service est envoyé en texte clair et peut être intercepté. Vous pourriez également être victime de phishing à un moment donné et ne même pas le remarquer («eh bien, je ne pouvais pas me connecter, alors je vais réessayer»).

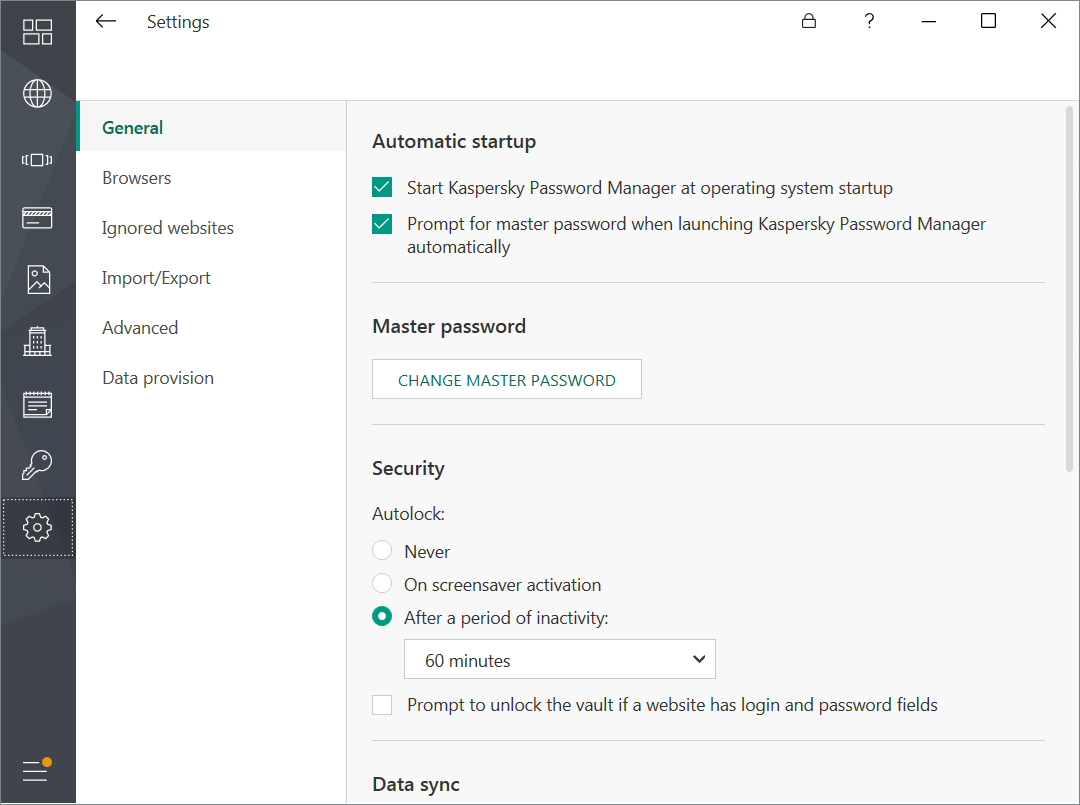

Tout cela crée un environnement plutôt désagréable pour l'utilisateur moyen, lorsqu'il n'y a pas de compréhension claire de ce qui s'est passé et où et quelles seront les conséquences. La fuite de mots de passe d'un service peut entraîner le piratage d'un autre en utilisant le même mot de passe. Vous (ou, pire encore, vos proches techniquement non préparés) pouvez être tenté de faire du chantage, en utilisant le vrai mot de passe de l'un de vos comptes comme argument. Grâce à des services de paiement piratés et à des sites Web qui stockent les détails de votre carte de crédit, ils peuvent voler de l'argent réel. Ici, vous pouvez probablement être Captain Evidence et recommander une sorte de gestionnaire de mots de passe pour résoudre le problème principal - la réutilisation. Mais en fait, tout n'est pas si simple.

L'histoire de la prochaine fuite importante de mots de passe est une histoire de

sécurité opérationnelle (un terme emprunté aux militaires). Le but de l'OPSEC est que la protection de vos données est un processus continu. Il n'existe pas de méthode fiable unique qui résout tous les problèmes à la fois et pour toujours. Disons que vous utilisez un gestionnaire de mots de passe. Avez-vous définitivement changé le mot de passe sur tous les sites? Et les forums oubliés depuis longtemps? Est-il possible de contourner le gestionnaire de mots de passe ou toute autre protection en utilisant le phishing? Oui, tout à fait.

L'authentification à deux facteurs ajoute une autre couche de protection à votre compte. Est-il possible de s'y déplacer? Tu peux. Des exemples de contournement d'autorisation SMS, utilisant, par exemple, l'ingénierie sociale pour cloner une carte SIM, étaient suffisants. Plus récemment, une preuve de concept d'interception des données saisies par l'utilisateur lors de l'autorisation 2FA a été

montrée . En décembre, un

cheval de Troie a été découvert pour voler des fonds à PayPal, qui ne vole pas du tout les mots de passe ou les jetons 2FA, mais attend une connexion à une application légitime et contrôle les interceptions.

La bonne approche consiste à utiliser une combinaison de moyens techniques pour protéger les comptes, tels qu'un gestionnaire de mots de passe et une authentification à deux facteurs, ainsi qu'une utilisation axée sur la sécurité des logiciels et des appareils. Sans chercher à faire une liste exhaustive des méthodes, nous donnons des exemples. Il n'est probablement pas nécessaire de lier la comptabilité des outils de travail à un e-mail personnel. Cela vaut vraiment la peine d'obtenir un e-mail séparé pour les services de sécurité faibles - des forums anciens mais utiles sans https et autres. Ou vice versa, vous pouvez créer un compte de messagerie pour les services les plus importants, ne pas le faire briller sur Internet, ne pas correspondre avec lui et le protéger autant que possible par tous les moyens disponibles. En cas de fuite, les attaquants recevront une adresse e-mail pour les services "dangereux" et ne pourront pas l'utiliser pour attaquer vos comptes critiques. L'essentiel est de ne pas se perdre dans son pantalon opsec.

Nous ajoutons ici le refus d'installer des applications douteuses sur un smartphone et un ordinateur de bureau, ou, mieux encore, l'installation d'un logiciel antivirus, qui ne résout pas non plus tous les problèmes, mais apporte une contribution tangible à la tirelire de sécurité globale. Le téléphone vaut généralement la peine d'être sauvé, car il contient généralement les clés de toutes les portes. Même ces mesures n'empêchent pas les changements de mot de passe réguliers au moins sur les services fréquemment utilisés avec une certaine fréquence. La fréquence de cette procédure dépend de votre degré de paranoïa personnel: une fois tous les six mois devrait être plus que suffisant. Gardez une liste des services importants, rappelez-vous, ne sauvegardez pas les données de paiement quand ils vous les proposent, même si c'est eBay ou Aliexpress. Toutes ces méthodes offrent-elles une garantie à cent pour cent de la protection de vos données? Non, ils ne le font pas, dans le domaine de la protection, rien ne se passe du tout. Mais ils vous protégeront non seulement de la méthode de remplissage des informations d'identification, lorsqu'ils essaient d'appliquer des mots de passe divulgués de la liste à tous les services, mais également de certaines méthodes plus délicates. Dans ce cas, lorsque vous recevrez la prochaine lettre de HaveIBeenPwned, ce ne sera pas un motif de panique, mais un déclencheur pour effectuer la procédure habituelle de vérification de vos actifs incorporels.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.