Cas d'utilisation pour la visibilité

Qu'est-ce que la visibilité du réseau?

La visibilité est définie par le dictionnaire Webster comme «la capacité d'être facilement remarqué» ou «degré de clarté». Par la visibilité d'un réseau ou d'une application, on entend la suppression des angles morts qui masquent la capacité de voir (ou de quantifier) facilement ce qui se passe sur le réseau et / ou les applications sur le réseau. Cette visibilité permet aux équipes informatiques d'isoler rapidement les menaces de sécurité et de résoudre les problèmes de performances, ce qui garantit au final la meilleure interaction possible avec l'utilisateur final.

Une autre compréhension est qu'elle permet aux équipes informatiques de surveiller et d'optimiser le réseau ainsi que les applications et les services informatiques. C'est pourquoi la visibilité, les applications et la sécurité du réseau sont absolument essentielles pour toute organisation informatique.

La façon la plus simple d'obtenir une visibilité sur le réseau consiste à implémenter une architecture de visibilité, qui est une infrastructure complète de bout en bout qui, à son tour, offre une visibilité au réseau physique et virtuel, aux applications et à la sécurité.

Signet de la Network Visibility Foundation

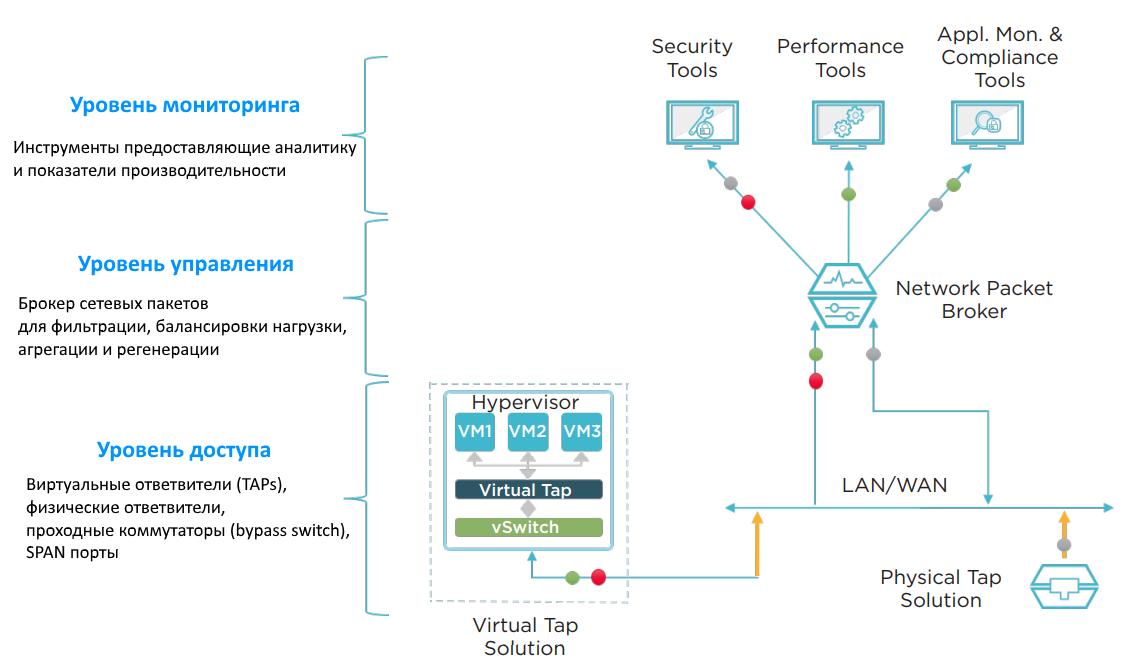

Une fois l'architecture de visibilité créée, de nombreux cas d'utilisation deviendront disponibles. Comme illustré ci-dessous, l'architecture de visibilité représente trois niveaux de visibilité principaux: le niveau d'accès, le niveau de contrôle et le niveau de surveillance.

En utilisant les éléments présentés, les professionnels de l'informatique peuvent résoudre divers problèmes de réseau et d'application. Il existe deux catégories de cas d'utilisation:

- Solutions de visibilité clés

- Visibilité complète du réseau

Les solutions de visibilité clés se concentrent sur la sécurité du réseau, les économies de coûts et le dépannage. Ce sont trois critères qui affectent l'informatique tous les mois, voire tous les jours. La visibilité complète du réseau est conçue pour fournir une meilleure compréhension des angles morts, des performances et de la conformité réglementaire.

Que pouvez-vous vraiment faire avec la visibilité du réseau?

Il existe six utilisations différentes de la visibilité du réseau qui peuvent clairement montrer de la valeur. C’est:

- Amélioration de la sécurité du réseau

- Offrir des opportunités pour contenir et réduire les coûts

- Accélérez le dépannage et la fiabilité du réseau

- Élimination des angles morts du réseau

- Optimiser les performances du réseau et des applications

- Renforcer la conformité réglementaire

Voici quelques cas d'utilisation spécifiques.

Exemple n ° 1 - le filtrage des données pour les solutions de sécurité qui sont dans la coupure du réseau (en ligne) augmente l'efficacité de ces solutionsLe but de cette option est d'utiliser un Network Packet Broker (NPB) pour filtrer les données à faible risque (telles que la vidéo et la voix) afin de les exclure de l'analyse par les outils de sécurité (Intrusion Prevention System (IPS), Data Loss Prevention (DLP) , pare-feu pour les applications Web (WAF), etc.). Ce trafic "inintéressant" peut être détecté et retransféré au commutateur de dérivation et envoyé plus loin au réseau. L'avantage de cette solution est que WAF ou IPS ne devraient pas gaspiller les ressources du processeur (CPU) lors de l'analyse des données inutiles. Si votre trafic réseau contient une quantité importante de données de ce type, vous pouvez implémenter cette fonction et réduire la charge sur vos outils de sécurité.

Les entreprises ont eu des cas où jusqu'à 35% du trafic réseau à faible risque était exclu de l'analyse IPS. Cela augmente automatiquement la bande passante IPS effective de 35% et signifie que vous pouvez différer l'achat d'un IPS supplémentaire ou une mise à niveau. Nous savons tous que le trafic réseau augmente, vous aurez donc besoin à un moment donné d'un IPS plus puissant. Il s'agit vraiment de savoir si vous voulez minimiser les coûts ou non.

Exemple n ° 2 - L'équilibrage de charge prolonge la durée de vie des appareils à 1 à 10 Gbit / s dans un réseau à 40 Gbit / sUn deuxième cas d'utilisation consiste à réduire le coût de possession de l'équipement réseau. Ceci est réalisé en utilisant des courtiers de packages (NPB) pour équilibrer le trafic avec les outils de sécurité et de surveillance. Comment l'équilibrage de charge peut-il aider la plupart des entreprises? Premièrement, une augmentation de la quantité de trafic réseau est très courante. Mais qu'en est-il de la surveillance de l'impact de la croissance de la bande passante? Par exemple, si vous mettez à niveau le cœur du réseau de 1 Gbit / s à 10 Gbit / s, vous aurez besoin d'outils de 10 Gbit / s pour une surveillance appropriée. Si vous augmentez la vitesse à 40 Gbit / s ou 100 Gbit / s, à ces vitesses, le choix des outils de surveillance sera bien moindre et leur coût est très élevé.

Les courtiers de packages fournissent les capacités d'agrégation et d'équilibrage de charge nécessaires. Par exemple, l'équilibrage du trafic à 40 Gbit / s vous permet de répartir le trafic de surveillance entre plusieurs instruments à 10 Gbit / s. Après cela, vous pouvez prolonger la durée de vie des appareils 10 Gb / s jusqu'à ce que vous ayez suffisamment d'argent pour acheter des outils plus chers qui peuvent gérer des vitesses de transfert de données plus élevées.

Un autre exemple est de combiner les outils en un seul endroit et de leur transférer les données nécessaires du courtier de packages. Parfois, des solutions distinctes sont utilisées, réparties sur le réseau. Une enquête menée par Enterprise Management Associates (EMA) montre que 32% des solutions d'entreprise sont sous-utilisées, soit moins de 50%. Les outils centralisés et l'équilibrage de charge vous permettent de mutualiser les ressources et d'augmenter l'utilisation avec moins d'appareils. Vous pouvez souvent reporter l'acquisition d'outils supplémentaires jusqu'à ce que le taux d'utilisation soit suffisamment élevé.

Exemple n ° 3 - Dépanner pour réduire / éliminer la nécessité d'obtenir l'autorisation de modifier (Modifier les autorisations du tableau)Une fois que l'équipement de visibilité (TAP, NPB ...) est installé sur le réseau, vous avez rarement besoin d'apporter des modifications au réseau. Cela vous permet d'optimiser certains processus de dépannage pour améliorer l'efficacité.

Par exemple, une fois TAP installé («définir et oublier»), il transmet passivement une copie de tout le trafic à la NPB. Cela présente un énorme avantage car il élimine la plupart des nuances bureaucratiques - l'obtention des approbations pour apporter des modifications au réseau. Si vous installez également un courtier de packages, il y aura un accès instantané à presque toutes les données nécessaires au dépannage.

S'il n'est pas nécessaire d'apporter des modifications, vous pouvez ignorer les étapes d'approbation des modifications et passer directement au débogage. Ce nouveau procédé a un impact majeur sur la réduction du temps moyen de récupération (MTTR). Des études montrent qu'il est possible de réduire le MTTR à 80%.

Exemple 4 - Application Intelligence, application du filtrage des applications et du masquage des données pour améliorer la sécuritéQu'est-ce que l'Application Intelligence? Cette technologie est disponible auprès d'IXIA Package Brokers (NPB). Il s'agit d'une fonctionnalité avancée qui vous permet d'aller au-delà des packages de la couche de filtrage 2-4 (modèles OSI) et de passer complètement au niveau 7 (couche d'application). L'avantage est que les données sur le comportement et l'emplacement des utilisateurs et des applications peuvent être créées et exportées dans n'importe quel format souhaité - paquets bruts, paquets filtrés ou informations NetFlow (IxFlow). Le service informatique peut détecter les applications réseau cachées, réduire les menaces de sécurité réseau et réduire les temps d'arrêt du réseau et / ou améliorer les performances du réseau. Les caractéristiques distinctives des applications connues et inconnues peuvent être identifiées, capturées et transmises à des outils de surveillance et de sécurité spécialisés.

- identification des applications suspectes / inconnues

- détection d'un comportement suspect de géolocalisation, par exemple, un utilisateur de Corée du Nord se connecte à votre serveur FTP et transfère des données

- Décryptage SSL pour vérifier et analyser les menaces potentielles

- analyse des dysfonctionnements des applications

- analyse de la quantité et de la croissance du trafic pour une gestion active des ressources et prévision d'expansion

- masquage des données confidentielles (cartes de crédit, identifiants ...) avant l'envoi

La fonctionnalité Visibility Intelligence est disponible à la fois dans les courtiers de packages physiques et virtuels (Cloud Lens Private) IXIA (NPB) et dans les «clouds» publics - Cloud Lens Public:

En plus des fonctionnalités standard de NetStack, PacketStack et AppStack:

Récemment, SecureStack (pour optimiser le traitement du trafic confidentiel), MobileStack (pour les opérateurs mobiles) et TradeStack (pour surveiller et filtrer les données de trading financier) ont également été ajoutés:

Conclusions

Les solutions de visibilité réseau sont un outil puissant capable d'optimiser l'architecture de surveillance et de sécurité du réseau, ce qui crée la collecte et l'échange fondamentaux des données nécessaires.

Les cas d'utilisation permettent:

- pour donner accès aux données spécifiques nécessaires selon les besoins pour le diagnostic et le dépannage

- ajouter / supprimer des solutions de sécurité, en surveillant à la fois en ligne et hors bande

- réduire MTTR

- fournir une réponse rapide aux problèmes

- effectuer une analyse avancée des menaces

- éliminer la plupart des approbations bureaucratiques

- réduire les conséquences financières du piratage en connectant rapidement les solutions nécessaires au réseau et en réduisant le MTTR

- réduire le coût et la main-d'œuvre de la mise en place d'un port SPAN