Trend Micro a publié une étude qui a examiné les vulnérabilités des systèmes de radiocommande industriels et la facilité avec laquelle les attaquants peuvent les utiliser pour attaquer des installations industrielles.

Trend Micro a publié une étude qui a examiné les vulnérabilités des systèmes de radiocommande industriels et la facilité avec laquelle les attaquants peuvent les utiliser pour attaquer des installations industrielles.

Récemment, nous (spécialistes de Trend Micro) avons publié les résultats d'une autre étude, qui concerne cette fois les systèmes de radiocommande utilisés pour travailler avec des équipements industriels. Au cours de l'étude, nous avons testé l'équipement de sept grands fournisseurs pour trouver des vulnérabilités dans ses systèmes de protection et les façons dont les criminels peuvent l'utiliser, souhaitant prendre le contrôle de cet équipement. Et ils ont constaté que c'était une caractéristique des vulnérabilités et des méthodes. Potentiellement, ils peuvent être utilisés pour saboter la production, le vol et même le chantage.

Defense VS Attack: analyse de vulnérabilité

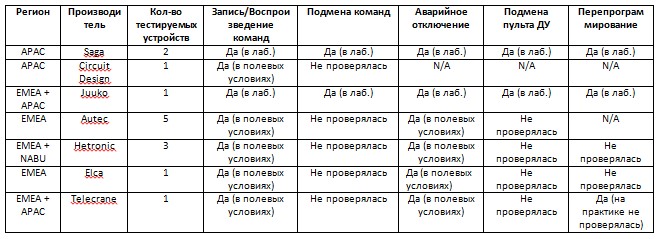

Pour nos recherches, nous avons utilisé des échantillons d'équipement de sept des fabricants de systèmes de radiocommande les plus populaires au monde, notamment Saga, Circuit Design, Juuko, Autec, Hetronic, Elca et Telecrane. Les équipements Saga et Juuko ont été testés en laboratoire pour mieux étudier les protocoles utilisés et les systèmes de contrôle des cinq autres fournisseurs ont été piratés directement sur le terrain. Des recherches de vulnérabilité ont été effectuées dans cinq domaines principaux: enregistrement / lecture des commandes de la télécommande, remplacement des commandes de la télécommande, déclenchement d'un arrêt d'urgence de l'équipement, remplacement de la télécommande connectée au système et reprogrammation de l'équipement.

Résultats de la recherche. L'état N / A signifie que l'appareil ne prend en principe pas en charge les fonctions testées (par exemple, la fonction d'arrêt d'urgence).

Résultats de la recherche. L'état N / A signifie que l'appareil ne prend en principe pas en charge les fonctions testées (par exemple, la fonction d'arrêt d'urgence).Les études ont également révélé les principales faiblesses des protocoles et logiciels de transfert de données utilisés, notamment l'absence d'un code changeant (c'est-à-dire que tout paquet de données une fois intercepté peut être utilisé à l'avenir), l'absence complète ou la faible protection cryptographique des données (transmises entre le récepteur et l'émetteur). la séquence de commandes peut être facilement décryptée), ainsi que le manque de méthodes de protection logicielle (les logiciels de clignotement des émetteurs et récepteurs ne sont pas protégés contre l'utilisation par les cybercriminels x objectifs).

Il convient de noter que le développement de «correctifs» pour les trois problèmes est extrêmement simple, mais ils ne peuvent être mis en œuvre rapidement et efficacement que pour les logiciels prenant en charge l'ajout d'un système de contrôle d'accès. Dans d'autres cas, l'obstacle sera le grand nombre d'équipements utilisés, le manque d'accès pratique aux composants nécessaires et le fait qu'une partie de celui-ci est tellement obsolète qu'elle ne prend pas en charge les fonctions nécessaires au niveau matériel, par exemple le cryptage.

Exemples d'équipements utilisés pendant la recherche

Exemples d'équipements utilisés pendant la rechercheCommandes d'enregistrement / lecture

Pour tester le système pour cette vulnérabilité, nous avons enregistré les «traces» de la commande «Démarrer», des clics sur divers boutons de la télécommande et des commandes d'arrêt d'urgence. Les reproduisant ensuite, ils ont immédiatement confirmé trois faits importants:

- il n'y a pas de mécanisme de protection dans le système, tel qu'un changement de code, car les signaux précédemment enregistrés étaient perçus par les récepteurs comme d'origine;

- un attaquant pourrait bien allumer un appareil déconnecté en utilisant ces signaux;

- la commande pour déclencher un arrêt d'urgence est codée de telle manière qu'elle peut facilement être utilisée comme un type d'attaque distinct.

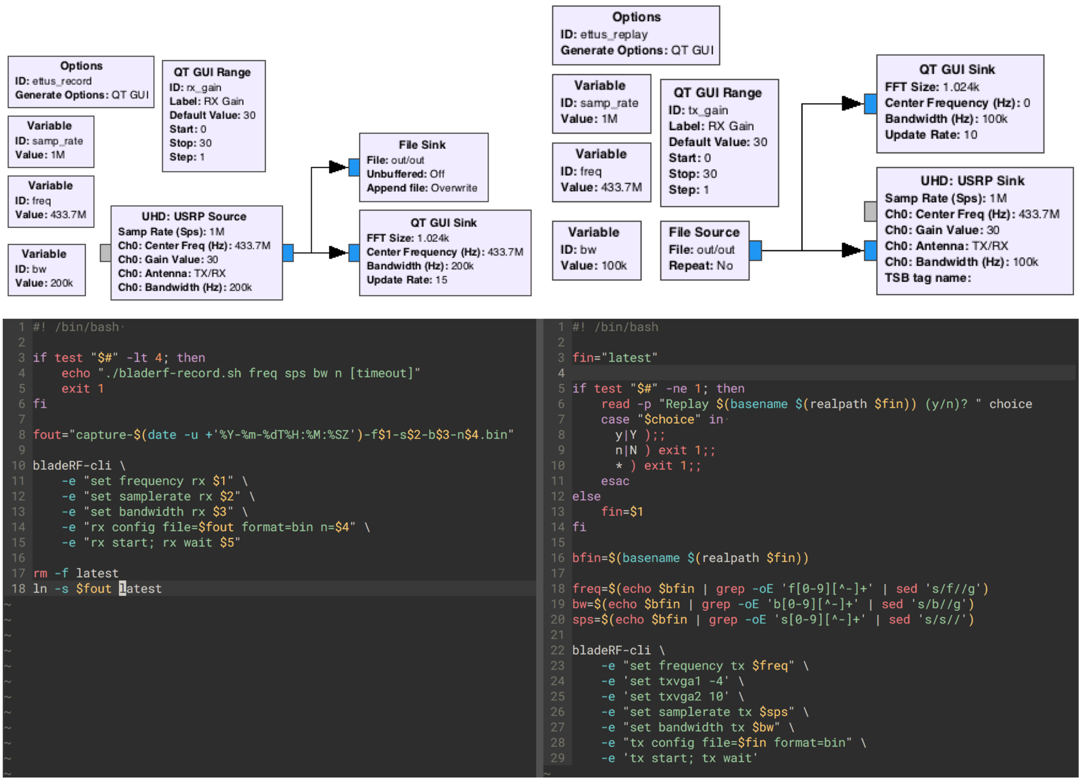

Les attaques ont utilisé divers appareils SDR, notamment l'Ettus USRP N210, BladeRF x115 et HackRF. En conséquence, nous sommes arrivés à la conclusion que presque n'importe quel appareil de ce type de puissance suffisante, équipé d'une antenne d'émission, convient à de telles attaques. Ettus USRP N210 a été utilisé conjointement avec GNU Radio et des scripts spéciaux ont été écrits pour BladeRF x115.

Scripts et schémas radio GNU écrits pour enregistrer et lire des commandes

Scripts et schémas radio GNU écrits pour enregistrer et lire des commandesDans tous les tests, qui ont été effectués à la fois en laboratoire et sur le terrain, le schéma d'enregistrement / lecture des commandes a fonctionné sans réglages ni modifications supplémentaires, ce qui confirme la simplicité de ces attaques et la vulnérabilité presque complète de l'équipement utilisé.

Substitution de commandes

Pour utiliser ce type d'attaque, il est nécessaire de décrypter les protocoles utilisés par les systèmes de télécommande, à la fois au niveau logiciel et au niveau matériel émetteur. Quant aux attaques utilisant l'enregistrement / la lecture, elles ont enregistré les commandes de base utilisées pour contrôler les appareils, mais cette fois, l'objectif était d'enregistrer toutes les combinaisons possibles de pressions de boutons, y compris les pressions courtes et longues.

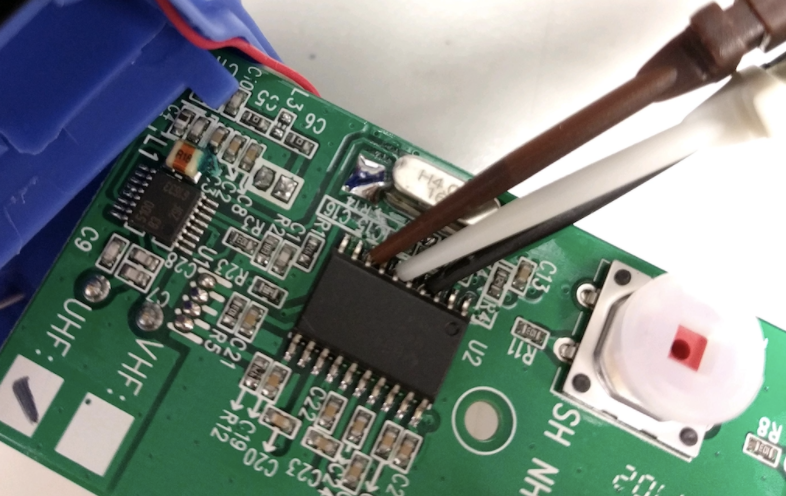

Analyseur de diagnostic connecté à un émetteur radio pour décrypter les données

Analyseur de diagnostic connecté à un émetteur radio pour décrypter les donnéesCela était nécessaire pour commencer à comprendre les schémas de démodulation utilisés dans diverses télécommandes. Dans le même but, nous avons examiné toute la documentation disponible et utilisé l'application Universal Radio Hacker pour étudier la forme des signaux radio. Après cela, ils ont développé des scripts pour mener une attaque, et travailler avec des appareils Juuko a même conduit à la création d'un module matériel spécial pour le piratage, que nous avons appelé RFQuack.

Initiation à l'arrêt d'urgence

En fait, le déclenchement d'un arrêt d'urgence est une continuation logique des deux premiers types d'attaques. Pour sa mise en œuvre, la télécommande utilisée par les attaquants envoie en permanence des paquets aux équipements chargés des commandes de redémarrage ou d'arrêt d'urgence. De plus, même avec une télécommande d'origine qui donne d'autres commandes à l'équipement en ce moment, ces paquets étaient toujours traités pendant les tests et ont conduit à éteindre / redémarrer l'appareil. Une méthode similaire peut facilement être utilisée pour le sabotage ou l'extorsion, paralysant complètement le fonctionnement de certains équipements ou son arrêt massif.

Remplacement de la télécommande

Dans les deux appareils testés (Saga et Juuko), pour vérifier ce vecteur d'attaque, nous avons d'abord dû activer la fonction d'appairage, qui est désactivée par défaut. Après cela, il était nécessaire d'allumer le récepteur et d'appuyer sur certains boutons de la télécommande. Nous avons intercepté les signaux transmis lors du couplage à l'aide de BladeRF et les avons rejoués, après quoi le récepteur a cessé de recevoir des commandes de la télécommande d'origine, percevant la nouvelle source de signal comme la principale.

Dans le même temps, le protocole utilisé dans le processus d'appariement lui-même n'est en aucune façon protégé contre le piratage et diffère peu des commandes ordinaires transmises de la télécommande au récepteur. De plus, en raison de la vulnérabilité du protocole de transfert de données pour le couplage, une méthode similaire a fonctionné même avec les appareils Juuko, bien qu'ils doivent cliquer sur un bouton spécial de l'équipement lui-même pour terminer le couplage. Par la suite, en utilisant cette méthode, les attaquants pourront lancer des attaques DoS massives sur l'équipement et saboter son fonctionnement dans le cadre d'une usine entière ou d'un quai / entrepôt automatisé.

Reprogrammation

Pour vérifier ce vecteur d'attaque, nous avons utilisé une copie du firmware pour le firmware et, si nécessaire, un dongle spécial. Les échantillons Juuko et Saga ont ainsi pu être reprogrammés en laboratoire, et la possibilité de reprogrammation des équipements Telecrane a été confirmée au niveau théorique, sur la base de la documentation technique de l'appareil.

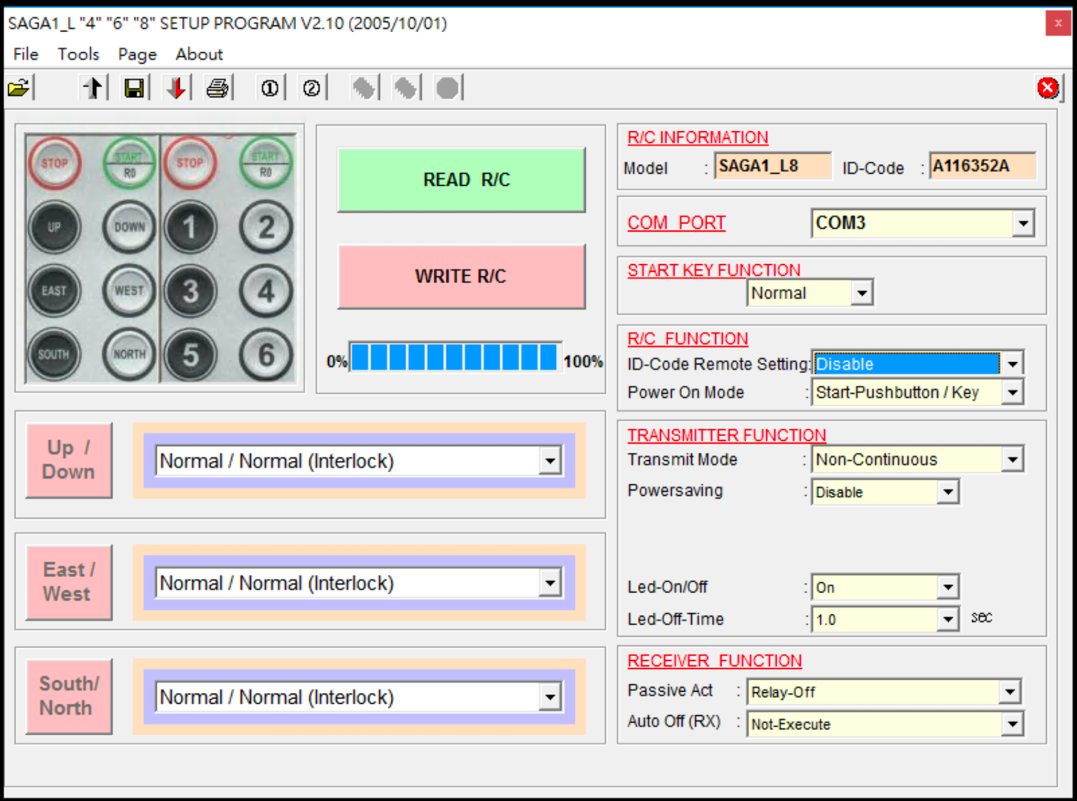

Interface du logiciel de clignotement de l'appareil Saga

Interface du logiciel de clignotement de l'appareil SagaDans les trois cas, il a été constaté que le logiciel pour travailler avec le micrologiciel de l'appareil ne dispose pas de mécanismes d'authentification utilisateur et de protection contre les interférences de tiers. En outre, le logiciel est uniquement destiné à être utilisé avec le système d'exploitation Windows (et, dans certains cas, avec Windows XP obsolète), qui reste le système d'exploitation le plus populaire pour la propagation de logiciels malveillants.

Dans le cas de l'équipement Saga, les attaquants peuvent également accéder assez facilement aux mots de passe et paramètres BSL qui sont écrits dans la mémoire flash de l'appareil et, en conséquence, modifier le micrologiciel, extraire ses fichiers pour une enquête plus approfondie, introduire leur propre code malveillant pour une activation retardée, et même initier l'effacement complet des informations de la mémoire afin de cacher les traces de leurs activités. La seule condition pour une utilisation réussie de ce vecteur d'attaque est l'accès à un ordinateur, qui est utilisé pour flasher les systèmes de contrôle à distance.

Conclusions

La principale conclusion qui peut être tirée du rapport (

A Security Analysis of Radio Remote Controllers for Industrial Applications ) est que les soi-disant systèmes de protection de cet équipement contre les attaques malveillantes ne résistent à aucune critique et ne sont pas prévus dans certains appareils. Les principales raisons de la situation actuelle, nous considérons la longue durée de vie de cet équipement (le cycle de vie de certains des échantillons de test s'est terminé il y a plusieurs années), le coût élevé de son remplacement, la difficulté de mettre à jour le logiciel et l'introduction de nouveaux systèmes de sécurité.

Les systèmes de commande à distance des équipements industriels dans leur niveau de protection contre les influences extérieures sont loin derrière des systèmes similaires dans le segment des consommateurs et sans modernisation et révision sérieuses de l'approche des fabricants à ce sujet, ils restent un maillon faible dans la sécurité des installations industrielles. Comme les résultats de l'étude l'ont montré, il est assez simple de tirer parti des vulnérabilités existantes.Par conséquent, il est nécessaire de développer une approche systématique de leur élimination, y compris la publication régulière de mises à jour logicielles et micrologicielles, la transition des équipements industriels aux normes radio généralement acceptées (Bluetooth Low Energy et 5G), l'utilisation du chiffrement matériel, ainsi que le développement mécanismes de protection uniques contre les accès non autorisés au matériel des récepteurs et émetteurs afin de compliquer la tâche des attaquants qui veulent comprendre Je suis dans leur appareil et j'utilise pour créer mes propres "outils".