Selon les estimations les plus prudentes, en 2017, les dommages mondiaux causés par les cyberattaques s'élevaient à un billion de dollars, selon l'étude annuelle BI.ZONE pour 2017-2018. Il est presque impossible d'évaluer les dégâts réels, puisque 80% des entreprises cachent des cas de hacks et de fuites. Les experts prédisent que si rien n'est fait, dans quelques années, le montant des dégâts passera à 8 billions de dollars.

Au Binary District, nous avons compilé un bref récit de l'étude de BI.ZONE sur les nouveaux défis du monde numérique. Nous avons choisi les principales tendances dans le domaine de la cybercriminalité et des faits intéressants à partir d'une étude qui a attiré notre attention: la rapidité avec laquelle le monde cybercriminel apprend les vulnérabilités de MS Office, quel est le problème de l'Internet des objets et pourquoi le renforcement de la protection de son infrastructure ne garantit pas encore la sécurité complète de l'entreprise.

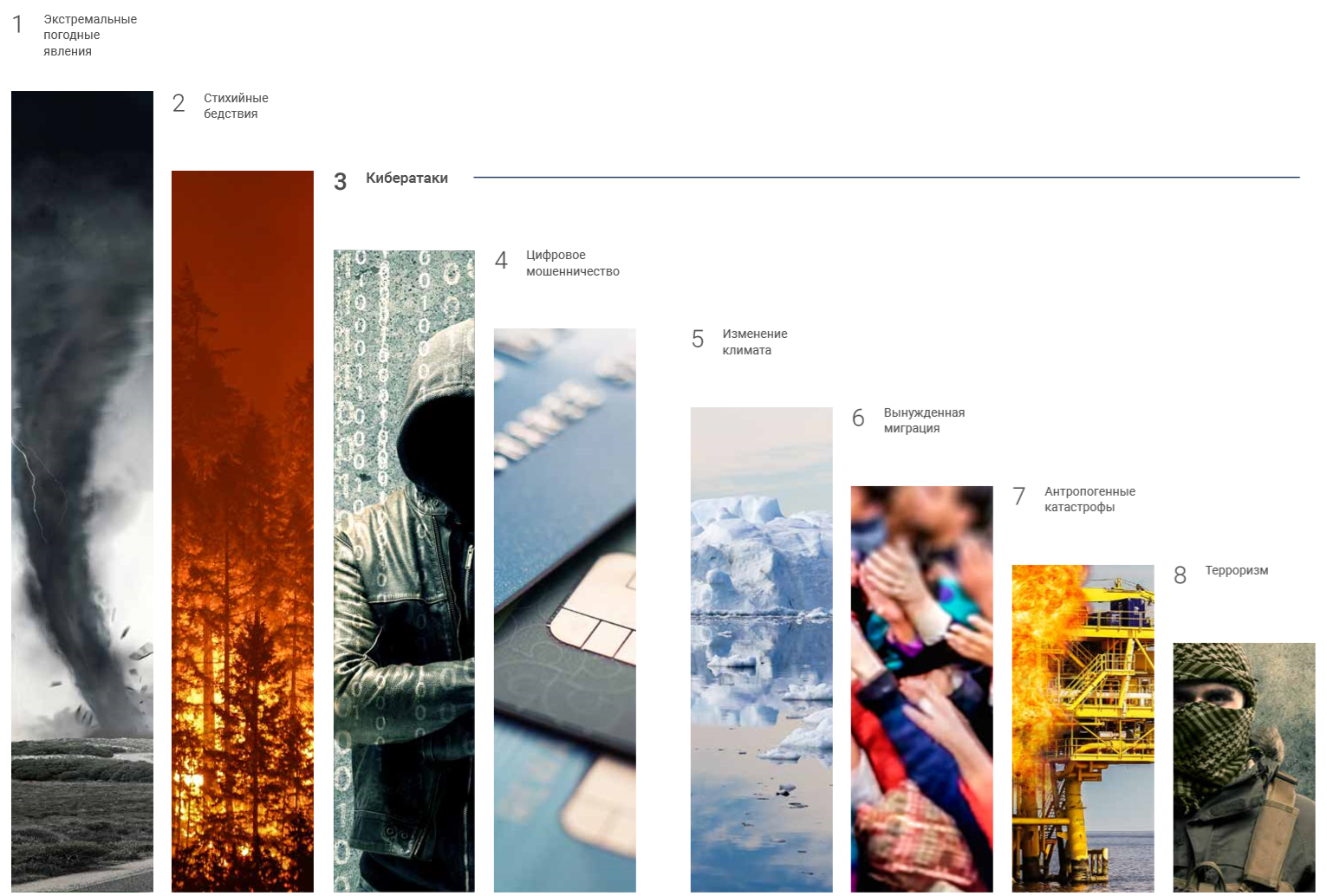

Les cyberattaques - dans le top 3 des risques mondiaux: elles causent 1 billion de dollars de dégâts - plus que le terrorisme et les catastrophes d'origine humaine (données du Forum économique mondial)

Les cyberattaques - dans le top 3 des risques mondiaux: elles causent 1 billion de dollars de dégâts - plus que le terrorisme et les catastrophes d'origine humaine (données du Forum économique mondial)Fuites de données

Chaque année, le nombre de fuites de données continue d'augmenter. L'autre jour, la

plus grande décharge de l'histoire a été téléchargée sur le réseau: une collection de données provenant de nombreuses fuites est apparue dans les archives: 2,7 milliards de comptes, dont plus de 1,1 milliard sont des combinaisons uniques d'adresses e-mail et de mots de passe.

En règle générale, les attaquants revendent des données volées dans les segments cachés d'Internet ou les utilisent pour organiser de nouvelles attaques. Le plus souvent, les criminels volent des données personnelles (environ 67% des cas), ainsi que des informations financières et des informations d'identification. En 2017, seulement 18% des causes de fuites étaient aléatoires, le reste était un attaquant externe ou interne.

Les grandes entreprises comptant des milliers d'employés sont le plus souvent victimes de fuites - et subissent également d'énormes pertes dues aux cyberattaques. Aux États-Unis, les fuites de données coûtent en moyenne 7,4 millions de dollars à l'entreprise, mais les dommages causés par les fuites peuvent être non seulement directs, mais aussi indirects. Par exemple, en juillet 2017, des pirates informatiques sont entrés dans le réseau interne de la société de télévision HBO et ont pompé 1,5 To de données, y compris des séries inédites de certaines séries et le script de la série Game of Thrones qui n'avait pas encore été publié à l'époque. Les attaquants ont demandé une rançon de 6 millions de dollars à HBO. L'entreprise n'a pas payé, mais a néanmoins subi des dommages à la réputation.

Dans certains cas, les attaquants volent des données non pas pour une monétisation immédiate, mais pour le développement de futures attaques. Ainsi, en juin 2017, une fuite de code source Windows 10 s'est produite - une archive qui fait partie du Kit de source partagée et qui comprend des fichiers avec les textes sources des pilotes de périphérique a été téléchargée par des inconnus sur le site Web BetaArchive. De telles fuites majeures conduisent à l'émergence de nouvelles vagues d'exploits qui exploitent des vulnérabilités jusque-là inconnues dans le code OS.

Les dommages causés par les fuites augmentent avec le nombre de ces fuites, ils affectent de plus en plus de personnes et d'entreprises. Le non-respect des exigences de protection des données personnelles peut menacer non seulement des amendes, mais aussi une atteinte à la réputation, des pertes financières, une sortie de clients, des dépenses pour analyser l'état de l'infrastructure et renforcer sa protection. Il vaut mieux se limiter aux deux dernières étapes - c'est beaucoup moins cher.

Attaques contre le secteur bancaire

Les attaques contre le secteur financier sont les plus complexes et les plus fréquentes: selon BI.ZONE, une attaque sur deux est effectuée sur celui-ci. Ainsi, récemment, BI.ZONE a

analysé en détail sur son blog l' attaque du groupe Buhtrap contre des banques russes, qui est devenue connue le 19 décembre 2018. La liste de phishing contenait le fichier exécutable

«md5: faf833a1456e1bb85117d95c23892368» , qui portait divers noms: «Réconciliation pour December.exe», «Docs wednesday.exe», «Documents 19.12.exe», «Closing documents wednesday.exe».

Si l'on se souvient des attaques précédentes, alors, par exemple, en Russie, 200 banques ont été attaquées par le groupe Carbanak en 2017. 11 d'entre eux n'ont pas pu résister au piratage, ce qui a rapporté aux attaquants plus de 16 millions de dollars.

Une caractéristique intéressante de Carbanak est la tactique d'utilisation de l'infrastructure d'autres organisations pour distribuer des logiciels malveillants. Dans certains cas, des e-mails de phishing ont été ouverts par des employés directement responsables de la cybersécurité.

La principale méthode d'entrée initiale est le Spear Phishing - des lettres spécialement préparées qui tiennent compte des caractéristiques de l'entreprise ou du secteur d'activité. Le même Carbanak envoie généralement des messages de phishing à partir d'adresses contenant des mots liés à la banque: noms d'entreprises fabriquant des équipements (Wincor-Nixdorf), systèmes de paiement (Visa, MasterCard, Western Union), etc.

Les pirates suivent l'actualité de la cybersécurité et refont rapidement de nouveaux exploits à utiliser dans les attaques. Selon BI.ZONE, il ne s'écoule pas plus d'un jour entre le moment où un nouvel exploit pour MS Office est publié et son utilisation dans la newsletter Carbanak (!).

Attaques de la chaîne d'approvisionnement

En 2017-2018, le nombre d'attaques de la chaîne d'approvisionnement a augmenté de 200%. Cette stratégie est basée sur le fait que les attaquants tentent d'accéder à l'infrastructure de l'organisation cible non pas directement, mais en la contournant - en injectant du code malveillant dans les programmes des participants les moins protégés de la chaîne d'approvisionnement.

Le plus souvent, le but ultime de ces attaques est le secteur bancaire, le plus gros morceau de ce gâteau de pirate.

Les attaques de la chaîne d'approvisionnement sont dangereuses car elles sont extrêmement difficiles, et parfois tout simplement impossibles à suivre et à prévenir. Au lieu d'attaquer l'infrastructure d'une organisation bien protégée, les criminels ont accès à l'infrastructure de nombreuses entreprises qui utilisent les logiciels compromis d'un fournisseur faiblement protégé.

Une attaque contre une chaîne d'approvisionnement commence par l'infection d'un programme populaire. Par exemple, dans le cas du rançongiciel NotPetya, la distribution a commencé après l'infection par MEDoc, un programme de déclaration fiscale. Suite à la compromission des serveurs de mise à jour MEDoc, les attaquants ont réussi à injecter une porte dérobée dans le code du programme, à travers laquelle le fichier exécutable NotPetya a ensuite été téléchargé. Les conséquences ont été tristes: les dommages causés à une entreprise pourraient atteindre plus de 300 millions de dollars, et les dommages mondiaux sont estimés à 1,2 milliard de dollars. L'exploit EternalBlue a également joué un rôle dans ce processus, grâce auquel le chiffreur s'est propagé beaucoup plus rapidement.

Réseaux de robots IoT

L'une des tendances les plus notables de 2017-2018 a été la forte augmentation du nombre d'attaques contre des appareils connectés à l'Internet des objets.

Le marché des appareils IoT n'est plus une niche: plus de 8,4 milliards d'appareils fonctionnent actuellement dans le monde, et selon les prévisions, d'ici 2020 leur nombre total atteindra 30 milliards.

La faible sécurité des appareils IoT conduit au fait qu'ils sont facilement compromis et utilisés pour créer des botnets pour organiser des attaques DDoS. De plus, les appareils intelligents sont souvent un point faible du réseau de l'organisation, grâce auquel les attaquants peuvent pénétrer le réseau interne de l'entreprise.

Les principales causes de vulnérabilités des appareils IoT:

- la plupart des utilisateurs ne modifient pas les mots de passe par défaut,

- Les mises à jour ne sortent pas ou sont difficiles à installer,

- Il n'y a pas de normes uniformes ni d'exigences de sécurité.

Parmi les botnets IoT populaires, on peut rappeler JenX, devenu célèbre en février 2018. Le botnet se compose principalement d'appareils Huawei infectés et d'appareils utilisant des contrôleurs RealTek. JenX propose ses services pour organiser des attaques DDoS à un prix très modique - pour 20 $, vous pouvez commander une attaque d'une capacité d'environ 300 Gb / s.

Le domaine de la cybercriminalité se développe rapidement. La capacité de gagner rapidement de l'argent et de l'excitation pousse les attaquants à améliorer leurs compétences afin de vérifier en permanence la force des logiciels et de l'infrastructure des entreprises, en trouvant de nouvelles failles. Les méthodes de protection qui ont fonctionné hier seront dépassées demain.

En collaboration avec BI.ZONE, nous lançons deux cours hors ligne sur la sécurité de l'information: la sécurité

des applications Web et les

enquêtes sur les cyberattaques pour les entreprises . Les conférenciers sont des experts de premier plan dans le domaine de la cybersécurité, spécialisés dans les tests de pénétration et la criminalistique informatique, et des enseignants des cours correspondants au NRNU MEPhI. Le programme de cours est adapté aux nouveaux incidents réels. Les cours auront lieu sur Digital du 16 au 17 octobre.