En janvier 2019, nous avons enregistré une forte augmentation du nombre de détections de pièces jointes malveillantes aux e-mails JavaScript (en 2018, ce vecteur d'attaque a été peu utilisé). Dans le «numéro du Nouvel An», on peut distinguer le bulletin d'information en russe destiné à la distribution de l'encodeur Shade (aka Troldesh), qui est détecté par les produits ESET sous le nom de Win32 / Filecoder.Shade.

Cette attaque semble continuer la campagne de spam Shade encryptor qui a été découverte

en octobre 2018 .

New Shade Campaign

Selon nos données de télémétrie, la campagne d'octobre s'est déroulée à un rythme constant jusqu'à la seconde moitié de décembre 2018. Cela a été suivi d'une pause de Noël, puis à la mi-janvier 2019, l'activité de campagne a doublé (voir graphique ci-dessous). Le week-end tombe dans le graphique suggère que les attaquants préfèrent les adresses e-mail d'entreprise.

Figure 1. Détection de pièces jointes JavaScript malveillantes diffusant Win32 / Filecoder.Shade depuis octobre 2018

Figure 1. Détection de pièces jointes JavaScript malveillantes diffusant Win32 / Filecoder.Shade depuis octobre 2018Comme mentionné précédemment, la campagne illustre la tendance que nous observons depuis le début de 2019 - le retour des pièces jointes JavaScript malveillantes en tant que vecteur d'attaque. La dynamique est illustrée dans le graphique ci-dessous.

Figure 2. Détection de JavaScript malveillant distribué dans les pièces jointes des e-mails depuis 2018. Les pièces jointes sont détectées par ESET en tant que JS / Danger.ScriptAttachment

Figure 2. Détection de JavaScript malveillant distribué dans les pièces jointes des e-mails depuis 2018. Les pièces jointes sont détectées par ESET en tant que JS / Danger.ScriptAttachmentIl convient de noter que la campagne de distribution de l'encodeur Shade est la plus active en Russie, représentant 52% du nombre total de détections de pièces jointes JavaScript malveillantes. Les autres victimes comprennent l'Ukraine, la France, l'Allemagne et le Japon, comme indiqué ci-dessous.

Figure 3. Nombre de détections de pièces jointes JavaScript malveillantes distribuant Win32 / Filecoder.Shade. Données du 1er janvier au 24 janvier 2019

Figure 3. Nombre de détections de pièces jointes JavaScript malveillantes distribuant Win32 / Filecoder.Shade. Données du 1er janvier au 24 janvier 2019Selon notre analyse, une attaque typique de la campagne de janvier commence lorsque la victime reçoit une lettre en russe avec l'archive ZIP info.zip ou inf.zip en pièce jointe.

Les lettres sont déguisées en demandes officielles de sociétés russes légitimes. Nous avons vu la newsletter au nom de Binbank (fusionné avec Otkritie Bank depuis 2019) et de la chaîne de magasins Magnit. Le texte dans l'image ci-dessous.

Figure 4. Exemple d'envoi de courrier indésirable utilisé dans la campagne de janvier

Figure 4. Exemple d'envoi de courrier indésirable utilisé dans la campagne de janvierL'archive zip contient un fichier javascript appelé Information.js. Après extraction et exécution, le fichier est téléchargé par un chargeur de démarrage malveillant détecté par les produits ESET comme Win32 / Injector. Le chargeur de démarrage déchiffre et lance la charge utile finale - l'encodeur Shade.

Le téléchargeur malveillant est téléchargé à partir de l'URL des sites WordPress légitimes compromis, où il se fait passer pour une image. Pour compromettre les pages WordPress, les attaquants utilisent une attaque massive automatisée par force brute utilisant des bots. Notre télémétrie capture des centaines d'URL hébergées par le chargeur de démarrage malveillant, toutes les adresses se terminent par la chaîne ssj.jpg.

Le chargeur de démarrage est signé avec une signature numérique non valide, qui aurait été émise par Comodo. La valeur du champ d'informations sur le signataire et l'horodatage sont uniques pour chaque échantillon.

Figure 5. Fausse signature numérique utilisée par un chargeur de démarrage malveillant

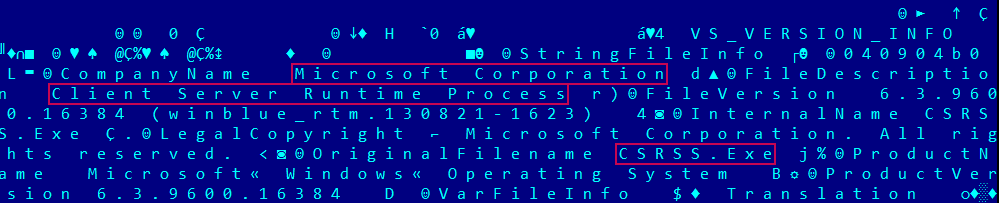

Figure 5. Fausse signature numérique utilisée par un chargeur de démarrage malveillantDe plus, le chargeur de démarrage tente de se déguiser en se faisant passer pour le processus système légitime Client Server Runtime Process (csrss.exe). Il se copie dans C: \ ProgramData \ Windows \ csrss.ex, où Windows est le dossier caché créé par le chargeur de démarrage; généralement dans ProgramData ce dossier n'est pas.

Figure 6. Logiciel malveillant qui est un processus système et utilise des informations de version copiées à partir d'un fichier binaire légitime dans Windows Server 2012 R2

Figure 6. Logiciel malveillant qui est un processus système et utilise des informations de version copiées à partir d'un fichier binaire légitime dans Windows Server 2012 R2Encodeur d'ombre

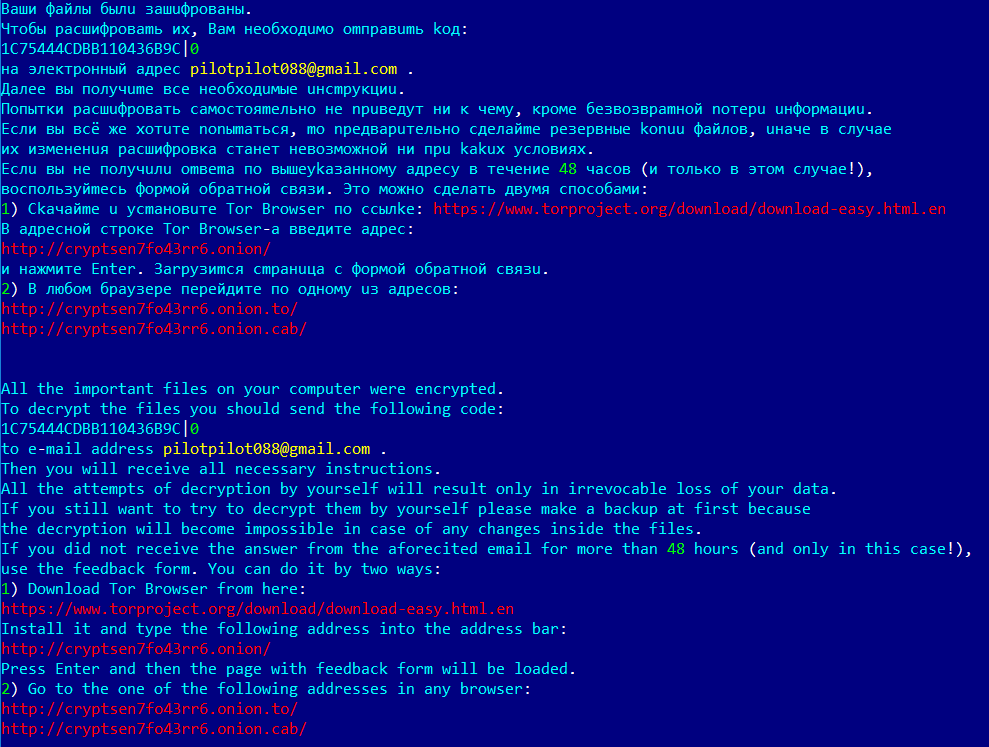

La charge utile finale est l'encodeur Shade (Troldesh). Il a été découvert pour la première fois dans la nature fin 2014, depuis lors, il a été mis à jour à plusieurs reprises. Shade crypte une grande variété de fichiers sur les disques locaux. Dans la nouvelle campagne, il ajoute l'extension .crypted000007 aux fichiers cryptés.

La victime reçoit des instructions de paiement en russe et en anglais dans un fichier TXT stocké sur l'ordinateur infecté. Le texte est le même que lors de la dernière campagne d'octobre 2018.

Figure 7. Exigences de rachat d'ombre, janvier 2019

Figure 7. Exigences de rachat d'ombre, janvier 2019Indicateurs de compromis

Exemples de hachages de pièces jointes ZIP malveillantes0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76Détection ESET: JS / Danger.ScriptAttachment

Exemples de hachage de chargeur JavaScript37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8CDétection ESET: Win32 / Injector

Exemples de hachages de chiffreur d'ombreFEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7Détection ESET: Win32 / Filecoder.Shade

Chaîne caractéristique dans les URL hébergeant l'encodeur Shadehxxp://[redacted]/ssj.jpg