L'un des sujets brûlants de la cybersécurité est récemment devenu le SOC (Security Operations Center), qui ne se traduit pas très bien en russe par «centres de surveillance de la sécurité», diminuant ainsi l'une des fonctions SOC importantes liées à la réponse aux incidents de sécurité de l'information. Mais aujourd'hui, je ne voudrais pas entrer dans des conflits terminologiques, mais parler brièvement de l'un des projets qui a été mis en œuvre dans notre SOC interne - le système de gestion des indicateurs de compromis (IoC) GOSINT. En fait, le service Cisco IB n'utilise pas le terme «Security Operations Center», le remplaçant par le plus banal CSIRT (Cisco Security Incident Response Team). GOSINT est donc l'un de

nos nombreux

projets open source , qui est conçu pour collecter et unifier des informations structurées et non structurées sur les menaces (renseignement sur les menaces). J'ai déjà

parlé de la façon dont nous contrôlons la sécurité de notre infrastructure interne, maintenant c'est au tour de parler de ce qui nous aide à le faire le plus efficacement possible.

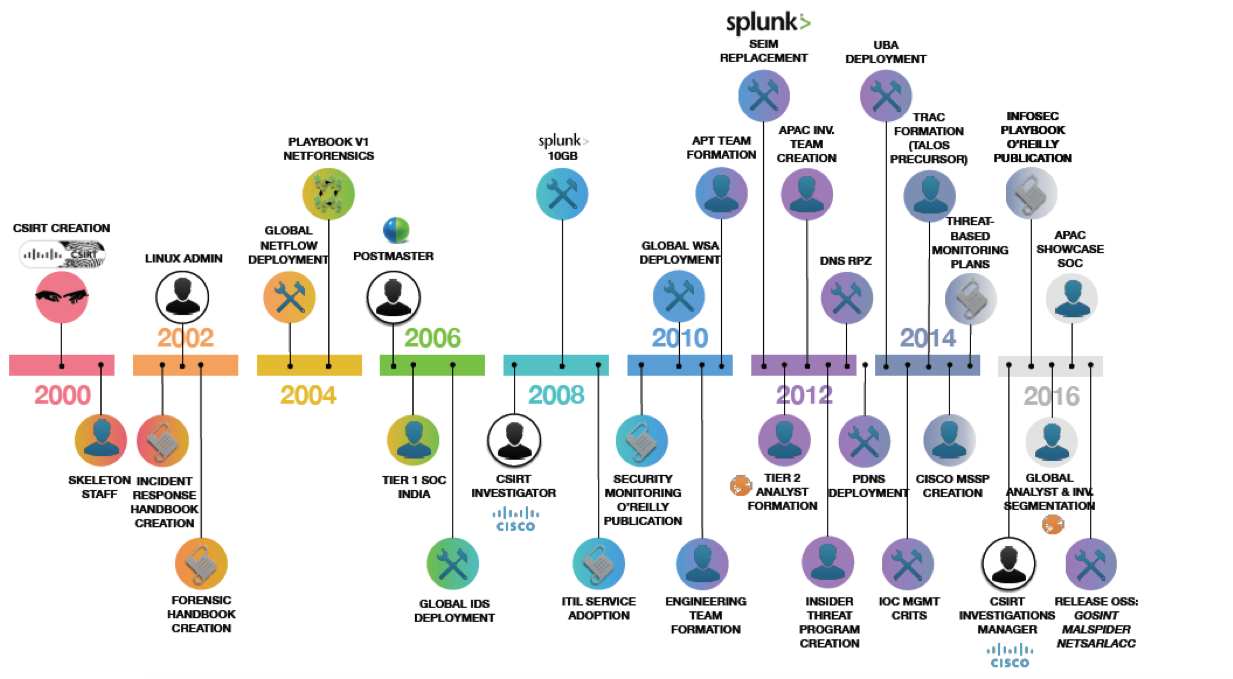

L'illustration ci-dessus montre certains des jalons de notre service de surveillance et de réponse aux incidents SI, qui a été créé en tant qu'unité distincte il y a environ deux décennies. Pendant ce temps, nous avons acquis une expérience considérable dans le domaine non seulement de la création, mais aussi de l'exploitation de SOC, que nous partageons à la fois sous la forme de telles notes, articles et présentations, ainsi que sous la forme d'un service distinct, dans le cadre duquel nous aidons nos clients à construire ou effectuer un audit d'un centre de surveillance SI existant (contacter le cas échéant). Si vous regardez attentivement l'illustration, le dernier jalon sur elle marque notre activité dans la mise à disposition de nos solutions open source que nous avons développées dans le cadre du service de sécurité de l'information. L'un de ces projets était le système GOSINT, auquel nous confions une tâche très importante et très difficile: collecter des indicateurs de compromis à partir de sources disparates, puis enrichir les événements de sécurité collectés sur notre périmètre, notre infrastructure, nos appareils mobiles et nos nuages. Et quel est le problème, demandez-vous? Vous pouvez créer des flux avec des indicateurs même dans Cisco Firepower avec Threat Intelligence Director installé.

Mais avec de tels flux, il y a quelques nuances qui apparaissent dans le processus de travail pratique avec eux. Premièrement, afin de recevoir rapidement des données sur les dernières menaces, il doit y avoir de nombreuses sources. Selon vous, dans quelle mesure le service de surveillance Cisco IS suit-il les sources de flux Threat Intelligence? Je ne citerai pas le chiffre exact, mais il y en a plusieurs milliers. Si tous sont installés sur Cisco Firepower avec Threat Intelligence Director, le périphérique "s'affaissera" en termes de performances, essayant de traiter des dizaines et des centaines de milliers d'indicateurs provenant de toutes les sources par jour. Le deuxième problème associé aux indicateurs de compromis est leur mauvaise qualité. Selon nos estimations, jusqu'à 80% de tous les indicateurs sont soit des informations obsolètes, soit des faux positifs, ou même des ordures ordinaires, qui nécessitent cependant un traitement approprié.

Pour créer le processus Threat Intelligence dans votre organisation, vous pouvez utiliser à la fois des sources d'informations commerciales et gratuites, disponibles gratuitement sur Internet, sur les menaces qui seront téléchargées sur votre plateforme TI ou directement sur SIEM ou des systèmes de gestion des journaux. GOSINT n'est qu'un outil qui collecte des indicateurs de compromis de diverses sources, les vérifie, les nettoie des ordures, puis alimente les solutions de gestion de Threat Intelligence que vous utilisez. Il peut s'agir de solutions commerciales ou librement distribuées. Par exemple, Cisco utilise MITRE et

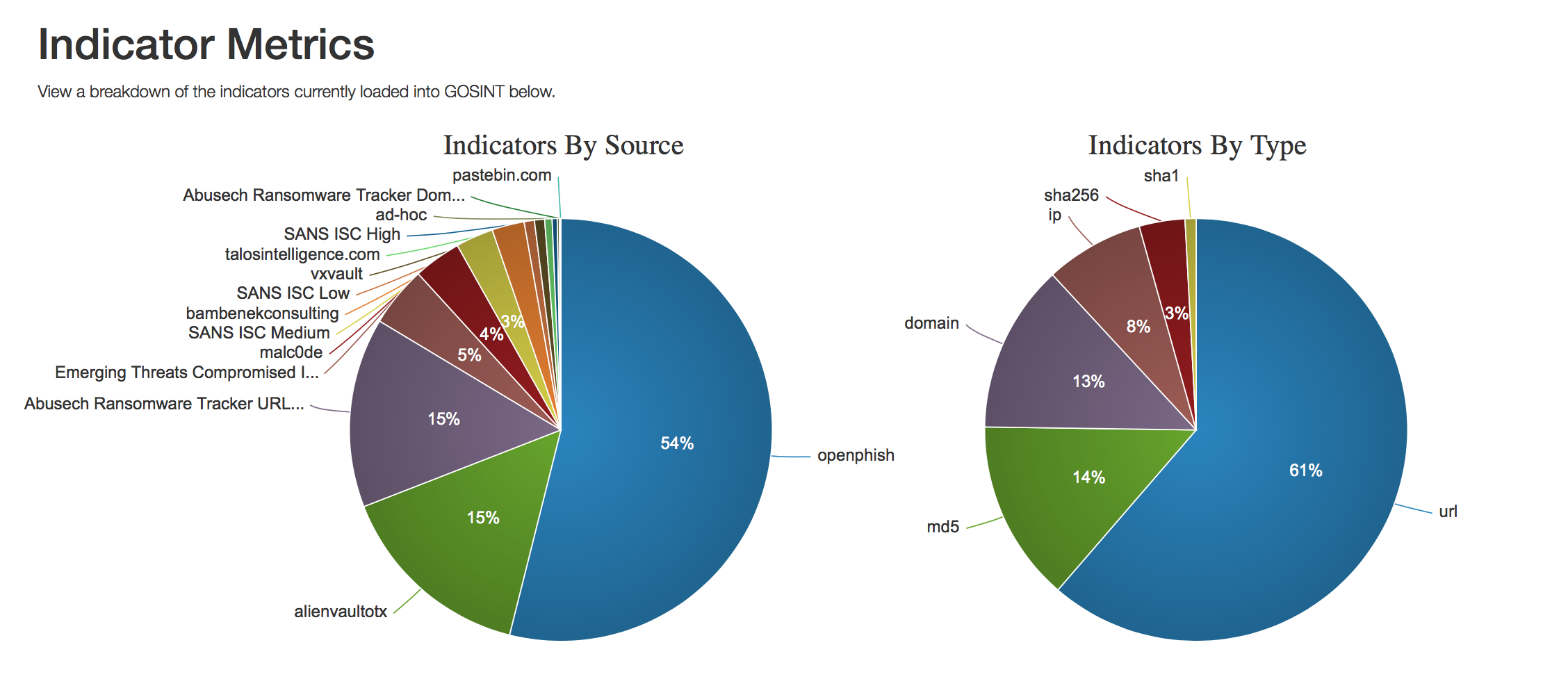

CRIS MISP . Alors que le segment Threat Intelligence évolue et que de nouveaux indicateurs de données et d'échange d'indicateurs de compromis y apparaissent, la plate-forme GOSINT se développe également grâce à leur support. Aujourd'hui, parmi les sources que nous soutenons sont

OpenPhish ,

AlienVault OTX ,

Abuse.ch ,

Emerging Threats ,

malc0de ,

SANS ICS ,

Cisco Talos ,

pastebin et bien d'autres.

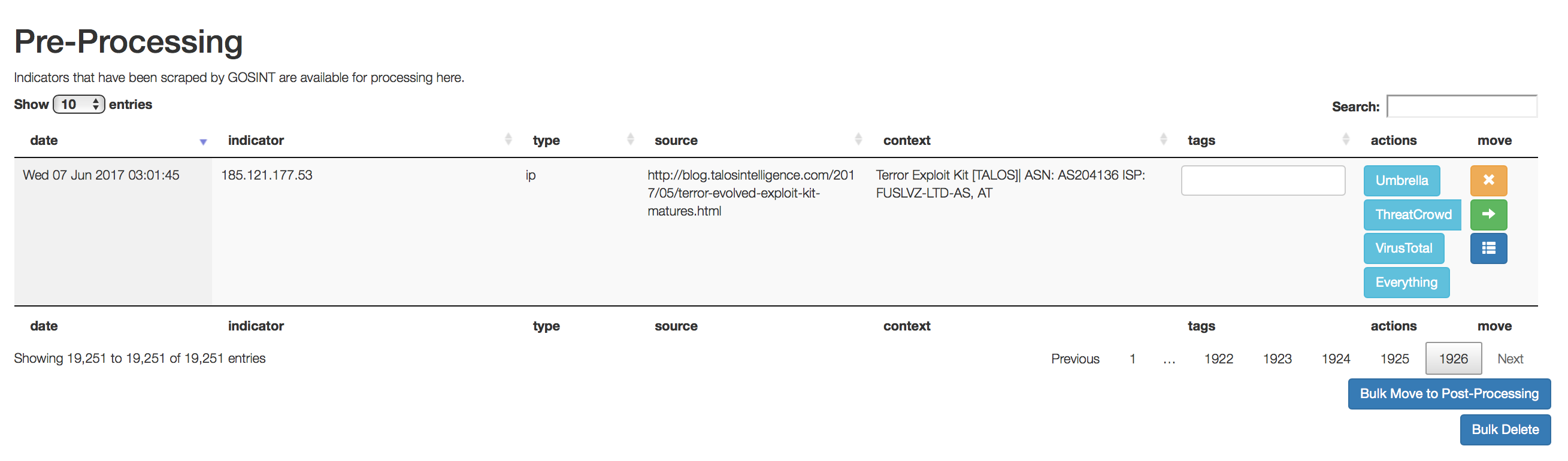

GOSINT joue un rôle crucial dans le processus Threat Intelligence - il automatise le processus de vérification et de transmission des indicateurs de compromis dans la production. Même après les avoir reçus de fournisseurs nationaux de flux / newsletters, par exemple du State Security Service ou de FinCERT, de Kaspersky Lab ou de BI.ZONE, de Prospective Monitoring ou de Group-IB, vous devez décider de donner le feu vert à ces indicateurs ou de les rejeter de tout traitement ultérieur. GOSINT automatise simplement cette tâche, soit en jetant automatiquement les ordures, soit en aidant les analystes de votre SOC ou des services de réponse à prendre la bonne décision. Cela se fait en recoupant l'indicateur à travers diverses sources de Threat Intelligence.

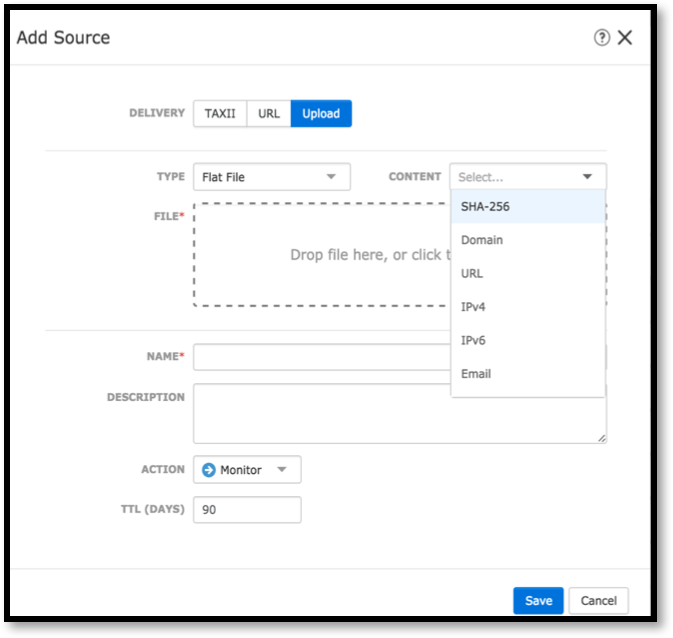

Le nombre de sources d'indicateurs de compromis dans GOSINT n'est pas limité (plusieurs milliers, comme chez Cisco, cette solution se déroule sans problème) et elles peuvent se connecter de différentes manières. En règle générale, les API correspondantes sont utilisées. Par exemple,

Cisco Umbrella ,

VirusTotal ou

Twitter API . En recevant des informations sur chaque indicateur, GOSINT peut étiqueter chacun d'entre eux de manière appropriée afin que les analystes SOC ou les services d'intervention puissent utiliser ces informations à l'avenir lors de l'analyse des incidents.

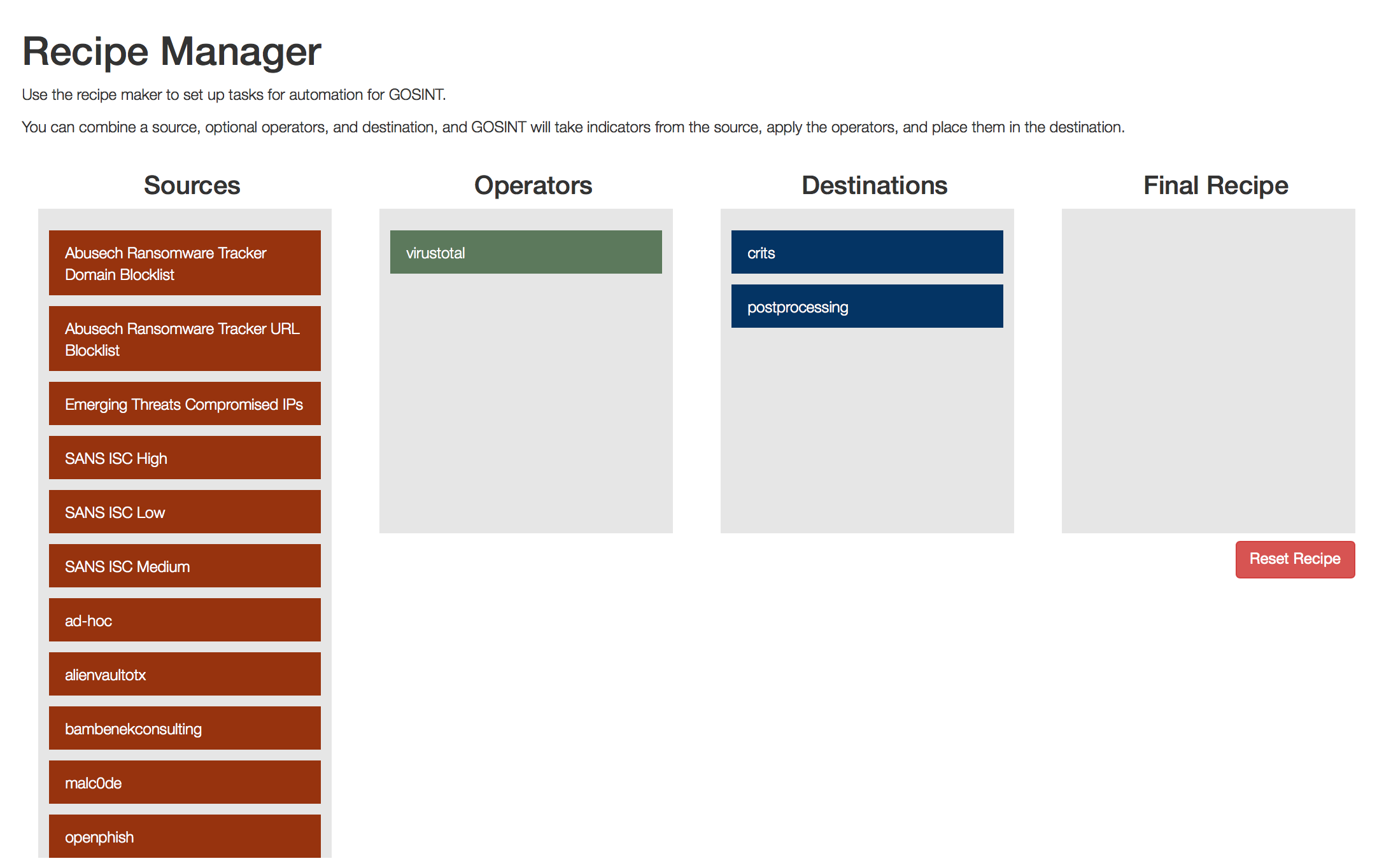

GOSINT comprend le soi-disant gestionnaire de recettes, qui facilite la création de gestionnaires pour les indicateurs résultants. Par exemple, vous obtenez un hachage d'un fichier que quelqu'un a reconnu comme malveillant. Pour réduire le nombre de faux positifs et réduire la charge sur vos systèmes de sécurité de l'information, avec l'aide de Recipe Manager, vous pouvez exécuter des contrôles de hachage sur différentes sources de Threat Intelligence et si trois d'entre eux (le seuil et le nombre de sources à vérifier sont configurés) ont donné un verdict positif ( trouvé une correspondance), puis ce hachage est reconnu comme pertinent et est mis en service - il est transféré à MISP, CRITs, Cisco Threat Intelligence Director, Arcsight ou QRadar.

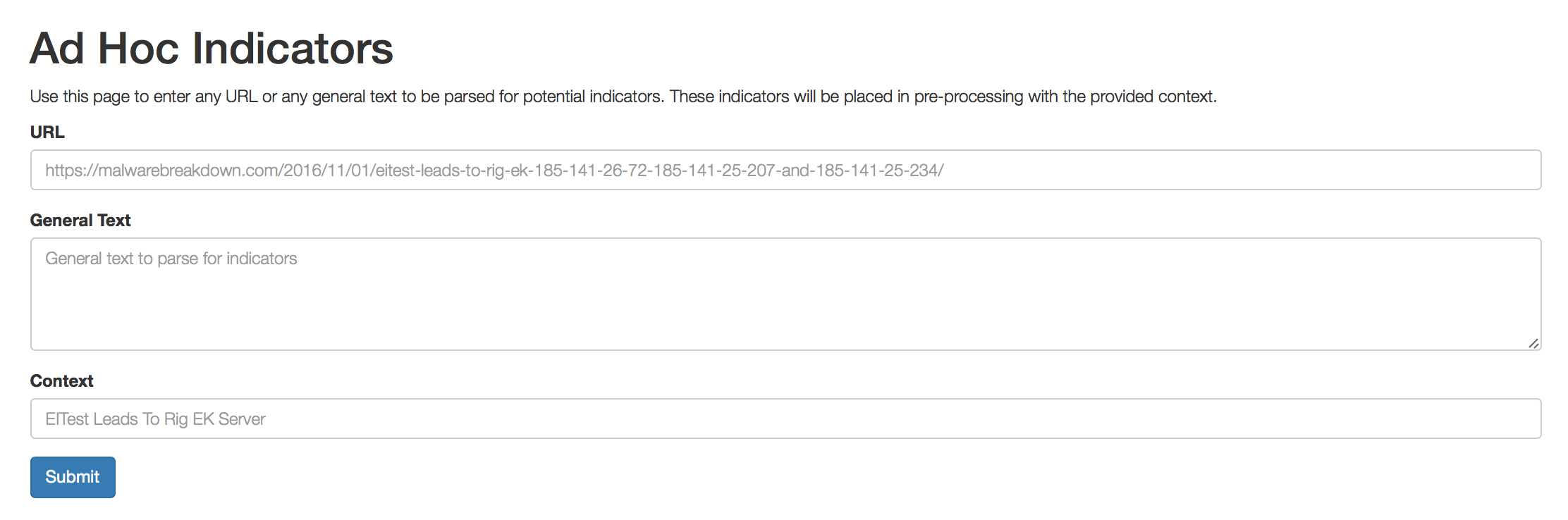

GOSINT a une autre grande fonctionnalité appelée "Entrée Ad Hoc" - chargement de tous les indicateurs de compromis à partir d'une URL spécifique. Par exemple, vous devez charger l'IoC sur une campagne de piratage spécifique ou sur un nouveau code malveillant pour vérifier leur présence dans votre infrastructure à l'aide de l'outil de recherche de menaces que vous utilisez. Si vous utilisez Cisco Threat Response, dont j'ai déjà

parlé , vous copiez tous les indicateurs de la description de la menace et les collez dans l'écran de démarrage de Cisco Threat Response, qui commence alors à rechercher des traces dans votre infrastructure.

Si vous ne disposez pas d'une réponse Cisco Threat Response et utilisez d'autres solutions Threat Hunting, alors GOSINT peut être intégré avec elles précisément en raison de la fonction d'entrée ad hoc, qui automatise la collecte d'indicateurs pour un code malveillant spécifique ou une société de pirate à partir d'une URL spécifiée.

Il n'est pas logique de parler beaucoup de GOSINT - ce n'est pas une Stealthwatch avec un tas de fonctionnalités qui aident à détecter les menaces ou les anomalies dans le réseau interne ou dans l'infrastructure cloud. Nous avons développé GOSINT pour automatiser une seule fonction, ce qui était très demandé par le service Cisco IS. Nous avons résolu ce problème avec succès et avons pu intégrer GOSINT dans notre processus Threat Intelligence. Si travailler avec des indicateurs de compromis fait partie de votre travail quotidien, si vous n'avez pas l'argent pour acheter des plateformes Threat Intelligence coûteuses et, malheureusement, pas très efficaces (nous avons essayé de nombreuses solutions, mais nous nous sommes finalement installés sur notre propre développement), essayez GOSINT. Vous pouvez le télécharger à partir de la page de notre service de surveillance de la sécurité des informations et de la réponse aux incidents sur GitHub -

https://github.com/ciscocsirt/GOSINT . Étant donné que nous parlons d'open source, vous pouvez indépendamment terminer cette solution à vos besoins. GOSINT est écrit en Go avec une console de gestion JavaScript (mais gardez à l'esprit que nous mettons régulièrement à jour GOSINT et vos modifications peuvent être perdues pendant le processus de mise à jour décrit dans la documentation).

Si vous avez besoin d'auditer votre SOC (et nous avons une riche expérience dans de tels travaux dans le monde) ou de le construire à partir de zéro (y compris dans le cadre d'un système hybride «votre propre - externalisation du SOC»), nous pouvons également vous aider à le faire. Nous ne vendons aucun SIEM et sommes donc indépendants du fournisseur des solutions SIEM que vous utilisez ou prévoyez d'utiliser dans votre centre de surveillance. Dans le cadre des services que nous proposons, nous pouvons vous recommander une combinaison efficace de différentes solutions technologiques utilisées en SOC, commercial ou open source, dont GOSINT. Pour plus de détails sur ces types de services, vous pouvez soit contacter votre responsable Cisco, soit écrire à l'adresse security-request sur cisco dot com