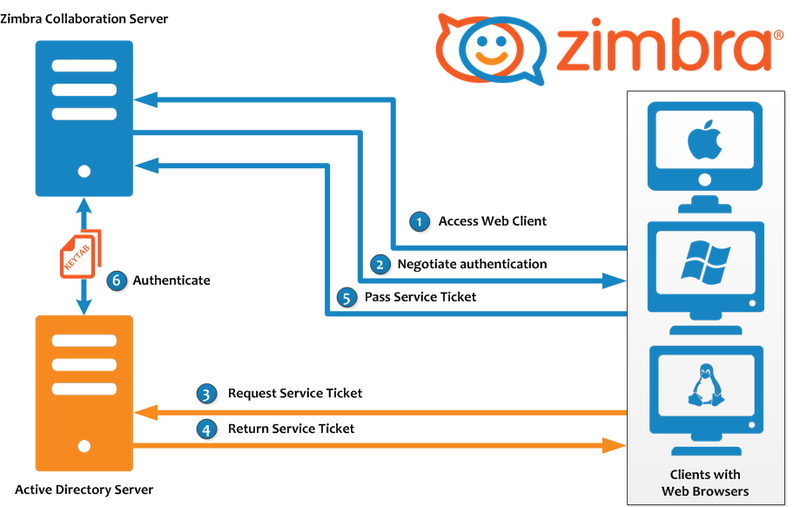

Avec Active Directory, la technologie d'authentification unique est l'une des technologies importantes pour assurer la commodité de l'utilisateur, même avec les politiques de sécurité par mot de passe les plus strictes. Cette technologie permet aux employés après le prochain changement de mot de passe de passer par la procédure d'authentification une fois et après son aboutissement, d'accéder automatiquement à toutes les ressources de l'entreprise. Si vous utilisez Zimbra Collaboration Suite, vous souhaiterez peut-être également configurer l'authentification unique. Ci-dessous, nous parlerons de la façon de procéder.

Si vous avez configuré l'autorisation dans Zimbra via AD selon les instructions de l'article précédent, le principe de configuration de l'authentification unique sera réduit à la création d'un fichier de clés dans Kerberos, ainsi qu'à un compte-ticket spécial dans AD, à la configuration de SPNEGO sur le serveur Zimbra et à la délivrance de certificats d'utilisation de l'authentification unique à tous les utilisateurs. . Il est particulièrement important de noter qu'il est extrêmement important de créer des copies de sauvegarde des fichiers dans lesquels certaines modifications seront apportées et de les stocker dans des dossiers séparés afin que les problèmes imprévus ne se transforment pas en gros problèmes pour vous.

Tout d'abord, nous devons créer un compte

ticketer dans Zimbra et lui interdire de changer le mot de passe, et également créer un nom principal de service (SPN) dans Kerberos pour le compte ticket sur le contrôleur de domaine. Cela peut être fait à l'aide de la commande

setspn –A mail.domain.com ticketer , après quoi vous devez vérifier le résultat à l'aide de la

commande setspn –L ticketer . Après cela, nous créons un fichier keytab sur le contrôleur de domaine en utilisant une commande de quelque chose comme ceci:

ktpass -out c:\keys\jetty.keytab -princ HTTP/mail.domain.com@domain.local -mapUser ticketer -mapOp set -pass !@#$%& -crypto RC4-HMAC-NT -pType KRB5_NT_PRINCIPAL

Une fois le fichier de clés créé avec succès, vous devez le déplacer vers le serveur Zimbra Collaboration Suite dans les

dossiers / opt / zimbra / data / mailboxd / spnego / et

/ opt / zimbra / jetty / , après quoi vous devez modifier les droits d'accès à ces derniers:

chown ticketer:zimbra /opt/zimbra/data/mailboxd/spnego/jetty.keytab chown ticketer:zimbra /opt/zimbra/jetty/jetty.keytab

Commençons maintenant la configuration de l'utilitaire SPNEGO intégré à Zimbra Collaboration Suite, qui fonctionnera avec le fichier .keytab créé précédemment. SPNEGO peut être configuré à l'aide des commandes suivantes:

su zimbrazmprov mcf zimbraSpnegoAuthEnabled TRUE zmprov mcf zimbraSpnegoAuthRealm domain.local zmprov ms mail.domain.com zimbraSpnegoAuthTargetName HTTP/mail.domain.com zmprov ms mail.domain.com zimbraSpnegoAuthPrincipal HTTP/mail.domain.com zmprov md domain.com zimbraAuthKerberos5Realm domain.local zmprov md domain.com zimbraWebClientLoginURL '/service/spnego' zmprov md domain.com zimbraWebClientLogoutURL '../?sso=1'

La prochaine étape consistera à mettre le fichier de paramètres

/opt/zimbra/jetty/etc/krb5.ini sous la forme suivante:

[libdefaults] default_realm = domain.local dns_lookup_realm = no dns_lookup_kdc = no kdc_timesync = 1 ticket_lifetime = 24h default_keytab_name = FILE:/opt/zimbra/data/mailboxd/spnego/jetty.keytab default_tgs_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 default_tkt_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 permitted_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 [realms] domain.local = { kdc = dc.domain.local admin_server = dc.domain.local default_domain = domain.local } [appdefaults] autologin = true forwardable=true

Après cela, vous devez configurer les navigateurs des utilisateurs en ajoutant

mail.domain.com à network.neg dans tous les champs avec le mot

uris dans le nom. Ce processus peut être accéléré grâce à l'utilisation de stratégies de groupe.

La touche finale consistera à mettre à jour les paramètres d'autorisation via AD dans Zimbra Collaboration Suite:

su zimbra zmprov md domain.ru +zimbraAutoProvAuthMech SPNEGO +zimbraAutoProvAuthMech KRB5 +zimbraAutoProvAuthMech PREAUTH +zimbraAutoProvAuthMech LDAP zmcontrol restart

C'est fait! Vous avez maintenant configuré dans Zimbra non seulement la connexion unique fonctionnant correctement, mais également la création automatique de boîtes aux lettres la première fois qu'un utilisateur se connecte à un serveur autorisé via SSO.

Pour toutes questions relatives à la Suite Zextras, vous pouvez contacter le représentant de Zextras Katerina Triandafilidi par e-mail katerina@zextras.com