- Qui es-tu ???

- Je suis un nouveau Russe.

"Alors qui suis-je?!"PréfaceDans la

première partie de l' article, nous avons parlé de Direct Connect en général et équipé le

hub ADCs .

Aujourd'hui, nous devons apprendre à utiliser un tel concentrateur pour sa destination. Pour ce faire, nous parlerons des fonctionnalités des clients DC compatibles et les rendrons amis avec TLS.

Traduire en anglaisDans les paramètres de chacun d'eux, vous devrez faire attention à la section

Cryptage , alias

Sécurité et certificats ou

Sécurité .

Inutile de dire que lorsque vous utilisez le mode TCP actif, le port pour TLS doit également être transmis.

AirDC ++Héritier puissant du légendaire fulDC ++, le tout premier mod du client d'origine. Visible et adéquat.

Paramètres AirDC ++ pour travailler sur le concentrateur ADC

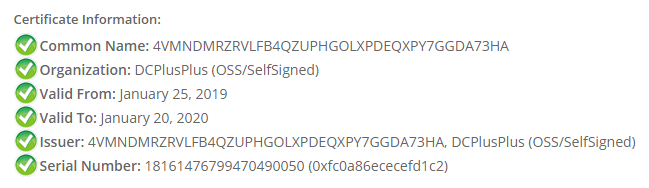

Paramètres AirDC ++ pour travailler sur le concentrateur ADCLa clé et le certificat sont générés lors du premier lancement du client (ou sur demande) et sont valables 360 jours.

Lors de la connexion de clients entre eux, TLS peut également être utilisé sur un concentrateur ADC standard, mais avec un résultat imprévisible (voir la partie précédente de l'article).

Qu'est-ce qu'un hub avec certificat de confiance pour un client?Comme les tests l'ont montré, même si vous fournissez au hub un vrai certificat signé par le centre d'autorisation (au moins de Let's Encrypt), il ne sera pas approuvé pour le client.

[S] = Sécurisé, [U] = Non approuvé

[S] = Sécurisé, [U] = Non approuvéLe critère de confiance dans le concentrateur ADC est la correspondance de l'

empreinte digitale du certificat reçu indépendamment par le client avec celle spécifiée explicitement dans l'adresse du concentrateur.

*** Connexion aux adcs: //babylon.aab21pro.org: 412 /? Kp = SHA256 / 1QTHF6U3SDQPQKCTCG3ZYK4LQS322MIXI64GMAX7PXLGKYCYTJOQ ...

*** Erreur TLS: non-concordance de Keyprint

*** L'empreinte de clé dans l'adresse ne correspond pas au certificat du serveur, utilisez / autorisez pour poursuivre la connexion non approuvée

C'est touchant, mais inutile, car l'empreinte ne sera pas la même pour toujours; ce qui signifie qu'il ne convient pas à une utilisation de masse.

Une manière plus correcte d'obtenir le

[S] convoité consiste à enregistrer le certificat concentrateur dans un dossier spécialement conçu à cet effet (il coïncide généralement avec celui dans lequel le client stocke ses propres «documents»). Le certificat, bien sûr, doit être demandé à l'administrateur du hub, et cette fonctionnalité est

implémentée sur dchublist.org.

DC ++Client NMDC / ADC d'origine, le plus simple. Cependant, ses développeurs

accordent beaucoup d'attention à la sécurité.

Paramètres DC ++ pour travailler sur le concentrateur ADCQue sont les canaux de messages privés chiffrés directs ?

Paramètres DC ++ pour travailler sur le concentrateur ADCQue sont les canaux de messages privés chiffrés directs ?DC ++, AirDC ++ et, soudainement,

SharikDC peuvent

s’envoyer des messages privés sur un canal sécurisé , contournant le concentrateur. Bonjour Telegram! ..

FlylinkDC ++Le plus

controversé . Hors de la boîte, ignore complètement les connexions sécurisées et permet la normale.

AirDC ++ contre FlylinkDC ++

AirDC ++ contre FlylinkDC ++Les paramètres corrects doivent être installés avec la mise à jour.

Paramètres FlylinkDC ++ pour travailler sur le hub ADCEiskaltDC ++

Paramètres FlylinkDC ++ pour travailler sur le hub ADCEiskaltDC ++ Paramètres EiskaltDC ++ pour travailler sur le concentrateur ADC

Paramètres EiskaltDC ++ pour travailler sur le concentrateur ADCProbablement, en raison de l'utilisation d'un noyau obsolète de DC ++, il n'est pas en mesure de fonctionner avec des caprints dans l'adresse du concentrateur. Mais - c'est le seul client qui peut être configuré pour utiliser des connexions exclusivement sécurisées.

ApexDC ++ Paramètres ApexDC ++ pour travailler sur le concentrateur ADC

Paramètres ApexDC ++ pour travailler sur le concentrateur ADCLe plus tolérant. Il se concentre sur les paramètres de sécurité du client distant - par conséquent, avec des connexions sécurisées et régulières seront également obtenues (par exemple, avec FlylinkDC ++ non configuré).

Exactement le même schéma d'opération peut être obtenu dans AirDC ++ et EiskaltDC ++ si vous utilisez l'option Activé mais pas forcé .

Et oui, ApexDC ++ est la meilleure option pour un remplacement "à chaud" du StrongDC ++

complètement obsolète.

En parlant de

StrongDC ++ ...

Paramètres de sécurité optimaux pour StrongDC ++

Paramètres de sécurité optimaux pour StrongDC ++Faites une bonne action pour vous-même et pour les autres, n'obligez pas les clients qui ont abandonné le support TLS v.1.0 à essayer de se connecter en toute sécurité avec vous - cela ne fonctionnera toujours pas.

La même logique est tout à fait applicable à la configuration d'un favori par certains

GreylinkDC ++ .

ÉpilogueEn cas de connexion réussie avec TLS (par exemple, lors du téléchargement d'une liste de fichiers), la colonne

Cipher ou

Cipher de la fenêtre de transfert sera remplie (dans AirDC ++, sinon, voir ci-dessous)

Comme vous pouvez le voir, non sans rugosité, mais le chiffrement dans DC a sa place et fonctionne.

Dans la

troisième partie de l'article, nous effectuerons des essais sur le terrain et découvrirons pourquoi il vaut mieux ne pas aller dans certains domaines avec TLS.