Intercepter des informations sensibles? Obtenez un accès non autorisé à diverses applications et systèmes? Perturber le fonctionnement normal? Tout cela et bien plus encore effectuent des attaques comme Man in the Middle.

Aujourd'hui, nous commençons une série d'articles consacrés aux attaques de «l'homme du milieu» (et un certain nombre d'autres) contre des protocoles et des canaux de transmission typiques de presque toutes les entreprises. Pour commencer, considérez les niveaux de base: physique et canal.

Intéressé par? Bienvenue au chat.

Un peu de théorie

Man in the Middle (alias «man in the middle» attack, aka «intermediary attack») dans le cas général est un type d'attaque visant à violer la confidentialité et, dans certains cas, l'intégrité de l'information. Décrivez schématiquement une attaque "typique" comme suit:

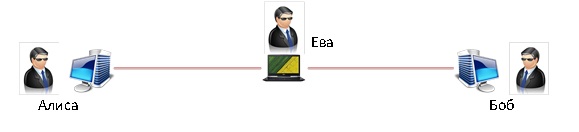

Le personnage principal est les lignes orange et rouge. Orange est le chemin de données prévu, le rouge est le chemin réel. Le support ou protocole de transmission n'est pas important dans ce cas. Alice peut être, par exemple, un client Wi-Fi, et Bob peut être un point d'accès Wi-Fi. D'une manière ou d'une autre, il y a toujours un tiers qui effectue toutes les actions avec les informations transmises.

Pourquoi avons-nous raté le canal de transmission? Parce que tous les niveaux du modèle de réseau OSI sont soumis à cette attaque à un degré ou à un autre. Nous le confirmerons davantage.

Nous procédons à l'examen des attaques des premier et deuxième niveaux OSI - physique et canal.

Pratique

CuivreCommençons par la chose la plus simple: obtenir des données à partir d'une paire torsadée. Ce n'est pas exactement MitM, c'est un reniflement classique, mais dans ce cas, c'est une «condition préalable» pour des attaques plus graves. En fait, pour prendre des données à partir d'un câble à paire torsadée, disons 100Base-T, il suffit d'avoir un routeur supplémentaire sur lequel vous pouvez installer une sorte de DD-WRT / OpenWRT ou tout autre analogue. Il y a quelque temps, cela a déjà été mentionné

ici .

Un moyen plus fiable consiste à utiliser des appareils spéciaux. Mais il a des inconvénients:

- Avec une bonne sécurité physique (ACS, vidéosurveillance) et une bonne connaissance des actions des salariés, en cas d'apparition d'objets «suspects», le risque de détection de tels appareils est extrêmement élevé.

- Un attaquant n'a accès qu'aux données qui transitent par le câble auquel il est connecté. Si le câble est connecté au poste de garde, le criminel sera probablement en mesure d'observer des images provenant d'un certain nombre de caméras et de sessions périodiques sur Youtube, mais pas des données financières de SAP.

- Troisièmement, et le plus important, le chiffrement du trafic. En fait, maintenant presque n'importe quel serveur, n'importe quel service fonctionne via TLS ou utilise un analogue pour la protection cryptographique des données transmises. Sans clé, nous ne décrypterons pas les données transmises. Et dans le cas de l'utilisation de TLS 1.3 ou TLS 1.2 sur les algorithmes Diffie-Hellman, même cela n'aidera pas.

Tout cela conduit au fait qu'un tel reniflement peut ne pas apporter les résultats souhaités à l'attaquant. Cela nécessitera une connexion plus «flexible», c'est-à-dire une «intégration» dans la ligne de données. Par exemple, comme ça, un peu arrogant:

Cette méthode présente de nombreux inconvénients. Par exemple, il est facile à détecter en présence de divers moyens de protection ou d'yeux incrédules, suspect de l'apparition de quelque chose de nouveau sur le lieu de travail. Mais il a aussi un avantage: un contrôle total et la possibilité de modifier les données transmises. Nous simulerons une attaque dans la vraie vie. Cela prendra 2 choses: ma machine de travail, sur laquelle ce texte est écrit, mon ordinateur portable avec

Arch à bord, bien que toute distribution Linux devrait fonctionner. Les connexions «ma machine de travail» - «ordinateur portable» et «ordinateur portable» - «réseau local» seront effectuées via un câble, pour lequel un adaptateur réseau USB est connecté à l'ordinateur portable. Nous utiliserons

brctl pour configurer le pont, bien

qu'une telle fonctionnalité ait été annoncée même par

NetworkManager .

Mettre en place le pont:

Si en même temps vous souhaitez obtenir une adresse IP, définissez simplement un

dhclient sur br0 ou utilisez vos mains pour définir une IP statique (# ip ad add XXXX / X dev br0).

Ainsi, une interface de pont a été créée sur l'ordinateur portable, un ordinateur est connecté à l'interface USB, l'interface principale va au réseau local. Nous lançons tout logiciel pour intercepter le trafic (pour plus de commodité, j'utiliserai

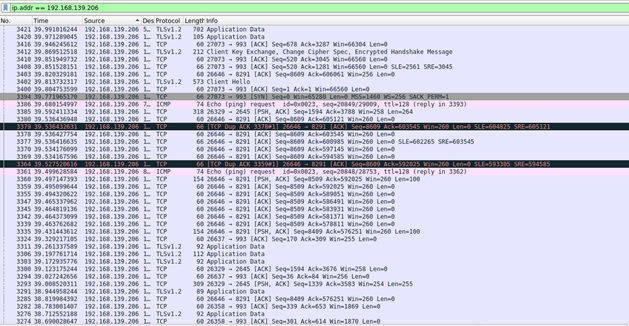

Wireshark avec une interface graphique) et observerons les points suivants:

Figure 1. Wireshark en action

Figure 1. Wireshark en actionComme vous pouvez le voir, voici tout le vidage du trafic de la machine avec l'adresse 192.168.139.206 (pour les tests j'ai créé un réseau de test). Dans la configuration actuelle (sans

MAC-pinning par exemple), personne ne remarquera même ma présence sur le réseau. Cette attaque vous permet d'obtenir de nombreuses informations, notamment des identifiants / mots de passe, par exemple, pour le site

diary.ru :

Figure 2. Oups

Figure 2. OupsEn fait, tout est un peu plus compliqué.

diary.ru est l'un des rares sites à ne pas rediriger l'utilisateur vers HTTPS crypté. Il est plus difficile de traiter avec HTTPS qu'avec le trafic ouvert. Et la plupart du trafic que j'ai capturé est crypté, ce qui est bon pour l'utilisateur, mais pas très bon pour moi pour le moment.

Comment se protéger? Il existe plusieurs options, chacune avec ses propres caractéristiques:

- L'épinglage MAC n'aidera pas: les MAC simulent tout ce à quoi il n'est pas paresseux. Sur le même Linux, vous pouvez utiliser le macchanger, et sur Windows via le Gestionnaire de périphériques;

- L'authentification 802.1X est une bonne chose. Mais il y a quelques nuances: dans le mode de reniflement le plus simple, il ne protège pas, car l'attaquant reste "invisible" pour la connexion, et du point de vue du commutateur, seul le périphérique attaqué est connecté au port réseau. Une autre chose, en cas d'impact sur le trafic, la chance de révéler votre présence est sérieusement augmentée, puisque maintenant le trafic commence à circuler dans le réseau via le commutateur de votre part, auquel diverses mesures de sécurité peuvent réagir. Tout repose sur l'équipement utilisé (SIEM ou quelque chose de similaire) et les compétences du personnel de sécurité de l'entreprise;

- Les solutions d'analyse des comportements des utilisateurs et des entités (UEBA) vous permettent de détecter quelque chose de suspect sur le réseau. Comme dans le cas du 802.1X, avec un reniflement normal, vous restez invisible, mais lorsque vous générez du trafic, ils vous quitteront. Il n'est pas utilisé si souvent et tout dépend à nouveau des compétences des agents de sécurité.

La question se pose: que se passe-t-il si l'ordinateur auquel vous souhaitez accéder se trouve, par exemple, à l'intérieur et que le câble est sous les caméras ou caché? Rien de compliqué, il suffit de recourir aux attaques d'usurpation d'identité les plus simples. Lors de la demande de l'adresse MAC d'un hôte spécifique, l'hôte attaquant commence à «spammer» le réseau avec des paquets ARP, dans lesquels son MAC est spécifié comme adresse de recherche, forçant ainsi l'attaquant à se connecter à notre hôte.

Vous devez d'abord sélectionner une cible. Dans mon cas, ce sera mon collègue. Nous allons maintenant utiliser un

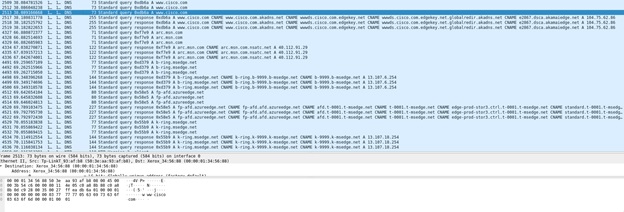

ettercap très ancien, mais assez fonctionnel. Nous déterminerons l'adresse IP du collègue de quelque manière que ce soit, puis nous désignerons la cible de l'attaque. Par exemple, je veux savoir ce que mon collègue DNS recherchait. Après cela, je pilote 2 adresses IP dans ettercap: l'adresse du serveur DNS et, en fait, l'adresse de la victime. Et ...

Figure 3. Capture de requêtes DNS

Figure 3. Capture de requêtes DNSOn peut voir que mon collègue recherche des informations sur le site Web de Cisco, et en même temps son système envoie des demandes de "service" pour identifier divers sites MS.

Il y a de bonnes nouvelles. Une grande liste d'équipements prend en charge la protection contre l'usurpation d'ARP, ce qui peut annuler de telles attaques. Et si l'entreprise utilise SOC ou SIEM, vous pouvez essayer de trouver l'attaquant à sa poursuite.

OptiqueLes lignes de communication à fibre optique sont un autre canal de communication extrêmement courant dans toute entreprise. Qu'est-ce que la protection contre MitM?

La situation est double. Si nous prenons le câble le plus simple sans coques renforcées de protection spéciales, alors pour un simple reniflement, il suffit de le plier. Un dispositif spécial est «accroché» dans un virage. Une partie de la lumière va au-delà du câble vers notre appareil, à partir duquel nous collectons la décharge entière.

Il est bon que la majeure partie du trafic soit cryptée. Mais sinon? En fait, il est difficile de se défendre. Il est plus facile d'isoler l'optique de telle manière qu'il est difficile de s'en approcher. Une autre façon consiste à utiliser un câble «protégé» plus cher, qui comprend des mesures de protection spéciales qui permettent de détecter une violation de gaine de câble. Mais avec une dextérité appropriée, vous pouvez vous y connecter, et re-poser le câble est souvent une chose extrêmement désagréable. Un moyen efficace consiste à utiliser un équipement spécial qui répondra à un changement du niveau du signal lorsqu'un pli de fibre se produit. Le prix d'émission est élevé. Eh bien, la meilleure solution est peut-être d'utiliser le chiffrement du trafic transmis.

Si nous voulons influencer le trafic de quelque manière que ce soit, alors tout est plus compliqué. Le moyen le plus efficace est la barre latérale, dans laquelle un équipement spécial est construit au milieu. L'inconvénient de cette méthode est que nous devons couper le câble pendant un certain temps (assez grand) avec toutes les conséquences qui en découlent, ce qui peut dérouter le personnel de sécurité de l'entreprise. Mais avec un travail réussi, dans la plupart des cas, nous pourrons influencer une grande quantité de trafic, car la fibre est rarement posée sur les ordinateurs des utilisateurs. Le plus souvent, il s'agit d'un canal de transfert de données, par exemple, entre des succursales individuelles d'entreprises.

Un article couvrant un nombre légèrement plus élevé de connexions fibre est également disponible

ici .

Et le Wi-Fi?Et tout de même et encore plus facile! Commençons par WPA2-PSK (connexion par mot de passe). Pour la «furtivité» de l'attaque, il est important de répondre à une exigence: vous devez connaître un vrai mot de passe, cela permettra aux appareils configurés de se connecter automatiquement au réseau, sans aucun problème de connexion au réseau «malveillant». Donc, nous élevons le point d'accès Wi-Fi avec le mot de passe identique et attendons les connexions. Si vous ne voulez pas attendre, vous pouvez commencer à envoyer des paquets Deauth, ce qui forcera les utilisateurs à se déconnecter des points d'accès actuels, et certains d'entre eux pour lesquels un point d'accès malveillant sera plus puissant vous forceront à vous connecter. Pour créer un point, j'ai utilisé

hostapd , un outil puissant pour créer différents réseaux dans différentes configurations. J'ai connecté l'interface Wi-Fi au pont br0 afin que les utilisateurs ne remarquent pas que quelque chose ne va pas et puissent continuer à travailler avec les services à l'intérieur du réseau local. Nous attendons un peu et apprécions les résultats.

Figure 4. Regarder le vidage de l'iPhone

Figure 4. Regarder le vidage de l'iPhoneWPA2 Enterprise (avec authentification via un service externe, tel que RADIUS) est bien meilleur en termes de sécurité. Si le PSK classique peut même ne pas avoir accès au réseau local de l'entreprise (par exemple, s'il s'agit d'un réseau invité), pour que Enterprise fonctionne, vous devez avoir accès au serveur d'authentification, qui peut être utilisé avec le même

NPS Windows . De plus, pour que le point d'accès fonctionne, un

certificat avec une clé privée est nécessaire, ce qui est très problématique à obtenir. Vous pouvez, bien sûr, émettre un auto-signé, mais cela peut causer des problèmes, car dans un monde idéal, l'appareil client devrait vérifier ce certificat. En général, il est possible de configurer un tel point d'accès et de faire en sorte que les clients s'y connectent, mais avec de grandes réserves. Très probablement, l'attaquant pourra toujours attraper.

Comment protéger le réseau Wi-Fi? Utilisez WPA2 Enterprise (de préférence avec des certificats) et configurez l'appareil client pour vérifier obligatoirement le certificat du point d'accès, l'émulation du point d'accès Evil Twin sera alors beaucoup plus difficile. Configurez soigneusement votre serveur d'authentification. Si possible, utilisez les capacités de l'équipement existant, par exemple le système de prévention des intrusions sans fil Cisco, dont l'essence dans ce cas est de rechercher des points d'accès malveillants et d'empêcher divers clients de s'y connecter.

Au lieu d'une conclusion

Pour résumer un bref résumé. Comme vous pouvez le voir, sous une forme ou une autre, les canaux de transmission de données les plus courants sont sensibles aux attaques MitM. Comment se protéger?

- utiliser le cryptage; ce n'est pas si difficile et très efficace;

- l'introduction de tout système d'information (et du même réseau Wi-Fi) ne devrait pas avoir lieu sous le slogan «Si seulement ça marche!», surtout si des informations vraiment importantes circulent dans le système, il est nécessaire de considérer le processus du point de vue de la protection de l'information;

- Utilisez un équipement de protection ou la fonctionnalité de l'équipement utilisé. Cisco WIPS, divers IPS / IDS, UEBA, etc. Cela permettra, si vous n'arrêtez pas le travail de l'attaquant, de le détecter et de prendre des mesures pour capturer le criminel.

Mais que faire si l'attaquant est une personne «de confiance»? Un employé de l'entreprise ayant un accès légitime au réseau local, mais ayant des pensées de sabotage? Que peut-il faire pour analyser le trafic crypté et, surtout, comment peut-il s'en protéger? Nous en parlerons dans les articles suivants, revenant à nouveau à nos requêtes DNS et au trafic HTTPS.