Nous poursuivons la série d'articles consacrés à l'optimisation des paramètres de sécurité des outils de protection du périmètre réseau (NGFW). Je tiens à noter tout de suite que ces recommandations conviennent non seulement aux propriétaires de Check Point. En fait, si vous le regardez, les menaces sont les mêmes pour tout le monde, c'est juste que chaque fournisseur NGFW décide (ou non) à sa manière. Avant cela, nous avons publié un mini-cours «

Check Point au maximum », où nous avons montré le danger des paramètres «par défaut». Ce sont des recommandations générales. Maintenant, nous voulions décrire des étapes plus spécifiques pour renforcer éventuellement la défense du périmètre. Cet article est uniquement à titre indicatif! Ne suivez pas aveuglément cette instruction sans d'abord analyser les conséquences possibles pour votre réseau!

Tendances des cyberattaques

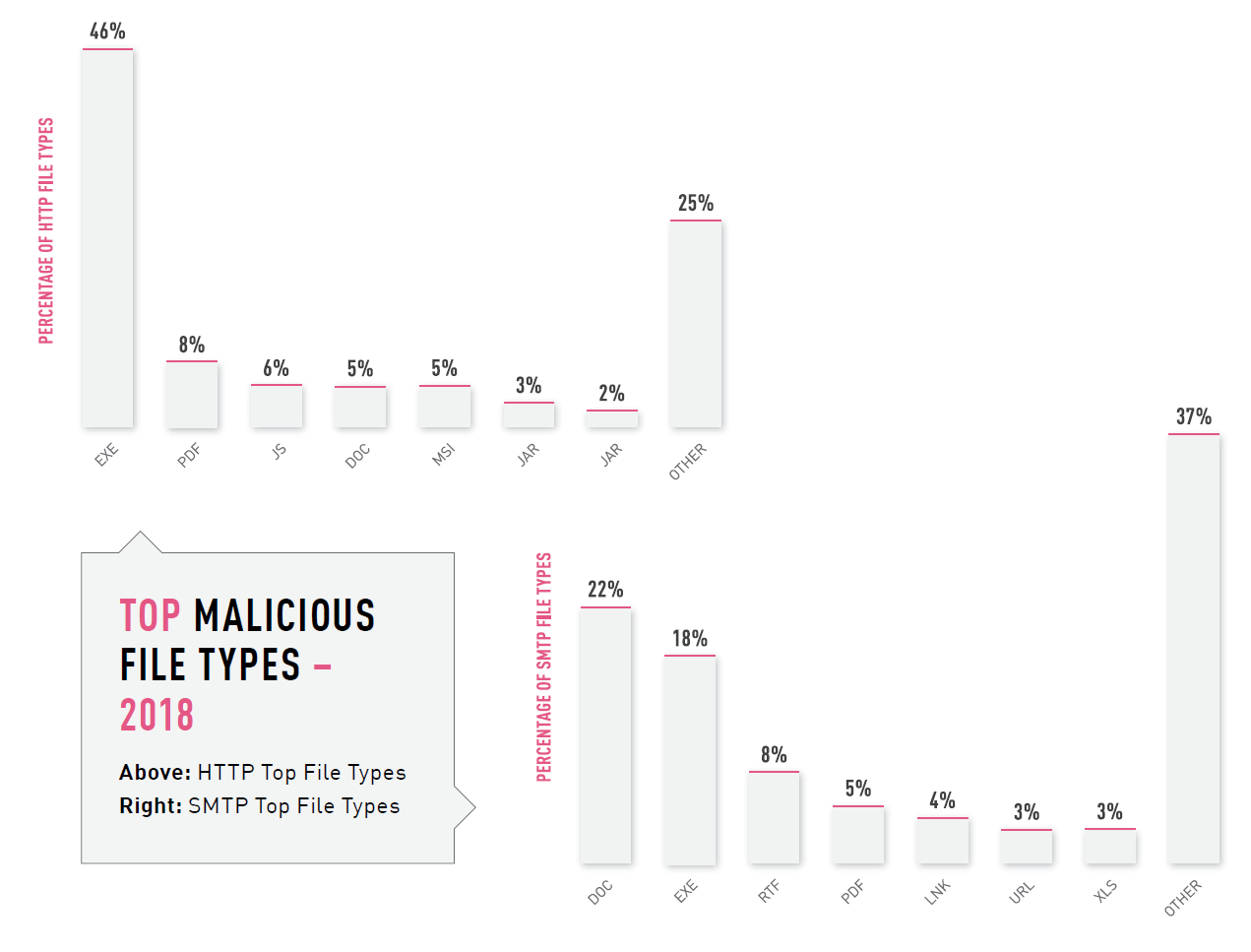

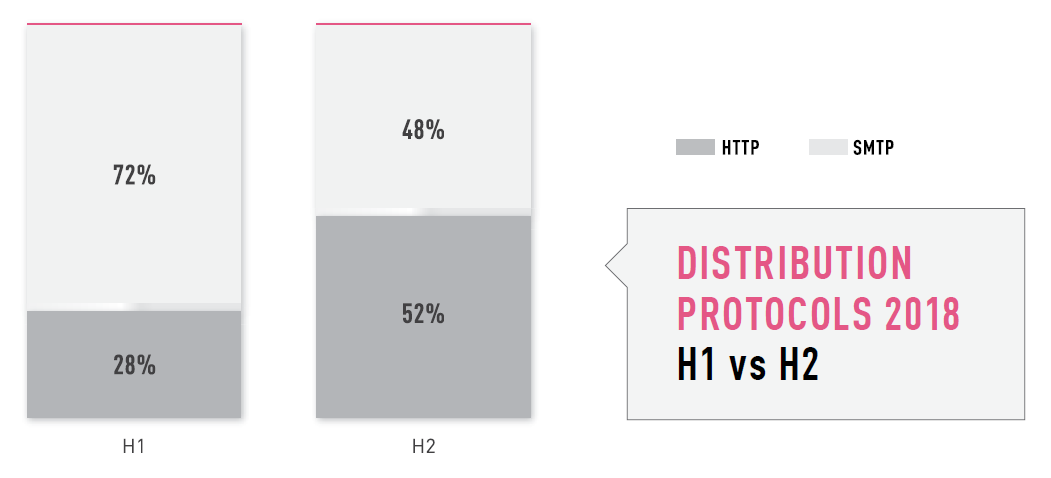

Avant de donner des recommandations, nous devons comprendre ce qui nous menace? Contre quoi se défendre? Pour cela, je suggère d'utiliser le rapport Check Point pour 2018 (CYBER ATTACK TRENDS ANALYSIS). Naturellement, il y a beaucoup de marketing, mais il y a aussi des informations très utiles. Par exemple, des statistiques sur les types de fichiers de virus obtenus via le Web (http / https) et le courrier électronique (smtp):

De cette image, vous pouvez obtenir des informations très importantes. Le Web et le courrier électronique restent les deux principaux vecteurs d'attaque. De plus, si vous regardez les statistiques, vous pouvez voir qu'au cours du premier semestre de l'année, le SMTP a prévalu et au second, HTTP.

Voyons comment nous pouvons renforcer la protection pour chaque vecteur d'attaque (c'est-à-dire via le Web et le courrier électronique).

Faites immédiatement une réserve que

ces mesures ne seront certainement pas suffisantes pour assurer une protection complète . Cependant, selon les statistiques, nous pouvons

améliorer considérablement la sécurité de notre réseau .

Amélioration de la protection contre le trafic Web malveillant

Toujours dans le cours «

Check Point au maximum », j'ai montré plusieurs astuces pour améliorer la protection du trafic Web. Les points les plus importants:

- Activer l'inspection HTTPS ;

- Utiliser la lame de détection de contenu

- Activez l'analyse approfondie dans les paramètres antivirus ;

- Utilisez IPS pour vérifier les fichiers .

Cependant, la plupart des recommandations étaient générales. Nous avons maintenant des informations sur les menaces les plus pressantes. Essayons de mettre nos connaissances en pratique.

1) Sensibilisation au contenu

Comme nous l'avons vu sur l'image ci-dessus, le format

.exe se trouve le plus souvent parmi les fichiers de virus que les utilisateurs reçoivent via le Web. Déjà

46% ! Vos utilisateurs ont-ils besoin de ces fichiers? Dans la

2e leçon «Check Point to Maximum», j'ai déjà montré comment utiliser le panneau Content Awareness. Si vous avez encore des doutes sur ce blocage, consultez à nouveau les statistiques. En bloquant ce type de fichier, vous «simplifiez» la vie de votre NGFW de 46% (en termes de vérification de fichier). Il vous suffit d'ajouter une règle:

Pourquoi vérifier que vous n'en avez évidemment pas besoin et espérer que votre antivirus ou sandbox n'est pas foutu?

Si vous utilisez une solution différente (pas Check Point), il se peut qu'il n'y ait pas de fonctionnalité telle que Content Awareness, cependant, il sera certainement possible de bloquer différents types de fichiers à l'aide d'un antivirus. C'est un moyen plus gourmand en ressources, mais c'est mieux que rien.

Le reste des types de fichiers n'est pas si simple. La plupart des gens ont probablement besoin de

Doc et

Pdf et leur blocage n'est pas possible. La même chose s'applique aux autres fichiers (JS, Jar), si vous les bloquez, il y aura des problèmes avec l'affichage des pages Web. La seule issue dans ce cas est de les vérifier TRÈS attentivement.

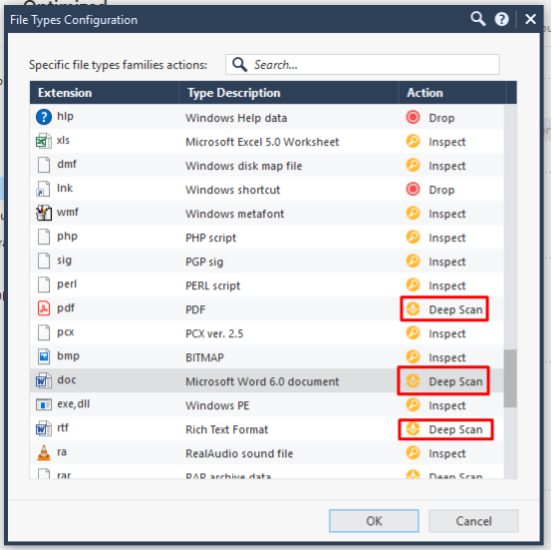

2) Activez l'analyse approfondie pour les types de fichiers les plus dangereux

Dans la

leçon 4, «Vérifier le point au maximum», j'ai montré qu'avec les paramètres par défaut, Anti-Virus affiche de très mauvais résultats. Et cela est absolument vrai pour tous les fournisseurs. Presque tout le monde a la possibilité d'une vérification «rapide» et plus «approfondie». Par défaut, bien sûr, «rapide» est utilisé, dans le but d'optimiser. Check Point a l'option «

analyse approfondie » appelée «

analyse approfondie » et vous pouvez l'activer pour différents types de fichiers. La première chose qui vous vient à l'esprit est de l'activer pour tous les types de fichiers (il existe actuellement environ 90 types de fichiers). Et donc cela peut être fait! Si vous avez une entreprise très riche. Il faudra du matériel très puissant pour cette option. Vous pouvez trouver un compromis - activez l'analyse approfondie des fichiers les plus dangereux:

À partir des statistiques, nous avons les fichiers suivants:

pdf, doc, javascript, jar . Mais j'en ajouterais au moins un autre:

xls, zip, rar, 7zip, rtf, swf . Et bien sûr, vous devez bloquer les archives protégées par mot de passe.

Si vous ne disposez pas de Check Point, vérifiez la possibilité d'utiliser de telles options. C'est très important.

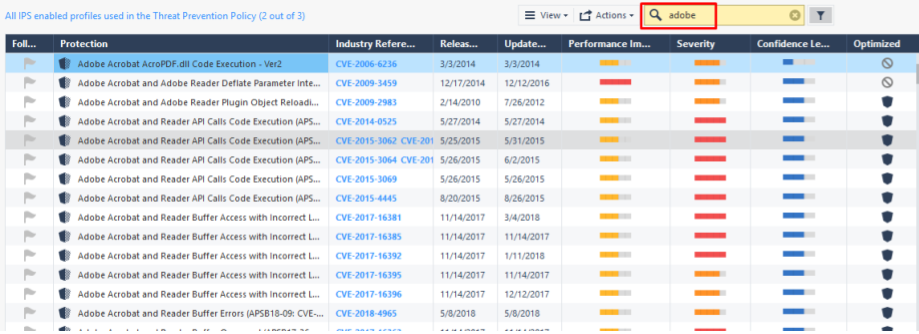

3) Nous incluons les signatures IPS nécessaires

Encore une fois, en revenant au cours «Check Point to Maximum», dans la

leçon 6, j'ai montré l'importance d'IPS pour la vérification des fichiers. IPS peut trouver des exploits dans les documents! Le plus gros tourment avec IPS est de choisir les signatures dont vous avez besoin. Là, j'ai montré quelques astuces pour travailler avec eux (ou plutôt avec des catégories). Mais maintenant, nous avons plus d'informations. Nous avons certainement besoin de signatures associées à des fichiers tels que

pdf, doc, javascript et

jar . Pour ce faire, c'est assez simple, utilisez simplement la recherche de signature:

(Dans le cas du pdf, n'oubliez pas qu'il peut y avoir d'autres "téléspectateurs", par exemple Foxit).

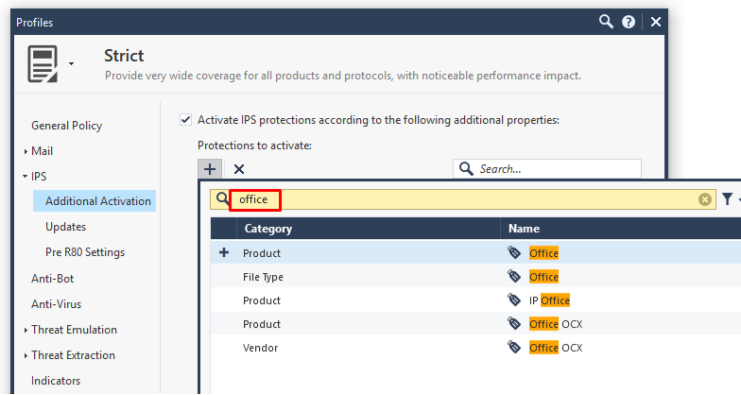

Ou encore, en utilisant les catégories dans les filtres:

Nous allons maintenant analyser les fichiers entrants non seulement en utilisant Anti-Virus, mais également en utilisant IPS.

Si vous n'utilisez pas Check Point, essayez également d'activer les signatures pertinentes (tout ce qui concerne les documents de bureau, les archives, le javascript et le jar).

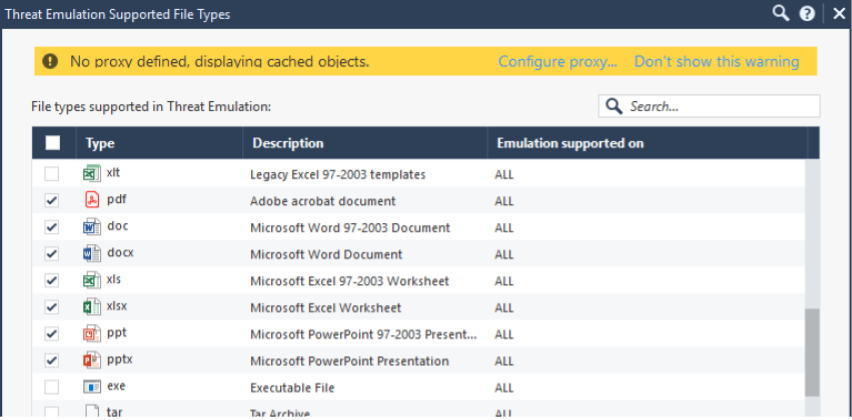

4) Émulation de menaces et extraction de menaces

Antivirus et IPS sont bons, mais il s'agit d'une analyse de signature, dont le principal inconvénient est qu'il ne fonctionne qu'avec des menaces connues. Que faire des inconnues (0 jour)? Pour cela, ils ont imaginé des «bacs à sable». Chez Check Point, cette technologie est appelée SandBlast et est implémentée à l'aide de lames telles que:

Threat Emulation - émulation de fichier. Actuellement, plus de 65 types de fichiers sont pris en charge. Assurez-vous d'activer l'émulation pour la liste ci-dessus (

pdf, doc, javascript et jar ) ainsi que mes recommandations (

xls, zip, rar, 7zip, rtf, swf ):

L'émulation de menace vous permettra de vérifier les fichiers avant de les télécharger. Il s'agit d'une caractéristique très importante, car toutes les solutions ne peuvent pas fonctionner en mode Empêcher le trafic Web.

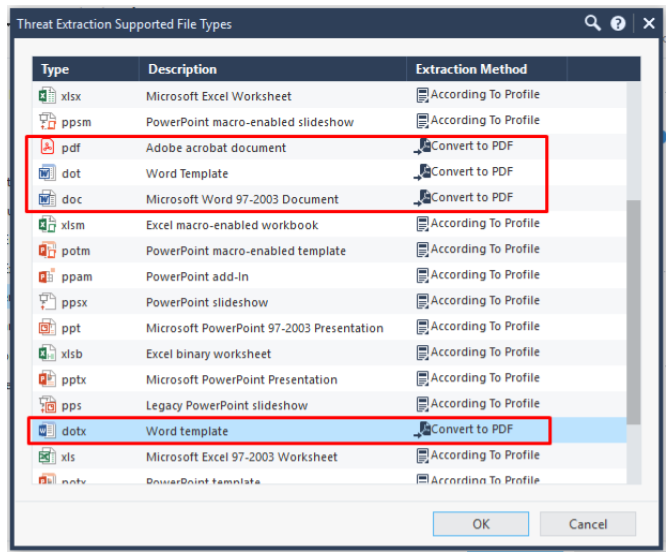

Extraction des menaces - nettoyage du contenu actif. Le nettoyage peut être effectué en convertissant le fichier en pdf, ou en «coupant» tout le contenu actif (scripts, macros, url, etc.). L'extraction des menaces prend actuellement en charge environ 45 types de fichiers. Et les avantages de l'utilisation de cette lame que j'ai décrits dans la

partie 3 du cours Check Point SandBlast. Regardez, il y a une démonstration de travail. Il est fortement conseillé d'utiliser l'extraction des menaces pour nettoyer les fichiers pdf et doc. Et il vaut mieux choisir "convertir en pdf", c'est la méthode des "100 livres". Avec xls, cela ne fonctionne pas toujours, car un document peut être gravement endommagé, utilisez donc une stratégie personnalisée pour l'extraction des menaces.

Malheureusement, pour le moment, l'extraction des menaces pour le trafic Web ne fonctionne que lorsque vous utilisez une extension de navigateur spéciale -

SandBlast Agent for Browsers . Cependant, déjà dans la prochaine version (

Gaia R80.30 ), il sera possible de nettoyer et de convertir des fichiers même sans extensions supplémentaires.

Si vous n'utilisez pas Check Point, je vous recommande également d'essayer la fonctionnalité sandbox. Presque tous les fournisseurs ont un mode d'essai. Je suis quasiment sûr qu'après avoir activé votre "taux de capture", il augmentera considérablement.

Amélioration de la protection des e-mails contre les logiciels malveillants

Nous avons plus ou moins compris le trafic Web (bien qu'il soit en fait plus compliqué). Passons maintenant à un autre vecteur d'attaque populaire: le courrier électronique. Dans presque toutes les entreprises, la plus grande attention est accordée à la protection du courrier. Voyons ce que nous pouvons faire avec les solutions NGFW sur le périmètre du réseau.

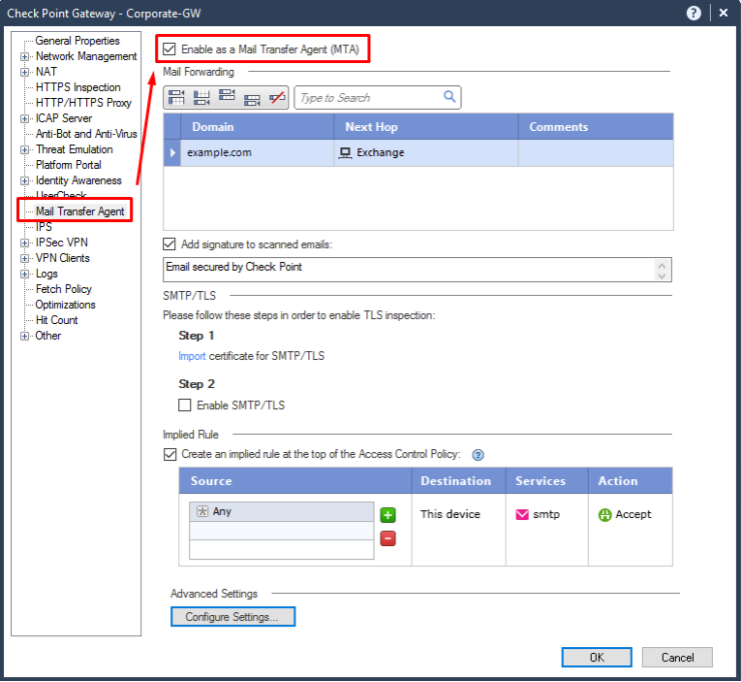

1) Mode MTA

La première chose à faire est de basculer la passerelle Check Point en mode MTA (Mail Transfer Agent). Cela permettra une vérification plus complète des messages électroniques, surtout si SMTPS est utilisé (dans ce cas, sans la fonction MTA, votre passerelle ne sera tout simplement pas en mesure de vérifier ce trafic).

Si vous utilisez un point de non-vérification et que votre NGFW ne prend pas en charge le MTA, la lecture de l'article n'a pas de sens. Vous ne pouvez tout simplement pas effectuer de contrôles supplémentaires. Dans ce cas, vous utilisez probablement une solution de protection du courrier distincte.

2) Mise à niveau vers R80.20

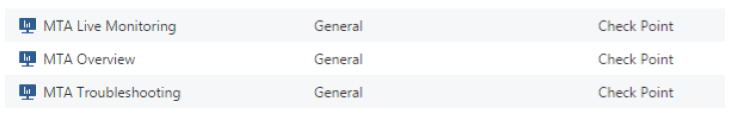

Ceci est un autre point important. Dans la version Gaia R80.20, la fonctionnalité MTA (et pas seulement) a subi des changements importants. Cela s'applique également aux rapports par e-mail. Par défaut, plusieurs nouveaux tableaux de bord sont disponibles à la fois:

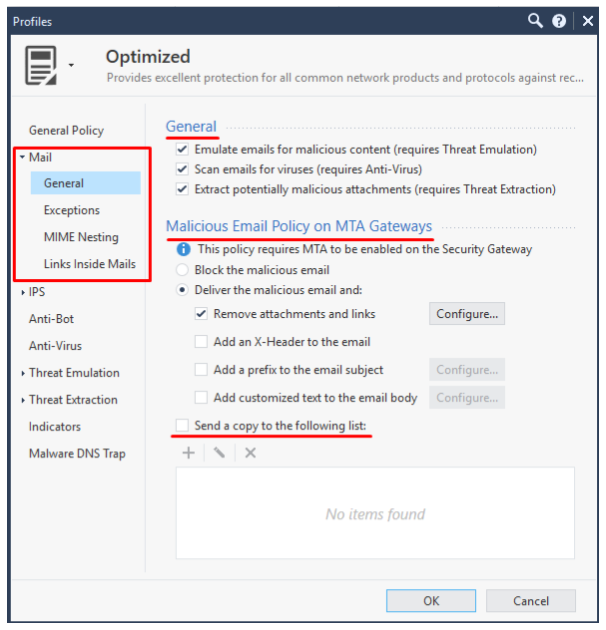

Vous n'avez plus besoin d'aller sur la ligne de commande pour la surveillance et le dépannage. De plus, à partir de la version R80.20, la fonctionnalité MTA a été déplacée vers un onglet distinct dans les paramètres du profil de prévention des menaces:

Les points les plus importants:

- Désormais, les pièces jointes peuvent être vérifiées non seulement par le bac à sable (en mode MTA). Tout d'abord, les fichiers et les liens de la lettre seront analysés par le moteur antivirus. Ceci est très bénéfique en termes de performances de l'appareil, car si le fichier est un malware connu, il sera supprimé sans l'envoyer au bac à sable.

- Désormais, toutes les lettres bloquées peuvent être envoyées vers un e-mail dédié et ainsi organiser une sorte de quarantaine. Ceci est utile si vous avez besoin d'accéder à un message bloqué.

Pour autant que je sache, à l'heure actuelle, une équipe dédiée a été formée à Check Point, qui s'occupe exclusivement de la fonctionnalité MTA. De nouvelles améliorations sont donc imminentes (R80.30 est déjà dans le programme EA).

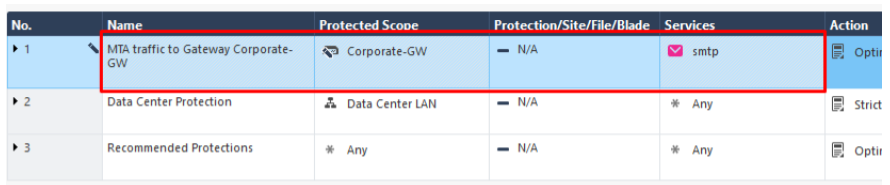

3. Créez une règle de prévention des menaces distincte pour le MTA

Un autre point important. Il doit y avoir différents profils pour le trafic Web et le courrier électronique. La règle devrait ressembler à ceci:

Si vous utilisez R80.20, cette règle est créée automatiquement lorsque vous activez le MTA.

4. Antivirus pour e-mail

Comme mentionné ci-dessus, à 80,20, nous avons la possibilité d'utiliser le «moteur» antivirus pour vérifier les pièces jointes et les hyperliens. Cela correspond parfaitement à nos besoins. Si vous regardez les statistiques au tout début, vous pouvez voir qu'en plus des documents classiques, les fichiers

exe et l'

url constituent une menace.

Tout d'abord, vous devez bloquer absolument tous les types de fichiers inutiles qui peuvent être envoyés en tant que pièces jointes (pas seulement exe). Il est plus facile de dire ce qui vaut la peine d'être quitté: pdf, doc, xls, ppt. zip, rar, 7zip et autres formats de fichiers bureautiques populaires. Mais divers scripts, archives Linux, fichiers exécutables doivent être bloqués.

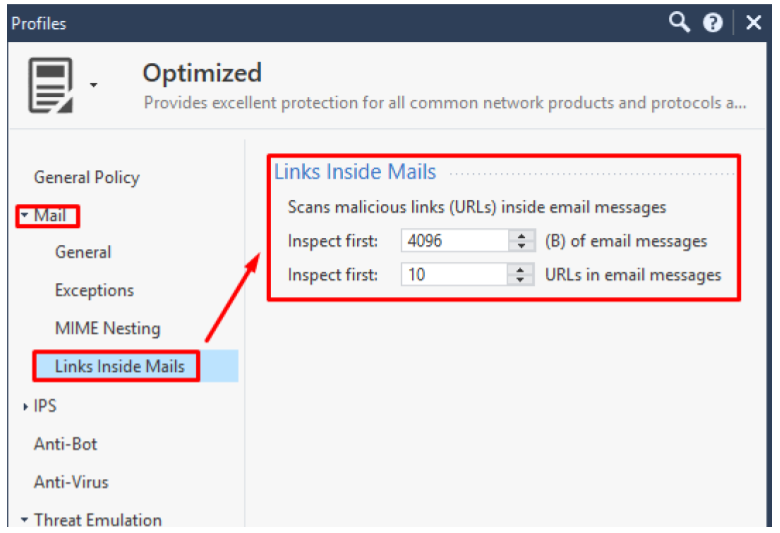

N'oubliez pas non plus de vérifier l'URL dans le contenu du message:

Pour tous les types de fichiers que nous autorisons, il est naturellement nécessaire de configurer l'analyse approfondie.

5. Émulation de menaces et extraction de menaces

Le courrier est le principal vecteur d'attaques ciblées, c'est-à-dire attaques à préparer. Le plus souvent, ces attaques utilisent des vulnérabilités zero-day (0-day). Et ici, l'analyse de signature est impuissante. Par conséquent, si vous décidez d'utiliser des solutions de classe sandbox, le courrier électronique est le premier endroit où vous devez l'appliquer. Pour tous les fichiers autorisés (dans l'antivirus), nous devons utiliser la fonctionnalité des bacs à sable. Cela ne s'applique pas seulement aux solutions Check Point.

En termes de configuration de l'émulation des menaces pour le courrier électronique, tout est identique, comme pour le Web. Assurez-vous simplement d'activer l'émulation pour tous les fichiers autorisés (par antivirus). Encore une fois, si vous regardez nos statistiques, les types de fichiers les plus dangereux sont doc, pdf, rtf, xls.

Assurez-vous également d'utiliser l'extraction des menaces pour nettoyer le contenu actif.

Dans le même temps, pour les documents tels que

pdf et

doc, assurez-vous de configurer la conversion en pdf. Dans ce cas, vous n'avez pas à vous fier à l'émulation des menaces. De plus, avec un verdict positif, l'utilisateur pourra télécharger le fichier d'origine (dans 95% des cas, personne n'a besoin de l'original).

Recommandations générales

Le principe principal de la protection du périmètre du réseau est de minimiser la zone d'attaque. Pour ce faire, nous avons un large éventail de mécanismes:

- Limiter les ports autorisés au niveau du pare-feu;

- Limitez les applications utilisées dans le réseau d'entreprise;

- Restreindre l'accès aux ressources malveillantes;

- Interdire le type de contenu indésirable (fichiers exécutables, etc.);

- Activez l'inspection SSL pour voir l'image entière.

Sans ces étapes, toutes les autres actions sont inutiles. Après avoir réduit la zone d'attaque, nous devons utiliser au maximum les méthodes d'analyse de signature, telles que:

- Antivirus;

- IPS

- Anti-bot

- Anti-spam.

Et après cela, nous pouvons passer à des outils plus lourds, tels que le bac à sable:

- Émulation de menace;

- Extraction des menaces.

Une telle approche cohérente permettra d'améliorer considérablement la protection du périmètre du réseau. L'approche est universelle et pertinente pour presque toutes les solutions NGFW.

Matériel supplémentaire

Si vous êtes intéressé par ce sujet, alors au moins les ressources suivantes sont recommandées:

Vous pouvez effectuer un audit gratuit des paramètres de sécurité de Check Point

ici.Nous prévoyons bientôt de lancer un cours de courte durée, avec une démonstration de toutes ces fonctionnalités. Alors restez à l'écoute! (

vk ,

télégramme ).