En étudiant une nouvelle

vague de spam en Russie , nous avons tourné notre attention vers une autre attaque. Depuis la mi-janvier 2019, la célèbre

campagne «Love you» a été finalisée et redirigée vers le Japon, où elle est utilisée pour distribuer l'encodeur GandCrab 5.1.

Selon les données de télémétrie, la dernière version de «Love you» a été lancée le 28 janvier 2019, son activité était environ deux fois plus élevée que l'original (voir graphique ci-dessous). Comme à la mi-janvier, un ensemble de charges utiles malveillantes avec quelques mises à jour sont distribuées par spam. Nous avons donc vu des tentatives de téléchargement du cryptominer, du logiciel de modification des paramètres système, d'un chargeur de démarrage malveillant, du ver Phorpiex, ainsi que de l'encodeur GandCrab version 5.1.

Figure 1. Détection de pièces jointes JavaScript malveillantes distribuées dans la campagne «Love you» et sa dernière vague d'

Figure 1. Détection de pièces jointes JavaScript malveillantes distribuées dans la campagne «Love you» et sa dernière vague d' e

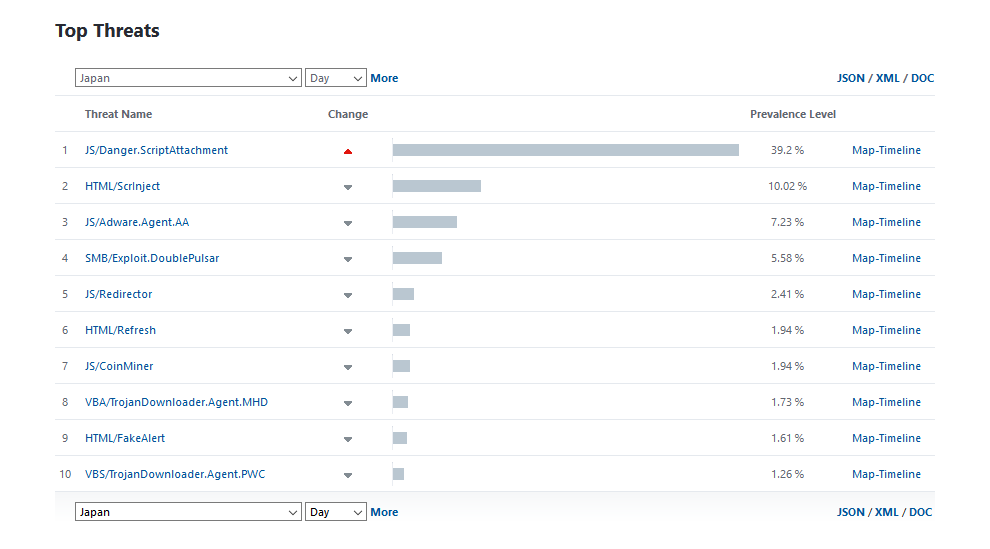

Au 29 janvier 2019, la grande majorité des détections se faisait au Japon (95%), des dizaines de milliers de courriels malveillants ont été détectés toutes les heures. Le même jour, JS / Danger.ScriptAttachment (ESET classé comme JavaScript malveillant distribué via des pièces jointes aux e-mails) était la quatrième menace la plus détectée au monde et la menace n ° 1 au Japon (voir ci-dessous).

Figure 2. JS / Danger.ScriptAttachment était la menace n ° 1 au Japon au 29 janvier

Figure 2. JS / Danger.ScriptAttachment était la menace n ° 1 au Japon au 29 janvierScénario d'attaque

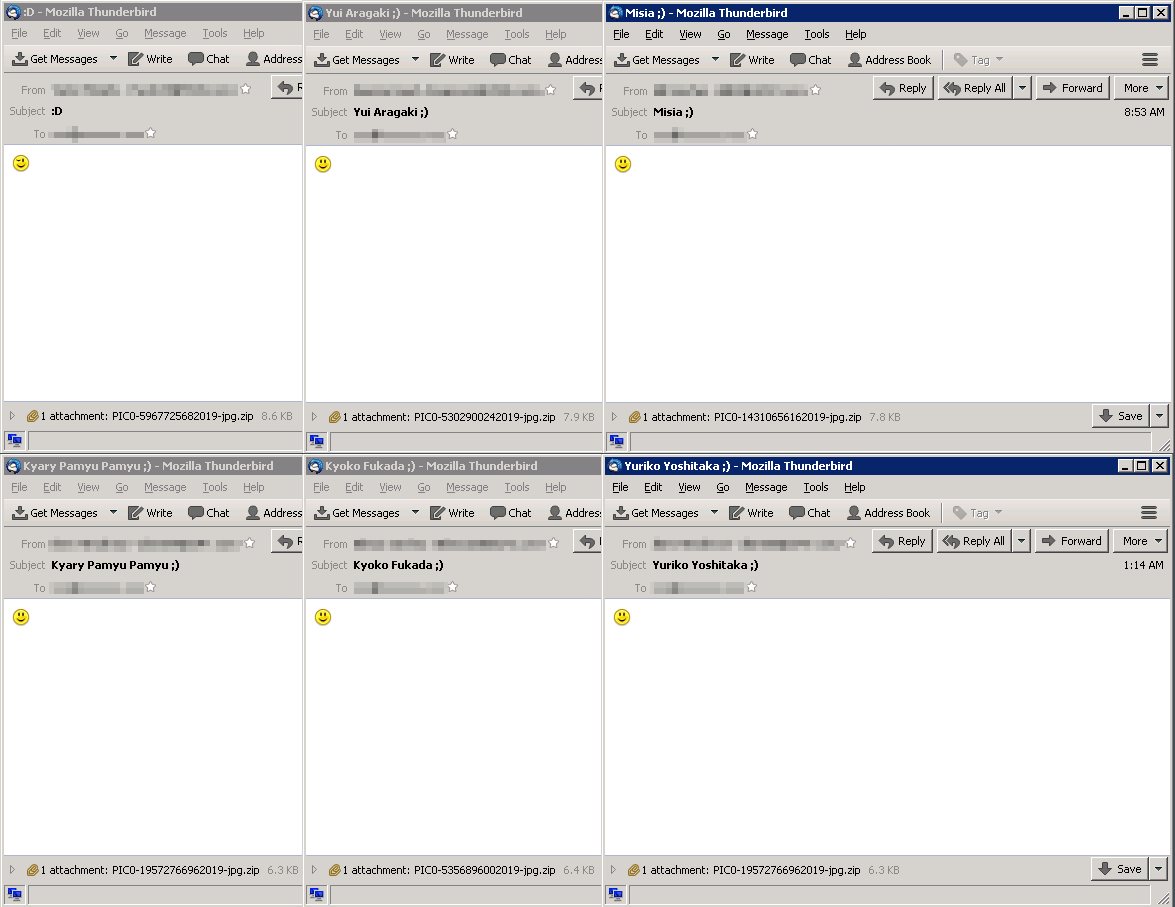

Lors de la dernière campagne, les attaquants ont modifié le texte des mailings, passant de «Love You» dans la ligne d'objet à des rubriques liées au Japon. De nombreux sourires sont restés dans le sujet et le corps de la lettre.

Les sujets des lettres que nous avons vues lors de l'analyse:

- Yui Aragaki;)

- Kyary Pamyu Pamyu;)

- Kyoko Fukada;)

- Yuriko Yoshitaka;)

- Sheena Ringo;)

- Misia;)

(Stars du show-business japonais)

Les pièces jointes malveillantes étudiées sont des archives ZIP déguisées en images avec les noms de format PIC0- [numéro à 9 chiffres] 2019-jpg.zip. La figure ci-dessous montre des exemples de telles lettres.

Figure 3. Exemples de courriers indésirables provenant de la campagne japonaise

Figure 3. Exemples de courriers indésirables provenant de la campagne japonaiseL'archive zip contient un fichier javascript avec le nom dans le même format, mais se terminant uniquement par .js. Après avoir extrait et exécuté JavaScript, il charge la charge utile de la première étape à partir du serveur C&C des attaquants - un fichier EXE détecté par les produits ESET comme Win32 / TrojanDownloader.Agent.EJN. Les URL qui hébergent cette charge utile ont un chemin se terminant par bl * wj * b.exe (nom de fichier modifié) et krabler.exe; cette charge utile est chargée dans C: \ Users \ [nom d'utilisateur] \ AppData \ Local \ Temp [random] .exe.

La charge utile de la première étape télécharge l'une des charges utiles finales suivantes à partir du même serveur C&C:

- Encodeur GandCrab version 5.1

- cryptominer

- Ver Phorpiex

- un chargeur de démarrage qui fonctionne conformément aux paramètres de langue (télécharge la charge utile uniquement si les paramètres de langue de l'ordinateur infecté correspondent à la Chine, le Vietnam, la Corée du Sud, le Japon, la Turquie, l'Allemagne, l'Australie ou le Royaume-Uni)

- Logiciel pour modifier les paramètres du système

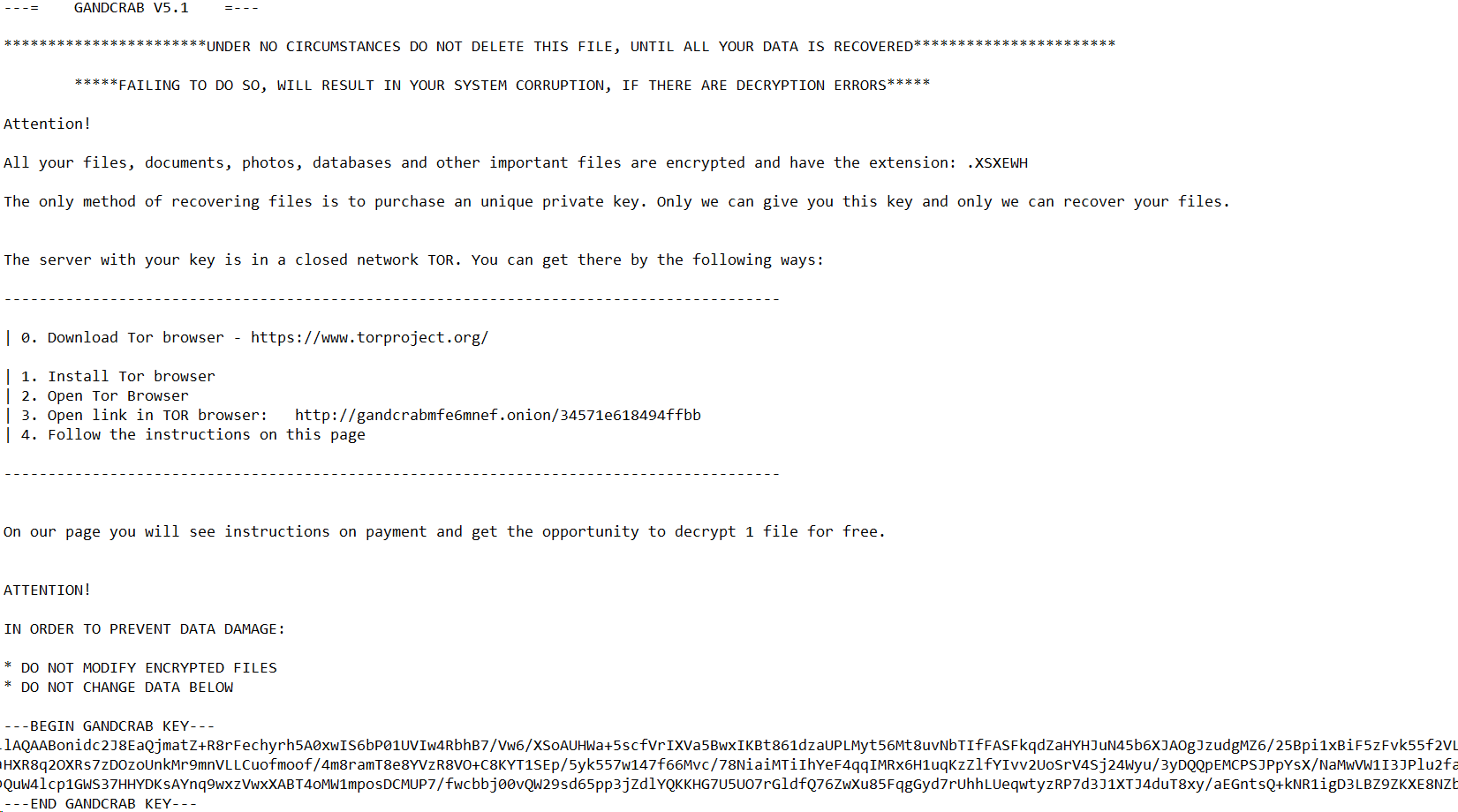

GandCrab 5.1 crypte les fichiers en ajoutant une extension aléatoire de cinq caractères à leurs noms. Les demandes de rançon contenant cette extension dans les noms de fichiers et leur contenu sont créées dans chaque dossier affecté par l'encodeur.

Figure 4. Demande de rachat de GandCrab v5.1

Figure 4. Demande de rachat de GandCrab v5.1La charge utile de cette campagne est téléchargée à partir de l'adresse IP 92.63.197 [.] 153, dont la géolocalisation correspond à l'Ukraine. L'adresse est utilisée dans la campagne «Love you» depuis la mi-janvier.

Indicateurs de compromis

Exemples de hachages de pièces jointes ZIP malveillantes8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026Détection ESET: JS / Danger.ScriptAttachment

Exemples de hachage de chargeur JavaScriptcfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9Détection ESET: JS / TrojanDownloader.Agent.SYW ou JS / TrojanDownloader.Nemucod.EDK

Exemples de hachages de charge utile Stage One47C1F1B9DC715D6054772B028AD5C8DF00A73FFCDétection ESET: Win32 / TrojanDownloader.Agent.EJN

Exemples de hachages finaux de charge utileChiffrement GandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 / Filecoder.GandCrab.E

14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 / CoinMiner.BEX

Ver Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

Chargeur

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

Logiciel de modification des paramètres système

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

Serveur C&C utilisé dans la campagne92.63.197[.]153