Le 5 février, le monde a célébré

la Journée de l'

Internet sûr . La fête a été créée pour promouvoir des idées pour développer un Web plus sécurisé. Une bonne raison de rappeler des outils de travail utiles qui aideront non seulement les spécialistes de la sécurité de l'information. Tout d'abord, vous devez prendre soin de l'élément le plus vulnérable du système de sécurité - vos utilisateurs finaux.

Nous parlerons de problèmes inhabituels et de plusieurs applications peu méritées qui rendent le réseau aussi sécurisé que possible. Nous nous concentrons également sur les menaces potentielles - il sera utile de le savoir pour les administrateurs système dans le cadre d'une formation avancée.

Mesures antipersonnel

Source

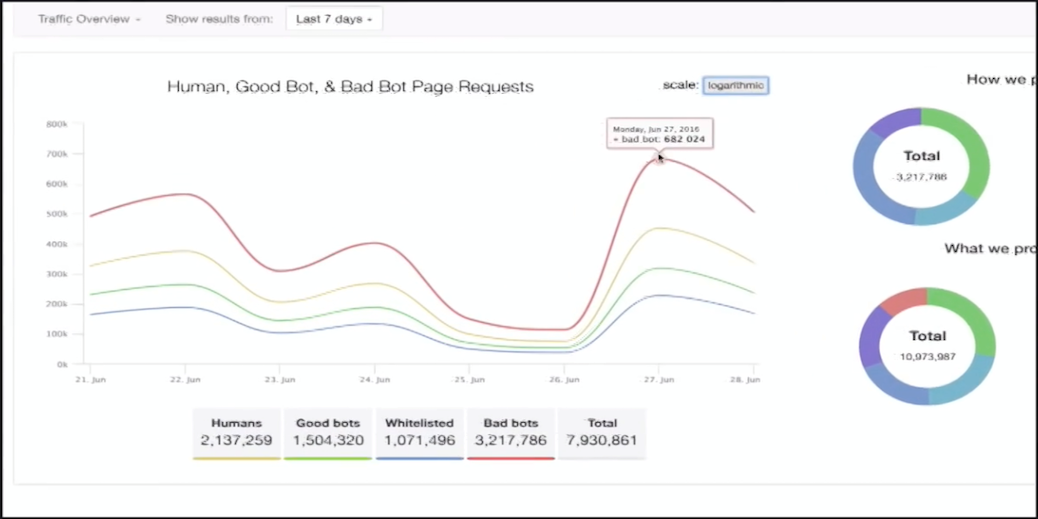

SourceEn 2018, 42,2% de tout le trafic sur le réseau était

généré par des bots , 21,8% étant souligné par des bots malveillants. Environ 82,7% du trafic de robots malveillants provenait de centres de données. 74% des robots se sont révélés «moyennement difficiles ou complexes», capables d'échapper à la détection ou du moins de tenter de le faire.

De plus, des attaques visant à intercepter des comptes sont menées contre tous les sites Internet au moins deux fois par mois. Soit dit en passant, la même

étude a indiqué que les mesures préventives les plus actives contre les robots sont utilisées en Russie. Il ne fait aucun doute qu'en 2019, les attaques augmenteront à la fois en termes quantitatifs et en complexité.

Distil Networks est une plateforme intéressante pour détecter les bots et éliminer les conséquences de leurs activités. Il offre une variété d'outils pour protéger les sites et les API du grattage Web (extraction des données du site), de la fuite de données, du vol de compte, de la fraude transactionnelle, de l'analyse non autorisée des vulnérabilités, du spam, de la fraude publicitaire numérique et des attaques DoS.

La société utilise plusieurs technologies pour analyser le comportement des utilisateurs: les mouvements de la souris et les modèles de défilement en combinaison avec les données d'analyse longitudinale et l'identification individuelle - plus de 40 paramètres pour chaque visiteur.

Si, à la suite de la vérification, le visiteur est identifié comme un bot, alors il recevra une marque correspondante et sera détecté par le système, même s'il se déconnecte et essaie de se reconnecter à partir d'adresses IP aléatoires ou via des procurations anonymes.

L'outil vous permet de savoir comment les bots et les botnets accèdent à vos pages Web et rend compte du succès ou de l'échec de vos mesures antipersonnel, telles que CAPTCHA.

La société a reçu la

note la

plus élevée dans une note indépendante, qui a évalué les capacités de détection des attaques, de réponse à celles-ci, le fonctionnement de l'interface, la recherche sur les menaces, les rapports et analyses, les commentaires et autres paramètres.

Outils de collaboration de fichiers

Source

SourceDans le monde, il existe un grand nombre d'applications de collaboration de fichiers - Dropbox, SugarSync, Syncplicity, Box, Citrix ShareFile, Microsoft OneDrive, Google Drive, Egnyte, Oxygen Cloud, etc. Toutes ces solutions aident à travailler efficacement avec le contenu, à partager des fichiers, à synchroniser tous les types de documents sur toutes les machines utilisateur, à soutenir l'exécution de tâches orientées documents et les besoins des processus de travail des petites et grandes entreprises. Cependant, toutes les solutions ne sont pas sûres.

Le cas le plus significatif s'est produit en 2012, lorsque des pirates ont réussi à saisir les mots de passe des employés de Dropbox. En conséquence, un fichier contenant les adresses e-mail des utilisateurs a été volé - la société a immédiatement reconnu la fuite, mais a caché sa portée. Quatre ans plus tard,

il s'est avéré que la fuite était plus grave: un vidage a été publié sur le réseau contenant plus de 68 millions de comptes utilisateurs de Dropbox: adresses mail et mots de passe hachés.

Dans ce contexte, la demande d'applications de collaboration d'entreprise sécurisées a augmenté. Parmi les solutions SaaS les plus sécurisées pour le partage de contenu et la collaboration figurent Box, Huddle, ShareFile, Syncplicity et Intralinks VIA. Cependant, ils ne peuvent être fiables que dans une certaine mesure - le plus souvent, les entreprises fournissent des systèmes fermés aux audits externes, et il est impossible de juger de l'existence de vulnérabilités jusqu'à l'apparition des premières nouvelles sur le piratage.

Dans tous les systèmes présentés, les fichiers sont cryptés et les propriétaires reçoivent un système flexible de distribution des droits d'accès. Dans Intralinks VIA et certaines solutions similaires, l'administrateur peut à tout moment savoir quels utilisateurs et quels documents ont été consultés, ainsi que supprimer les fichiers envoyés stockés sur des supports externes et toutes leurs copies. Il convient de prêter attention à cette opportunité. C'est peut-être encore plus utile que l'accès à un stockage illimité pour chaque compte.

Analyse du trafic en un seul point

Source

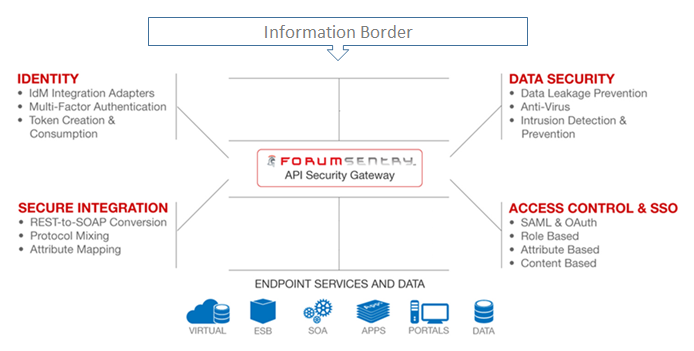

SourceDans les systèmes d'entreprise modernes, le canal principal pour les transactions commerciales est devenu des API qui peuvent ne pas être suffisamment protégées. La sécurité des requêtes API, même simples, est menacée en raison de leur utilisation dans divers environnements - avec un accès local, cloud ou hybride. La fragmentation en termes d'accès devient un problème pour de nombreuses API travaillant avec des données sensibles.

La meilleure solution à ce problème consiste à utiliser une passerelle API. Dans la forme normale, toute passerelle, en règle générale, est placée sur le périmètre du réseau et agit comme un pare-feu, diffusant un antivirus, un anti-bot et un IPS, empêchant les fuites de données et offrant aux employés un contrôle d'accès aux ressources de l'entreprise. Bien qu'il convient de noter que les développeurs d'API mettent souvent la fonctionnalité et la disponibilité avant la sécurité.

La passerelle API agit comme un serveur, qui est le seul point d'entrée dans le système. Il fournit une API adaptée à chaque client, mais il peut avoir d'autres responsabilités, telles que l'authentification, la surveillance, l'équilibrage de charge, la mise en cache, la génération et la gestion des requêtes et le traitement des réponses statiques.

Netflix a démontré un bon exemple d'utilisation d'une passerelle API. Au début, la société a essayé de fournir une API universelle pour ses services de streaming. Cependant, elle a

rapidement découvert qu'il ne fonctionnait pas correctement en raison de la variété des appareils et de leurs caractéristiques uniques. Netflix utilise aujourd'hui une passerelle API qui fournit une API adaptée à chaque appareil.

Un mauvais exemple est Panera Bread. En 2017, il s'est avéré qu'en raison d'une erreur dans l'API, l'entreprise était responsable de la fuite de 37 millions de dossiers clients. Les données divulguées contenaient des noms, des dates de naissance, des adresses postales et les quatre derniers chiffres des numéros de carte de crédit. C'est drôle que huit mois après avoir détecté l'erreur, le problème n'ait

pas été

résolu .

La passerelle de sécurité API Forum Sentry (à ne pas confondre avec

Sentry Error Monitor) permet de créer des API «sans code» pour intégrer des systèmes hérités et modernes, connecter des technologies cloud et mobiles et distribuer en toute sécurité des applications et des services métier en dehors de l'organisation.

Forum Sentry prend en charge plusieurs méthodes d'authentification et d'autorisation, notamment Basic Auth et OAuth 2.0, importe l'API SOAP et la convertit en REST. De plus, grâce à la protection des API et à l'application de politiques de sécurité dans ces connexions, le service peut également protéger le réseau central.

Protection des paiements

Source

SourceDans le commerce de détail, il existe une

norme de sécurité

PCI DSS (Payment Card Industry Data Security Standard). Il réglemente les activités des organisations travaillant avec les cartes de crédit des principaux systèmes de paiement, dont Visa, MasterCard, American Express, Discover et JCB. PCI DSS se compose de 12 exigences de base, qui sont divisées en plus de 200 exigences.

La norme a une section entière sur la façon de développer un logiciel qui s'exécute sur PCI DSS. De plus, toutes les dispositions de la norme sont vérifiées par un auditeur agréé ayant le statut de QSA (Qualified Security Assessor). Il a le droit de parler avec un employé de la passerelle de paiement, d'étudier les paramètres des composants du système, de prendre des captures d'écran et de voir "comment cela fonctionne".

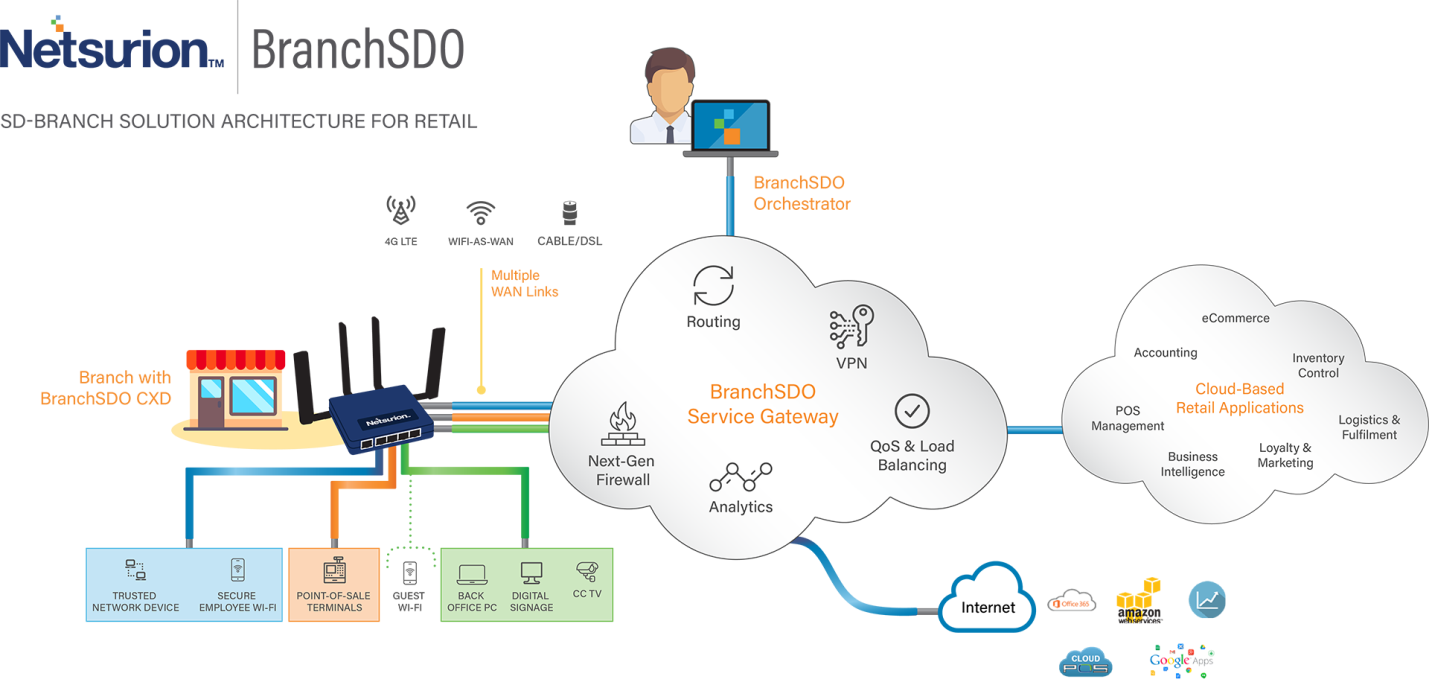

Toutes ces exigences sont un sérieux problème pour les entreprises qui doivent assurer le traitement, le stockage et le transfert des informations de carte de crédit dans un environnement sûr. Si vous avez un réseau de centaines de magasins, le contrôle de sécurité simultané en tous points est difficile à organiser, en tenant compte de toutes les exigences existantes. Pour implémenter cette tâche, vous pouvez utiliser les services de plusieurs services. Examinons leur travail sur l'exemple de Netsurion Managed PCI.

Netsurion fournit des solutions de sécurité complètes pour le bureau central et toutes les succursales de tout réseau de distribution. Dans ce schéma, les points de vente en dehors du bureau principal n'ont souvent pas suffisamment de fonds pour déployer des solutions de ce niveau. Le système Netsurion peut être installé sur un réseau de toute taille, d'une énorme franchise à une boutique IP, sans frais de support supplémentaires.

Netsurion Managed PCI utilise une configuration à distance pour ses pare-feu cloud dans chaque magasin et avertit l'administrateur en cas de trafic suspect. Ce qui est important: le système peut contrôler le volume de tout le trafic sur les cartes bancaires. Une baisse (ainsi qu'une croissance) du volume indique souvent un problème avec le système de paiement.

Le service peut également détecter et bloquer les appareils non autorisés essayant de se connecter au réseau. Lorsque les informations de carte de crédit d'un client pénètrent dans le réseau, Netsurion contribue à garantir qu'elles ne sont transmises qu'aux sites autorisés.

VPN

Source

SourceOn a beaucoup parlé du VPN, mais nous nous attarderons sur le côté peu connu.

Comme de plus en plus d'employés «se rendent au travail» depuis le coworking, les bibliothèques, les cafés, les métros, les hôtels et autres lieux douteux :), un outil d'accès à distance est nécessaire, ce qui facilite la connexion depuis n'importe quel environnement.

Les solutions multiprotocoles à ce problème sont vertigineuses: L2TP / IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, Tor bridge, WireGuard. Leur principal inconvénient est que ces outils ne sont pas toujours pratiques pour les utilisateurs finaux.

Nous sommes tombés sur un service qui allie simplicité (comme d'habitude, tient dans un seul bouton), évolutivité et sécurité (avec un certain degré de confiance, puisque le code est fermé). L'ingénierie NCP est spécialisée dans les services VPN d'entreprise et propose une transmission de données cryptées avec une protection biométrique supplémentaire (par exemple, empreinte digitale ou reconnaissance faciale).

NCP découvre ce qui empêche exactement la connexion à la passerelle VPN de l'employeur. Si l'environnement réseau bloque la communication, par exemple, le pare-feu autorise uniquement le trafic HTTPS, le client NCP VPN utilise automatiquement le mode d'émulation HTTPS en dehors du tunnel VPN. Cela permet au client VPN d'établir un tunnel chiffré vers la passerelle VPN du réseau d'entreprise via le port HTTPS, tout en répondant à toutes les exigences de la politique de sécurité.

NCP Secure Enterprise VPN Server prend en charge le tunneling sur plusieurs protocoles, ce qui permet de choisir la technologie VPN en fonction des obstacles posés par le réseau de l'environnement de l'utilisateur. Dans le même temps, le système permet de servir de 1 à 10000 utilisateurs en même temps - il peut s'agir non seulement de personnes, mais également d'appareils de l'Internet des objets industriel - pour le traitement sécurisé de tout le trafic entrant et l'infrastructure de surveillance.

Comme d'habitude, bienvenue aux commentaires - ajoutez des données sur le thème de l'internet sécurisé. Nous avons principalement parlé de l'environnement dans lequel travaillent les employés des petites et moyennes entreprises, mais nous serons heureux si vous partagez l'un de vos outils préférés pour assurer la sécurité de l'entreprise.

Pas de SMS

L'infrastructure de communications mobiles existante est obsolète en termes de sécurité. Sur Habré a beaucoup écrit sur l'

interception de SMS , le

piratage de communications mobiles . L'interception de SMS entrants n'est pas un problème - elle peut être effectuée à une distance considérable de la victime, même si l'utilisateur ne libère pas le téléphone de ses mains.

Le problème est que beaucoup utilisent le numéro de téléphone comme «passeport numérique» principal. Cette

vidéo de Positive Technologies montre comment casser facilement un portefeuille Bitcoin en interceptant des messages SMS.

Aujourd'hui, chaque réseau est menacé de piratage en raison de la possibilité de définir une interruption IMSI, une configuration matérielle incorrecte et des défauts architecturaux de SS7. Toutes ces vulnérabilités évidentes et potentielles ne peuvent pas être corrigées aujourd'hui. Les opérateurs de télécommunications devraient probablement effectuer des vérifications régulières du réseau, configurer correctement l'équipement et surveiller en continu le trafic, mais les utilisateurs n'ont aucun moyen de contrôler ces actions.

Les messages SMS n'ont jamais été conçus pour être sécurisés. Il y a quelques étapes spécifiques que vous pouvez prendre pour cesser de les utiliser. Par exemple, mettez une application Authy pour l'authentification à deux facteurs. De plus, l'application peut créer des sauvegardes de base de données, crypter des données et des sauvegardes dans le cloud et se synchroniser sur plusieurs appareils.

Il est toujours difficile d'abandonner complètement SMS lors de la livraison de codes secrets pour la saisie, la récupération de mot de passe et des tâches similaires, car il s'agit d'un moyen de transport assez simple et abordable pour les utilisateurs. Mais la transition vers les notifications push et les générateurs de code hors ligne est de plus en plus active.