Les attaques ciblées sont les plus dangereuses parmi la multitude de cybermenaces modernes. Ils sont également connus sous le nom d'ATP (une abréviation qui signifie Advanced Persistent Threat). Ce ne sont pas des virus qui peuvent pénétrer accidentellement dans l'ordinateur en raison de la négligence de l'utilisateur. Ce n'est pas non plus une tentative de remplacer l'adresse d'un site populaire afin de tromper les informations de facturation des utilisateurs crédules. Les cyberattaques ciblées sont préparées et pensées avec soin et constituent une menace particulière.

La cible d'un attaquant pourrait être à la fois un certain nombre d'organisations (par exemple, des agences gouvernementales) et des industries et une entreprise spécifique. Les informaticiens sont bien conscients que ce type d'attaques peut facilement contourner les moyens de protection traditionnels. L'un des principaux outils pour y faire face est le sandbox réseau. Dans notre revue, vous trouverez des informations sur les bacs à sable les plus avancés du marché et pourrez choisir celui qui vous convient le mieux en termes de paramètres dans le tableau de comparaison spécial bac à sable

Qu'est-ce qu'un bac à sable? En termes généraux, il s'agit d'un environnement sécurisé isolé qui simule un système d'exploitation avec tous ses composants - pilotes, paramètres, logiciels courants, etc. Dans le bac à sable, vous pouvez exécuter des fichiers et des programmes suspects pour surveiller leur comportement et comprendre leur objectif sans mettre en danger le réseau et les points de terminaison de l'organisation. Dans l'ensemble, il serait plus correct d'appeler la technologie différemment - une «cellule» ou un «isolateur» parce que ces noms exprimeraient clairement la signification et le but du support. Mais nous avons ce que nous avons.

Pourquoi les bacs à sable sont-ils pertinents? Lorsqu'ils mènent des attaques ciblées, les cybercriminels utilisent souvent ce que l'on appelle des menaces zero-day. Ce sont des virus et des exploits qui viennent de se produire (ou ont été écrits spécifiquement pour une attaque particulière) et qui n'ont pas encore été entrés dans les bases de données de signature des outils de défense traditionnels. Oui, les bases de données sont mises à jour très souvent, mais parfois plusieurs heures suffisent pour causer des dégâts importants. En outre, certains logiciels malveillants peuvent rester non détectés pendant des mois en raison de leur comportement. Les bacs à sable, d'autre part, vous permettent de détecter des actions malveillantes dans un environnement sûr, où un programme malveillant peut tenter de nuire autant que possible sans aucun résultat. Bien sûr, les bacs à sable eux-mêmes ne sont pas une panacée pour les menaces zero-day et les cyberattaques ciblées. Lorsque des attaques sont menées, tout l'arsenal d'outils à la disposition des attaquants est utilisé. Il s'agit donc plutôt d'un élément important du système de sécurité de l'information de chaque organisation. Sans elle, aucune protection intégrée ne peut difficilement être qualifiée de fiable.

Les bacs à sable peuvent fonctionner à la fois comme une solution matérielle distincte et comme un service virtuel ou cloud (une combinaison de ces méthodes est également utilisée). Dans le même temps, on considère que la solution la plus efficace est le matériel. Les solutions matérielles sont fournies à la fois en tant que moyens indépendants et dans le cadre de produits complexes pour lutter contre les attaques ciblées et autres menaces. De plus, dans notre examen, nous considérerons les solutions des principales sociétés informatiques qui sont populaires sur le marché et rapportées par les experts Gartner comme des solutions fiables et éprouvées pour la protection des informations.

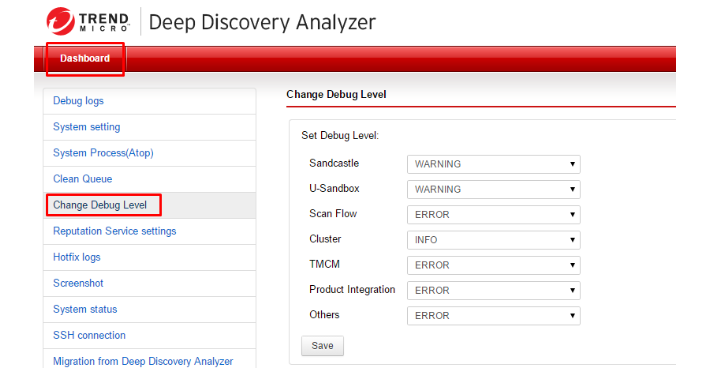

Trend Micro Deep Discovery

Ce produit fait partie du système intégré Trend Micro Deep Discovery, qui est conçu pour protéger les réseaux d'entreprise contre tous les types de menaces courants et peut également être utilisé indépendamment. L'analyseur Deep Discovery utilise des images virtuelles, qui reproduisent complètement les systèmes installés et leurs paramètres, y compris les pilotes, les utilitaires, les applications et même les versions linguistiques, comme un bac à sable. Le module est capable de vérifier et d'analyser une variété de fichiers exécutables, Microsoft Office et documents PDF. Il traite également le contenu des pages Internet consultées ainsi que le contenu téléchargé à partir de ces pages (y compris les téléchargements à plusieurs niveaux). Dans le même temps, l'analyseur Deep Discovery peut détecter les vulnérabilités courantes dans les documents bureautiques et les programmes malveillants qui les utilisent. Aujourd'hui, l'une des fonctions les plus urgentes est la détection des programmes de rançongiciels. L'outil détecte les menaces et attaques suivantes: menaces zero-day, exécution cachée de scripts malveillants, chiffrement de fichiers en masse et autres actions typiques des programmes de rançongiciels. À cette fin, non seulement une analyse directe du comportement est utilisée, mais également un système de réputation mondiale, ainsi qu'une longue liste de modèles de comportement.

La solution vous permet de déployer jusqu'à 60 sandbox sur un appareil et prend en charge la virtualisation. Plusieurs périphériques matériels de l'analyseur Deep Discovery peuvent être regroupés pour augmenter la productivité. Il peut également s'intégrer aux produits Trend Micro et aux équipements de protection tiers.

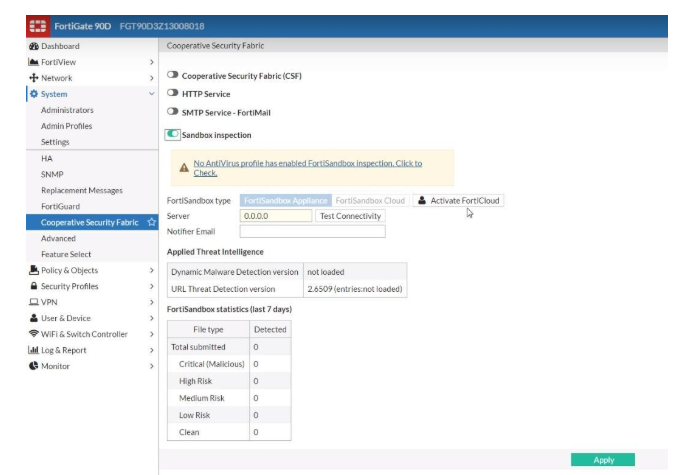

Bac à sable Fortinet Forti

Sandbox de Fortinet est un système d'émulation avancé pour détecter les menaces inconnues du jour zéro et les attaques ciblées à l'aide d'une large gamme d'outils. Il utilise des machines virtuelles qui émulent des environnements d'exploitation normaux - des systèmes d'exploitation avec des pilotes et des logiciels installés. Dans ce cas, vous pouvez utiliser des machines virtuelles standard avec un système d'exploitation et des programmes préinstallés (Adobe Flash Player, Java Run Time, etc.), mais il existe également une option pour télécharger des images de vos propres postes de travail. L'analyse des objets suspects dans FortiSandbox s'effectue en plusieurs étapes. D'abord, une analyse antivirus ordinaire a lieu, puis l'objet est analysé à l'aide du service cloud FortiGuard. Et seulement si, lors de ces vérifications, il est impossible de déterminer si l'objet est dangereux ou sûr, il est redirigé pour être numérisé dans le bac à sable. Cette procédure vous permet d'économiser considérablement vos ressources car certains fichiers sont vérifiés sans utiliser directement le mécanisme sandbox. Cette solution fonctionne avec des fichiers individuels et peut également vérifier les liens Web.

Fortinet FortiSandbox est disponible à la fois en tant qu'appareils distincts (cinq modèles sont disponibles au total) et en tant que service cloud (prend en charge les clouds publics et privés). De plus, la solution peut fonctionner sur l'équipement du client comme une machine virtuelle. L'outil s'intègre à d'autres produits Fortinet, par exemple, les outils de sécurité FortiGate et FortiWeb. Cela vous permet d'améliorer la qualité de la vérification, y compris la possibilité de travailler avec du trafic chiffré.

Détection avancée des logiciels malveillants Forcepoint

Ce produit Forcepoint peut être utilisé dans toutes les solutions des principaux fournisseurs en tant que module séparé. Parmi eux: les services cloud Cloud Access Security Broker, Web Security et Email Security, ainsi que les pare-feu propriétaires de nouvelle génération (NGFW). Ce module est activé par un abonnement séparé et peut être suspendu de la même manière sans affecter le fonctionnement des produits dans leur ensemble.

Le sandbox Forcepoint Advanced Malware Detection émule non seulement le système d'exploitation, mais l'hôte entier, y compris le processeur, la RAM et d'autres composants. Dans le même temps, cet outil d'analyse en profondeur intégré garde une trace de toutes les actions des programmes exécutés et peut même détecter des codes inactifs pour vérification. Cela vous permet de détecter les menaces et les scripts cachés qui s'exécutent généralement quelques semaines, voire plusieurs mois après l'infection, et qui ne se sont pas montrés auparavant. En outre, Advanced Malware Detection surveille les actions suspectes, même si elles sont effectuées par le système d'exploitation ou des programmes approuvés. Cette approche vous permet de traiter la classe spécifique de menaces qui délègue des actions malveillantes à d'autres outils.

Analyse des logiciels malveillants FireEye

En tant que sandbox propriétaire, FireEye propose une solution matérielle - un appareil appelé Malware Analysis AX 5550. Il vous permet d'exécuter des environnements de test puissants et personnalisables automatiquement basés sur Windows et MacOS. Ils suivent les logiciels malveillants et les menaces zero-day qui pourraient pénétrer le réseau via des pièces jointes, des fichiers réguliers et des liens malveillants. L'appareil utilise un moteur d'exécution virtuel multi-vecteur propriétaire qui peut suivre les attaques depuis l'exécution initiale du code malveillant jusqu'aux étapes finales lorsque le script essaie de télécharger certains composants manquants. Toutes les tentatives de connexion sortante sur plusieurs protocoles sont également surveillées.

La plateforme vous permet de travailler en deux modes: directement dans le bac à sable et en direct. La dernière option est utile en cas d'attaque ciblée complexe. Il permet un suivi en temps réel de tous les vecteurs et étapes d'attaque dans un environnement sécurisé. De plus, Malware Analysis échange des informations sur les attaques avec d'autres appareils propriétaires, de sorte que les informations sur les nouvelles menaces zero-day deviennent disponibles très rapidement sur le réseau. Ceci, à son tour, permet de se préparer à l'avance à une telle attaque et réduit son danger potentiel.

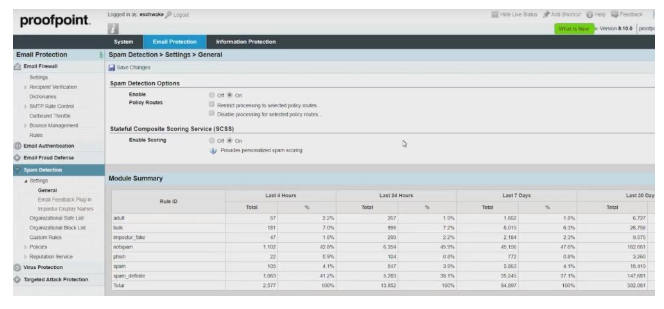

Protection contre les attaques ciblées Proofpoint

Le courrier électronique est connu comme l'une des méthodes les plus courantes pour obtenir des logiciels malveillants sur les ordinateurs. Proofpoint a développé la gamme de produits Proofpoint Targeted Attack Protection qui dispose d'un outil de protection des e-mails avec d'autres. Il s'agit d'un service cloud qui utilise un sandbox basé sur le cloud qui analyse les pièces jointes et les liens des e-mails pour détecter les attaques ciblées et les menaces zero-day. L'outil analyse le trafic de messagerie sur tous les types d'appareils courants, y compris les appareils mobiles. Il protège non seulement contre les logiciels malveillants, mais également contre les liens de phishing, qui se trouvent également très souvent dans les e-mails. À ce stade, non seulement le courrier lui-même est analysé, mais également le comportement des comptes est surveillé, ce qui permet de détecter une activité anormale et de la bloquer. Cette fonctionnalité est très utile si un compte de messagerie a été piraté. L'outil analyse également le nombre d'attaques pour chaque compte et informe les administrateurs lesquels sont les plus attaqués et permet de travailler avec des personnes spécifiques.

Proofpoint Targeted Attack Protection prend en charge la plupart des services de messagerie, y compris Office 365 et les services d'entreprise privés. L'outil est rapidement déployé et configuré. Il peut être utilisé à la fois comme solution autonome et comme module d'un autre produit de l'entreprise - Proofpoint Protection Server.

Sandbox Zscaler Cloud

Pour se protéger contre les menaces zero-day et les attaques ciblées, Zscaler propose son propre sandbox basé sur le cloud. Cet outil peut être utilisé en tant que solution autonome, ainsi qu'en tant que partie du produit intégré Zscaler Web Security. L'un des principaux avantages de Zscaler Cloud Sandbox est sa capacité à analyser le trafic crypté et à utiliser l'apprentissage automatique pour identifier les menaces. De plus, le produit applique largement des politiques de sécurité qui peuvent être configurées personnellement par les administrateurs. Par exemple, vous pouvez vérifier les fichiers par type et également porter une attention particulière aux utilisateurs privilégiés (superviseurs, etc.). Une politique de sécurité correctement configurée détermine ce qu'il faut faire avec les fichiers suspects - les bloquer, les mettre en quarantaine ou simplement informer les utilisateurs.

Étant donné que l'analyse des fichiers a lieu à l'intérieur du cloud, Zscaler Cloud Sandbox fonctionne très rapidement et conduit à l'infrastructure de l'entreprise est minime. Il vous permet également de protéger les appareils des utilisateurs quel que soit leur emplacement, tels que les ordinateurs portables de bureau et les smartphones des employés lors de voyages d'affaires et à l'extérieur du bureau.

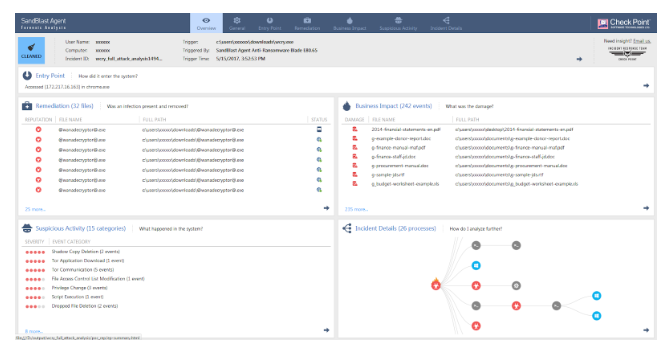

Sablage au point de contrôle

Sandbox de Check Point est une technologie utilisée dans un certain nombre d'outils de marque. Ces fonctionnalités incluent: SandBlast Network Security for Next-Generation Firewalls (NGFW), SandBlast Agent, qui protège les points de terminaison, et SandBlast Cloud, qui fonctionne avec le service cloud d'Office 365 et protège les e-mails d'entreprise. Le produit peut analyser plus de quarante types de fichiers et leur contenu dangereux, ce qui permet d'utiliser les fichiers sans aucun dommage. SandBlast protège contre les virus connus et les menaces zero-day. Le produit analyse l'exécution des fichiers au niveau des instructions du processeur et du cœur du système, ce qui empêche la possibilité même de lancer des objets infectés. Ceci, à son tour, économise des ressources pour la vérification et vous permet de traiter rapidement les demandes.

SandBlast utilise activement le système Check Point ThreatCloud, une base de données mondiale des menaces identifiées par Check Point lui-même, dans son travail. Les signatures des nouvelles menaces y apparaissent immédiatement après la détection et sont rapidement transmises à tous les appareils connectés au système. Cela permet de répondre très rapidement aux menaces zero-day, qui ne sont pas encore présentes dans les bases de données antivirus traditionnelles, et qui sont également utilisées dans SandBlast.

Palo Alto Networks WildFire

Le produit complet d'un développeur réputé de protection et de contrôle et de trafic réseau. Sandbox WildFire peut analyser tous les types de fichiers courants et prend également en charge le travail avec le trafic chiffré. Une approche combinée est utilisée pour identifier les menaces zero-day, les attaques ciblées et d'autres objets malveillants. Par exemple, en plus de l'analyse dynamique et statique dans le bac à sable, l'antivirus, les signatures de tunnel cachées, l'apprentissage automatique et les informations provenant d'autres appareils Palo Alto Networks dans le monde sont utilisés. L'analyse des menaces potentielles dans WildFire se produit à la fois sur les serveurs locaux et les machines virtuelles, ainsi que dans le cloud du développeur. Cela permet de contourner certaines astuces d'intrus. Par exemple, il existe une technologie d'esquive. Il permet à un objet malveillant de déterminer qu'il est en cours de test sur une machine virtuelle et de ne pas se montrer (se soustraire). La possibilité de tester sur un équipement réel élimine de telles astuces. Lorsque la plate-forme détermine que l'objet échappe à la vérification, elle l'envoie au vrai serveur sandbox pour vérification.

Palo Alto Networks WildFire possède une technologie propriétaire appelée TRAPS, qui est utilisée comme protection de point de terminaison. Il surveille le trafic en temps réel et dès qu'il détecte l'exécution de code malveillant à l'aide de l'une des vulnérabilités connues, il crée un piège virtuel pour le code, qui ferme le processus malveillant exécuté.

McAfee Advanced Threat Defense

La société américaine McAfee positionne son produit Advanced Threat Defense comme une solution complète pour lutter contre les attaques ciblées complexes et les menaces zero-day. McAfee Advanced Threat Defense se présente à la fois comme un matériel déployable localement (il existe deux modèles de périphériques) et sous une forme virtuelle. En outre, les environnements de cloud privé et public sont pris en charge. Parmi tous les outils utilisés dans cette plateforme, il existe un bac à sable propriétaire. Les objets potentiellement dangereux sont soumis à une analyse dynamique lorsqu'ils sont lancés dans un environnement protégé à l'intérieur. En plus de l'analyse comportementale, l'outil utilise également un système d'analyse de signature et d'apprentissage automatique, vérifie la réputation des objets. McAfee Advanced Threat Defense vous permet de personnaliser les images des systèmes à analyser, ce qui augmente la fiabilité du travail, la précision de la détection des menaces et la vitesse des enquêtes. Le mode utilisateur interactif permet aux administrateurs d'étudier indépendamment des échantillons de logiciels malveillants, tandis qu'un large ensemble de fonctionnalités de déballage réduit considérablement le temps d'enquête sur les incidents.

McAfee Advanced Threat Defense s'intègre de manière transparente avec d'autres dispositifs de sécurité situés sur le réseau d'entreprise. Cela s'applique non seulement aux solutions de marque McAfee, mais également aux produits tiers. Ainsi, ces appareils peuvent prendre des décisions sur les menaces dès que Advanced Threat Defense les détermine. Cette fonctionnalité vous permet de répondre très rapidement aux menaces et de ne pas gaspiller de ressources lors de la nouvelle analyse des fichiers s'ils ont déjà été reconnus comme malveillants. L'intégration du produit peut se produire directement ou avec des connecteurs spéciaux, par exemple, McAfee Threat Intelligence Exchange ou McAfee Advanced Threat Defense Email Connector.

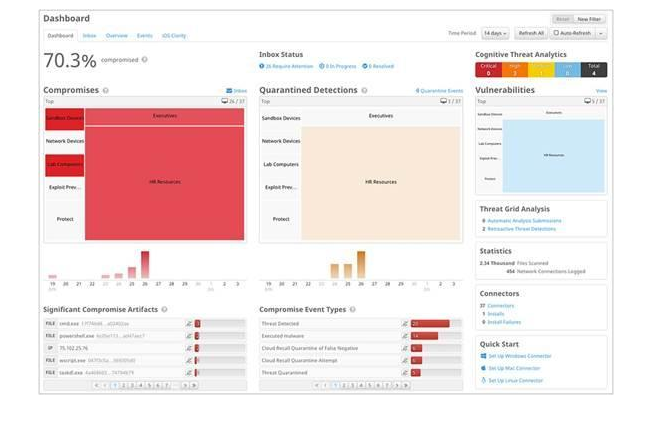

Cisco Advanced Malware Protection

Cette solution est un système complet de protection contre les attaques avancées et les menaces zero-day. La plateforme se compose de plusieurs composants conçus pour effectuer différentes tâches. Par exemple, Advanced Malware Protection for Networks protège les réseaux d'entreprise, Advanced Malware Protection for Endpoints fonctionne avec les points finaux (y compris les appareils mobiles) et Advanced Malware Protection for Content analyse le trafic Web et le courrier électronique. Mais tous ces modules utilisent un sandbox Cisco propriétaire, qui peut effectuer une analyse statique et dynamique des objets, et utilise plus de 700 indicateurs de comportement pour détecter le code malveillant.

La détection des menaces dans Cisco Advanced Malware Protection est réalisée en utilisant une combinaison de différentes méthodes. En plus de l'analyse comportementale, des tests de signature, l'heuristique et l'apprentissage automatique sont utilisés. Le système vérifie les fichiers non seulement à son point d'entrée, mais surveille également leur comportement pendant la durée de leur séjour dans le réseau d'entreprise, quel que soit leur emplacement. Cela permet de détecter rapidement une menace qui a été inactive pendant longtemps et n'a commencé son activité nuisible que des semaines ou des mois plus tard. Le même mécanisme s'applique aux menaces, dont la nocivité n'a été retracée qu'à l'aide d'une longue observation.

Petite postface

Les sandbox du réseau sont assez divers, mais ils poursuivent un objectif: protéger le réseau et les points de terminaison contre les attaques qui ne peuvent pas être reconnues par les méthodes traditionnelles. Il s'agit d'un élément important du système de sécurité des informations de l'entreprise, et sans lui, vous ne pouvez pas être sûr à 100% que votre infrastructure est protégée. Il existe suffisamment de solutions sur le marché, à la fois matérielles et cloud, qui peuvent faire face à la tâche. Notre

tableau de comparaison des bacs à sable vous aidera à choisir la meilleure option.

Auteur: Vladyslav Myronovych, pour

ROI4CIO