Je m'appelle Matthew Prince, je suis l'un des cofondateurs et PDG de CloudFlare. Ne pensez pas que je serai aussi intéressant que le directeur de la NSA, mais au moins j'essaierai d'être moins controversé. En fait, je suis professeur de droit privé, j'ai donc lu la Constitution et je peux entamer une longue discussion sur ce sujet. Un jour, nous en discuterons en détail, j'espère que je pourrai vous raconter l'histoire des poursuites que nous menons actuellement contre le gouvernement des États-Unis afin de contester certaines choses qui se produisent, car c'est complètement absurde.

Je vais vous raconter une histoire moins intéressante, mais dramatique, qui s'est déroulée du 18 au 25 mars, lorsqu'un de nos clients a subi une grave attaque DDoS. Je ne parlerai pas beaucoup de CloudFlare, si vous voulez en savoir plus sur notre service, allez simplement sur le site. Mais lorsque notre client a été attaqué, c'était un événement du genre dont les journalistes aiment parler, et cette attaque a été couverte par le New York Times pendant 4 jours consécutifs. C'était une attaque vraiment puissante, donc je veux en parler.

Il existe donc une organisation à but non lucratif appelée Spamhaus qui suit les spammeurs et leurs activités. Je connais ces gars-là il y a très longtemps, de 2006 à 2007, lorsque le spammeur présumé de l'Illinois les a poursuivis. Ensuite, le fondateur de cette organisation, Steve Linford, m'a appelé et m'a demandé si je pouvais agir en tant qu'avocat gratuit. J'ai répondu que j'étais un avocat privé, ce qui signifie que j'enseignais aux élèves en classe, mais je n'ai jamais parlé au tribunal. J'ai très vite trouvé un véritable avocat pour eux, qui les a rapidement aidés à «résoudre» la situation, donc je sais que Spamhaus est une organisation très décente, ils fonctionnent assez ouvertement.

De nombreuses organisations sont nos clients, mais elles n'aiment pas parler ouvertement de leurs problèmes, mais les gars de Spamhaus ne sont pas si fermés, et quand ils ont été attaqués, ils nous ont appelés et ont dit: "Hé, nous pouvons vous raconter notre histoire!" Voici donc une histoire sur l'attaque de Spamhaus et sur ce qui s'est passé dans les coulisses quand ils ont été abattus.

J'ai divisé cette histoire en 3 parties. Le premier est la nature de l'attaque, ce qu'elle est et qui est derrière elle. Si vous voulez en savoir plus à ce sujet, venez à DefCon, où je vais parler la semaine prochaine.

La deuxième partie est ce qui doit être fait pour arrêter l'attaque, comment créer un réseau qui en est vraiment capable. Ce n'est pas une histoire de grande intelligence ou de logiciel incroyable, c'est vraiment l'histoire de la construction d'un réseau intelligent.

La dernière partie est ce que vous pouvez faire sur vos propres réseaux pour arrêter ce type d'attaque. Je promets que le résultat du discours ne fera pas campagne pour utiliser le service CloudFlare comme le plus sécurisé; au lieu de cela, je vous parlerai de choses avancées qui, si elles sont faites, vous rendront moins vulnérable à de telles attaques DDoS.

Ainsi, le lundi 18 mars, nous avons reçu un appel d'un des volontaires de Spamhaus qui nous a informés de l'attaque. Voici à quoi ressemblait leur site à cette époque - les attaquants l'ont mis dans un état «hors ligne», le déconnectant effectivement d'Internet.

Les médias ont écrit plus tard que l'attaque avait été commise par quelqu'un Fenn, qui vit dans un bunker quelque part aux Pays-Bas. Ce mec n'était pas le véritable initiateur de cette action, il était probablement juste celui qui était prêt à donner une interview au New York Times. Au contraire, le véritable cerveau de l'attaque est cet adolescent de 15 ans de Londres qui est maintenant en état d'arrestation, mais la presse ne fait pas d'histoires à ce sujet.

Dans un article daté du 23/03/2013, le New York Times a écrit que l'attaque avait été menée par la société danoise Cyberbunker en réponse à la liste noire de l'organisation Spamhaus pour spamming. Le siège de Cyberbunker était en effet situé dans un bunker de l'OTAN abandonné (traducteur de notes).

Très probablement, la raison de cette action était le fait que Spamhaus avait déclaré quelqu'un un spammeur. Cette organisation fait beaucoup de bien, mais il arrive qu’elle pince la queue de quelqu'un, et dans ce cas, le camp offensé prend des mesures de rétorsion, dans ce cas, il organise une attaque. Spamhaus est techniquement suffisamment averti pour repousser de nombreux types d'attaques, mais dans ce cas, un coup de groupe massif est tombé sur leur infrastructure DNS et a simplement mis le site hors du réseau. Cela pouvait arriver à n'importe quelle organisation et ils voulaient y mettre un terme. Ils savaient que nous aidions à prévenir de telles attaques, alors ils se sont tournés vers nous.

Du 18 au 21 mars, ce que nous appelons des «attaques alléchantes». De telles attaques sont comme notre pain, chaque semaine, nous avons plusieurs attaques similaires. Pour vous donner une idée de leur ampleur, je dirai que la semaine dernière, nous avons enregistré 162 attaques contre nos clients, et nous les avons stoppées avec succès. Ces attaques DoS se produisent à des taux allant de 10 à 80 Gigabits par seconde. Pour certaines organisations, telles que financières, les attaques qui se produisent avec une telle intensité peuvent être dangereuses. Ainsi, l'année dernière, certaines institutions financières ont souffert d'attaques DoS d'une intensité de 60 à 80 Gb / s, cependant, je le répète - ce sont des attaques assez courantes qui nous sont familières, et il n'y a rien à mentionner à la conférence BlackHat.

Une autre chose à noter est que les attaques DoS ne sont pas toutes identiques, le volume de l'attaque, c'est-à-dire le nombre de paquets sur lesquels le site est attaqué, est d'une grande importance. Ce dont nous allons parler aujourd'hui fait référence aux attaques de niveau 3, c'est-à-dire aux attaques sur la couche réseau du modèle OSI. Il s'agit purement d'une attaque de volume. Mais ce n'est pas la pire, bien pire attaque du 7ème niveau d'application, ce qui n'est pas si volumineux, mais crée beaucoup plus de problèmes pour des applications spécifiques. Mais aujourd'hui, je ne vais pas discuter des attaques qui nécessitent un logiciel spécial.

Il en va de même pour les attaques DoS de niveau 4, lorsque l'attaquant utilise des paquets Syn de petit volume, causant des dommages considérables à la victime, car son système d'exploitation est incapable de faire face à ces demandes.

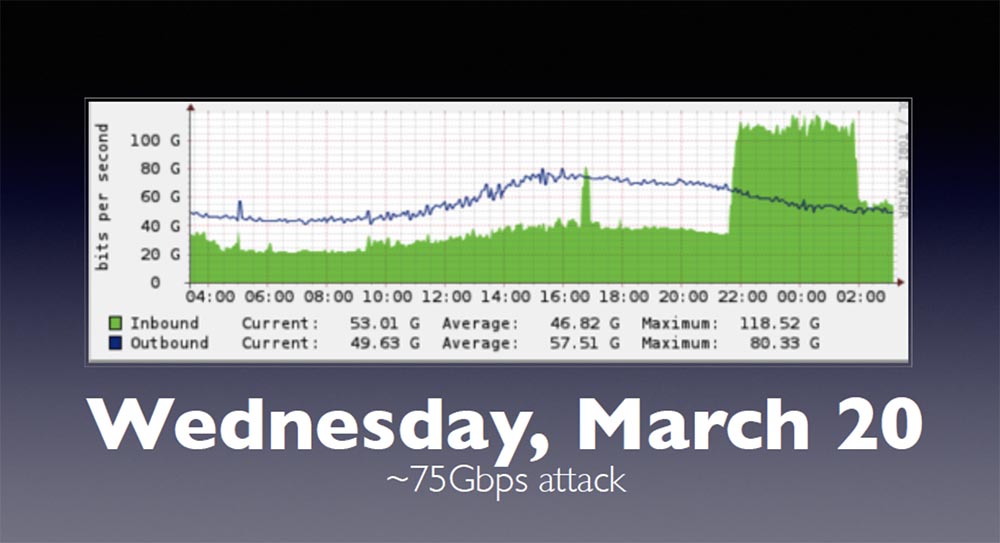

Dans notre cas, l'attaque est basée uniquement sur un volume important, qui essaie de vous détruire au niveau 3, de vous assommer du réseau et de sursaturer le port en trafic. Mercredi 20 mars, l'un des ports de notre réseau a été attaqué, ou plutôt un ensemble de ports, sur l'un desquels le site de Spamhaus "s'est assis".

Cette diapositive montre le cache du proxy, la ligne bleue est le trafic provenant de notre réseau et la zone verte est le trafic entrant. Le point culminant à la fin du calendrier est l'attaque qui a complètement frappé Spamhaus et a fait tomber notre réseau. Notre réseau résiste calmement aux attaques de 75 Gb / s, car il est conçu pour "digérer" un tel volume de trafic.

Cependant, lors de l'attaque du 20 mars, un plafond d'intensité DoS de 100 Gbit / s a été atteint. Cela ressemblait à un cas exceptionnel, car si vous achetez ou créez un routeur de base, vous contactez alors quelqu'un comme Cisco ou Juniper, et la «boîte» la plus cool et la plus grande que vous pouvez acheter chez eux a un port d'une capacité de 100 gigaoctets. Théoriquement, vous pouvez utiliser plusieurs ports de 100 gigabits et les passer via une seule interface, mais le plafond des attaques DoS ne dépasse généralement pas le volume spécifié.

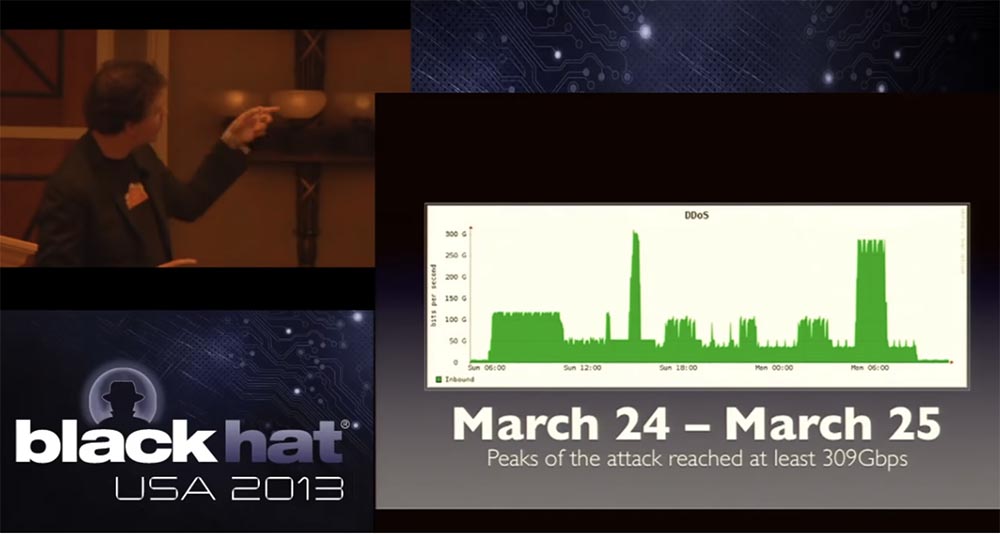

Peu de temps après, Tom, l'un de nos ingénieurs réseau, m'a appelé et m'a dit que l'intensité de l'attaque avait augmenté. Elle peut sortir des limites, alors j'ai demandé combien elle avait grandi, pensant que nous parlions d'un léger excès. La diapositive suivante montre l'intensité des nouvelles attaques qui ont eu lieu les 24 et 25 mars.

Le graphique montre l'heure coordonnée universelle UTC, j'habite à San Francisco, nous avions un autre 23 à cette époque, vous pouvez donc imaginer à quoi ressemblait mon dîner du 23 mars. Ils m'ont appelé et m'ont dit que l'attaque dépassait le plafond de 100 Gigabits, mais nous ne pensions pas que très bientôt nous pourrions voir quelque chose comme ça! Du coup, il y a eu 4 appels du fournisseur d'un de nos réseaux entrants et d'ingénieurs réseau que nous avons maintenant du trafic avec une intensité de plus de 300 Gb / s, ce qui atteint la limite des capacités de notre réseau.

Le graphique montre que du 24 au 25 mars, les taux d'attaque sont tombés à 90 Gb / s et ont augmenté à 300 Gb / s, provoquant un refus de desservir le trafic entrant de l'un de nos fournisseurs, dont la bande passante réseau était complètement épuisée.

La question est de savoir comment? Comment un pirate a-t-il réussi à faire cela si l'on sait que le plafond de l'équipement est de 100 gigabits? Comment ce gars de Londres, cet adolescent de 15 ans, a-t-il réussi à organiser une attaque aussi intense sans précédent?

Beaucoup de gens, y compris les médias, ont exprimé la fausse opinion selon laquelle un botnet est nécessaire pour une telle attaque. Mais dans ce cas particulier, il n'y avait pas de trafic réel provenant du réseau de botnet. D'autres personnes ont dit que Anonymous a fait cela parce qu'il y a beaucoup de gens dans cette communauté qui sont coordonnés et peuvent travailler ensemble pour mettre en œuvre des attaques d'un certain type. Non, ça ne l'est pas. L'attaque a été menée par 3, peut-être 4 personnes, dont l'un était un véritable cerveau technique, mais très limité en termes de ressources et d'interprètes.

Beaucoup de gens pensaient qu'une telle attaque nécessitait des compétences techniques exceptionnelles. Je dirai que j'ai vu le code qui a provoqué cette attaque, c'est environ 50 lignes en C, sans les en-têtes qui sont généralement inclus dans un tel exploit, donc c'est très peu d'informations.

Dans une seconde, je vais vous montrer comment lancer une telle attaque. Ce qui est vraiment nécessaire pour cela, c'est une liste de clients DNS ouverts, ou résolveurs DNS, plus tard je vous dirai ce que c'est. La deuxième chose dont vous avez besoin est de quelques serveurs, ou simplement des ordinateurs de faible puissance, travaillant dans des réseaux qui permettent la substitution de l'IP source.

Ce sont les principaux composants pour mener une attaque, et si vous avez ces deux choses, comme il s'avère, même en très petite quantité, alors vous pouvez lancer une attaque très, très grande. Jusqu'à présent, rien qui affaiblit de telles attaques n'a changé, et c'est un peu effrayant.

Parlons des résolveurs DNS ouverts. Le DNS est un peu une petite page vierge pour Internet, c'est un système de mise en cache qui permet de répondre aux requêtes qui ont été envoyées au serveur.

Un résolveur DNS mal configuré, également appelé résolveur DNS ouvert, répond aux questions, peu importe qui le pose. Ce résolveur DNS «dissolu» répond à tous ceux qui le demandent. Cela fonctionne sans aucune restriction. Il n'a aucune restriction sur le nombre de demandes, ni sur qui recevoir les demandes.

Vous pouvez demander: «Et Google? Après tout, il utilise un résolveur DNS ouvert! » Cependant, des organisations telles que Google font beaucoup pour limiter le nombre de demandes adressées aux résolveurs afin de rendre plus difficile le lancement d'attaques; elles limitent la taille des réponses qu'elles fournissent sur demande. La semaine dernière, les gars de Bind ont annoncé une nouvelle extension qui nous permet de définir une limite de vitesse pour les demandes, ce qui est exactement ce qui nous manque depuis longtemps. Parce que ce qui fait le plus peur, c'est que pour les attaques, des serveurs DNS ouverts faisant autorité sont de plus en plus utilisés.

Lors de toute attaque, le pirate cherche à le renforcer de toutes les manières possibles, par exemple en utilisant un botnet. Si j'ai très peu de ressources propres, je m'efforce de les utiliser pour créer des ressources supplémentaires. Lors d'une conférence BlackHat, il a été dit que le DDoS est une attaque parfaitement asymétrique, car un petit homme peut créer d'énormes problèmes, et les résolveurs DNS ouverts le démontrent clairement.

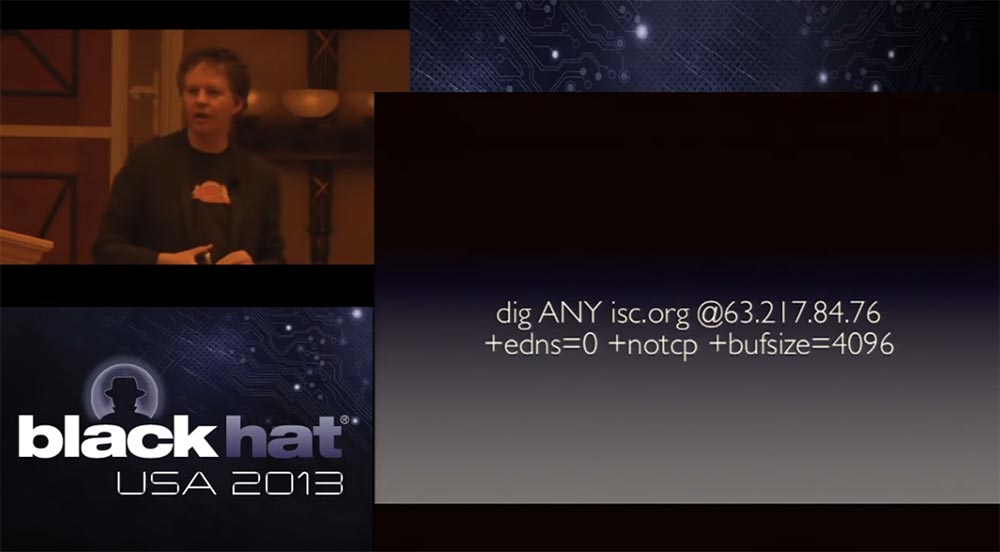

Cette diapositive montre le raccourci clavier pour lancer une attaque via un terminal ou une console Windows.

Cette commande a été lancée à 2 heures du matin à partir du résolveur DNS public 63.217.84.76 exécuté sur le réseau PCCW. Si vous envoyez cette demande, le serveur vous répondra.

digANY est juste une requête DNS qui lance une recherche pour tout nom de domaine NS, isc. org signifie qu'ils voulaient vous montrer tous les types d'enregistrement DNS possibles, donc leur fichier DNS est énorme, suivi de l'adresse IP du résolveur et de l'indicateur edns = 0, qui dit: «Donnez-moi tout, y compris dns.sec et bien d'autres types de drapeaux, que vous ne pouvez pas recevoir par défaut. L'indicateur notcp est un élément important car il indique au résolveur de ne pas utiliser TCP pour échanger des données, mais de les transmettre partout sur UDP, et bufsize définit la taille du tampon sur 4096, c'est-à-dire s'efforce de rendre le tampon aussi grand que possible pour envoyer des paquets très "gras".

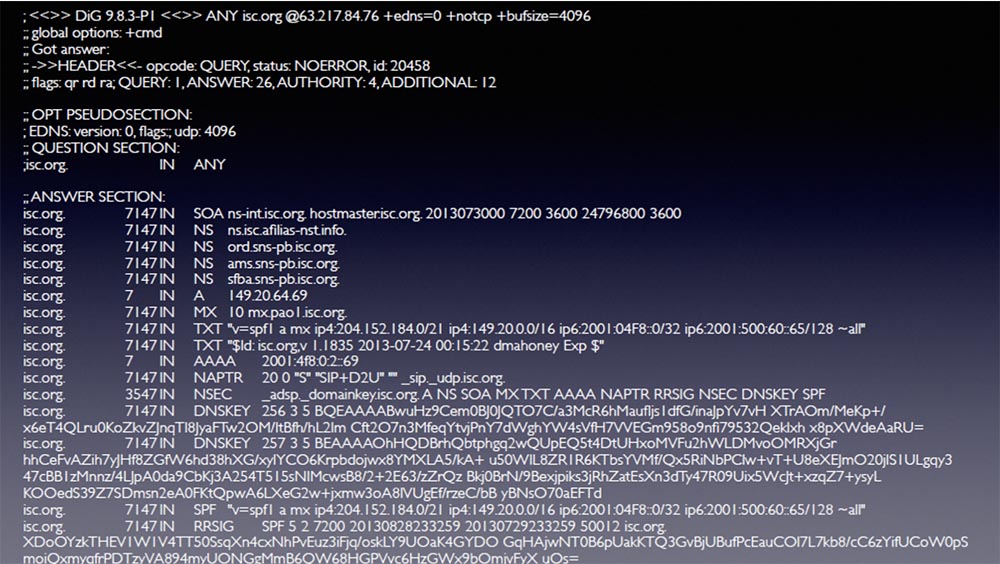

Donc, vous exécutez cette petite demande mignonne de 64 octets et obtenez ce qui s'exécute à l'écran en réponse. Autrement dit, sur une demande de 64 octets, vous obtenez une réponse de 3363 octets.

Donc, si vous parvenez à trouver un résolveur DNS ouvert, vous lui envoyez 64 octets et obtenez une réponse supérieure à 3300 octets. C'est ce que je veux dire quand je dis que vous pouvez utiliser de minuscules ressources pour créer un gros problème. Dans ce cas, nous obtenons un gain d'attaque de l'ordre de x50.

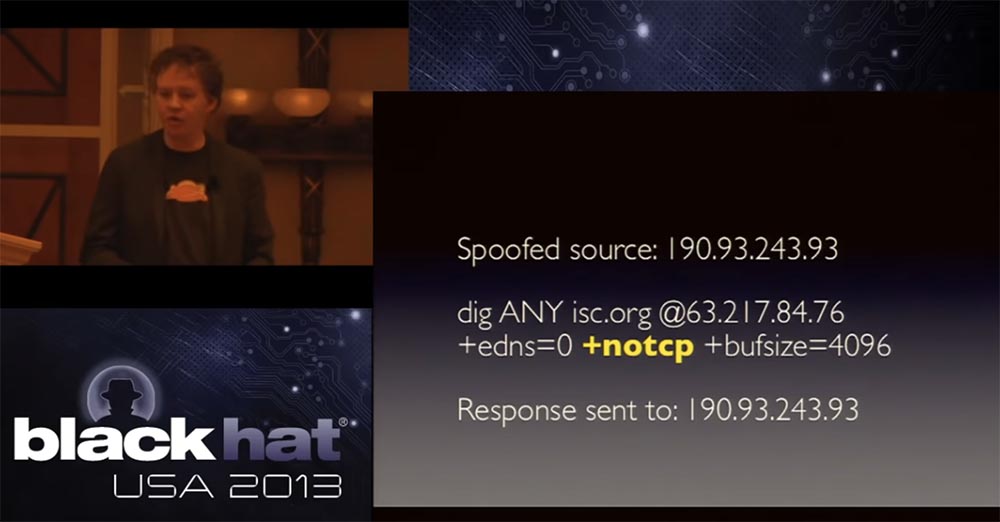

Cependant, l'amplification ne fonctionne pas par défaut, et si j'envoie une petite demande pour obtenir une réponse importante, je m'envoie simplement l'attaque DDoS. Par conséquent, le deuxième composant obligatoire pour une telle attaque est un réseau qui permet d'usurper l'adresse IP source.

Autrement dit, j'essaie de prétendre qu'une requête DNS a été envoyée à partir d'une adresse IP à partir de laquelle elle n'a pas été envoyée. J'envoie un message au résolveur DNS, et comme UDP est un protocole «graver et oublier» sans poignée de main, après avoir reçu la demande, il envoie simplement une réponse à celui qui le considère comme l'expéditeur.

Les réseaux bien organisés ne le permettent pas, ils ne permettent pas que les paquets proviennent d'adresses IP qui n'appartiennent pas à ce réseau - ce sont des recommandations de BCP38. Lors de la création de réseaux, ces recommandations doivent être suivies par la plupart des fournisseurs Internet, mais certains réseaux ignorent cette règle.

Donc, si nous avons deux ingrédients nécessaires, alors comme UDP n'utilise pas de poignée de main, vous pouvez facilement remplacer l'adresse IP de la source de la demande. Pour attaquer Spamhaus, le DNS spécifique montré sur la diapositive a été utilisé et l'assurance que la connexion se fait via UDP, ce qui ne nécessite aucune poignée de main. Ensuite, les réponses de tous ces résolveurs DNS ouverts situés dans le monde entier sont renvoyées à votre ou à tout autre réseau cible.

Les effets secondaires de ces attaques DDoS se reflètent dans le support client, car des centaines de milliers de serveurs DNS ouverts sont impliqués dans cette attaque. Leurs utilisateurs suivent le chemin de l'adresse d'attaque 190.93.243.93, d'où proviennent des tonnes de paquets qui infligent un coup dur à leur infrastructure, et commencent à vous bombarder d'appels en colère comme «vous ne savez pas ce que vous faites, vous ne savez pas comment démarrer un réseau normal, vos ordinateurs piraté, comment osez-vous m'attaquer! " et similaires. Et vous devez leur expliquer très poliment que ce sont eux qui vous attaquent réellement, et ils en souffrent eux-mêmes parce qu'ils n'ont pas correctement configuré leur résolveur DNS, les réponses aux requêtes reviennent, et tout cela vous affecte finalement eux-mêmes.

En fait, c'est l'occasion d'enseigner aux gens comment «nettoyer» leurs réseaux, et c'est l'aspect positif de ces attaques, car les gens ne réalisent pas qu'en raison d'une configuration incorrecte des serveurs DNS ouverts, cela se produit tout le temps, uniquement à petite échelle. Et seulement lorsque l'intensité des attaques augmente de manière significative, ils commencent à y prêter attention.

Je pense que vous connaissez tous des types d'attaques aussi anciens que Smurf, où vous utilisez des demandes de diffusion ICMP vers des routeurs via des routeurs et utilisez une usurpation de source, à la suite de quoi les ordinateurs répondent à la victime de votre usurpation d'identité, obstruant les canaux de communication.

La bonne nouvelle est que l'industrie du routage a appris à gérer très efficacement cette attaque. On les trouve encore, mais lancer une attaque Schtroumpf est assez difficile. Cependant, en général, les attaques de réponse de réflexion DNS sont très faciles à organiser.

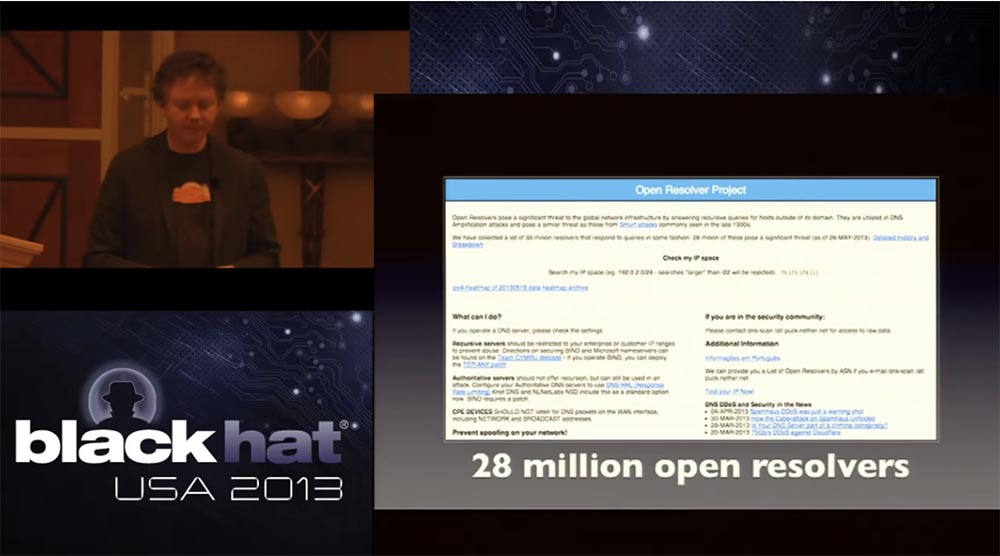

Quelle est la fréquence de ces attaques? La diapositive suivante illustre le projet Open Resolver, qui est un produit assez révolutionnaire. Beaucoup de ceux qui sont ici présents se demandent depuis longtemps s'il vaut la peine de publier une liste de tous les résolveurs DNS ouverts fonctionnant sur Internet sur le réseau. Le fait est que cette liste peut être utilisée à la fois par des «bons» afin qu'ils puissent pointer les clients vers des réseaux mal configurés et par des «méchants» qui peuvent l'utiliser pour organiser des attaques DoS.

Ce n'est pas un hasard si ce projet a été lancé lundi, après le week-end, au cours duquel nous avons enduré tout cet enfer. Ainsi, les plus grands fournisseurs Internet de premier niveau ont pu s'assurer que les «méchants» avaient cette liste depuis longtemps et vous devez donc commencer à la nettoyer en vous débarrassant des serveurs ouverts. Grâce à ce site, vous pouvez saisir la plage de vos adresses IP et vérifier si votre réseau dispose de résolveurs DNS ouverts. Ainsi, si PCCW le fait, ils peuvent effacer le réseau avant d'avoir des problèmes. Nous avons impliqué les médias pour couvrir le rôle de ce projet, afin que tous les fournisseurs soient informés de cette liste, car le nombre de résolveurs DNS ouverts utilisés sur Internet est de 28 millions. , 30, 40 50 , , , 21 , .

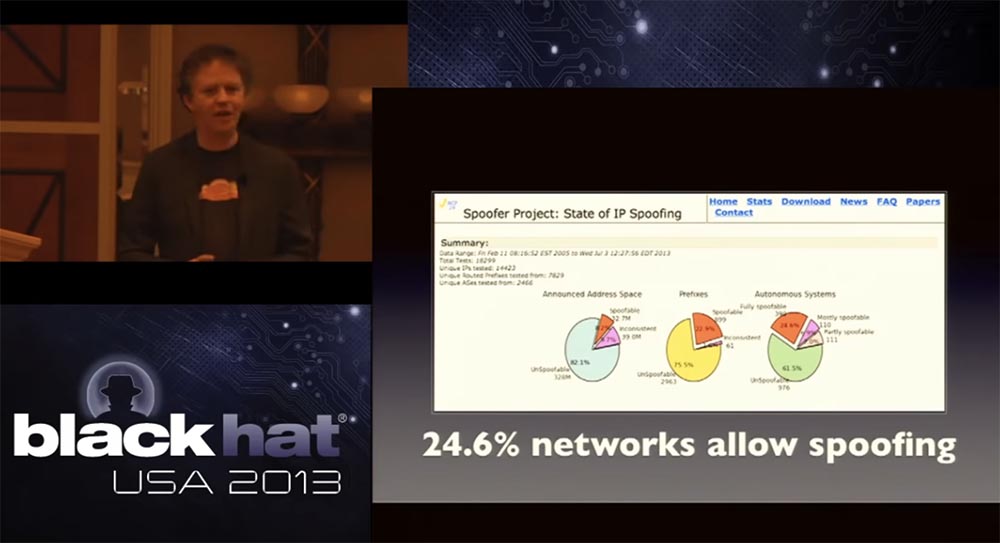

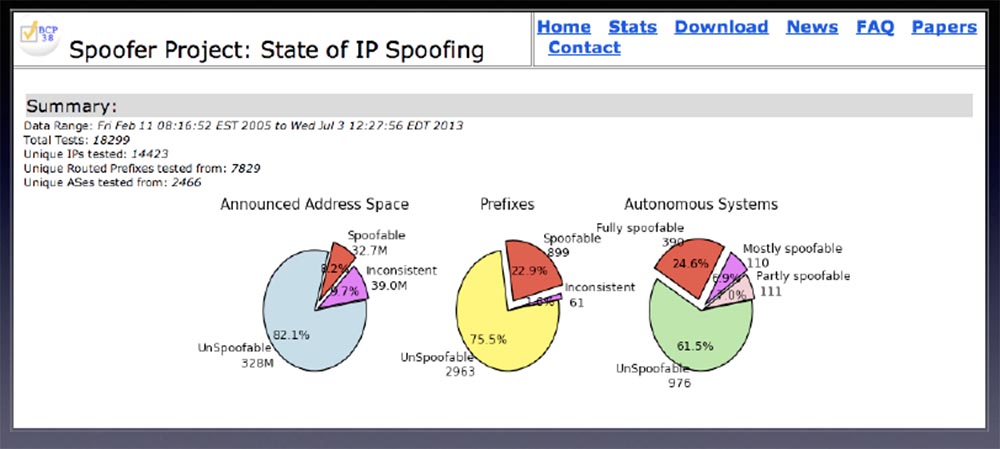

, – , . MIT, . , , 25% .

2013 , BCP 38 . , , IP-, . , 2002 , , – !

, - . , , , , China Telecom. DNS- . , , . , .

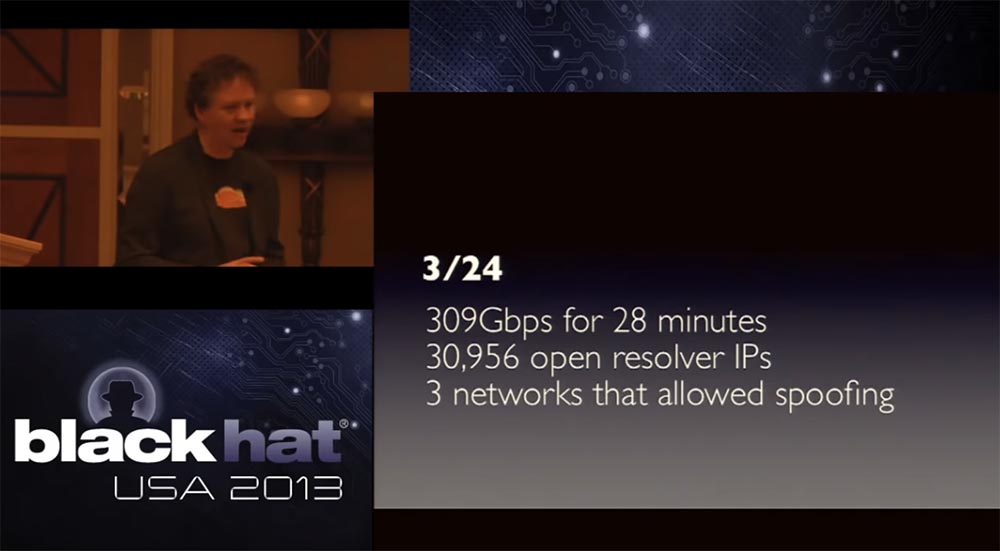

, Spamhaus. 24 309 / 28 . , , 300 / . , , , , Spamhous . , . , ? – 0,1% , ! 1%, 300-, 3- . 10% DNS-, 30- . , 3 , , 30- , . .

, , 3 , , , 5 7 . -, . 3 , .

25 , 287 / 72 . – 31154, . – .

, 1 , , . 5 7 , 3 , IP-, 9 /, 0,1% DNS-. 300 / DDoS-.

, , , , , .

, , . , - , , , , .

– , , , . , , , , , .

, , , , . , . , , 23 CloudFlare, 50. X-.

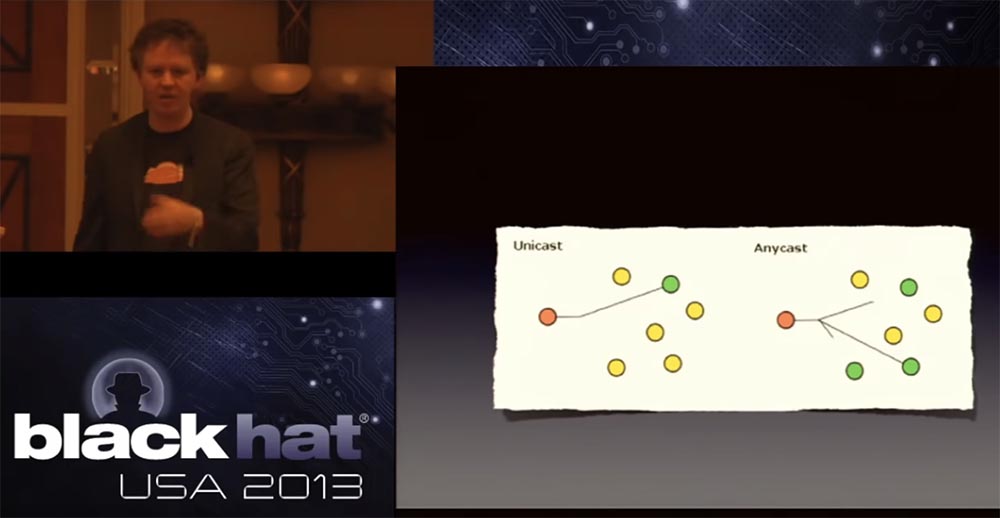

, , , . Anycast BGP DNS, Anycast. HTTP-, . , – , .

Anycast, . , Anycast , . , 23 - , IP-, , Spamhous. , 300 / , - , - 13 / .

, . , , . , , .

29:00

BLACK HAT. DDOS- 300 / . 2e partieMerci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'au printemps gratuitement lors du paiement pendant

six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?