Salut% username%!

Les algorithmes cryptographiques en Russie ne passent pas par des concours ouverts, ils nous laissent simplement tomber. Et tôt ou tard, cela nous reviendra. Cet article concerne la prochaine étude de nos GOST.

En 2016, les chercheurs

ont montré que la table de permutation des algorithmes russes de hachage et de chiffrement Kuznechik et Stribog avait une structure loin d'être aléatoire. C'est déjà après qu'une

erreur triviale a été trouvée dans Stribog, réduisant sa durabilité de 2

512 à

2 266 .

Le 29 janvier 2019, une

nouvelle étude a été publiée, «Partitions in the S-Box of Streebog and Kuznyechik», qui fait clairement allusion à la possibilité théorique d'une

porte dérobée dans ces algorithmes.

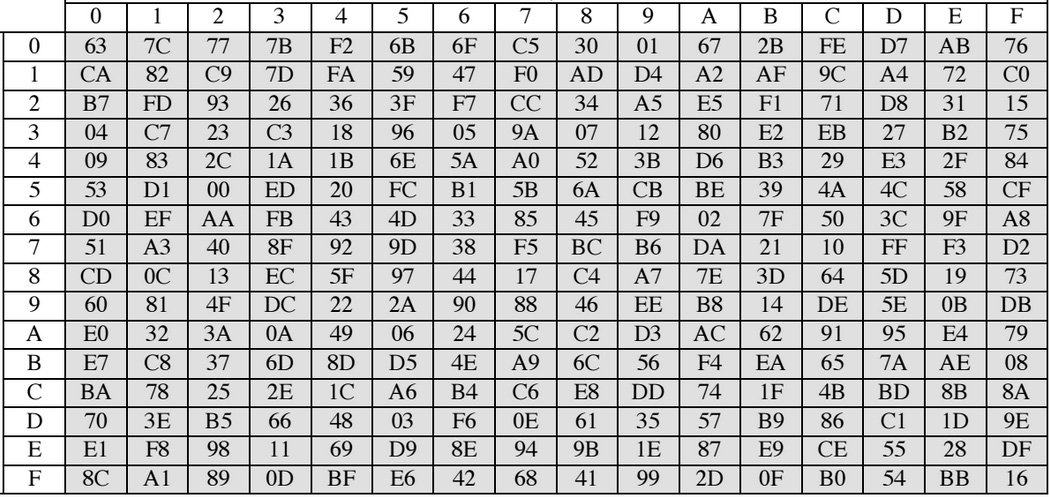

Ainsi, S-Box - ou la table de remplacement, est un élément de sécurité clé dans de nombreux algorithmes de chiffrement et de hachage symétriques. Un exemple d'un tel tableau est illustré dans la figure.

En général, ce tableau mappe une séquence de bits à une autre. Mais selon quel principe est toujours une grande question.

Les agences gouvernementales se limitent souvent à publier sans explication rationnelle. Dans le cas du DES, la NSA a proposé de changer la S-Box avant que l'algorithme ne devienne standard. Ce n'est qu'après de nombreuses années qu'il est devenu clair que ce changement augmentait réellement la résistance du DES à la cryptanalyse différentielle.

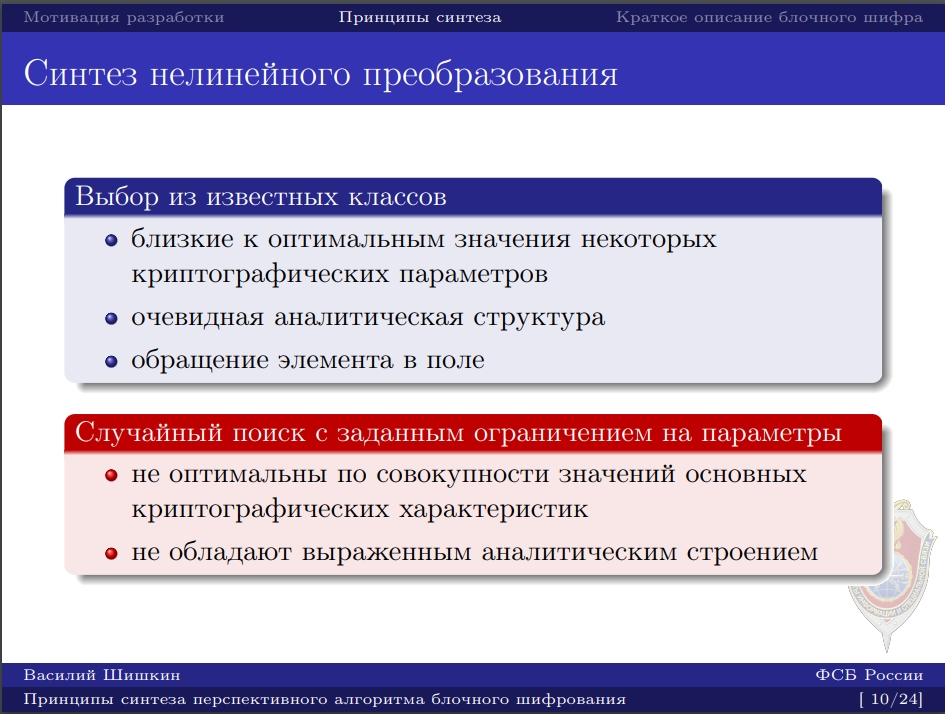

Dans le cas des nouveaux GOST, tout n'est pas si rose. Les auteurs ont déclaré que la table de substitution avait été choisie au hasard. Voici une diapositive de la

présentation de l' algorithme, qui indique que les auteurs ont choisi au hasard le tableau. De sorte qu'il n'a pas de structure explicite qui aiderait à produire une cryptanalyse efficace. (Le rouge est ce qu'ils ont choisi)

Ce tableau

Mais tout d'abord, il s'est avéré qu'il n'a pas été généré de manière aléatoire, mais à l'aide d'un algorithme astucieux, qui a été

repris en 2015.

Deuxièmement, les auteurs n'ont pas abandonné les tentatives de découvrir la raison de cette approche de la conception de la S-Box et sont arrivés à des résultats très intéressants.

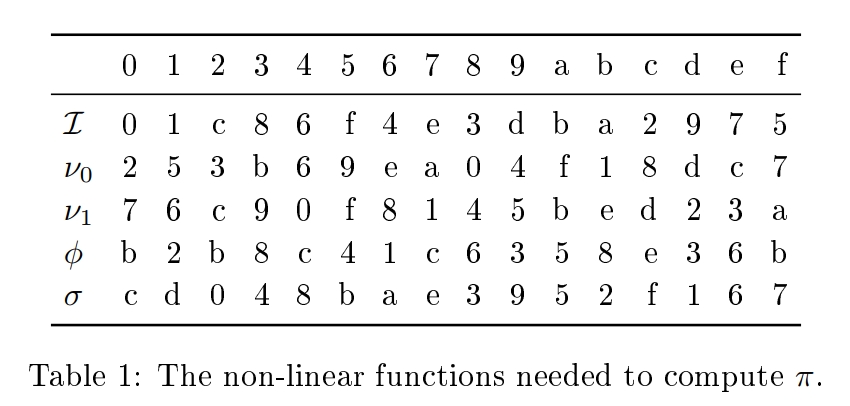

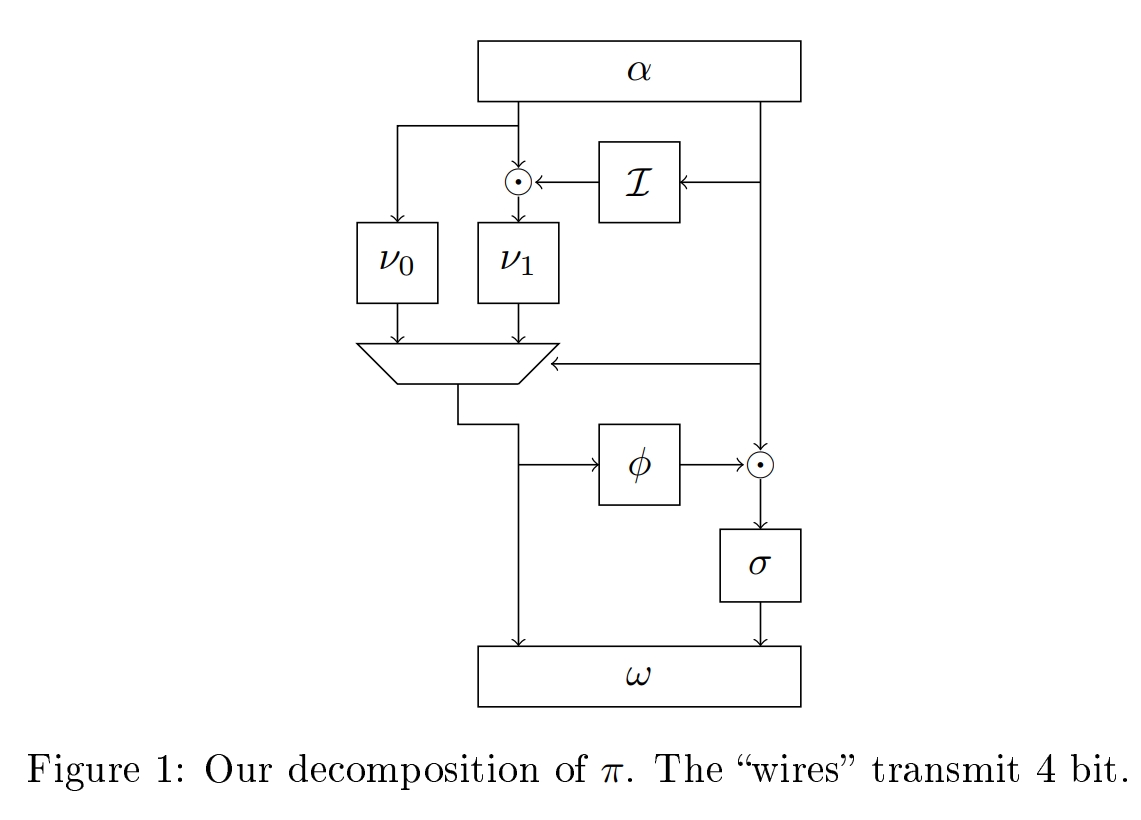

Il s'est avéré que les algorithmes qui forment la table de remplacement sont plus d'un. Différents groupes de chercheurs ont décrit des algorithmes complètement différents qui n'ont presque rien en commun, mais qui arrivent au même tableau.

Cela a conduit les auteurs de l'étude originale à approfondir la structure de ces algorithmes et à trouver des éléments communs auxquels ils ont réussi.

Tklog

TKlog est une construction de permutation que les auteurs de la cryptanalyse ont nommée d'après le bureau russe de TK-26, où Grasshopper et Stribog ont été créés. Sa description dépasse largement le cadre de cet article; ceux qui le souhaitent peuvent se référer à l'

original . En résumé, sa propriété clé est l'utilisation de logarithmes discrets, tout comme dans la cryptographie asymétrique.

Ce qui est important, c'est le fait que les deux versions de la fonction de remplacement des algorithmes GOST sont un cas particulier de la conception TKlog. Ainsi qu'une autre fonction de remplacement de

l'algorithme biélorusse BelT. Les fonctions sont différentes, mais se résument à une seule.

Le fait qu'il existe très peu d'options de conversion TKlog différentes suggère l'utilisation intentionnelle de cette structure non randomisée particulière au lieu de celle aléatoire qui nous est montrée sur la diapositive.

Partitions en classes adjacentes

Une propriété clé de la conversion TKlog est qu'elle fonctionne avec les soi-disant cosets. Et compare l'un à l'autre.

Le problème est que ces classes adjacentes sont multiplicatives, comme dans tous les algorithmes conventionnels. Et ils sont additifs.

Ainsi, le seul cas connu où des classes adjacentes additives ont été utilisées dans la fonction de remplacement des chiffres de bloc est la

création spéciale d'une porte dérobée . Les informations à ce sujet sont en 2016.

Ces portes dérobées sont appelées NOBUS, abr. de NObody Mais aux États-Unis, ce sont des vulnérabilités qui ne peuvent être exploitées que par les auteurs des algorithmes eux-mêmes.

Au lieu d'une conclusion

Les auteurs de la cryptanalyse n'ont pas présenté de nouvelles attaques contre les algorithmes GOST existants, mais ils ont posé une bonne question sur la pertinence de tout ce cirque avec une table de permutation prétendument aléatoire.

La NSA a récemment essayé de pousser ses algorithmes symétriques légers, Simon et Speck, dans les normes. Et le fait même d'avoir des tables de remplacement avec un design, dont la description n'était pas fournie, était suffisant pour les chasser de chiffons énervés de partout.

Nous n'avons pas une telle opportunité.

PS n'oubliez pas que Stribog a été utilisé pour générer les paramètres des nouvelles courbes elliptiques GOST. En l'utilisant, la constante mystique W a été hachée.