Dans l'intitulé traditionnel "Qu'est-ce qui ne va pas avec l'IoT" la semaine dernière, une étude scientifique de spécialistes de l'Université du Michigan et de l'Université fédérale brésilienne de Pernambuco a été ajoutée. L'étude a examiné 96 appareils IoT pour une maison intelligente parmi la liste des best-sellers du site Amazon. Les scientifiques ont analysé les applications de gestion de ces appareils à partir d'un smartphone, à la fois manuellement et à l'aide d'outils d'analyse de communication réseau automatisés. Tout d'abord, ils ont recherché des vulnérabilités qui pourraient prendre le contrôle des appareils IoT en raison d'une connexion insuffisamment sécurisée.

Pour 96 appareils différents, 32 applications de contrôle uniques ont été assemblées. La moitié d'entre eux ne chiffrent pas le trafic lorsqu'ils travaillent avec l'IoT ou utilisent des clés de chiffrement fixes. Par conséquent, non seulement le propriétaire peut contrôler les appareils, mais n'importe qui, en général, avec une mise en garde - si vous avez accès au réseau local. L'étude en PDF est

ici , un bref résumé en russe est dans

cette news . Nous nous attarderons sur les détails les plus intéressants de l'œuvre.

Contrairement à une étude de sécurité typique, généralement axée sur une vulnérabilité spécifique d'un appareil particulier, le travail scientifique d'experts brésiliens et américains propose une approche intégrée. Il peut théoriquement être utilisé pour évaluer la sécurité de tout appareil IoT pouvant se connecter à Internet et / ou au réseau local. L'approche s'est avérée être la suivante: nous nous limitons à l'étude des applications de contrôle et de leur interaction avec les appareils de la maison intelligente elle-même. Les lacunes dans les appareils eux-mêmes ne sont pas prises en compte - on suppose que si la partie client est vulnérable, vous ne pouvez pas creuser davantage, et donc tout est suffisamment mauvais.

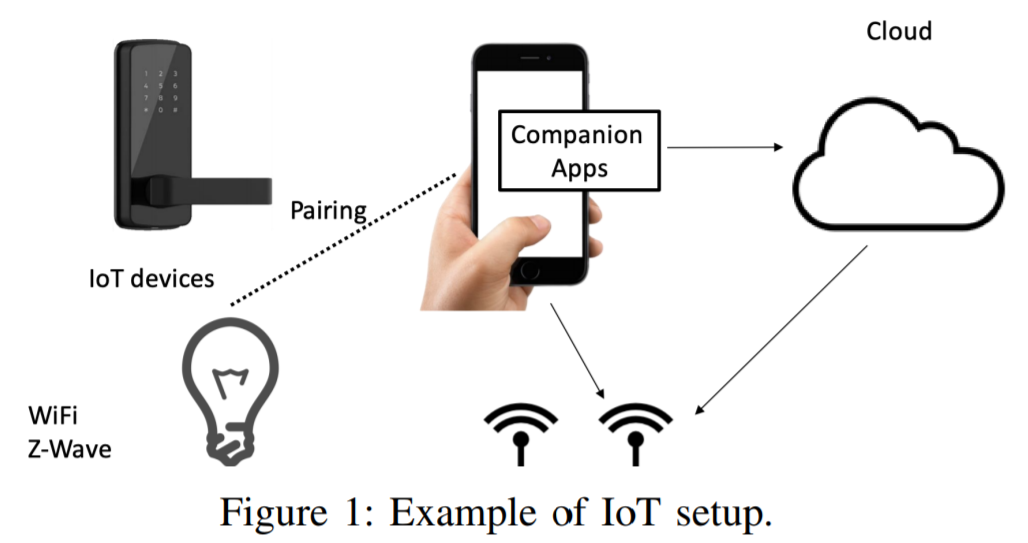

Le schéma de fonctionnement d'un appareil typique, tel qu'une caméra CCTV, implique une interaction avec un smartphone via un contrôleur - soit directement via un réseau local ou via un système cloud du côté du fabricant. Pour commencer, les chercheurs ont acheté les cinq appareils domestiques intelligents les plus populaires et les ont étudiés manuellement. Des problèmes ont été immédiatement détectés - par exemple, avec une telle prise TP-Link télécommandée:

La configuration initiale de l'appareil via l'application sur le smartphone s'effectue complètement sans cryptage. Pendant le fonctionnement normal, le cryptage des données est fourni, mais la clé de cryptage est une pour tous les appareils de la série. Pour confirmer les conséquences pratiques de cette approche, les chercheurs ont mis en ligne une

vidéo confirmant la possibilité de prendre le contrôle de l'appareil. L'étude de cinq appareils nous a permis de formuler des questions dont les réponses ont ensuite été trouvées à l'aide d'un système d'analyse automatisé (majoritairement):

- La clé de chiffrement "par défaut" est-elle utilisée dans le micrologiciel utilisé?

- Existe-t-il une connexion directe entre l'appareil et le smartphone via le réseau local?

- L'application et l'appareil envoient-ils des messages diffusés sur le réseau?

- Un protocole de communication délibérément vulnérable est-il utilisé?

Les réponses pour les quatre candidatures sélectionnées étaient les suivantes:

Kasa Smart est une application pour les appareils TP-Link, comme la prise intelligente ci-dessus.

LIFX est un fabricant d'ampoules télécommandées. WeMo est développé par Belkin, et e-Control est

BroadLink , dans les deux cas, il s'agit de contrôler l'éclairage et les appareils électriques, les téléviseurs et les appareils électroménagers par infrarouge, ainsi que les systèmes de sécurité. Dans le cas de WeMo, les chercheurs ont constaté un manque de cryptage et tout type d'autorisation lors de la communication avec des appareils sur le réseau local. En interceptant les paquets réseau, les scientifiques ont pu créer un script qui contrôle les appareils intelligents Belkin à l'insu du propriétaire.

Résultats de la recherche générale: 16 applications n'utilisent pas de cryptage ou sont cryptées à l'aide d'une clé fixe. 18 applications communiquent avec des appareils sur un réseau local, 14 communiquent uniquement via le serveur du fabricant. 6 applications utilisent des protocoles de communication vulnérables. Le Registre a

sollicité les commentaires des sociétés mentionnées dans l'étude. Le commentaire du fabricant d'ampoules intelligentes LIFX est que la société recherche un équilibre entre sécurité et commodité, et c'est, en général, le problème clé des appareils IoT.

Les communications directes entre les appareils (ou un contrôleur) et un smartphone via un réseau local protègent l'utilisateur contre la faillite soudaine du fabricant ou la cessation de la prise en charge des appareils obsolètes. Si dans cette situation votre IoT est lié au cloud, vous vous retrouvez face à face avec un morceau de fer cassé. Mais l'argument des fabricants selon lequel il n'est pas nécessaire de protéger les communications dans le réseau local est également discutable. Un réseau local peut être piraté; il existe également la possibilité de compromettre un appareil qui y a accès. Les nombreuses vulnérabilités des routeurs, les paramètres dans lesquels vous pouvez changer en ouvrant le lien correct dans le navigateur, le confirment.

L'étude fournit des exemples de dispositifs «corrects» dans lesquels l'interaction avec l'application de contrôle se produit uniquement via le système cloud, avec le niveau de cryptage nécessaire des données transmises. Ce sont les produits de Nest et EZVIZ. Il implémente également un moyen relativement sûr de configurer initialement le périphérique. Dans le premier cas, il s'agit d'un code d'authentification aléatoire affiché sur l'écran de l'appareil. Dans le second cas, une ligne d'autorisation unique est appliquée à l'appareil sous la forme d'un code QR, qui doit être scanné.

Les priorités fixées par les chercheurs dans ce travail peuvent être contestées, ainsi que les idées sur la bonne approche pour protéger les communications des systèmes de maison intelligente. Au minimum, l'étude confirme une fois de plus qu'il ne vaut pas la peine de baisser consciemment la protection des canaux de communication même dans un réseau local. Les conséquences peuvent être graves, surtout si des méthodes dangereuses sont utilisées par des alarmes intelligentes ou une serrure de porte connectée à Internet.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.