Bonjour à tous. Récemment, nous avons un grand nombre de nouveaux lancements et aujourd'hui, je voudrais annoncer le cours

"Network Engineer" , qui commence déjà début mars. Traditionnellement, nous commençons à partager du matériel utile avec vous sur le sujet, et aujourd'hui nous publions la première partie de l'article «Approche synesthésique machine pour détecter les attaques DDoS réseau». C'est parti!

Annotation . Selon les auteurs, les systèmes de détection d'anomalies ou ADS (systèmes de détection d'anomalies) sont probablement le domaine le plus prometteur dans le domaine de la détection des attaques, car ces systèmes peuvent détecter, entre autres, des attaques inconnues (zéro jour). Pour identifier les anomalies, les auteurs proposent d'utiliser la synesthésie mécanique. Dans ce cas, la synesthésie machine est comprise comme une interface qui vous permet d'utiliser des algorithmes de classification d'images dans le problème de détection des anomalies de réseau, vous permettant d'utiliser des méthodes non spécialisées pour détecter des images, qui ont récemment été largement et activement développées. L'approche proposée est que les données de trafic réseau sont projetées dans l'image. Les résultats expérimentaux montrent que la méthode proposée pour détecter les anomalies montre des résultats élevés dans la détection des attaques. Dans un large échantillon, la valeur d'un indicateur de performance global atteint 97%.

1. Introduction

L'une des méthodes permettant d'assurer la disponibilité du réseau est l'utilisation de mécanismes de détection d'anomalies de réseau. Avant de déterminer l'anomalie, il est nécessaire de savoir ce qui est considéré comme une condition normale. Nous considérons l'état du système comme «normal» (ou «fonctionnellement viable») lorsqu'il remplit toutes les fonctions qui lui sont assignées.

Par conséquent, une anomalie est une condition dans laquelle le comportement du système ne correspond pas aux caractéristiques clairement établies du comportement normal [1]. L'introduction de mécanismes de détection rapide de ces anomalies augmentera considérablement les chances de réponse efficace aux incidents de perturbation du réseau.

Les anomalies de réseau connues sont si diverses qu'elles ne peuvent pas être classées en utilisant une seule classification. Cependant, il existe une nette distinction entre les anomalies actives et passives, externes et internes, intentionnelles et non intentionnelles, etc. Ces différences ne reflétant pas toutes les caractéristiques du phénomène étudié, l'auteur [2] a proposé une classification des anomalies en fonction de l'objet d'influence, c'est-à-dire du système d'information, consistant en une infrastructure matérielle, logicielle et réseau.

Conformément à l'approche choisie, les anomalies du réseau peuvent être divisées en deux groupes principaux: les défaillances de nœuds et les failles de sécurité. Les pannes d'hôte incluent les pannes matérielles, les erreurs de conception et de configuration, les erreurs logicielles et les problèmes de performances matérielles. Les failles de sécurité du réseau comprennent les anomalies suivantes: analyse du réseau, déni de service, malware, propagation de vers de réseau, exploitation des vulnérabilités, analyseurs de trafic (renifleurs) et modificateurs de réseau (injections de paquets, usurpation d'en-tête, etc.).

Les dommages financiers les plus importants pour les opérateurs de télécommunications sont causés par des incidents de déni de service (DoS). Les attaques DoS, à leur tour, peuvent être divisées en deux types: des «attaques» provoquées involontairement (erreurs de conception et de configuration réseau, un petit nombre de ressources informatiques allouées, une forte augmentation du nombre d'accès à une ressource réseau) et des attaques intentionnelles, telles que l'inondation UDP, TCP -Inondation SYN, Schtroumpf diffusion ICMP et inondation ICMP. Les attaques intentionnelles constituent la plus grande menace, car elles sont plus difficiles à atténuer plus efficacement et peuvent potentiellement entraîner des pertes importantes.

L'analyse des résultats de recherche publiés dans [3,4,5,6,7,8], ainsi que les rapports des principaux développeurs de systèmes de sécurité de l'information, ont montré qu'il n'y a pas d'algorithme efficace unique pour détecter et prévenir les attaques par déni de service. Les fournisseurs offrent généralement une solution coûteuse qui implémente un algorithme hybride basé sur des méthodes de recherche de signatures et sur la liste noire des adresses IP d'un site attaquant comme une forme de réduction des risques. Un exemple est le système ATLAS d'Arbour, Ltd. Ainsi, le problème du développement d'outils pour détecter des attaques DoS distribuées avec un haut degré d'efficacité reste d'actualité.

2. Approches existantes

Selon les auteurs, les systèmes de détection d'anomalies ou ADS sont probablement le domaine le plus prometteur dans le domaine de la détection des attaques, car ces systèmes peuvent détecter, entre autres, des attaques inconnues (zéro jour). Presque tous les modèles de détection d'anomalies décrits dans la littérature peuvent être divisés en cinq groupes:

- a) basé sur un modèle de stockage comportemental [9,10]. L'implémentation logicielle de cette approche doit être compilée dans le noyau du système d'exploitation, ce qui est presque impossible (par exemple, dans les systèmes informatiques de confiance). De plus, la présence constante du composant de surveillance entraîne un ralentissement global de l'ensemble du système d'environ 4 à 50%;

- b) basé sur la fréquence [11,12]. Les inconvénients communs des méthodes de fréquence sont leur faible adaptabilité, car les valeurs de référence de fréquence sont déterminées une fois à l'aide d'ensembles d'entraînement ou selon des données d'experts. De plus, ces méthodes sont généralement «apatrides», c'est-à-dire que l'ordre d'apparition des signes n'est pas pris en compte;

- c) basé sur le réseau neuronal du classificateur [13,14,15,16,17]. Un inconvénient de nombreux réseaux de neurones est leur faible aptitude à traiter des ensembles de données désordonnés. L'introduction d'un ordre artificiel pour un ensemble de valeurs d'éléments ne fera que déformer l'image, car le réseau neuronal recalculera les poids en fonction de la proximité des valeurs numériques;

- d) basé sur la synthèse de machines à états finis (machine à états) [6,9,18,19,20]. Le principal inconvénient de cette approche est le processus complexe de construction d'une machine à états finis en analysant le scénario d'attaque. De plus, il existe des restrictions sur les types d'algorithmes d'attaque qui peuvent être décrits en utilisant des grammaires régulières;

- e) autres, spéciaux: basés sur des réseaux bayésiens [21], des algorithmes génétiques [22], etc. La plupart des travaux n'offrent que l'idée de base, un algorithme souvent inadapté à une utilisation pratique.

3. Approche proposée

Pour identifier les anomalies, les auteurs proposent d'utiliser la synesthésie mécanique. Dans ce cas, la synesthésie machine est comprise comme une interface qui permet l'utilisation d'algorithmes de classification d'images dans le problème de la détection des anomalies de réseau, permettant l'utilisation de méthodes non spécialisées de détection d'images, qui ont récemment été largement et activement développées [23]. L'approche proposée est que les données de trafic réseau sont "projetées" dans l'image. L'accumulation de changements d'image nous donne un flux vidéo, analysant lequel, nous pouvons conclure sur l'état anormal du réseau de données observé.

La base de tout système de détection d'anomalies est un module qui analyse les paquets réseau et détermine leur nocivité potentielle. En fait, ADS essaie de classer le trafic réseau en deux sous-ensembles: le trafic régulier et les attaques réseau (peu importe la technologie de détection utilisée: basée sur les signatures ou les statistiques). Par conséquent, le concept ADS lui-même est en très bon accord avec les objectifs des algorithmes de classification d'images - comparer l'image originale avec la classe d'images de l'ensemble conformément à certaines caractéristiques. De plus, la classification des images en tant qu'outil mathématique pour analyser les données de trafic réseau et détecter les attaques de réseau présente plusieurs avantages par rapport aux méthodes de détection d'anomalies discutées précédemment. Ces avantages sont présentés ci-dessous.

- L'appareil mathématique de classification des images est bien conçu et testé dans la pratique dans de nombreux autres domaines de la science et de la technologie.

- Un grand nombre d'algorithmes de classification d'images et de nombreuses possibilités de les améliorer rendent cet appareil mathématique très flexible et offrent un potentiel étendu pour augmenter l'efficacité de la détection d'intrusion dans un réseau.

- La plupart des algorithmes de classification d'images qui démontrent une efficacité pratique élevée sont relativement faciles à comprendre et à mettre en œuvre dans les logiciels.

- La classification des images est très efficace même avec une très grande quantité d'entrée. Ce fait nous fait considérer ces méthodes comme particulièrement adaptées à l'analyse de grandes décharges de trafic réseau.

- La classification d'images peut être appliquée même s'il n'y a pas d'informations a priori sur l'importance de certaines caractéristiques des paquets réseau dans le contexte de la détection de certains types d'attaques réseau.

- L'interprétation des résultats est assez simple et intuitive.

3.1. Présentation des données de trafic TCP / IP multidimensionnelles sous forme d'imageLes auteurs proposent de résoudre le problème de la présentation des métadonnées du trafic réseau d'une manière qui permettra d'utiliser l'algorithme de reconnaissance des formes pour détecter les anomalies dans le flux vidéo.

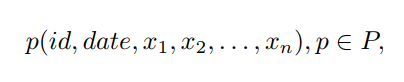

Prenons un terminal réseau qui collecte le trafic sur un canal virtuel. Chaque paquet collecté a un ensemble de métadonnées représentées comme un vecteur p:

où n est la dimension du vecteur, P est l'ensemble de tous les vecteurs, id est l'identifiant de session, la date est l'horodatage d'enregistrement du terminal, x1, ..., xn est la direction, les adresses et les ports de l'expéditeur et du récepteur, la taille du paquet, le type de protocole, l'horodatage (comme dans En-tête de segment TCP), divers indicateurs et champs de service.

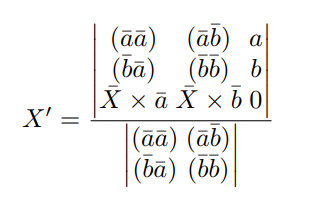

Pour projeter le trafic dans une image, la méthode de projection orthogonale est utilisée [24]: chaque vecteur p est représenté par un point dans l'espace multidimensionnel, où n est la dimension de l'espace, puis tous les points (paquets) appartenant à une session sont projetés dans un espace bidimensionnel:

où a, b sont des vecteurs de base dérivés de manière empirique pour la projection dans un espace bidimensionnel, X est le vecteur d'origine construit à partir de p en supprimant les éléments id et date, X0 est le résultat de la projection, × est le produit vectoriel, () est le produit scalaire.

La prochaine étape dans la visualisation d'une session réseau consiste à connecter tous ses points pour former une figure convexe. La dernière étape consiste à remplir la forme résultante avec de la couleur. Ensuite, tout est répété pour la prochaine session réseau. L'image résultante est obtenue lorsque le processus de formation d'image a été effectué pour toutes les sessions de réseau interceptées par le terminal. L'accumulation de changements ou de différenciation de cette image nous donne un flux vidéo. Dans la fig. 1 montre des exemples d'images qui reflètent le comportement correct du réseau («état normal»).

La fin de la première partie.

Comment aimez-vous le matériel? Mettez des avantages, rédigez des commentaires et inscrivez-vous à

une leçon ouverte , qui aura lieu le 18 février par notre professeur - instructeur à la Cisco Academy en sécurité CCNA -

Alexey Kulinichev .