- Loi: Un site soumissionnaire doit donner accès à tout soumissionnaire accrédité.

- Pratique: l'un des participants enregistre Romashka LLC, reçoit une signature électronique et commence à inonder le site de lourdes demandes. Les demandes incluent la cryptographie, et pas la plus rapide.

- Contre-mesures standard: désactivez-le ou bloquez-le temporairement.

Comme vous pouvez le voir, les points 1 et 3 s'excluent mutuellement.Et nous vivons comme ça.

Ainsi, si un participant accrédité reçoit un blocage d'accès - une grosse amende sera infligée en cas de plainte. Nous bloquerons une demande sur un million - immédiatement une amende pour le pare-feu. S'il s'agissait d'un paquet avec une action juridiquement pertinente.

C'est logique, mais cela va à l'encontre des questions de sécurité de l'information. Tous les outils existants fonctionnent sur le principe de la détermination de la composante malveillante du trafic et de son blocage. Lorsque les participants viennent sur le site et participent à des enchères - vous ne pouvez pas faire confiance au système de filtrage, qui lâcher prise, qui - non. Tout le monde devrait aller enchérir. Aucun algorithme n'a le droit de décider qui ne devrait pas être autorisé sur le site. Une signature est un énorme cryptogramme de 10 kilo-octets. Selon les normes du trafic Web, c'est l'un des messages entrants les plus difficiles (sauf pour le téléchargement de fichiers). Ils utilisent des algorithmes robustes qui sont gourmands en puissance pour les performances.

Il existe des règles de site. Et si les utilisateurs utilisent une application client-serveur, et s'ils le font dans le cadre de la réglementation, alors tout va bien. Le système peut traiter plusieurs transactions à la fois.

Nous avons le droit de bloquer le travail des clients sans navigateur. Ils ne respectent pas la réglementation du site. Il existe des artisans qui créent un logiciel alternatif qui imite un utilisateur en direct à l'aide d'un navigateur - et il peut créer une série de demandes à haute fréquence vers le serveur.

Les demandes anonymes peuvent être supprimées.

Les signatures doivent être traitées.

S'ils sont signés - c'est la soumission d'offres de prix, par exemple. La première idée est de donner des clés de session afin que chaque fois que vous ne gérez pas d'authentification complexe. Survécu à la vague, la lutte s'est intensifiée.

Il y a eu des cas où tout n'est plus DoS, mais les demandes DDoS contenaient une signature électronique légitime. Dans le même temps, des technologies de masquage (flou) des sources ont été utilisées: sous le même utilisateur, des demandes ont été envoyées à partir de dizaines de sous-réseaux différents. Ils sont complexes en ce qu'ils fusionnent avec le flux de demandes légitimes. Même séparés, ils ne peuvent pas être bloqués.

La deuxième idée: bloquer la signature de tels camarades. Il y a des signatures émises par les autorités de certification avec une connexion rapide, il y a celles qui ne veulent pas coopérer. Mais même si le centre de certification bloque la signature, ce sera un problème, car la plainte au FAS continuera. Et ils vous puniront pour blocage sans expertise technique. L'accréditation sur le site ne peut pas non plus être suspendue - elle est légale pendant trois ans et ne peut en aucun cas être suspendue. Il n'y a tout simplement pas de procédure.

Maintenant - pourquoi il est difficile de traiter chaque demande. Le fait est que les demandes de prix ou de surveillance sont placées dans la file d'attente de traitement sur la base chaude. En raison d'un dix millième de seconde, un différend peut survenir avant le procès. La requête est décryptée, suivie d'un verrou exclusif, puis d'un changement dans plusieurs tables, puis du traitement de la requête suivante. Si l'offre de prix ne peut pas être acceptée, la procédure d'annulation des modifications est en cours (par exemple, si l'offre était supérieure au prix d'enchère actuel). Chaque décision a un statut juridique.

Vous devez avoir des journaux complets de chaque offre de prix. Cela impose des restrictions sur l'infrastructure, en particulier sur la possibilité de fragmenter la base et d'encapsuler ses sections individuelles.

Nous sommes protégés des DDoS classiques par un complexe d'un système de filtration basé sur Arbour. Il travaille dans les cas graves sur la liste blanche. Nous avons tous les participants aux procédures dans la liste blanche. Un laboratoire antivirus a été engagé et certaines modifications ont été acceptées en fonction de leurs recommandations. Ils donneront un effet positif pendant un certain temps, mais il s'agit d'une mesure tactique.

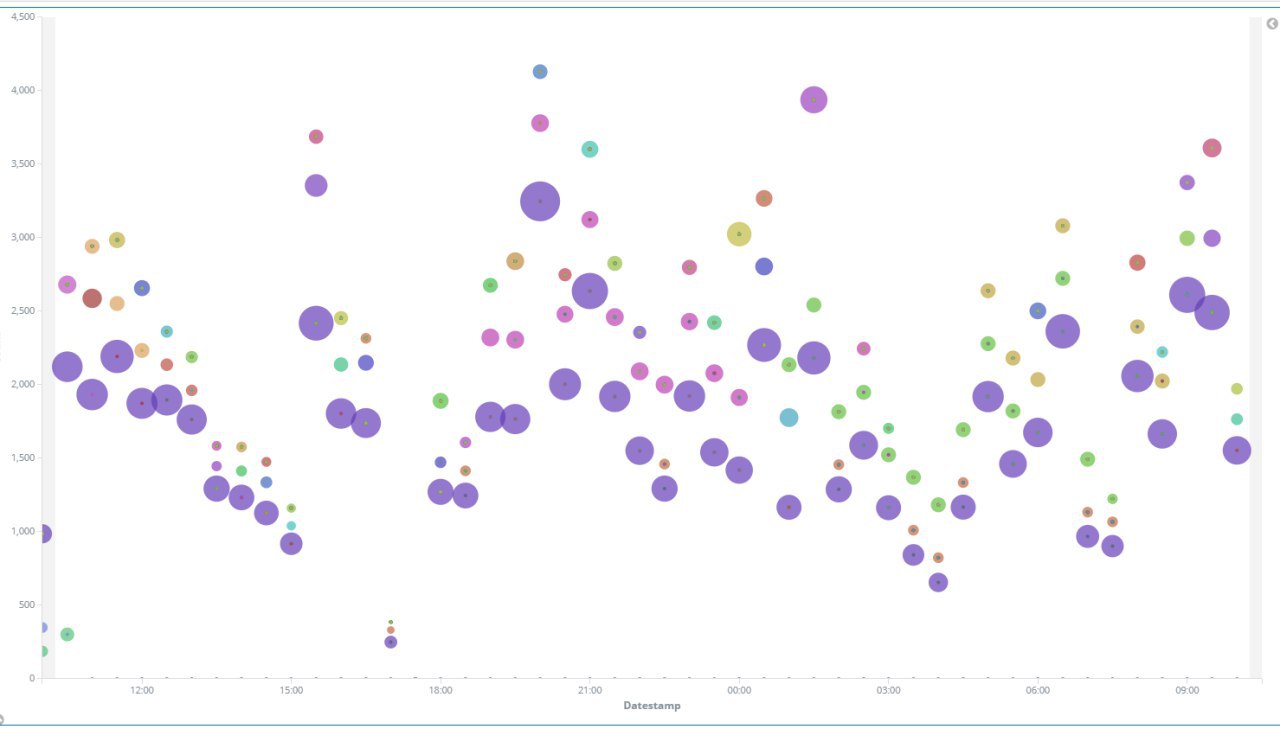

Trafic analysé par apprentissage automatique

Trafic analysé par apprentissage automatiqueLes attaques sont organisées par ceux qui veulent remporter l'enchère. Par exemple, un participant fait baisser le prix, puis obstrue le site pour que les autres ne puissent pas l'interrompre. Il existe des schémas plus complexes et leurs combinaisons. Il existe des types de procédures où la première personne à soumettre une certaine offre de prix gagne par la loi. C'est déjà un peu hors de propos dans le monde numérique, mais c'est la législation depuis l'époque du papier.

Parfois, il n'est pas clair qui est derrière la signature. Classé sur l'un, mais en fait l'autre est impliqué. Il n'y a pas encore d'article pour DDoS lui-même. Il y a 274 - violation des règles du système. On suppose que seul le DDoS est normal s'il n'est pas écrit dans les règles. Nous avons écrit.

Il existe une pratique consistant à attraper les intrus et à les punir sévèrement. Ces mesures arrêtent jusqu'à présent le problème, mais ne le résolvent pas.

Nous avons également d'excellents dialogues avec les fournisseurs de solutions DDoS. Tout d'abord, un manager vient et dit que tout fonctionnera. Puis, avant même la conclusion du contrat, il ne vient plus un vendeur qui a tout en ajouré, mais un spécialiste technique. Il regardera dans ses yeux et dira ce qu'il a et comment cela a fonctionné. Ils commencent déjà le dos avant l'achat: «Ça peut commencer méchant. Mais un peu. Peut-être pas garanti. Un peu. " Et puis, en quelque sorte, cela se transforme progressivement en «peut-être pas un petit peu».

Nous utilisons également des éléments d'apprentissage automatique. La création de profils est une représentation du comportement normal d'un utilisateur ordinaire. Le système s'appuie sur ces instantanés de comportement de bonne foi et commence à se bloquer automatiquement lorsqu'il est rejeté. Nous essayons de le faire nous-mêmes avec nos mains. Et nous déduisons à l'avance les commandes de "l'automatisation soviétique". Nous savons que s'il y a de gros métiers importants mardi, ils essaieront de les mettre en place. Les gens veulent entraver le cours des échanges. Nous avons plus d'une centaine d'attaques par an (maintenant c'est un peu moins). Souvent, nous pouvons simplement attendre que la charge augmente: 5 à 10 000 bots ne sont pas un très gros problème. Lorsque la situation est déjà critique, nous commençons le blocage sélectif. Dans le même temps, nous bloquons les bots les plus actifs (les plus actifs), car nous n'avons aucune tâche pour arrêter complètement l'attaque, mais il est nécessaire de réduire la charge à un niveau maintenu, sans couper quoi que ce soit légalement significatif.

La deuxième partie des attaques concerne les attaques liées aux canaux directement vers le centre de données. Il y a eu un cas où le centre de données s'est entièrement couché. Il y a eu des problèmes avec le canal du fournisseur. Nous avons déterminé à l'avance le format de la coopération avec le fournisseur. En particulier, nous gérons l'intégralité du segment IP, nous n'autorisons pas l'application de règles de filtrage à notre groupe IP. Tout contrat avec un système de nettoyage de la circulation signifie que nous perdrons des personnes et que nous recevrons des amendes. Il suffit que les attaquants mettent le système sous tension pendant une seconde pour enregistrer le fait que la transaction a échoué: ce ne sont pas des attaques bien connues, dont la tâche est de restreindre l'accès à la ressource ou de la rendre complètement inopérante.

Nous utilisons la recherche élastique pour enregistrer les données de correspondance par profil utilisateur. Il est important non seulement de garder une trace de quelqu'un qui commence à faire quelque chose de potentiellement anormal. Parce qu'il y a encore des activités très similaires au DDoS, lorsqu'un des militants ou des journalistes abandonne le lien vers l'achat, et que les gens vont voir la foule pour le regarder.

Il faut environ deux ou trois minutes pour que l'algorithme commence à comparer, et ainsi la détection de déviation se produira. À l'heure actuelle, l'infrastructure doit résister à tout le trafic. Quoi qu'il soit. Nous avons un stock de 15x de charge commerciale.

Les attaques sont prévisibles pour les achats importants. Se lever d'un ordinateur est dangereux. Je suis allé quelque part - surveillance des SMS et des télégrammes. Il y a un décalage d'une demi-minute pour reculer. La bataille en quelques secondes. Essayez de mettre 10-15 minutes le matin. Ils n'ont attaqué que quelques fois par jour. En général, il était en retard avec la réaction pendant 5 minutes - la procédure est terminée.

Ce dont nous avons besoin, c'est de donner au législateur le droit de nous protéger contre le trafic malveillant (lorsque le site corrige: quoi, à quel moment et pourquoi il est rejeté), ou de modifier la procédure d'accréditation (suspendre l'accréditation et engager une procédure légale avec les contrevenants).

Nous y travaillons actuellement, mais pour l'instant nous vous proposons d'admirer l'exemple du problème qui se pose lors de l'adaptation de la législation créée pour les procédures papier au monde électronique.

Références: