L'un des problèmes les plus courants auxquels sont confrontés presque tous les administrateurs système est la gestion des mots de passe des administrateurs locaux.

Il existe plusieurs options pour résoudre ce problème:

- Utilisez un seul mot de passe sur tous les ordinateurs. Le mot de passe peut être défini pendant le déploiement à l'aide de MDT ou SCCM, ou à l'aide des préférences des stratégies de groupe après le déploiement. Habituellement, avec cette approche, le mot de passe ne change jamais, ce qui signifie qu'il fuira tôt ou tard (lorsque l'administrateur est renvoyé ou que l'utilisateur peut lire le mot de passe), tandis que le mot de passe compromis donne accès à tous les PC de l'organisation.

- Configuration unique d'un mot de passe unique sur chaque PC. Se produit généralement avec un déploiement. Il existe de nombreuses options - de la génération manuelle d'un mot de passe aléatoire et de son enregistrement dans un système de comptabilité par mot de passe (Keepass, OnePassword, Excel), se terminant par la génération automatique de mot de passe selon un algorithme connu des administrateurs, où l'entrée est le nom du PC. Connaissant l'algorithme, l'administrateur peut calculer le mot de passe sur place et se connecter à n'importe quel PC. Les inconvénients sont à peu près les mêmes que dans l'option 1: un administrateur licencié conserve la possibilité de se connecter à n'importe quel PC, mais lorsqu'un utilisateur compromet un mot de passe, il n'a accès qu'à un seul PC, et pas à tous à la fois.

- Utiliser un système qui générera automatiquement des mots de passe aléatoires pour chaque PC et les modifiera selon le calendrier établi. Les inconvénients des options précédentes sont exclus ici - le mot de passe compromis sera modifié selon le calendrier et l'administrateur licencié après un certain temps ne pourra pas se connecter au PC même s'il vole la base de données de mots de passe valide au moment du licenciement.

L'un de ces systèmes est LAPS, dont nous discuterons de l'installation et de la configuration dans cet article.

LAPS

LAPS signifie Local Administrator Password Solution et est le successeur de la solution AdmPwd, qui a été acquise par Microsoft et renommée LAPS. LAPS est gratuit et ne nécessite pas de coûts d'infrastructure supplémentaires, car il utilise Active Directory comme base de données. Le support est disponible via les services de support Microsoft Premier.

Page officielle du produitL'auteur de la version originale d'AdmPwd a développé un nouveau produit, AdmPwd.E, mais la version gratuite est limitée à 20 PC, elle ne convient donc pas à tout le monde.

Le site officiel .

LAPS est livré avec une documentation complète (en anglais uniquement) et laisse généralement l'impression d'une solution extrêmement réfléchie et fiable.

L'architecture

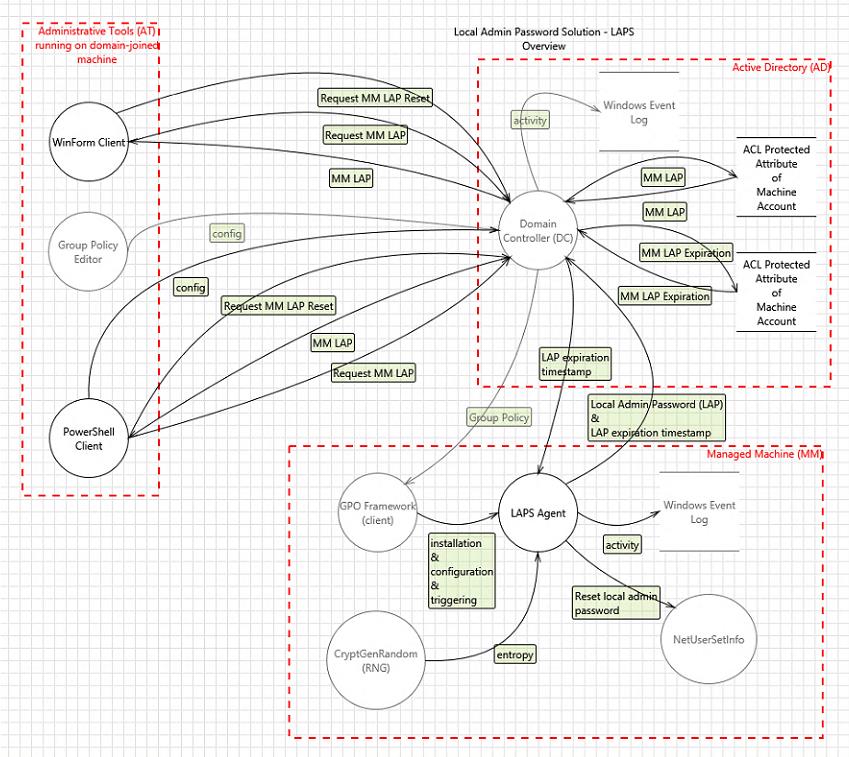

Le système comprend les composants suivants:

- Agent - Extension de stratégie de groupe installée sur tous les PC gérés via MSI. Il est chargé de générer le mot de passe et de l'enregistrer dans l'objet AD correspondant.

- Module PowerShell. Utilisé pour configurer les LAPS.

- Active Directory Stocke le mot de passe de l'administrateur local.

L'agent est appelé à chaque mise à jour de la stratégie de groupe et effectue les tâches suivantes:

- Vérifie si le mot de passe administrateur local a expiré

- Génère un nouveau mot de passe si le mot de passe actuel a expiré ou doit être remplacé avant la date d'expiration

- Modifie le mot de passe de l'administrateur local

- Enregistre le mot de passe dans l'attribut correspondant de l'objet AD

- Stocke la date d'expiration du mot de passe dans l'attribut correspondant de l'objet AD

Le mot de passe peut être lu par les administrateurs et également marqué comme devant être remplacé lors de la prochaine mise à jour de la stratégie.

Le diagramme d'opération LAPS complet est illustré dans l'image suivante.

Installer et configurer des LAPS

Tout d'abord, installez les contrôles LAPS sur l'ordinateur à partir duquel nous allons configurer.

Lancez le package msi et installez tous les outils de gestion, qui incluent l'interface utilisateur LAPS, le module PowerShell et les modèles de stratégie de groupe.

Si vous avez configuré un référentiel centralisé pour les modèles de stratégie de groupe, transférez immédiatement les fichiers "Admpwd.admx" et "En-us \ AdmPwd.adml" de "% SystemRoot% \ PolicyDefinitions" vers "\\ contoso.com \ SYSVOL \ contoso.com \ policies \ PolicyDefinitions ".

L'étape suivante consiste à ajouter de nouveaux attributs au schéma AD. Pour ce faire, ouvrez la console PowerShell au nom d'un compte disposant des droits "Administrateur de schéma" et importez d'abord le module avec la commande "Import-module AdmPwd.PS", puis mettez à jour le schéma avec la commande "Update-AdmPwdADSchema".

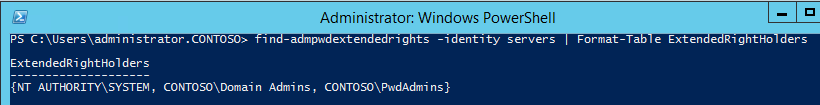

Ensuite, vous devez vous assurer que seuls les administrateurs ont accès aux attributs nouvellement créés. Cela est nécessaire car les mots de passe sont stockés dans AD en clair et leur accès est réglementé par l'AD ACL. Pour ce faire, utilisez la commande «Find-AdmPwdExtendedrights -identity <OU, où se trouvent les comptes PC> | Format-Table. "

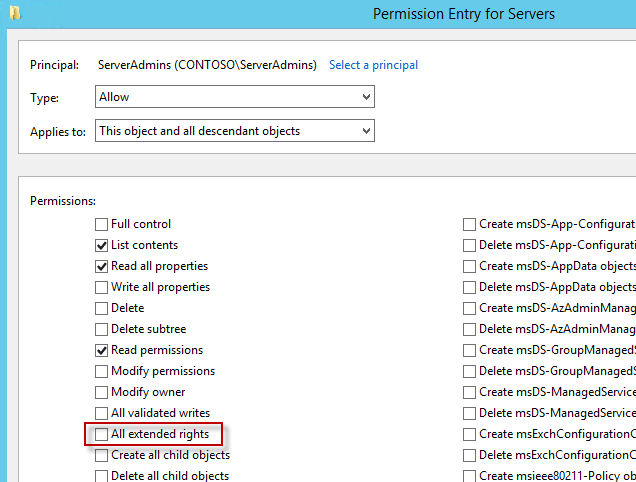

Cette commande renvoie une liste de comptes / groupes qui auront accès aux mots de passe stockés dans AD. Si vous trouvez des comptes / groupes «redondants», utilisez l'utilitaire ADSIEdit pour configurer correctement les droits d'accès. Assurez-vous que l'autorisation «Tous les droits étendus» n'est pas cochée pour les groupes qui ne devraient pas avoir accès aux mots de passe.

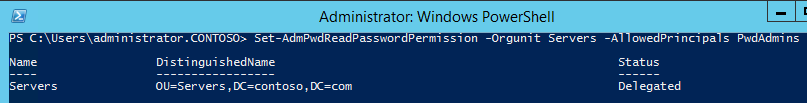

Si vous souhaitez donner accès aux mots de passe pour des groupes ou des comptes supplémentaires, utilisez la commande "Set-AdmPwdReadPasswordPermission -OrgUnit <OU, où se trouvent les comptes PC> -AllowedPrincipals <Users or groups>".

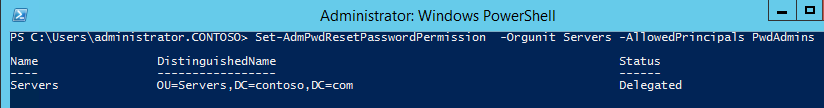

Les droits d'accès pour forcer la modification d'un mot de passe non expiré lors de la prochaine mise à jour de la stratégie de groupe sont émis par la commande suivante: "Set-AdmPwdResetPasswordPermission -Identity <OU, où se trouvent les comptes PC> -AllowedPrincipals <Utilisateurs ou groupes>"

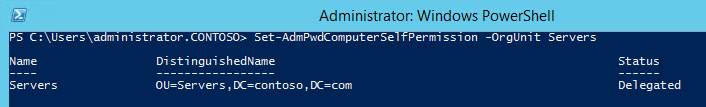

Ensuite, vous devez donner des droits aux ordinateurs eux-mêmes pour modifier ces attributs. Pour ce faire, utilisez la commande "Set-AdmPwdComputerSelfPermission -OrgUnit <OU, où se trouvent les comptes PC>"

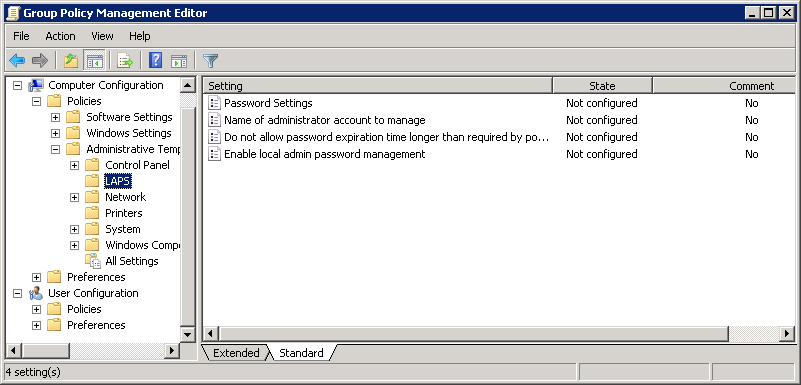

L'étape suivante consiste à configurer la stratégie de groupe. Nous pouvons contrôler la complexité et les dates d'expiration des mots de passe dont le nom de compte changera, ainsi qu'activer et désactiver LAPS.

Le nom du compte ne doit être indiqué que s'il s'agit d'un compte spécialement créé. S'il s'agit d'un compte scientifique intégré, ce paramètre doit être laissé dans «Non configuré» (même si le compte est renommé), car le compte intégré sera trouvé par le SID bien connu.

L'étape suivante consiste à installer l'extension de stratégie de groupe sur le PC. Cela peut être affecté à des stratégies de groupe, à SCCM ou à un autre outil de déploiement d'applications. Il convient de noter que par défaut, le package msi installe uniquement la partie client, de sorte que le déploiement ne nécessite pas de transmettre des paramètres supplémentaires au programme d'installation. Un redémarrage du PC n'est requis que lors du déploiement via des stratégies de groupe.

La façon la plus simple d'afficher votre mot de passe est d'utiliser l'interface utilisateur LAPS. Saisissez le nom de l'ordinateur dans le champ approprié et cliquez sur "Rechercher". Si nous avons tout fait correctement, vous verrez le mot de passe dans le champ correspondant.

Conclusion

Cet article a couvert les étapes de base du déploiement de LAPS. Plus d'informations sont disponibles dans la documentation fournie avec le produit. LAPS dispose également d'un moyen de consigner ses actions, qui n'a pas été abordé dans cet article, mais décrit dans la documentation.