Je m'appelle Sam Bone, je suis ici pour vous parler des attaques DoS, et vous m'aiderez avec ça. Nous allons parler un peu des hacktivistes qui ont utilisé ces attaques parce que je les trouve intéressantes. Ils montrent clairement combien de mal vous pouvez faire avec différents types d'attaques DoS, tout en risquant en même temps d'aller en prison.

Dans tous les cas, cela aide d'autres personnes à vendre des systèmes de sécurité, et cela m'aide à intéresser mes élèves à apprendre comment ces attaques fonctionnent et comment se défendre contre elles. Aujourd'hui, vous serez donc mes victimes. Combien d'entre vous ont apporté des appareils que vous n'êtes pas fâché de «tuer»? Un, deux, trois ... pas beaucoup. Ryan a mis en place un réseau sans fil auquel pas plus de 40 à 50 appareils peuvent être connectés, après quoi ce réseau sera détruit. J'étais sûr que peu de personnes présentes souhaiteraient que leur appareil soit "tué". Cependant, je crois que cette attaque peut être utilisée pour tuer chaque machine sur DefCon. Je vais démontrer une version d'une telle attaque qui sera mortelle pour les appareils dans cette pièce, mais n'affectera pas les connexions dans d'autres pièces.

Sur cette diapositive, vous me voyez, j'enseigne l'éthique des hackers, les réseaux et la sécurité informatique au San Francisco City College.

Ici avec moi, voici deux invités. Voici Matthew Prince, qui va parler de sa relation avec ALLSEC. J'étais très heureux de le rencontrer, car nous étions tous les deux bouleversés par la façon dont des personnes immorales et perverses aident LulzSec.

J'ai retweeté certains des tweets ALLSEC qui pointaient vers des cas de vol de données que je considérais comme importants, et il a lancé un service qu'ils utilisaient pour se protéger contre de telles attaques. Par conséquent, il sera intéressant pour nous d'entendre cela de la part de Matthieu lui-même.

Mon deuxième invité est Ryan Carter. Il a construit un réseau ici et va l'utiliser pour «tuer» des personnes qui ont exprimé le désir de se soumettre volontairement à une attaque DoS, car grâce à cela, nous allons découvrir plusieurs nouvelles vulnérabilités.

Ce n'est pas une attaque «zero day», je ne l'ai pas inventée, elle est connue depuis de nombreuses années et tout cela parce que de nombreux fabricants d'appareils ne corrigent pas leurs vulnérabilités. Donc, si certains d'entre vous ont des appareils exotiques, il serait intéressant de les exposer à cette attaque pour découvrir à quel point ils sont vulnérables.

Voici donc le contenu de ce que je vais vous montrer. Je parlerai d'abord de l'histoire des attaques DoS et des pirates informatiques qui l'ont utilisé, puis de l'attaque DDoS sur la 4ème couche de transport OSI, dans laquelle des milliers d'attaquants abattent un site, de l'attaque DoS sur la 7ème, niveau application, lorsque le pirate informatique bloque à lui seul un ou plusieurs serveurs et l'attaque DoS de la publicité du routeur du réseau local, lorsqu'un pirate informatique plante l'ensemble du réseau.

Dès l'année dernière, je vous avais dit que la version IPv6 apportera beaucoup de problèmes de sécurité, et c'est ainsi que cela s'est produit. La sixième version du protocole Internet est une «distorsion temporelle» quand un tas de choses développées en 1993 sont revenues sur nos réseaux, donc le vieux truc de hack a fonctionné à nouveau. Ce n'est en fait pas une très vieille astuce, mais plutôt destructrice, et je vais vous montrer comment un pirate peut tuer toutes les machines Windows sur le même réseau. Pour ce faire, vous n'avez qu'à envoyer quelques paquets par seconde.

Le chef de Wikileaks, Julian Assange, a excité tout le monde avec une fuite d'informations, publiant environ mille télégrammes secrets du gouvernement américain, puis a placé un mystérieux fichier crypté avec l'algorithme AES-256 comme assurance sur le réseau BitTorrent, il ne peut donc pas être décrypté sans clé. Assange a déclaré que s'il était mis en prison ou tué, il publierait cette clé, avec laquelle le monde pourrait apprendre des secrets encore plus «terribles». Cependant, malgré le fait qu'Assange ait été détenu au Royaume-Uni et se prépare à être expulsé vers la Suède, la clé n'a pas encore été publiée.

La diapositive suivante montre des membres de la communauté anonyme qui en ont assez de publier des photos de chatons sur 4chan et ont décidé de sauver le monde avec DoS. Pour eux, cela a du sens, mais je pense qu'un tel comportement n'a pas de sens.

En général, ils ont commencé à attaquer tous ceux qu'ils détestaient et ont commencé avec les scientologues, il est donc très facile de détester les scientologues. Ensuite, ils ont pris d'autres personnes et ont finalement attaqué HB Gary Federal. Ce type, Aaron Barr, était censé être ici, mais il y a trois jours, il a reçu une ordonnance du tribunal lui interdisant de participer à la discussion DefCon et de dire ce qui s'est réellement passé là-bas.

Barra était contractuellement impliquée dans la sécurité informatique des entreprises gouvernementales quand Aaron a prétendu être en mesure de trouver des personnes travaillant avec LulzSec et les a exposées en corrélant leurs comptes Twitter et Facebook. Par conséquent, les pirates ont décidé de le punir, ce qui s'est avéré être une tâche inhabituellement facile.

La communauté anonyme utilise généralement des outils de piratage primitifs, mais la partie la plus qualifiée de cette communauté a pu unir ses forces contre HB Gary Federal. Afin de faire tomber leur site, ils ont utilisé l'injection SQL et détourné un serveur de messagerie. Ensuite, ils ont envoyé une fausse lettre comme au nom du propriétaire de l'entreprise avec une demande de changer le nom d'utilisateur et le mot de passe et de désactiver le pare-feu. Cela a fonctionné, après quoi Anonymous est entré sur le serveur, en a pris les e-mails et les a publiés sur Internet.

Ces gars, qui ont ensuite joué en tant que LulzSec, ont fait ce que toute personne sensée demande généralement de ne pas faire, puis ont ri de ce qu'ils ont fait. Ils ont publié le courrier volé - ridiculement, publié des informations confidentielles sur l'état de santé des gens sur le réseau, leur causant du tort - encore ridicule. Ils ont trouvé beaucoup de vraie saleté dans la correspondance de l'entreprise et l'ont publiée, car ils ont vraiment décidé d'accorder HBGary avec une boue sérieuse.

Anonymous a alors décidé d'attaquer la Chambre de commerce des États-Unis, en utilisant l'exploit Drupal, qui est plus avancé techniquement que les outils d'attaque primitifs que cette communauté utilisait couramment.

Pensez à l'attaque du hacktiviste Th3j35t3r, connue sous le surnom de The Jester (Jester), sur le site Wikileaks. Ceci est une démonstration d'une puissante attaque au 7ème niveau de l'OSI, bien que personne ne sache exactement ce que fait cette attaque, c'est vraiment un secret. Jester annonce ses attaques sur Twitter, en discute sur son blog et les montre en direct sur irc.2600.net.

Les personnes qui ont été attaquées par Jester ont tenu des journaux de colis, sur la base desquels on peut conclure que dans ce cas Slowloris a été utilisé - une attaque avec quelques variantes. On peut dire qu'il appartient à l'aile droite du même mouvement, dont l'aile gauche est représentée par les groupes Anonymous et LulzSec. Il est probablement un ancien militaire, car il a tenté de se venger contre ceux dont les actions étaient considérées comme une menace pour la vie des soldats américains, en l'occurrence, Julian Assange et les sites de recrutement de djihadistes islamiques. Il a fait tomber leurs sites à l'aide de ses outils et a tweeté à ce sujet.

Tout le monde pouvait lui parler, et je lui ai parlé, il n'a pas de partenaire, contrairement à LulzSec. C'est probablement la raison pour laquelle il n'a pas encore été capturé, en plus il est doué pour assurer la sécurité des opérations militaires, ce que LulzSec n'a pas appris.

En tout cas, lui seul a réussi à désactiver le site Wikileaks plus d'une journée. Je lui ai parlé dans un chat IRC, et il a dit: «Je vais suspendre l'attaque», et l'attaque a immédiatement cessé. Puis il a dit: "Maintenant, je vais le relancer!" Et l'attaque a repris. Cela m'a convaincu qu'il contrôle vraiment cette attaque et c'est ce qu'il fait. Cette diapositive montre le cours de l'attaque de Wikileaks, qu'il a menée seul sans aucun botnet. L'attaque, qui a duré un peu plus de 30 minutes, a désactivé le site pendant 1 jour 3 heures 50 minutes.

Après cela, Jester a décidé de combattre Anonymous, car ils n'aimaient pas les attaques contre Wikileaks. Il a déclaré qu'il allait introduire le cheval de Troie dans les outils anonymes et les capturer de l'intérieur. Jester s'est concentré sur le combat qui a suivi entre lui, Anonymous et LulzSec l'année dernière, quand ils ont commencé à «se faire exploser» avec diverses astuces, y compris DoS.

Puis Jester s'est ligoté contre les gars de l'église baptiste de Westboro. Ces gars-là sont également très faciles à détester en raison de leur haine pathologique envers les homosexuels et la communauté LGBT.

Pour manifester leur haine, ils choisissent des funérailles et demandent simplement à quelqu'un de se montrer sur le visage. À l'aide d'un téléphone 3G ordinaire, Jester a supprimé 4 de leurs sites pendant 2 mois entiers, et je n'ai aucun doute à ce sujet, car je sais que je peux le faire moi-même, et mes élèves pourraient le faire comme vous. L'attaque Slowloris fonctionne sous Windows, il n'est donc pas du tout difficile à implémenter.

Ainsi, la partie la plus avancée de LulzSec a continué de pirater tout le monde d'affilée, et à la fin, ils ont publié un téléphone où vous pouvez appeler et leur ordonner de pirater qui vous voulez. Ils ont piraté les sites du Sénat américain, du FBI, de l'OTAN, des sites du gouvernement britannique, ils ont publié le contenu de la base de données du cabinet de conseil Booz Allen Hamilton. J'étais furieux quand ils ont piraté le serveur de police de l'Arizona parce que c'était un coup très tangible - ils ont publié des noms, des mots de passe et des identifiants de connexion, des e-mails. J'ai été indigné quand ils ont publié des hachages avec 50 000 mots de passe Booz Allen Hamilton, dont la moitié ont été piratés le lendemain.

Les données de la haute direction militaire sont entrées en libre accès, et n'importe qui peut utiliser ses mots de passe et ses identifiants. Ils ont fait tomber certains sites de jeux dont je n'avais même pas entendu parler, puis ont publié une liste de leurs victimes sur lulzsecurity.com et ont fourni des liens vers des données volées.

Ensuite, ils ont piraté le site de diffusion sans but lucratif de PBS et y ont publié toutes sortes de bêtises. Quoi qu'il en soit, ils sont maintenant pris. Le 21 juin 2011, Ryan Cleary, qui se trouvait à la périphérie de LulzSec, a été arrêté, et le 19 juillet, le chef de cette organisation de hackers a été arrêté à Londres. Il y a quelques jours à peine, le 27 juillet, un pirate topiaire a été arrêté. Donc en réalité, ces pirates ne sont que des adolescents britanniques qui se sont lancés dans des affaires sales dès qu'ils se sont échappés de leur maison, et leur objectif était d'usurper les gens pour le plaisir. Je me demande ce qui les pousse à faire ce genre de choses. Je suis sûr que c'est parce qu'ils sont juste jeunes et stupides, c'est pourquoi ils pensent que vous pouvez attaquer n'importe quel site du gouvernement pour le plaisir.

Soit dit en passant, Jester et Sabu ont tous deux déclaré sur Twitter qu'ils étaient venus hier et se trouvaient dans la piscine de cet hôtel, où DefCon est détenu. J'en doute, mais qui sait de quel risque ces gars sont capables. Sabu, l'homme principal de LulzSec, est toujours en fuite et devrait être capturé bientôt car tous ses complices ont déjà été arrêtés. Comme cela arrive généralement, il vaut la peine d'en arrêter un, et il extradera tout le monde, car ils ne sont pas trop forts pour assurer la sécurité opérationnelle.

Dans tous les cas, une attaque DoS au 4ème niveau du modèle OSI est l'une des attaques les plus simples lorsque de nombreux attaquants attaquent la même cible. C'est ce qui a été utilisé pour "faire tomber" MasterCard et Visa, mais les pirates informatiques ne pouvaient pas faire les mêmes dégâts à Amazon, bien que Anonymous ait essayé de le faire.

L'attaque de MasterCard était une manifestation qui a réuni de nombreuses personnes. Cette méthode d'attaque, réalisée à l'aide de l'outil de piratage Low Orbit Ion Canon, nécessite la participation de nombreux ordinateurs, 3000 voire 30 000 attaquants, leur nombre exact n'est pas connu.

Ils ont pu désactiver le site de ce système de paiement pendant 1 jour 13 heures et 23 minutes.

C'est l'un des types d'attaques dont Kaspersky a parlé dans son interview du 21 mai. On lui a demandé combien de machines compromises seraient nécessaires pour couper complètement l'Afrique du Sud d'Internet, et il a répondu que cela nécessiterait des centaines de milliers d'ordinateurs infectés. Mais je sais que ce n'est pas vrai, pour cela, vous n'aurez besoin que d'un seul téléphone cellulaire 3G. Apparemment, Kaspersky ne voulait pas dire une telle attaque, il pensait à une attaque sur le niveau OSI 4, où des milliers de machines visent à détruire une cible commune. Pour ce faire, il suffit à de nombreux utilisateurs d'appuyer plusieurs fois sur la touche F5, d'actualiser la page du navigateur et de surcharger ainsi le site spécifique de demandes. C'est l'une des méthodes les plus primitives d'une attaque DoS.

L'un des types d'attaques DoS les plus puissants au 7e niveau du modèle OSI est une attaque utilisant le logiciel Slowloris écrit par Robert «RSnake» Hansen il y a quelques années. Il existe de nombreuses versions de ce logiciel, dont l'essence est qu'un ordinateur envoie de nombreuses demandes GET incomplètes au serveur Web, essayant de maintenir la connexion ouverte aussi longtemps que possible.

Le serveur est obligé de les traiter et, au final, est simplement "bloqué" par toutes ces requêtes. Une demande de réception d'une page du serveur est un en-tête HTTP qui ressemble à des informations de 2e ou 3e niveau. Cette diapositive montre plusieurs lignes et vous n'envoyez qu'une partie de ces lignes au serveur et n'envoyez jamais le reste. Dans le même temps, le serveur pense que vous êtes dans une sorte de réseau non approuvé, donc vos paquets ont été fragmentés, et comme il a la première moitié, il pense que la seconde moitié de la demande arrive toujours et continue de l'attendre sans fermer la connexion.

Ainsi, le serveur "fige" toutes les connexions entrantes, et il s'agit d'une attaque très puissante, qui le déconnecte du reste d'Internet. Je vais vous le montrer dans quelques minutes.

Slowloris gèle toutes les lignes entrantes disponibles, et pour tuer le serveur Apache, il vous suffit d'envoyer environ un paquet par seconde.

Un autre outil d'attaque DoS appelé RU-Dead-Yet est similaire à Slowloris, mais utilise HTTP POST incomplet et envoie de longs champs de message au serveur. Cela arrête IIS, mais nécessite des milliers de paquets par seconde.

Une attaque DoS utilisant le mode Keep-Alive vous permet d'envoyer 100 demandes en une seule connexion. Il n'est pas aussi puissant que Slowloris, mais c'est un autre moyen efficace de charger complètement le serveur avec des requêtes.

Dans de nombreuses attaques, Jester adhère supposément à ces principes: il agit via Tor afin de cacher l'adresse de la source de l'attaque, personne ne sait exactement ce qu'il fait et ses attaques DoS visent le niveau 7. Ce faisant, il utilise son propre outil appelé XerXes, dont l'interface graphique est similaire à Linux.

L'une des caractéristiques les plus importantes des attaques DoS au niveau 7 est que si vous pouvez les lancer via un anonymiseur, vous ne vous retrouverez pas en prison. Ion à orbite basse Canon n'utilise pas cette fonction, car elle devrait envoyer beaucoup de trafic de votre part à l'autre extrémité du réseau, mais si vous essayez de l'exécuter via Tor, vous vous étoufferez simplement avec votre propre attaque. De plus, une telle attaque peut faire tomber Tor, car elle agit comme un lance-flammes, brûlant tout ce qui est localisé par vous et la cible.

L'attaque au 7e niveau agit comme un missile guidé - elle envoie simplement plusieurs paquets qui ne vous nuiront pas lorsqu'ils arriveront sur le serveur, mais le rendront inaccessible. Par conséquent, une telle attaque peut être lancée via l'anonymiseur. Dans ce cas, la victime sera non seulement incapable de déterminer d'où vient l'attaque, mais ne pourra pas non plus se défendre en utilisant les règles du pare-feu, car le pare-feu recherche une adresse source, et dans ce cas, les paquets proviennent d'adresses différentes.

Si vous bloquez tous les nœuds de sortie Tor, ce qui est exactement ce que vous devez faire, cela empêchera les attaquants d'utiliser le réseau Tor et ils chercheront autre chose, comme un botnet de machines piratées. Dans tous les cas, XerXes commence à travailler via un réseau asiatique anonyme et «abat» la cible, après quoi Jester publie un autre tweet appelé «TANGO DOWN». Cet outil est apparu pour la première fois il y a environ deux ans.

Un autre type d'attaque DoS est Link-Local DoS, qui utilise le nouveau protocole Internet IPv6. Si vous avez une version d'un système d'exploitation Linux, Vista, Windows 7 ou Windows XP moderne, vous activez IPv6, qui n'est pas utilisé par défaut, car tous les serveurs de domaine, serveurs DNS ou serveurs de messagerie utilisent IPv6, que cela vous plaise ou non. . Mais si vous respectez vos propres règles, désactivez-le comme tout autre service indésirable que vous n'utilisez pas, ce qui vous permettra de «tuer» l'attaque.

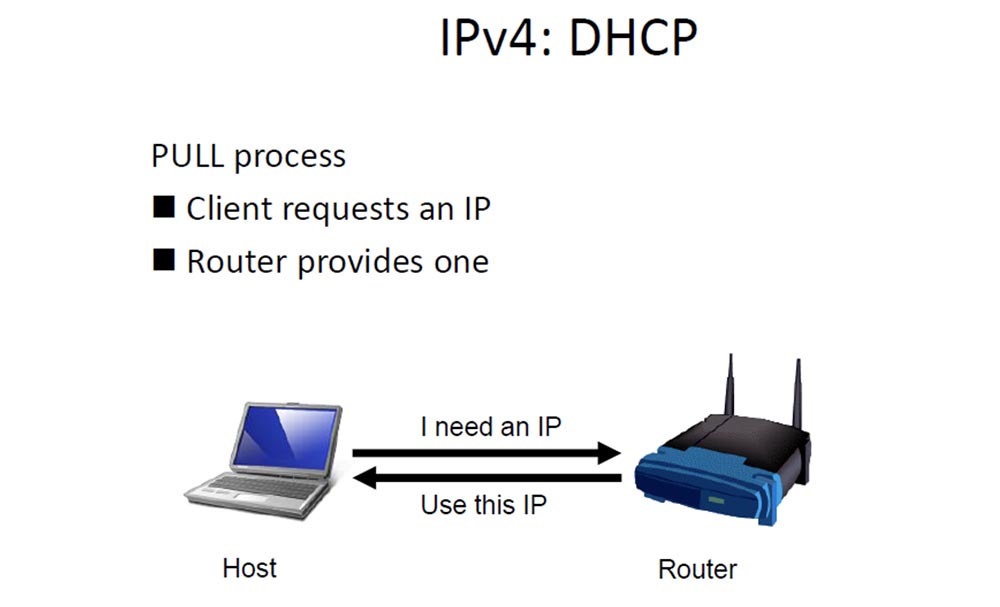

Si vous n'êtes pas si étrange à utiliser une adresse IP statique et que la plupart des gens ne l'utilisent pas, alors en utilisant le protocole IPv4, votre ordinateur demande un serveur DHCP pour lui envoyer une adresse IP via le routeur au démarrage. Le serveur répond: "OK, utilisez cette IP", en vous assurant que personne d'autre n'utilise cette adresse, et c'est tout. Il n'y a plus de trafic entre l'ordinateur et DHCP jusqu'à ce que l'ordinateur soit redémarré ou éteint, et cela peut être une période assez longue. Un bref résumé de ce processus: j'ai besoin d'une IP - j'obtiens une IP.

Cependant, IPv6 fonctionne différemment - ici un routeur participe à la distribution des adresses, qui s'annonce avec l'appel «Je suis un routeur! Allez, abandonnez toutes vos affaires et rejoignez mon réseau maintenant! », Après quoi tous les ordinateurs répondent, reçoivent des adresses IP et se connectent au réseau. La diffusion a lieu ici, bien que les personnes pointilleuses remarqueront que ce n'est pas entièrement vrai - dans ce protocole, le large bande est appelé multidiffusion. Il n'y a pas de large bande, mais la multidiffusion est utilisée lorsqu'il y a une source et plusieurs destinataires. , .

. , , , .

, , , , , Windows . , « », RA Flood.

, . .

, . Back Track 5 Linux , -, localhost , .

, . , .

, Apache, . , , 9 .

, -, , , , 7 . , Linux Windows-. Low Orbit Ion Canon, .

IP-, http:// 192.168.198.173, , . , , . - , , . , , . . , IP- - . .

, , . HTTP-, «!» «» . , , – 49 , 0. 141.

, – . , -, -. , , - . , , .

— Slowloris. Windows- . . IP- , .

, , , , . , « », , , R – , 400 . , , . Slowloris, HTTP POST , .

Slowloris, . , 400 , , Apache Back Track 5 , . , , , Linux Windows, . , , - .

, . Windows-, IP- IPv6 2::2, IP- IPv4.

. , , . , 0%. IPv6, 6. THC IPv6 attack suite, THC. eth1 def: cO::/64. «», , .

— , , – IP- IPv6 def: cO.

, , . , , 100% - .

( )

24:00

DEFCON 19. DoS- ( ). 2e partieMerci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'au printemps gratuitement lors du paiement pendant

six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?