Il s'avère que même dans le répertoire du Microsoft Store, vous pouvez publier un programme malveillant, et personne ne le remarquera. C'est très pratique pour les attaquants, car la plupart des utilisateurs considèrent les répertoires comme le Microsoft Store, l'App Store et Google Play comme une sorte de refuge où ils sont protégés contre les virus (bien sûr, ce n'est pas le cas). En conséquence, des milliers d'utilisateurs téléchargent l'insouciance sans se douter de quoi que ce soit de mauvais. Malheureusement pour les escrocs, cette boutique est désormais partiellement couverte.

Le 17 janvier 2019, Symantec a

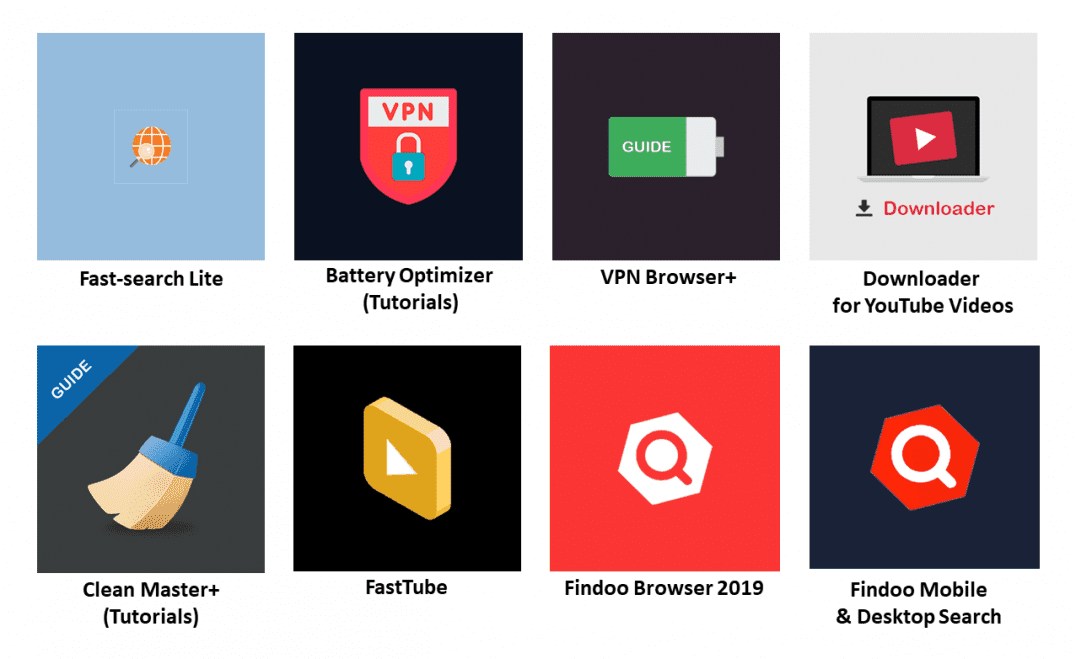

trouvé huit applications avec cryptomineurs intégrés dans le Microsoft Store. Toutes les applications appartiennent à la classe PWA (Progressive Web Applications), elles sont installées sur Windows 10 et fonctionnent dans une fenêtre distincte (WWAHost.exe), qui ne ressemble pas à un navigateur, mais en fait ce sont des applications basées sur un navigateur.

De tels programmes ne font rien de mal avec l'ordinateur de la victime. Ils exploitent simplement et silencieusement Monero sur le CPU, sans trop de charge CPU.

Symantec a immédiatement signalé la découverte à Microsoft, et ils ont rapidement été supprimés du catalogue. Le 15 février, le rapport a été

publié dans le domaine public .

La liste des applications couvre plusieurs catégories thématiques: voici des tutoriels sur l'optimisation de votre ordinateur et de la batterie (il y a de l'ironie ici), une application de recherche sur Internet, des navigateurs Web, ainsi que des programmes de téléchargement de vidéos sur YouTube.

Bien que les développeurs soient trois sociétés (DigiDream, 1clean et Findoo), mais les experts Symantec pensent qu'ils sont en réalité créés par une seule personne ou un groupe.

D'une part, si un développeur écrivait sur l'exploitation minière en petites lettres dans l'accord d'utilisation, alors avec une probabilité de 99%, personne n'aurait remarqué cette phrase, mais ses actions auraient été complètement légales. D'un autre côté, dans tous les cas, l'exploitation minière viole probablement les règles des applications Microsoft Store, elles ne seraient donc tout simplement pas mises dans le catalogue.

Ces candidatures ont été publiées entre avril et décembre 2018, la plupart d'entre elles étant publiées à la fin de l'année.

On ne sait pas combien d'utilisateurs ont téléchargé et installé des programmes. Mais ils étaient faciles à trouver dans le haut des applications gratuites dans le haut du Microsoft Store. Symantec indique qu'à la mi-janvier, 1 900 évaluations ont été publiées pour ces applications, ce qui signifie que le nombre d'utilisateurs se chiffre en milliers, voire en dizaines de milliers. D'un autre côté, les notes peuvent être liquidées, il n'est donc pas possible de faire une évaluation précise.

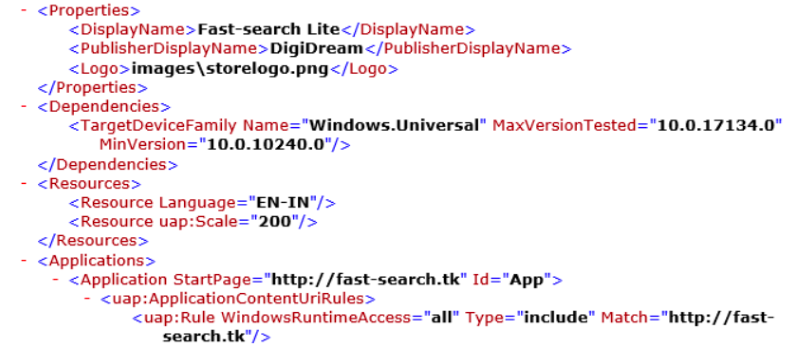

Dès que les applications sont téléchargées et lancées, elles téléchargent immédiatement la bibliothèque JavaScript pour l'exploration depuis le serveur du développeur. Comment cela se fait: les domaines officiels de chaque programme sont enregistrés dans le fichier manifeste. Par exemple, le domaine

Fast-search.tk pour l'application Fast-search Lite dans la capture d'écran ci-dessous.

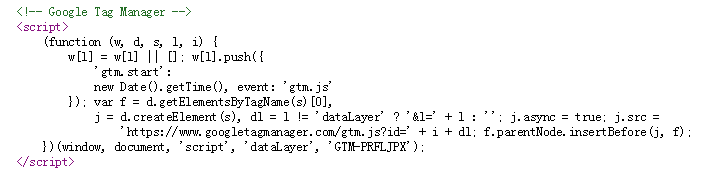

Après l'installation, l'application accède à ce domaine et active le script Google Tag Manager (GTM), et les huit applications le font avec la même clé GTM-PRFLJPX. Google Tag Manager est un outil marketing commun. Le lien ressemble à

https://www.googletagmanager.com/gtm.js?id={GTM ID} , qui vous permet théoriquement d'accéder à une fonction arbitraire, qui a été utilisée par les attaquants.

Sous le couvert de GTM, le script suivant est lancé:

En écoutant le trafic réseau, les spécialistes Symantec ont remarqué que ce script accède à un serveur distant et essaie de télécharger la bibliothèque

http://statdynamic.com/lib/crypta.js .

Eh bien, alors c'est clair. Crypta.js est une bibliothèque cryptée pour l'exploitation minière qui utilise le processeur et exploite la pièce Monero, qui est populaire auprès des cybercriminels. Pourquoi populaire? Parce qu'il est spécialement optimisé pour le minage sur le processeur central, donc jusqu'à présent, le minage est au moins un peu rentable.

En réalité, Crypta.js est une version de la célèbre bibliothèque Coinhive, un service juridique qui a ouvert ses portes en septembre 2017 et fonctionne toujours, permettant la monétisation de la base d'utilisateurs pour les développeurs de programmes et les propriétaires de sites Web.

Symantec a décrypté Crypta.js et a trouvé un compte Coinhive où l'argent de l'exploitation minière est

transféré :

da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661 . Peut-être qu'un jour à l'avenir dans de telles situations, le compte de l'attaquant sera arrêté et les pièces de lui seront distribuées à toutes les victimes.