Première partie

Première partieAprès une courte pause, nous retournons au NSX. Aujourd'hui, je vais vous montrer comment configurer NAT et pare-feu.

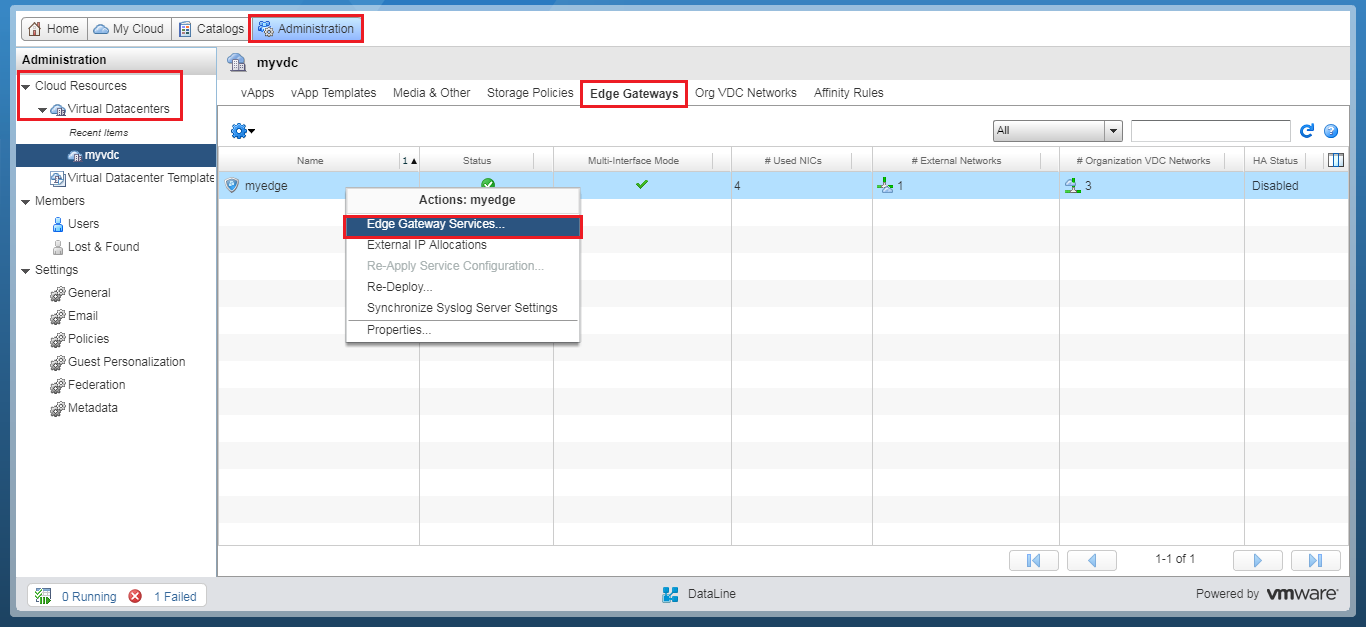

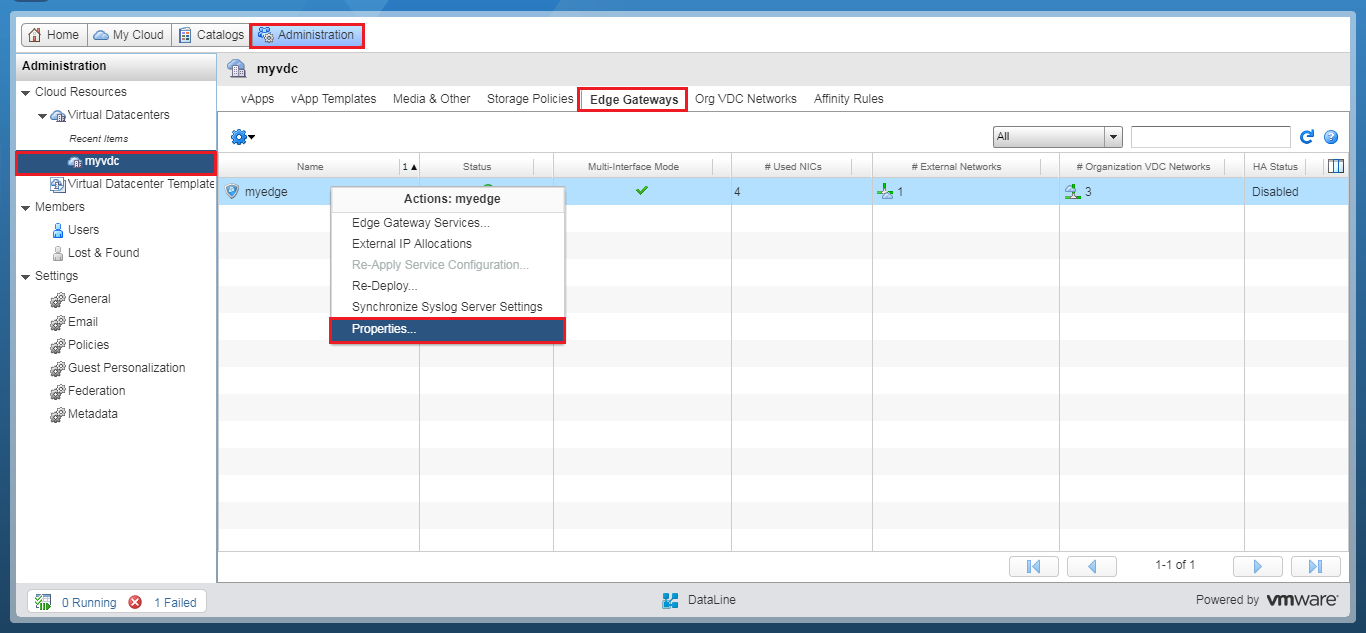

Dans l'onglet

Administration , accédez à votre centre de données virtuel -

Ressources cloud - Centres de données virtuels .

Sélectionnez l'onglet

Edge Gateways et cliquez avec le bouton droit sur le NSX Edge souhaité. Dans le menu qui s'affiche, sélectionnez l'option

Edge Gateway Services . Le panneau de configuration NSX Edge s'ouvre dans un onglet distinct.

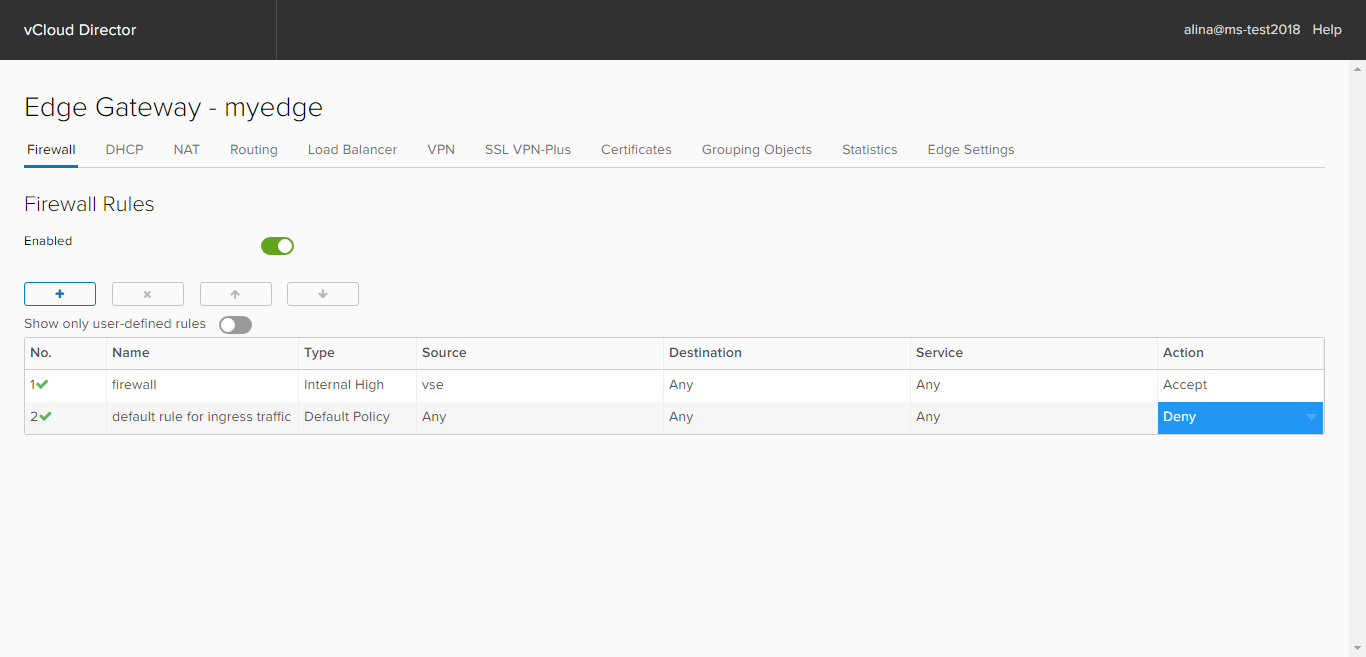

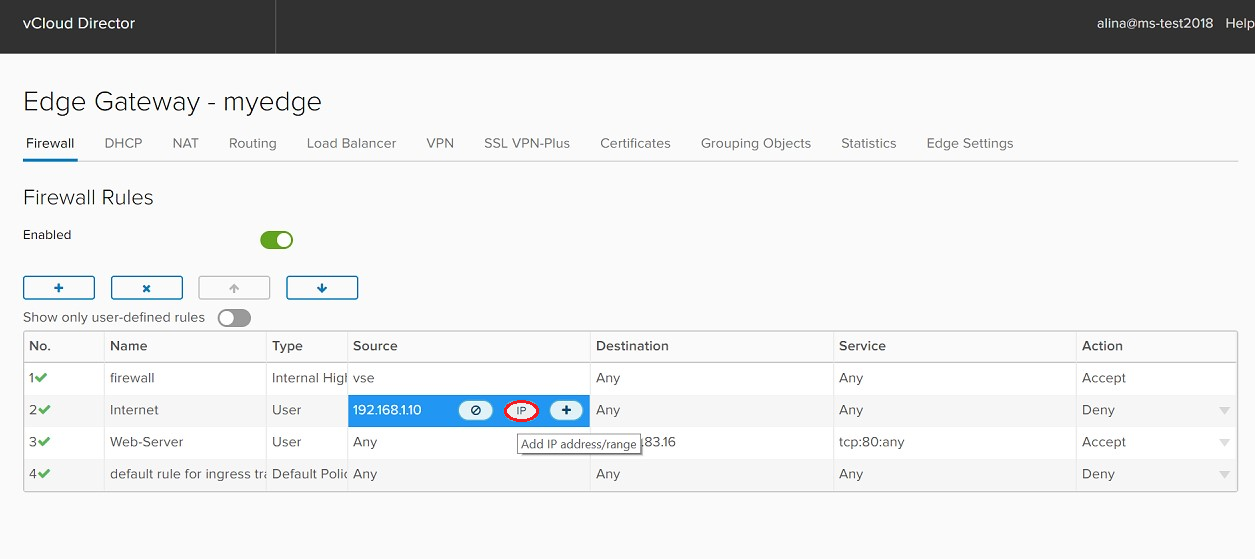

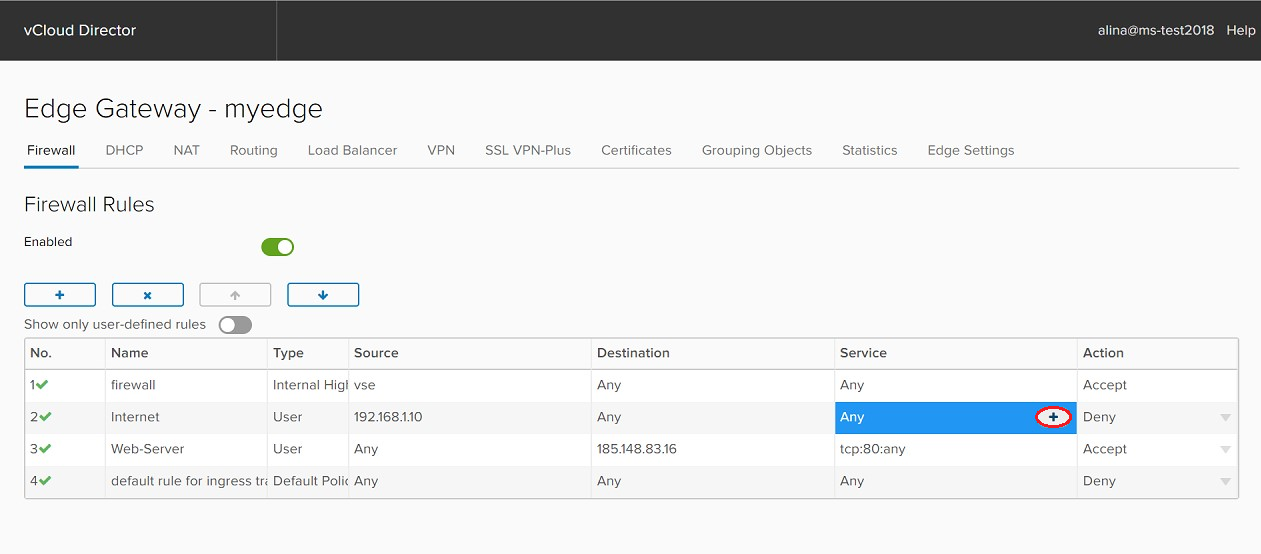

Configurer les règles de pare-feu

Par défaut, l'option Refuser est sélectionnée dans la

règle par défaut pour l' élément de

trafic entrant, c'est-à-dire que le pare-feu bloquera tout le trafic.

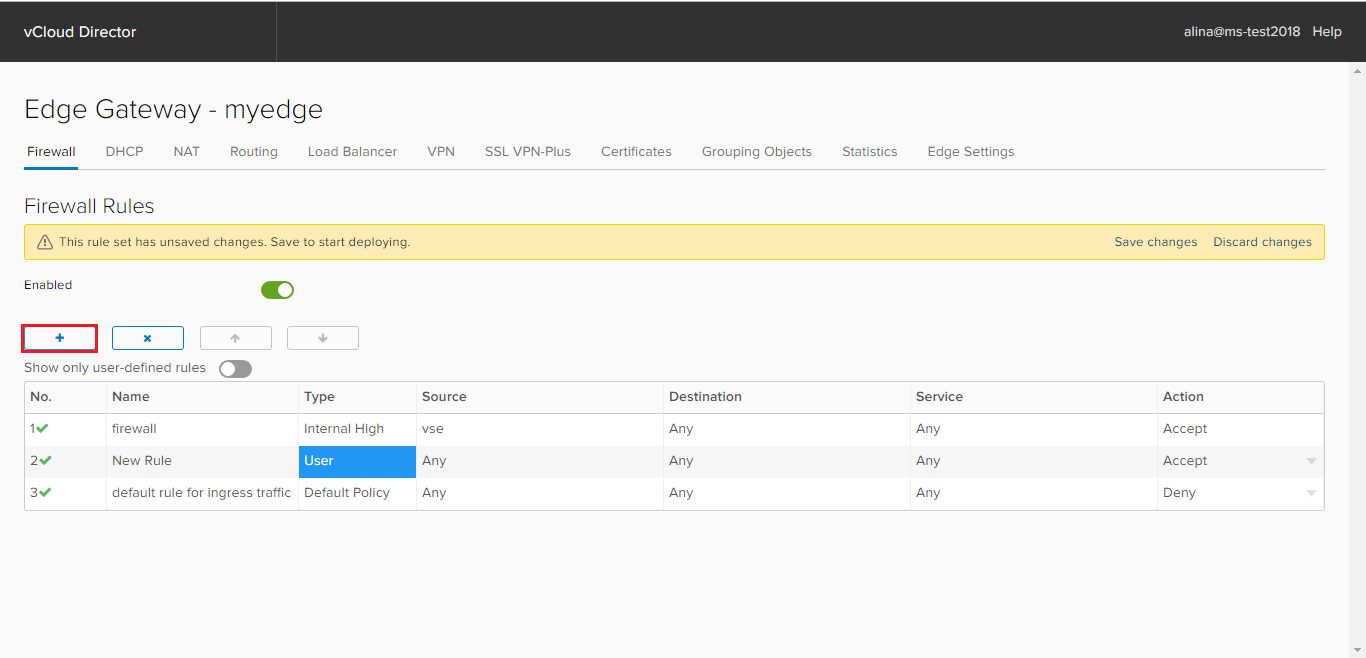

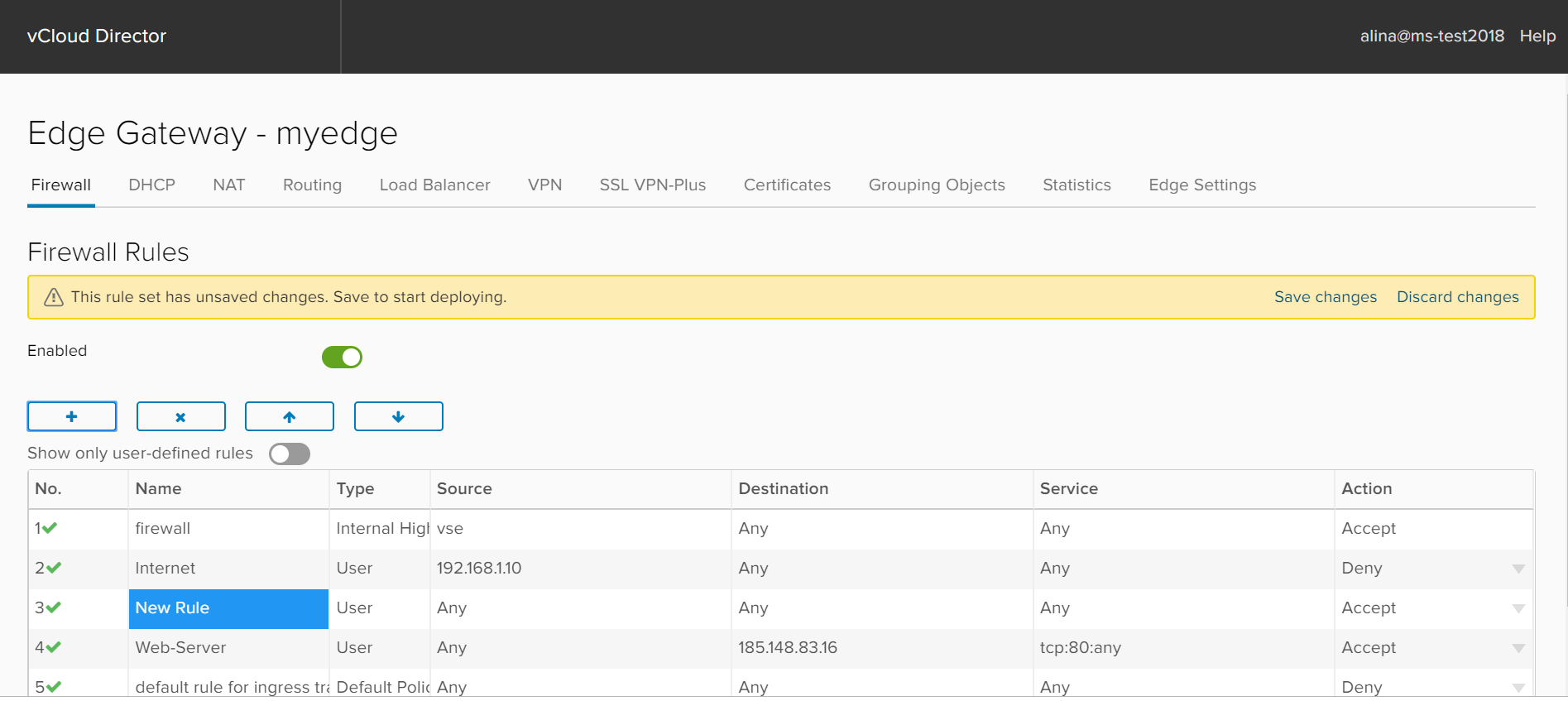

Pour ajouter une nouvelle règle, cliquez sur +. Une nouvelle entrée apparaîtra avec le nom

Nouvelle règle . Modifiez ses champs en fonction de vos besoins.

Dans le champ

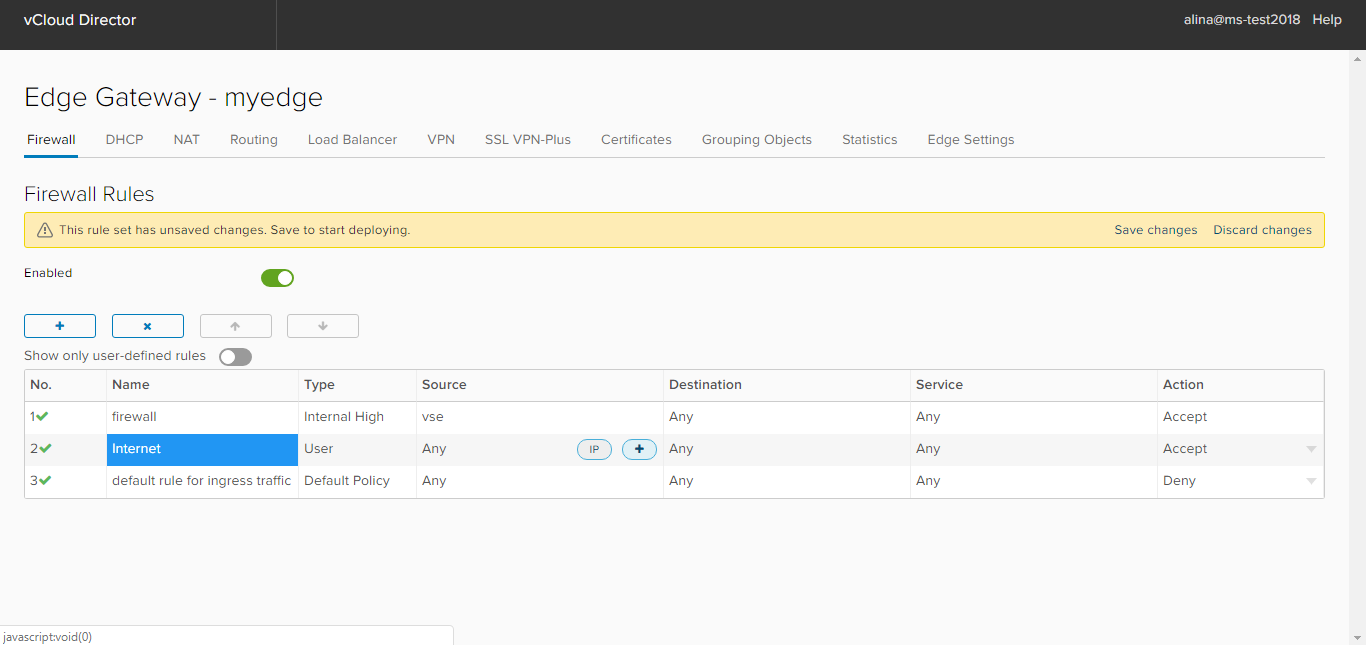

Nom , spécifiez le nom de la règle, par exemple Internet.

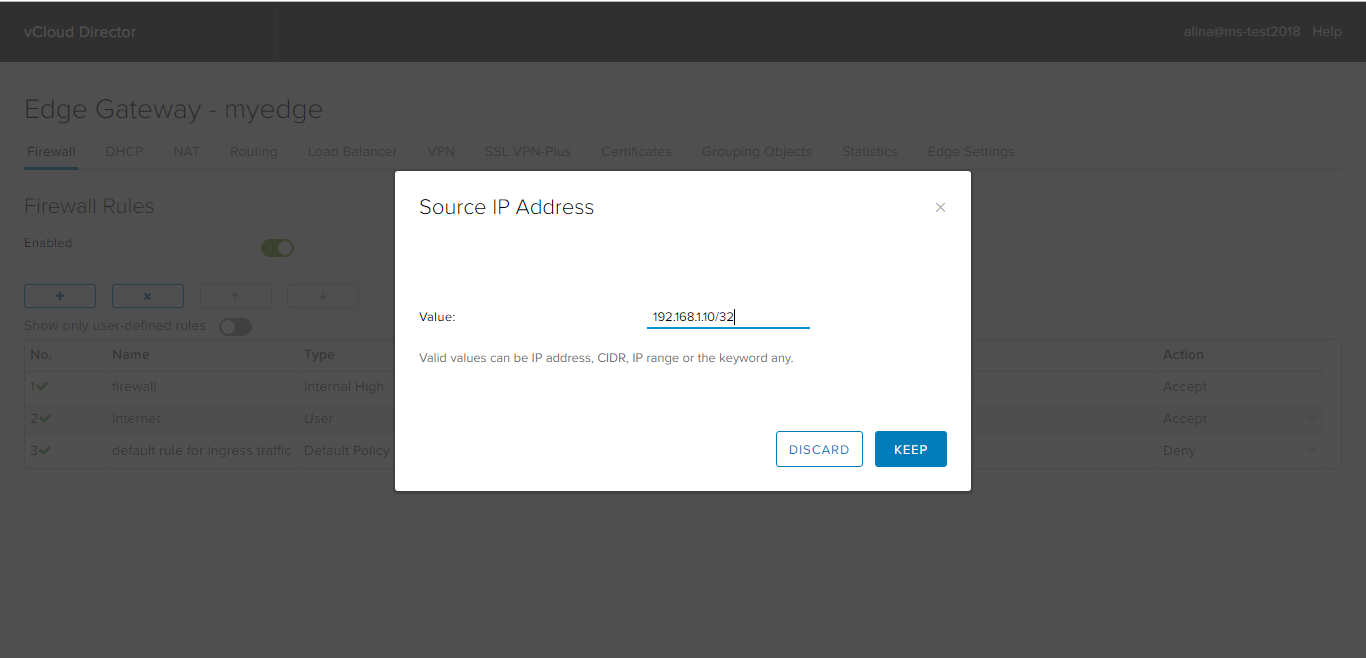

Dans le champ

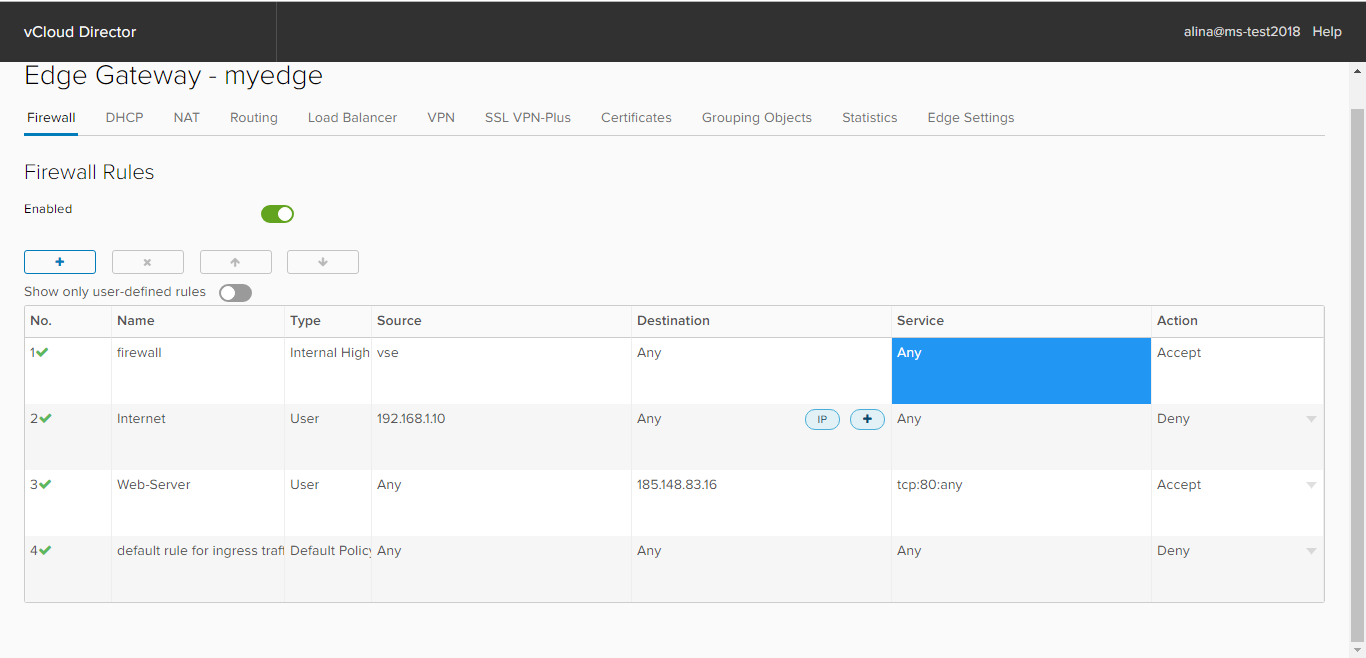

Source , entrez les adresses source requises. À l'aide du bouton IP, vous pouvez spécifier une seule adresse IP, une plage d'adresses IP, CIDR.

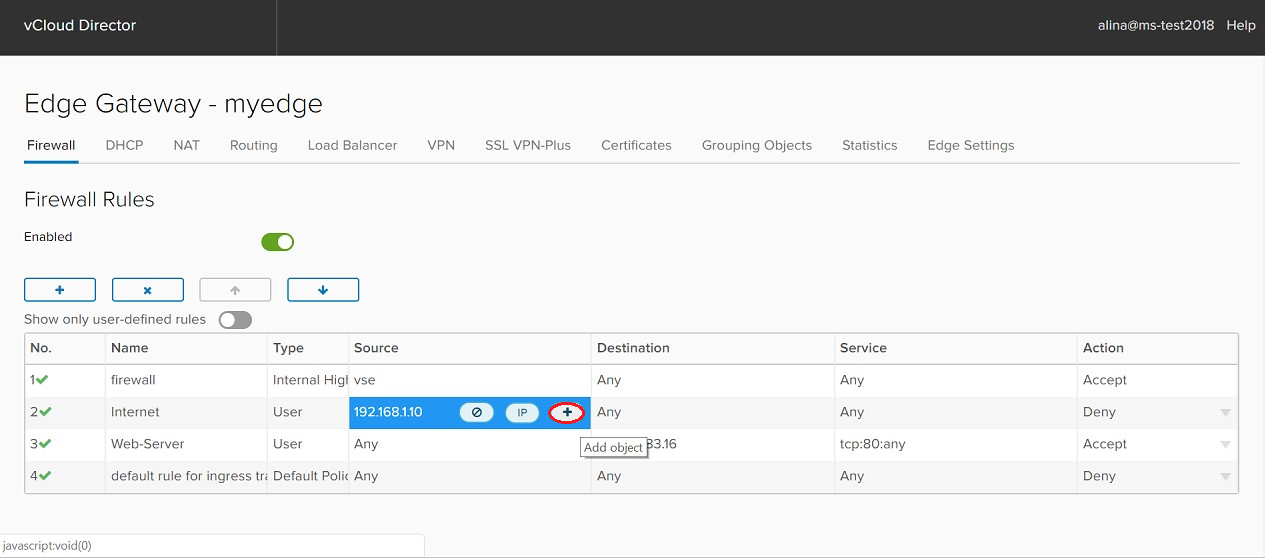

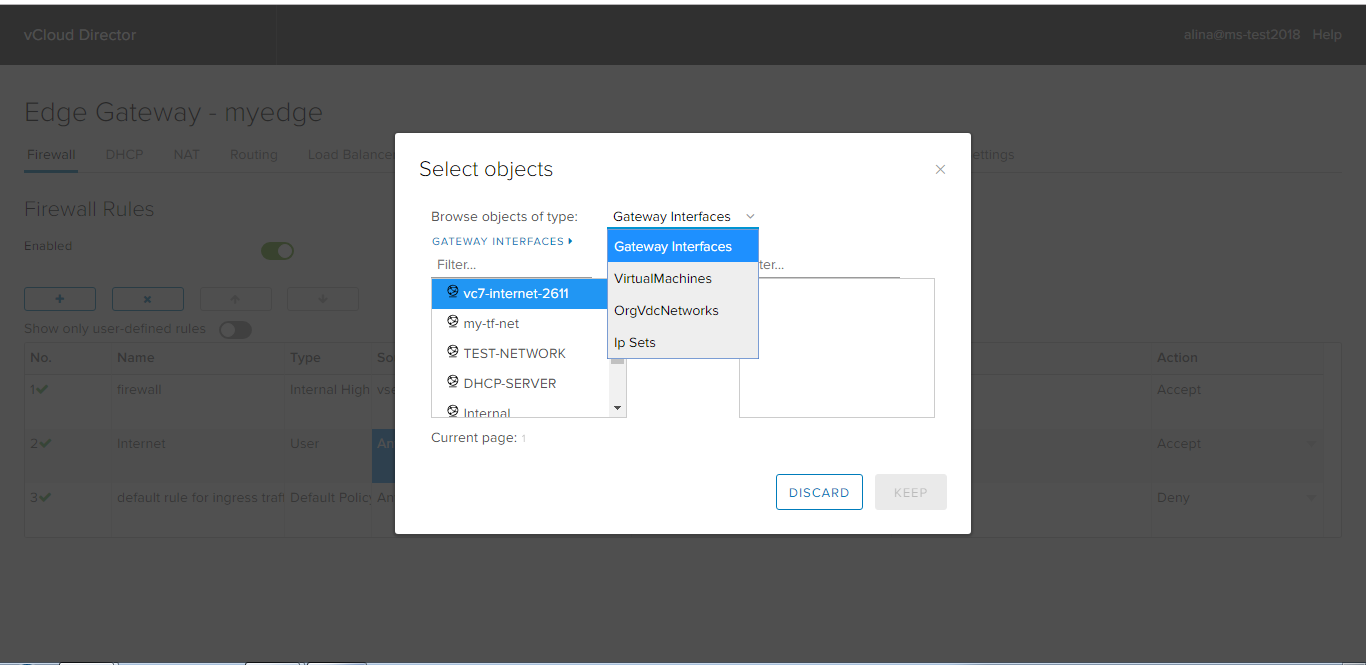

Le bouton + vous permet de définir d'autres objets:

- Interfaces de passerelle. Tous les réseaux internes (internes), tous les réseaux externes (externes) ou Any.

- Machines virtuelles. Liez les règles à une machine virtuelle spécifique.

- OrgVdcNetworks. Réseaux au niveau de l'organisation.

- Ensembles IP. Groupe d'adresses IP créé par l'utilisateur (créé dans l'objet Groupement).

Dans le champ

Destination , spécifiez l'adresse du destinataire. Voici les mêmes options que dans le champ Source.

Dans le champ

Service , vous pouvez sélectionner ou spécifier manuellement le port de destination (port de destination), le protocole requis (protocole), le port émetteur (port source). Cliquez sur Conserver.

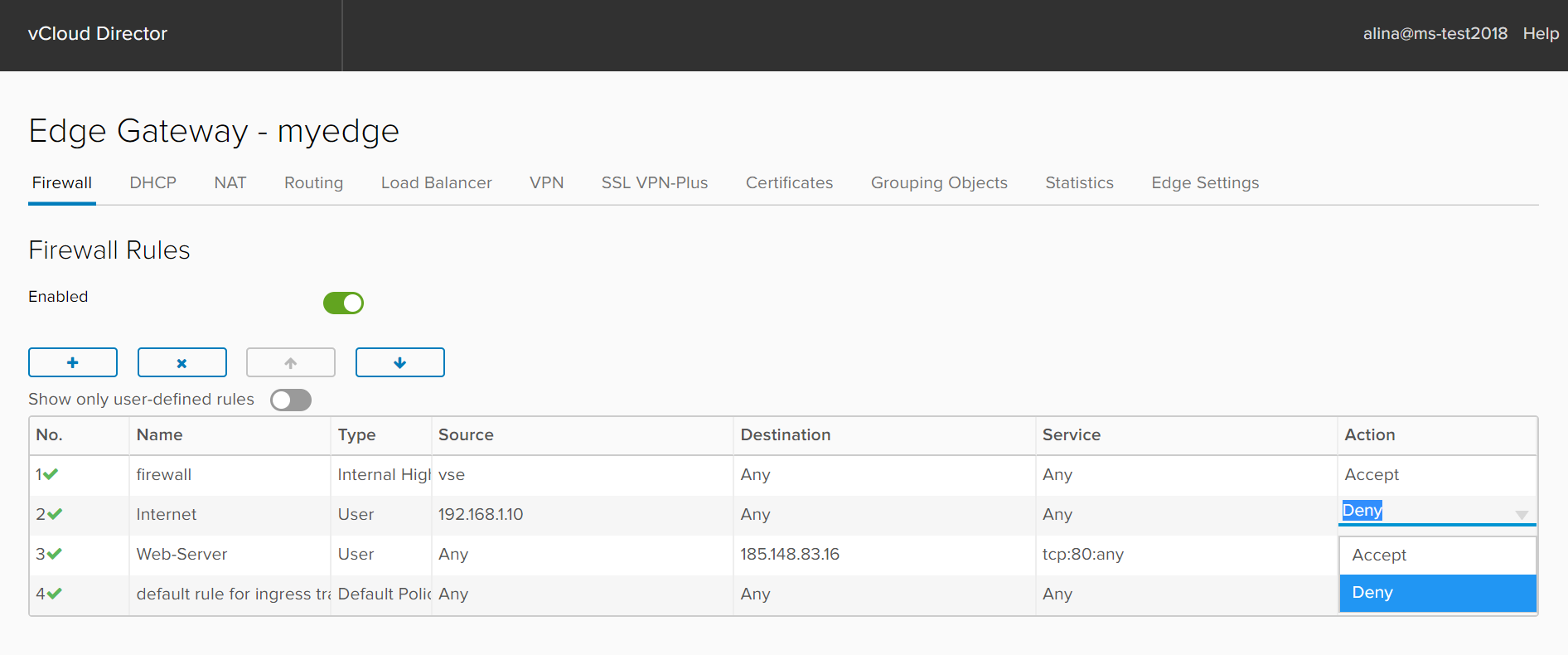

Dans le champ

Action , sélectionnez l'action requise: autorisez le flux de trafic correspondant à cette règle ou refusez-la.

Nous appliquons la configuration entrée en sélectionnant

Enregistrer les modifications .

Exemples de règlesLa règle 1 pour le pare-feu (Internet)

Exemples de règlesLa règle 1 pour le pare-feu (Internet) autorise l'accès Internet via n'importe quel protocole à un serveur avec IP 192.168.1.10.

La règle 2 pour le pare-feu (serveur Web) autorise l'accès à partir d'Internet via (protocole TCP, port 80) via votre adresse externe. Dans ce cas, 185.148.83.16:80.

Configuration NAT

NAT (Network Address Translation) - traduction d'adresses IP privées (grises) en externe (blanc) et vice versa. Grâce à ce processus, la machine virtuelle accède à Internet. Pour configurer ce mécanisme, vous devez configurer les règles SNAT et DNAT.

Important! NAT ne fonctionne que lorsque le pare-feu est activé et que les règles d'autorisation correspondantes sont configurées.

Créez une règle SNAT. SNAT (Source Network Address Translation) est un mécanisme dont l'essence est de remplacer l'adresse source lors de la transmission d'un paquet.

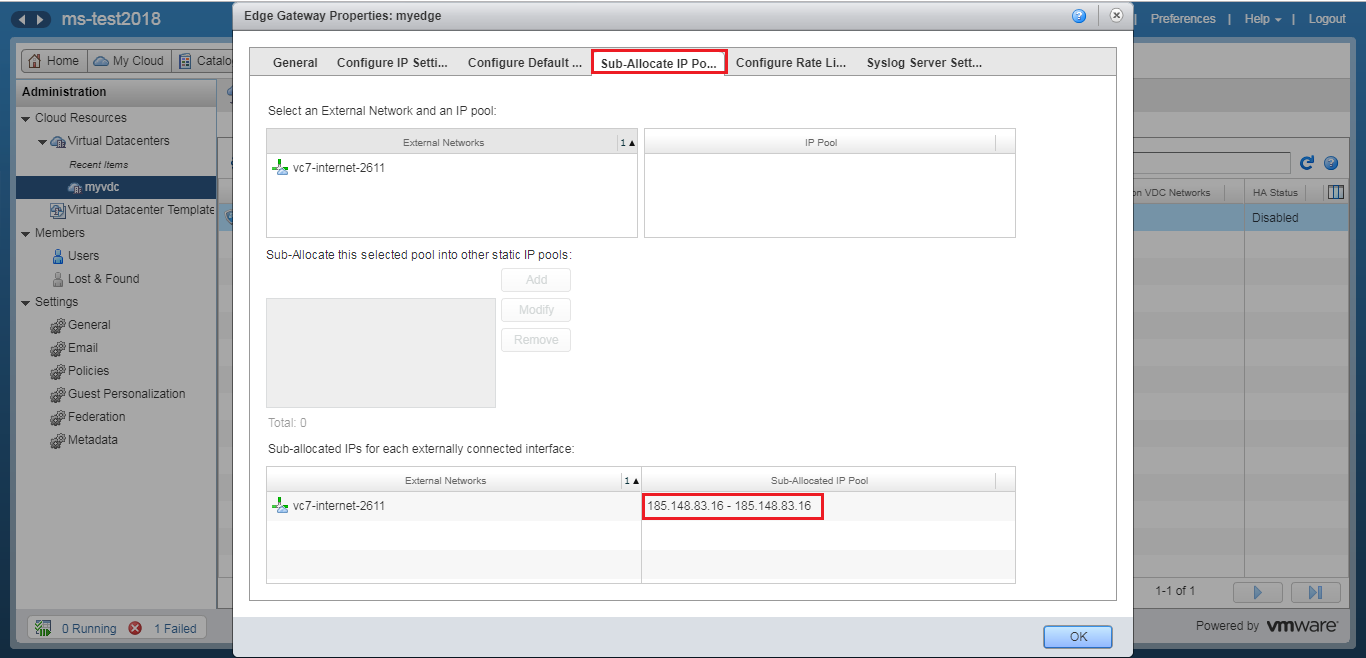

Vous devez d'abord trouver l'adresse IP externe disponible ou la plage d'adresses IP. Pour ce faire, accédez à la section

Administration et double-cliquez sur le centre de données virtuel. Dans le menu des paramètres qui apparaît, accédez à l'onglet

Edge Gateway . Sélectionnez le NSX Edge souhaité et faites un clic droit dessus. Sélectionnez l'option

Propriétés .

Dans la fenêtre qui apparaît, dans l'onglet

Sous-allouer des pools IP , vous pouvez voir l'adresse IP externe ou une plage d'adresses IP. Enregistrez-le ou mémorisez-le.

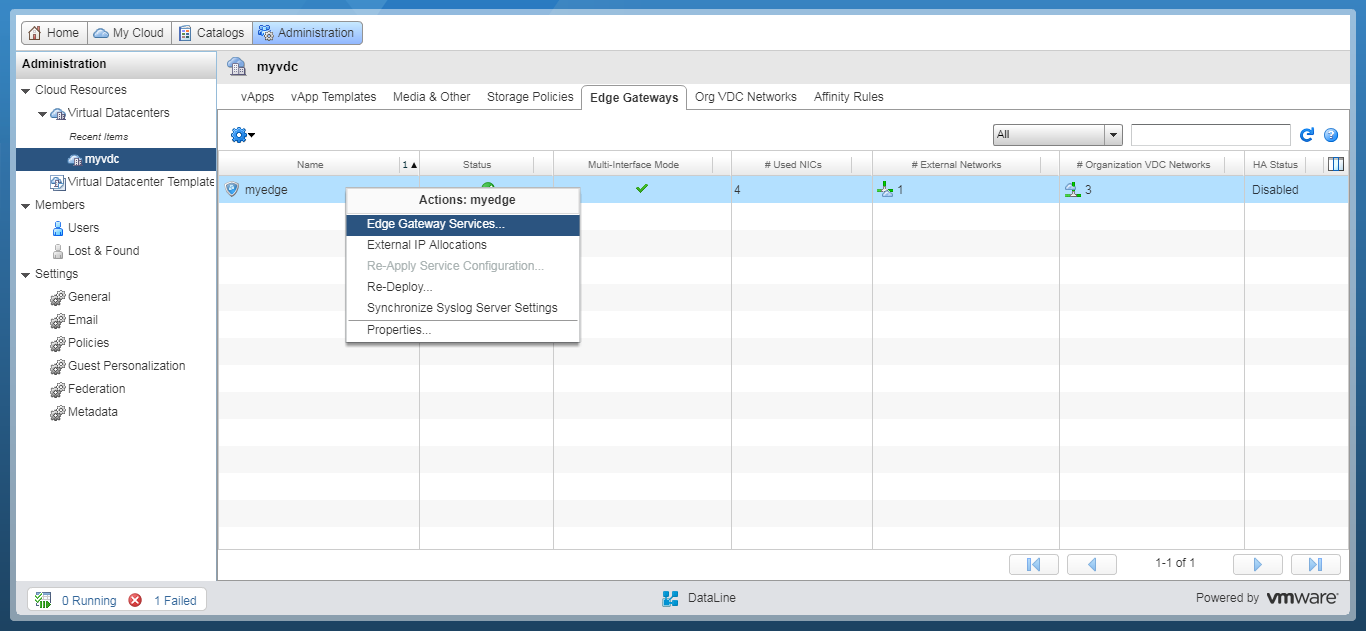

Ensuite, cliquez avec le bouton droit sur NSX Edge. Dans le menu qui s'affiche, sélectionnez l'option

Edge Gateway Services . Et nous sommes de retour dans le panneau de configuration NSX Edge.

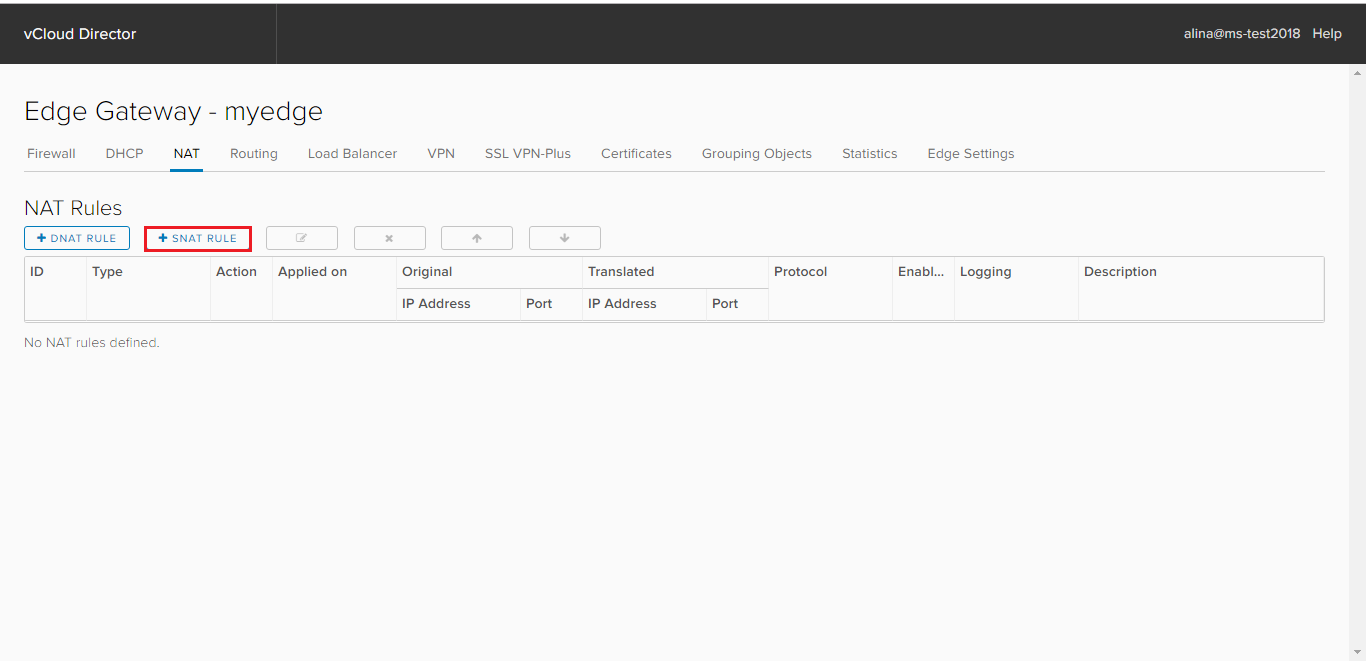

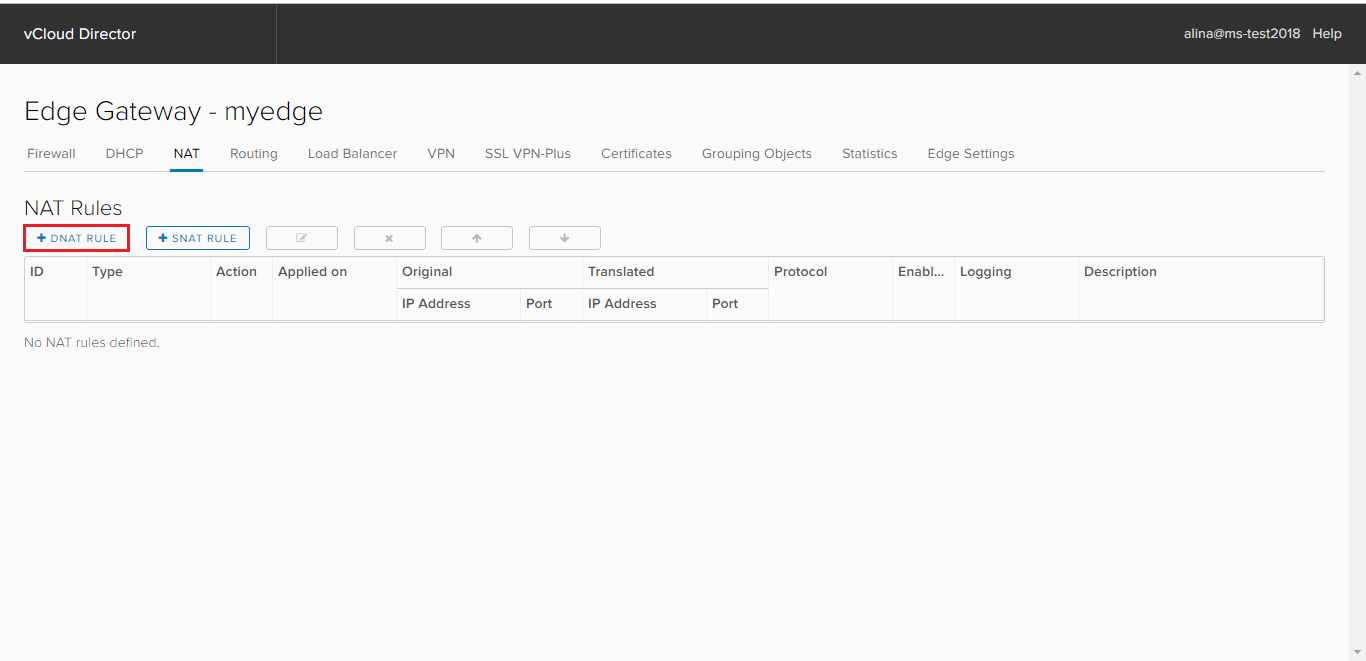

Dans la fenêtre qui apparaît, ouvrez l'onglet NAT et cliquez sur Ajouter SNAT.

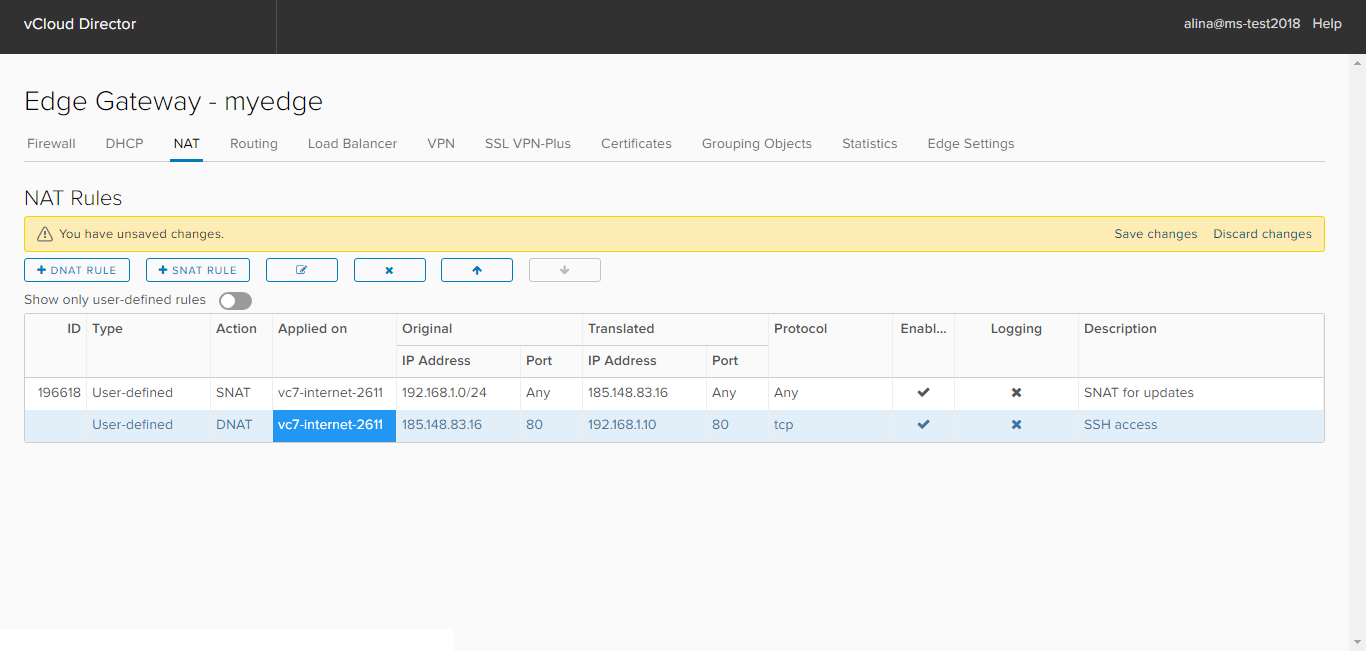

Dans une nouvelle fenêtre, spécifiez:

- dans le domaine Applied on - un réseau externe (pas un réseau au niveau de l'organisation!);

- IP / plage source d'origine - plage d'adresses internes, par exemple, 192.168.1.0/24;

- IP / plage source traduite - une adresse externe par laquelle l'accès Internet sera fourni et que vous avez consultée dans l'onglet Sous-allouer des pools IP.

Cliquez sur Conserver.

Créez une règle DNAT.

Créez une règle DNAT. DNAT est un mécanisme qui modifie l'adresse de destination d'un paquet, ainsi que le port de destination. Utilisé pour rediriger les paquets entrants d'une adresse / port externe vers une adresse / port IP privé au sein d'un réseau privé.

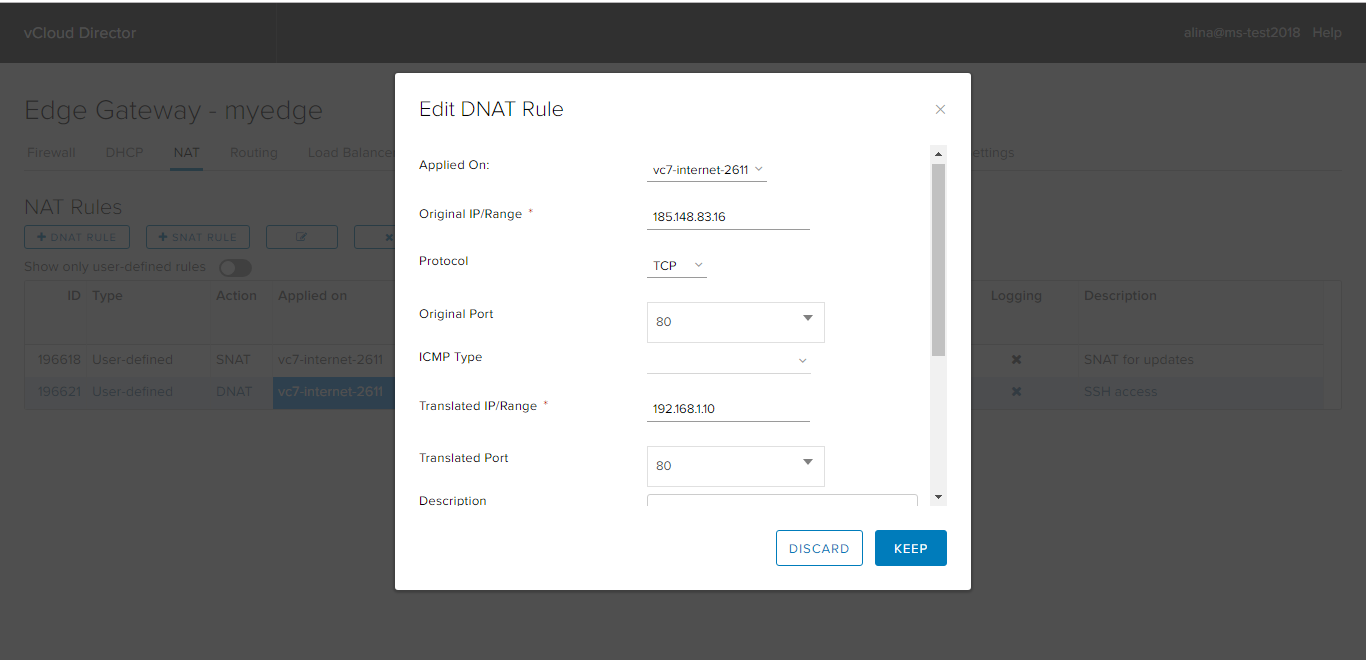

Sélectionnez l'onglet NAT et cliquez sur Ajouter DNAT.

Dans la fenêtre qui apparaît, spécifiez:

- dans le domaine Applied on - un réseau externe (pas un réseau au niveau de l'organisation!);

- IP / plage d'origine - adresse externe (adresse de l'onglet Sous-allouer des pools IP);

- Protocole - protocole;

- Port d'origine - port pour une adresse externe;

- IP / plage traduite - adresse IP interne, par exemple, 192.168.1.10

- Port traduit - port de l'adresse interne vers laquelle le port d'adresse externe sera traduit.

Cliquez sur Conserver.

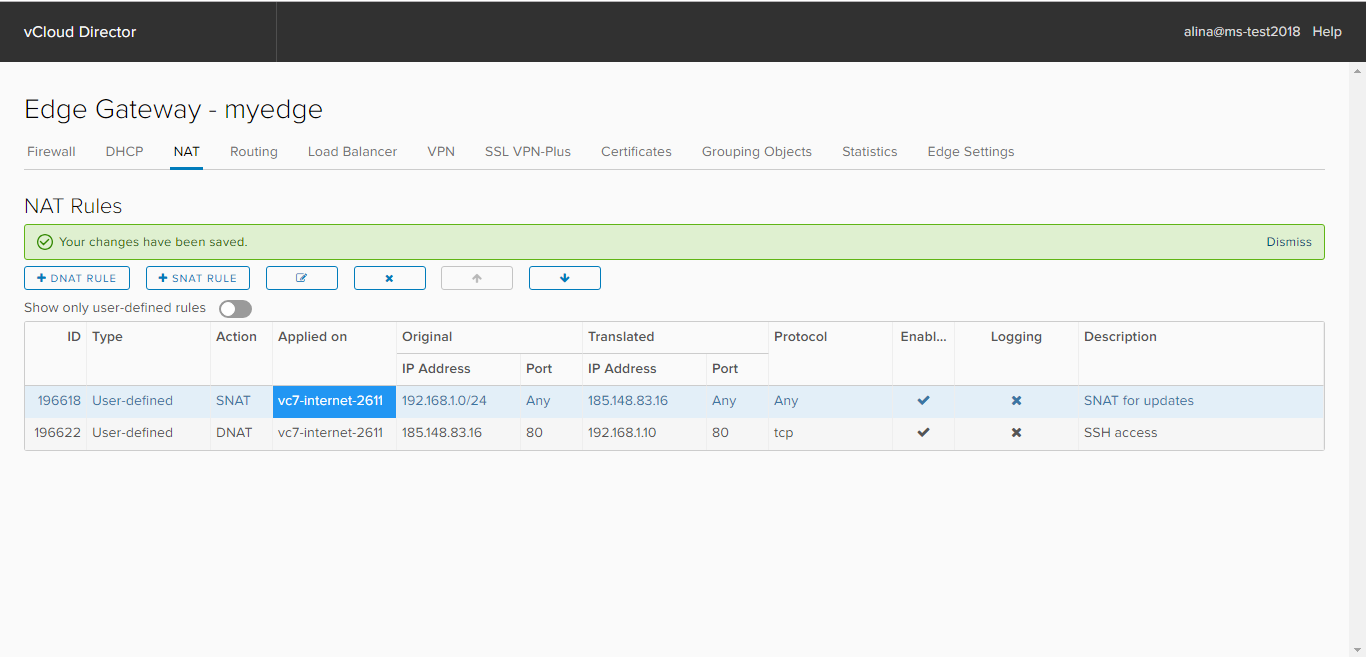

Nous appliquons la configuration entrée en sélectionnant

Enregistrer les modifications .

C'est fait.

Ensuite, le manuel DHCP, y compris la configuration des liaisons DHCP et du relais.