Nous sommes habitués au fait que les données peuvent être facilement transmises par voie aérienne. La transmission de données sans fil est utilisée partout - WiFi, Bluetooth, 3G, 4G et autres. Et le principal critère d'évaluation d'une technologie particulière est devenu la vitesse et le transfert des données et leur volume. Mais est-ce toujours important?

Par exemple, dans l'industrie, les technologies sans fil gagnent activement du terrain, mais en plus des technologies WiFi, Bluetooth et autres technologies modernes habituelles, sur les sites industriels, on peut souvent trouver, à première vue, des protocoles exotiques. Par exemple, WirelessHART ou Trusted Wireless 2.0, transmettant des données à une vitesse maximale de 250 kbps. Tout d'abord, vous commencez à penser qu'il s'agit d'une sorte de technologie obsolète et vous devez passer au WiFi et à d'autres protocoles «rapides». Mais est-ce vrai pour l'industrie? Voyons cela.

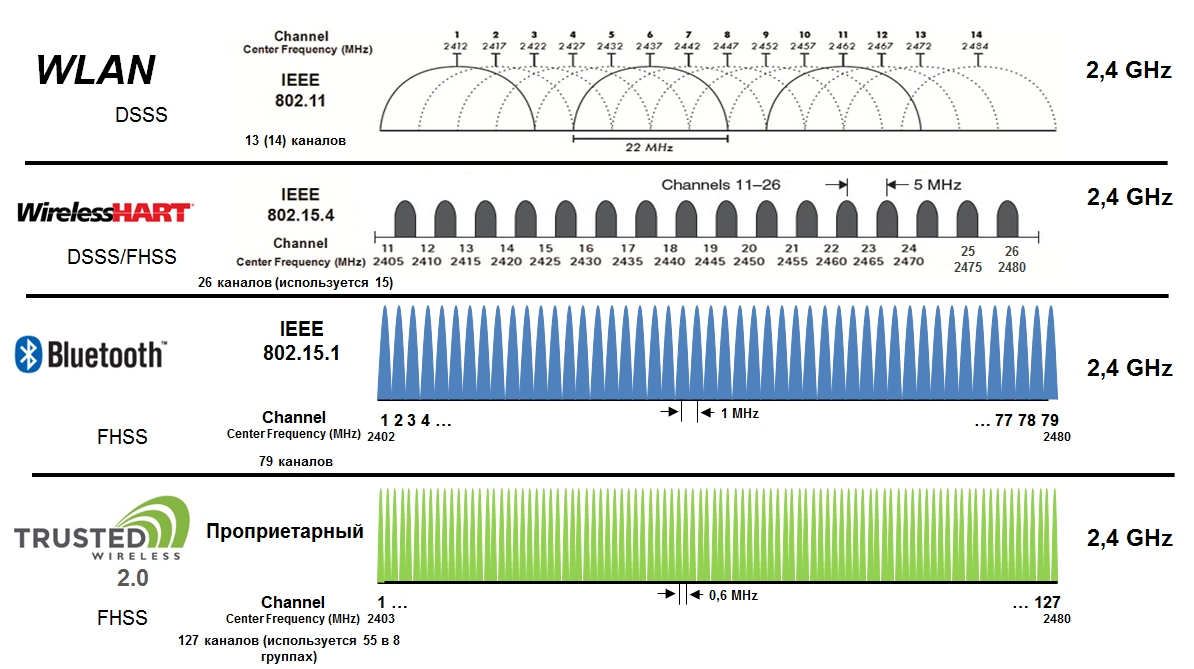

Comparez quatre technologies: WiFi, Bluetooth, Trusted Wireless 2.0 et WirelessHART. Nous considérerons toutes les technologies à une fréquence de 2,4 GHz. D'autres fréquences pour la Fédération de Russie ne sont pas très pertinentes (enfin, peut-être 5 GHz, mais cette gamme de fréquences ne prend en charge que le WiFi).

Nous comparerons selon plusieurs critères:

- fiabilité de la transmission des données;

- compatibilité avec d'autres réseaux sans fil;

- sécurité du transfert de données;

- plage de transmission de données;

- structure du réseau;

- la nature de l'interaction des nœuds du réseau.

La comparaison est théorique.

Fiabilité des données

La première chose qui commence à se poser lorsque l'on envisage l'organisation d'un réseau utilisant des technologies sans fil est la fiabilité de la transmission des données. Par fiabilité de transmission de données, je propose de comprendre la transmission de données avec une connexion permanente et sans perte de données.

Deux facteurs principaux peuvent entraîner une perte de données et une panne de connexion:

- interférence électromagnétique;

- atténuation du signal due à la propagation des ondes radioélectriques dans l'espace libre et à l'apparition de réflexions.

Interférence électromagnétiqueLes interférences électromagnétiques dans une installation industrielle sont générées, tout d'abord, par des convertisseurs de fréquence, des entraînements électriques et d'autres équipements primaires. Ces interférences ont une plage de fréquences qui est un multiple de kHz ou MHz. Et toutes les technologies que nous avons utilisées pour la comparaison fonctionnent à une fréquence de 2,4 GHz. Les interférences de l'équipement primaire n'atteignent tout simplement pas cette plage. Ainsi, d'autres systèmes sans fil transmettant des données à une fréquence de 2,4 GHz deviennent une source d'interférence. Il existe deux approches complètement différentes pour garantir la compatibilité électromagnétique de ces systèmes:

- l'utilisation de la modulation à large bande avec étalement direct du spectre (Direct Sequence Spread Spectrum - DSSS);

- l'utilisation d'un réglage pseudo-aléatoire de la fréquence de travail (Frequency Hopping Spread Spectrum - FHSS).

Lorsque vous utilisez DSSS, le signal utile passe par le générateur de code d'étalement, où un bit d'informations utiles est remplacé par N bits, ce qui augmente la fréquence d'horloge de N fois. Cela affecte également l'expansion du spectre N fois. Au niveau du récepteur, ce signal passe par le même générateur et les informations sont décodées. L'avantage de cette approche est la capacité de transmettre des données à très grande vitesse. Le signal occupe une certaine bande de fréquences et les interférences à bande étroite ne déforment que certaines fréquences du spectre, mais il y a suffisamment d'informations pour décoder de manière fiable le signal. Mais après un certain seuil de largeur de spectre de la fréquence d'interférence, le signal sera impossible à décoder. Le générateur ne comprend tout simplement pas où se trouve le signal utile et où il est superposé.

Dsss

DsssLors de l'utilisation de FHSS, le débit de données change dans un ordre pseudo-aléatoire. Dans ce cas, l'interférence résultante n'affectera qu'une seule des fréquences aléatoires, quelle que soit la largeur du spectre.

Fhss

FhssAinsi, en cas de graves interférences électromagnétiques dans le système FHSS, une partie des données sera perdue et dans le système DSSS, le transfert de données s'arrêtera complètement.

Le WiFi utilise DSSS. La largeur d'un canal est de 22 MHz et, par conséquent, 14 canaux WiFi sont disponibles dans la bande 2,4 GHz. Seulement 13 canaux sont disponibles en Russie et en même temps, 3 canaux sans chevauchement sont disponibles. Certes, beaucoup d'entre vous ont regardé l'image de la façon dont le WiFi est complètement à la maison. Cela peut se produire simplement parce que le voisin a un point d'accès fonctionnant sur le même canal que le vôtre, ou sur un canal qui se chevauche.

Bluetooth utilise la technologie FHSS. La largeur d'un canal est de 1 MHz. 79 canaux sont disponibles pour la reconstruction et l'accès. Comme pour le WiFi, un nombre différent de chaînes peut être disponible dans différents pays.

Wireless HART utilise une combinaison de FHSS et DSSS. La largeur d'un canal est de 2 MHz et tous les canaux sont situés à une largeur de 5 MHz, c'est-à-dire 16 canaux sont disponibles et ils ne se chevauchent pas tous.

Trusted Wireless 2.0 utilise la technologie FHSS. Les appareils ont 127 canaux disponibles pour le réglage. Le nombre de fréquences disponibles pour la sélection par un appareil particulier dépend de la «liste noire des fréquences», qui est configurée pour assurer la compatibilité avec d'autres systèmes sans fil, et si des groupes de fréquences spéciaux (bandes RF) sont utilisés pour optimiser le réseau sans fil.

Fig. Atténuation du signal due à la propagation des ondes radio dans l'espace libre et à l'apparition de réflexions

Fig. Atténuation du signal due à la propagation des ondes radio dans l'espace libre et à l'apparition de réflexionsPendant la propagation dans le milieu de transmission, le signal s'affaiblit en raison de diverses influences externes. Le facteur principal est les réflexions qui se produisent pendant la propagation de l'onde radio. Le signal de l'émetteur au récepteur se propage dans plusieurs directions. À cet égard, plusieurs ondes atteignent le récepteur qui contiennent les mêmes informations, mais en raison de chemins de propagation différents, elles peuvent avoir différentes phases. Cela peut soit atténuer le signal (lorsque les ondes radio entrantes sont en antiphase) soit amplifier (lorsque les phases coïncident). Dans le contexte de ce problème, FHSS reçoit un avantage supplémentaire - la fréquence à laquelle les données sont transmises change constamment, ce qui résout automatiquement le problème physique décrit ci-dessus. Si pendant la propagation d'une onde radio dans plusieurs directions, la transmission de données est impossible à une fréquence, alors le signal à la fréquence suivante sera suffisamment fort pour recevoir.

Fig. Atténuation du signal due à la propagation des ondes radio dans l'espace libre et à l'apparition de réflexions

Fig. Atténuation du signal due à la propagation des ondes radio dans l'espace libre et à l'apparition de réflexionsCompatibilité avec d'autres réseaux sans fil

Comme mentionné ci-dessus, les interférences ne peuvent être causées que par d'autres systèmes fonctionnant à une fréquence de 2,4 GHz. Du fait que les réseaux sans fil dans l'industrie gagnent de plus en plus en popularité, il y a plus de tels systèmes sur les sites. Par conséquent, la question d'assurer la compatibilité des réseaux sans fil est très importante pour l'organisation d'une transmission de données fiable et ininterrompue.

Le pire de tout avec la compatibilité WiFi. Étant donné que le WiFi utilise uniquement le DSSS comme modulation et que le canal a une largeur suffisamment grande, son utilisation simultanée avec d'autres technologies sans fil est assez problématique. Dans le même temps, comme mentionné ci-dessus, nous ne pouvons créer que trois réseaux WiFi, mais cela ne se produit que dans un monde idéal. En réalité, beaucoup plus de réseaux WiFi coexistent dans n'importe quel immeuble d'appartements ou centre commercial, et nous obtenons des réseaux qui fonctionnent sur des canaux qui se chevauchent, ce qui dégrade considérablement la qualité de la communication, et parfois cela rend tout simplement impossible la connexion au WiFi.

Au sommet de la compatibilité se trouve Trusted Wireless. Ce protocole offre un mécanisme de liste noire de fréquence en plus du FHSS. Ce mécanisme vous permet de mettre la gamme de fréquences utilisées par d'autres réseaux dans la "liste noire". Les fréquences de cette liste ne sont pas utilisées par les appareils Trusted Wireless 2.0 et le réglage de ces fréquences n'est pas effectué.

Le HART sans fil avec compatibilité se porte également bien - FHSS est également utilisé et il est possible d'utiliser des canaux sur liste noire, mais le petit nombre de canaux pour le réglage de la fréquence ne lui permet pas d'être aussi flexible que Bluetooth ou Trusted Wireless. Dans les deux derniers protocoles, s'il y avait un obstacle à une certaine fréquence, il est possible de passer à de nombreux autres canaux.

Sécurité des données

La sécurité de l'information est désormais une tendance très active dans l'automatisation industrielle, et ce problème ne peut être ignoré, en particulier lorsqu'il s'agit de réseaux sans fil, car les informations sont transmises via une interface non sécurisée - en fait, par voie aérienne. Il est important de prendre en compte et d'empêcher tout accès non autorisé et de transmettre des données sous forme cryptée.

Les données transmises via WiFi peuvent être protégées à l'aide de diverses méthodes d'authentification et de cryptage (WEP, TKIP, WPA, WPA-2), mais il existe plusieurs menaces de sécurité des informations lors de l'utilisation du WiFi. Et en raison de la popularité du protocole, toutes ces méthodes sont googlé très facilement, sans parler de plusieurs critiques vidéo sur YouTube. (généralement toutes les vulnérabilités sont discutées et autour du piratage WiFi, une communauté suffisamment grande est toujours construite)

La connexion Bluetooth est sécurisée avec un code PIN et un cryptage. Mais le Bluetooth est le même que le WiFi. Il s'agit d'un protocole ouvert très populaire, et il existe de nombreuses informations sur la façon de le cracker sur ces sites Internet.

Grâce à une technologie propriétaire, le canal sans fil basé sur Trusted Wireless 2.0 est beaucoup mieux protégé contre les attaques que les protocoles ouverts.

De plus, Trusted Wireless 2.0 dispose de deux mécanismes de sécurité: le cryptage de toutes les données transmises à l'aide du protocole AES-128 et un protocole d'authentification propriétaire qui vous permet de vérifier que le message a été reçu par un destinataire autorisé car ce message a un code spécial qui ne peut pas à répéter.

WirelessHART est sécurisé avec un cryptage AES avec une clé de 128 bits.

Les technologies qui utilisent FHSS reçoivent également un bonus supplémentaire, car la transition de fréquence en fréquence se produit selon un algorithme pseudo-aléatoire, qui est déterminé individuellement pour chaque connexion.

Plage de transmission de données

Pour la transmission de données sans fil, en particulier pour les applications extérieures, la plage de transmission de données joue un rôle décisif. Mais également dans les applications où il n'y a pas besoin de transmission de données sur de longues distances, un niveau élevé de sensibilité du récepteur crée un système de réserve pour la transmission de données dans des conditions difficiles, par exemple, la transmission de données en l'absence de visibilité directe.

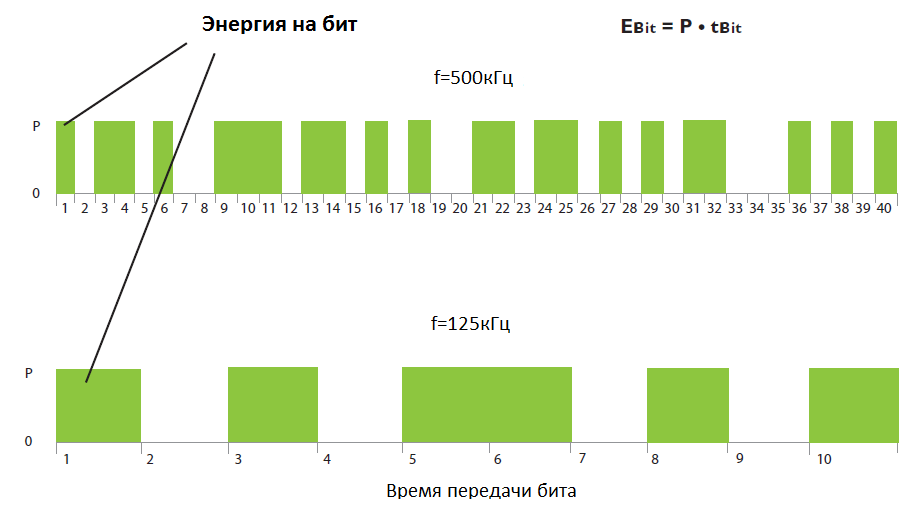

Le niveau de sensibilité est affecté par le débit de données. Chaque bit est transmis avec une certaine puissance d'émission P. L'énergie de chaque bit est déterminée par la formule Ebit = P * tbit, où tbit est le temps de transmission de ce bit.

Avec une diminution du taux de transfert de données, le temps de transmission de chaque bit augmente, ce qui donne une augmentation d'énergie par bit, grâce à laquelle nous obtenons un gain de signal significatif.

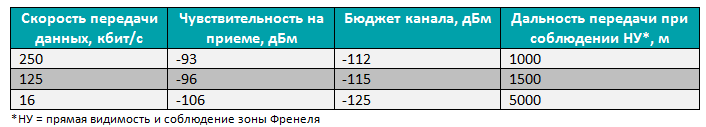

Dans Trusted Wireless 2.0, les débits de données suivants peuvent être sélectionnés:

Le WiFi, avec un taux de transfert de données de 54 Mbps sur un réseau sans fil, vous permet de transférer des données sur des distances allant jusqu'à 1 km, à l'aide d'une puissante antenne à focale étroite. Si vous réduisez la vitesse à 6 Mbit / s, vous pouvez atteindre une distance de transmission de données de 1 km à 2 km.

Le Bluetooth a des vitesses plus modestes par rapport au WiFi (environ 1 Mbps), et tandis que les données peuvent être transmises sur des distances allant jusqu'à 1,5 km.

WirelessHART fonctionne à un taux de transfert de données de 250 kbps. La distance moyenne est considérée comme étant de 255 m. Avec une antenne directionnelle, vous pouvez atteindre des distances d'environ 2 km, mais, en règle générale, les capteurs de champ ou les adaptateurs WirelessHART n'ont pas d'antennes omnidirectionnelles très puissantes, ce qui donne une distance moyenne de 255 m.

Structure du réseau

Les topologies utilisées présentent également une différence significative.

Si nous parlons de Bluetooth, vous pouvez utiliser deux topologies: point à point et étoile. Jusqu'à 7 appareils peuvent être connectés à une étoile.

Le WiFi offre une sélection plus riche. Traditionnellement, vous pouvez organiser une topologie en étoile - nous l'avons tous créée à la maison à plusieurs reprises en connectant plusieurs appareils à un point d'accès domestique. Mais vous pouvez également créer des topologies plus complexes. Certains appareils peuvent être utilisés en mode «pont», ce qui permet à l'appareil d'agir comme un répéteur pour le WiFi. De plus, des appareils sont maintenant disponibles qui vous permettent de créer des réseaux maillés (à leur sujet un peu plus tard) basés sur le WiFi. (par exemple FL WLAN 1100 - 2702534). Et le WiFi vous permet d'organiser ce que l'on appelle l'itinérance. Un réseau est appelé itinérance lorsque plusieurs points d'accès avec le même SSID sont installés et que le client peut passer d'un point d'accès à un autre (une couverture WiFi appropriée doit être fournie), tout en restant dans le même réseau sans fil.

Trusted Wireless 2.0 vous permet également d'utiliser des appareils comme répéteurs et, en outre, de rétablir la communication en cas de rupture de signal. C'est-à-dire si l'appareil perd la connexion, il recherche un autre répéteur le plus proche à travers lequel les données peuvent être transmises. Ainsi, la communication est rétablie et les données commencent à être transmises via le canal de sauvegarde. La restauration de la communication prend de quelques millisecondes à quelques secondes - en fonction du taux de transfert de données sélectionné. Une topologie similaire, où les canaux de communication s'alignent via des répéteurs sélectionnés arbitrairement, est appelée topologie maillée.

Outre la topologie maillée, les appareils dotés de Trusted Wireless 2.0 prennent en charge les topologies point à point, en étoile et en ligne.

En raison du niveau de sensibilité élevé des récepteurs d'appareils Trusted Wireless 2.0, les nœuds sont parfois connectés non pas aux répéteurs les plus proches, mais à des répéteurs plus distants. Pour éviter de telles situations, Trusted Wireless 2.0 fournit une «liste noire de répéteurs» (liste parent-noire en anglais), qui définit les nœuds avec lesquels la connexion ne doit pas être établie. Une "liste blanche de répéteurs" (eng. Parent-liste blanche) est également fournie, qui indique les nœuds qui sont préférés pour la connexion. Par défaut, tous les répéteurs sont autorisés à se connecter.

WirelessHART utilise également un réseau maillé auquel 254 capteurs d'extrémité peuvent être connectés.

La nature de l'interaction des hôtes

L'échange de données internes entre les nœuds individuels est nécessaire pour maintenir le réseau sans fil, quelle que soit la quantité d'informations transmises. Ainsi, le processus d'ajout d'un nouveau nœud au réseau, ainsi que la gestion des nœuds existants, joue un rôle important pour assurer la fiabilité du réseau et optimiser le trafic transmis.

WirelessHART utilise une approche de gestion de site centralisée. Il existe un «gestionnaire» sur le réseau qui envoie toutes les demandes aux nœuds et reçoit les réponses. En conséquence, cette approche crée une grande quantité de trafic passant par un seul nœud de réseau - le gestionnaire.

Il en va de même pour le WiFi et le Bluetooth. Ici, tout l'échange de données passe par des points d'accès, et si le point d'accès échoue, les appareils ne pourront plus échanger de données.

Trusted Wireless 2.0, quant à lui, utilise une approche distribuée. La gestion du réseau est divisée en zones parent / enfant (parent / enfant, P / C). Le répéteur (ou le nœud central du réseau) agit en tant que parent par l'intermédiaire duquel d'autres répéteurs ou dispositifs terminaux, les héritiers, sont connectés au réseau. Ainsi, les parents et les héritiers forment une structure arborescente. Le parent est responsable de tous les héritiers directs et est responsable de la connexion du nouvel héritier. Toutes ces informations ne sont pas envoyées à l'appareil central, mais restent dans la zone parent / héritier, ce qui réduit considérablement le trafic réseau.

Par exemple, si vous devez connecter un nouvel appareil au réseau, cela se fera en plusieurs étapes:

- recherche d'appareil pour la station la plus proche, par ex. l'appareil «écoutera» l'air;

- synchronisation avec la station sélectionnée pour la transmission de données;

- passage à l'algorithme FHSS utilisé par cet appareil;

- envoi d'une demande de connexion (eng. join-request);

- la réception de la confirmation de connexion (eng. rejoindre-accuser réception).

Et toutes ces actions sont menées dans le cadre d'une zone P / C. À titre de comparaison, dans WirelessHART, en utilisant une approche centralisée, la connexion d'un nouveau nœud au réseau nécessite 6-7 commandes. Pour un réseau point à point simple, l'opération de jointure prendra environ 2 secondes et l'échange de données commencera dans 10 secondes. Un réseau composé de 100 nœuds nécessitera environ 600 à 700 commandes pour la connexion et l'échange de données, et il ne peut démarrer qu'en 25 minutes!

De plus, dans une zone P / C, le périphérique parent collecte les informations de diagnostic des périphériques de cette zone et stocke toutes ces informations.

Fig. Répartition de la zone parent / enfant (parent / enfant - P / C)

Fig. Répartition de la zone parent / enfant (parent / enfant - P / C)De plus, cette approche réduit considérablement le temps de convergence du réseau.

Si le gestionnaire de réseau est mis hors tension dans un réseau contrôlé centralement, toutes les informations sur les connexions de ce réseau seront perdues et le réseau sera restauré pendant une période assez longue.

Dans un réseau basé sur Trusted Wireless 2.0, les processus de gestion sont effectués en parallèle dans différentes branches de l'arborescence, ce qui donne une accélération significative lors de la restauration du réseau.

Conclusion

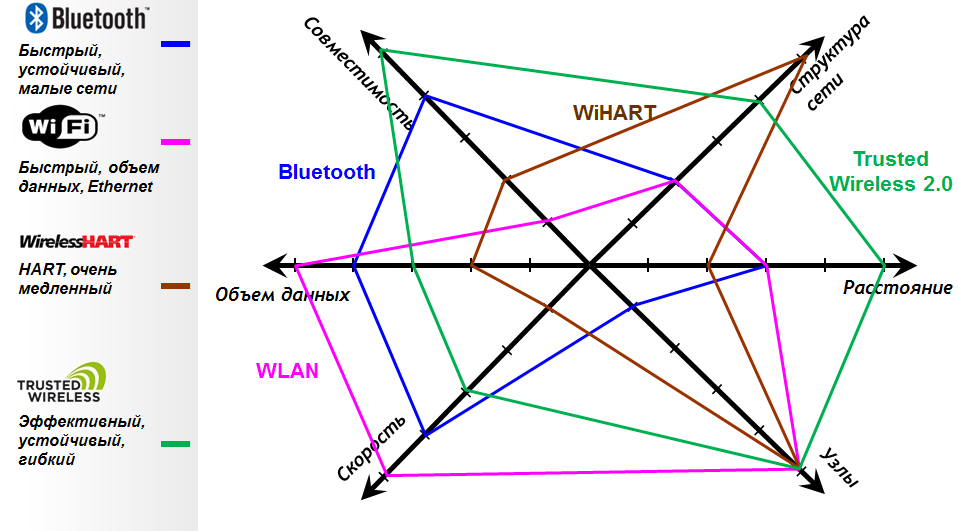

Qu'avons-nous au total? Trusted Wireless et WirelessHART, bien que beaucoup plus lents en vitesse, ne sont pas toujours les critères les plus importants pour les réseaux industriels. Souvent, la technologie sans fil est nécessaire pour étendre le câble, ce qui n'est pas possible de poser. Dans de tels cas, la tâche consiste souvent à transmettre des signaux discrets et analogiques, ce qui ne nécessite pas de vitesses élevées. Ou vous devez collecter des données à partir d'une installation à distance qui échange des données via PROFIBUS DP ou Modbus RTU - ces protocoles dans la plupart des applications n'exigent pas non plus la vitesse de transfert de données, mais la station elle-même peut être assez éloignée. Le WiFi et le Bluetooth ne fournissent pas de transfert de données longue distance. Et la configuration du WiFi et du Bluetooth à des distances de 1 km est une tâche plutôt laborieuse. Trusted Wireless, au contraire, en raison de sa faible vitesse se montre parfaitement dans les transmissions longue distance.

Mais ce qui est vraiment important pour l'industrie, c'est la fiabilité du transfert de données et sa compatibilité avec les systèmes sans fil existants. C'est ce dont peuvent se targuer Trusted Wireless et WirelessHART - grâce à l'utilisation de FHSS et de listes noires, ils sont très fiables et permettent une compatibilité très élevée avec d'autres technologies.

Mais cela ne signifie pas que le WiFi ou le Bluetooth ne sont pas utilisés dans les installations industrielles. Ils sont également souvent utilisés, mais pas beaucoup pour d'autres tâches. Ils vous permettent d'organiser la transmission de données à grande vitesse sur de courtes distances, par exemple: automatisation d'un grand entrepôt ou salle des machines.

Par conséquent, vous ne pouvez pas privilégier une technologie en particulier - chacune est adaptée à sa tâche et le plus souvent, elles sont utilisées ensemble dans le cadre d'un système de contrôle de processus unique.

Besoin d'aide pour construire un réseau industriel? Visitez notre

site Internet .