Les experts de la cybersécurité de Check Point ont

trouvé une grave vulnérabilité dans l'archiveur WinRar. Ensuite, ils ont montré comment, en utilisant cette vulnérabilité, il est possible de décompresser un fichier vers un emplacement arbitraire - pas du tout ce que l'utilisateur indique.

Eh bien, comme il y a environ un demi-milliard d'utilisateurs de l'archiveur, cette vulnérabilité menace tout le monde. Il est à noter que le problème en question existe depuis 19 ans, personne n'a fermé la vulnérabilité pendant cette période.

Les spécialistes qui ont découvert le problème ont d'abord informé les développeurs de WinRar et ils ont fermé le "trou". Et seulement après cela, les représentants de Check Point ont présenté les détails sur le réseau, racontant les détails techniques de la vulnérabilité déjà éliminée.

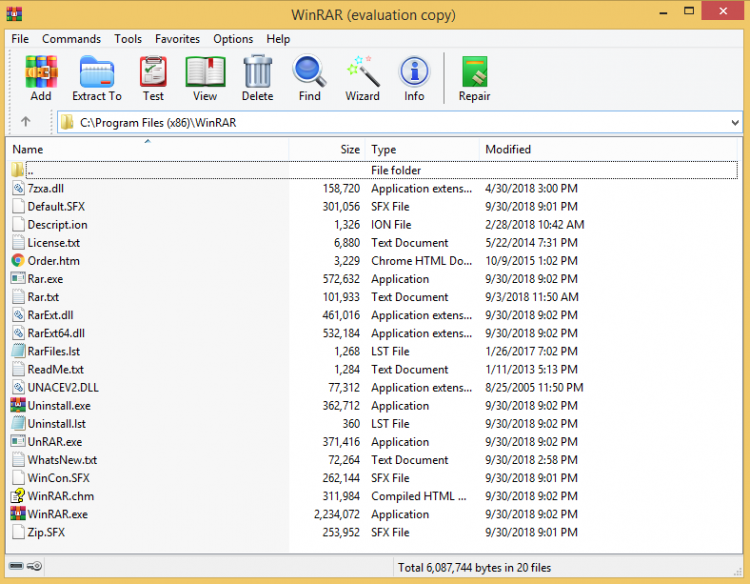

Il s'est avéré que le problème est lié à la bibliothèque UNACEV2.DLL. Il fait partie de la distribution de presque toutes les versions de l'archiveur depuis de nombreuses années. La dernière fois que la bibliothèque a été mise à jour en 2005. Elle est responsable du déballage des archives au format ACE (qui, soit dit en passant, ne sont pas si courantes). Il est clair que pendant le temps qui s'est écoulé depuis la mise à jour de la bibliothèque dans le monde des technologies de l'information, beaucoup de choses se sont produites et ils ont pu trouver la vulnérabilité cachée sans aucun problème particulier.

Afin de décompresser votre fichier à n'importe quel endroit, vous devez créer une archive ACE. Seul ce chemin vous permettra de contourner le répertoire de décompression spécifié par l'utilisateur. Les experts en sécurité de l'information ont pu placer le logiciel malveillant dans le répertoire de démarrage, d'où le malware sera lancé à chaque démarrage du système.

Le problème n'est pas unique, les experts ont trouvé plusieurs vulnérabilités à la fois (CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 et CVE-2018-20253). Mais ils ont été éliminés lors de la sortie de WinRAR 5.70 Beta 1. Il convient de noter que la solution était originale. Du fait que le code source de la bibliothèque UNACEV2.DLL a été perdu il y a plusieurs années, ils ont décidé de ne pas le renouveler. Personne n'a fait de reverse engineering de la bibliothèque, les développeurs ont complètement refusé la prise en charge du format ACE.

Les créateurs de WinRar ont conseillé aux utilisateurs d'installer la mise à jour le plus rapidement possible.En outre, les experts en sécurité de l'information recommandent de ne pas ouvrir les archives ACE, du moins celles reçues d'expéditeurs inconnus. Il se pourrait bien que les attaquants qui découvrent le problème distribuent des archives infectées, ce qui entraînera l'infection d'un grand nombre de machines utilisateur.

On ne sait pas actuellement si cette vulnérabilité a été utilisée par des attaquants auparavant ou non. Mais, comme mentionné ci-dessus, un demi-milliard d'utilisateurs d'archiveurs sont à risque.

Il convient de noter que les vulnérabilités zero-day comme celle-ci sont facilement achetées par des entreprises engagées dans l'acquisition de technologies pour divers États et l'armée. Zerodium

est une organisation qui achète officiellement des vulnérabilités et des exploits. Plus récemment, elle a augmenté la récompense pour l'exécution des outils de piratage WhatsApp et iMessage de plusieurs centaines de milliers de dollars américains à 1 million de dollars.

«Les applications de messagerie, y compris WhatsApp, agissent parfois comme un canal de communication pour les attaquants, et le chiffrement rend difficile pour les services de sécurité d'obtenir les données nécessaires», a déclaré le fondateur de Zerodium, Chauki Bekrar.

Les clients de cette organisation étaient des ministères tels que Equation Group (FiveEyes, Tilded Team) et Animal Farm (Snowglobe). Il convient de noter que Zerodium et d'autres sociétés similaires sont contactées non seulement par les acheteurs, mais également par les vendeurs - y compris les experts en cybersécurité qui souhaitent vendre la vulnérabilité découverte à un prix élevé. Oui, de nombreux fournisseurs de logiciels et de matériel ont leur propre programme de primes, mais il y a deux problèmes. La première - la rémunération est loin d'être toujours versée. Le deuxième - la taille de la récompense du programme de primes et de Zerodium peut différer considérablement, et non en faveur des programmes.