Imaginons une situation où un cyber-attaquant exécute certaines commandes à distance sur le poste de travail infecté à l'aide de l'interface de ligne de commande (cmd.exe) ou à l'aide d'un périphérique USB spécial comme Teensy ou Rubber Ducky

Comment pouvons-nous voir ces commandes pendant le processus de criminalistique numérique?

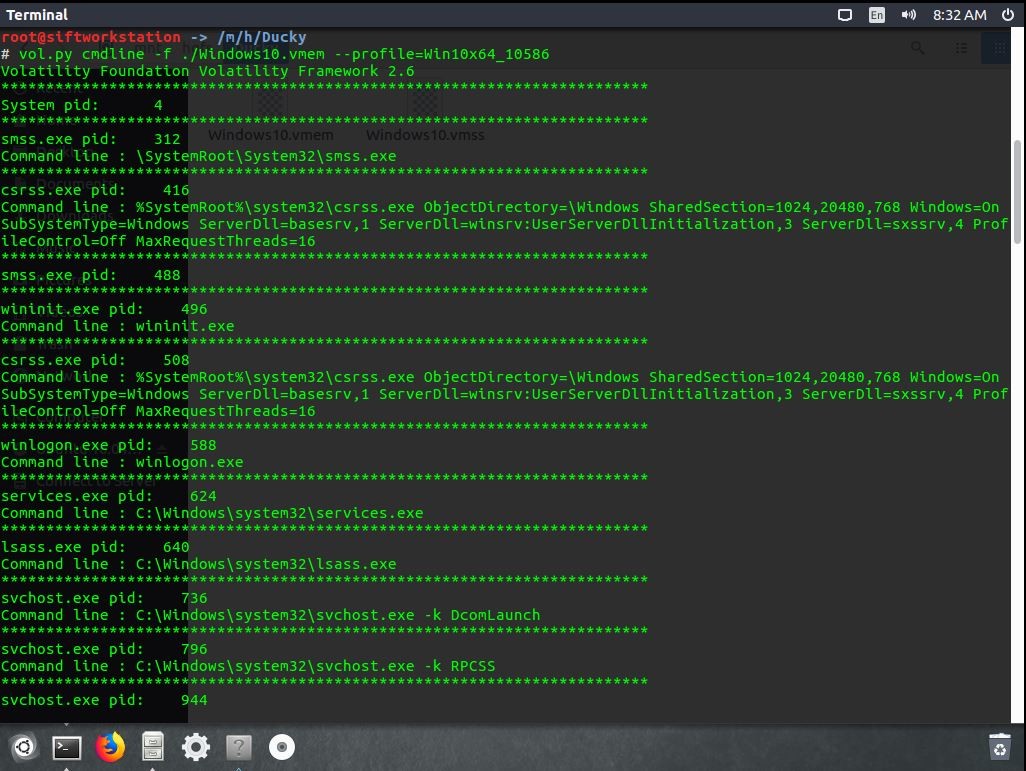

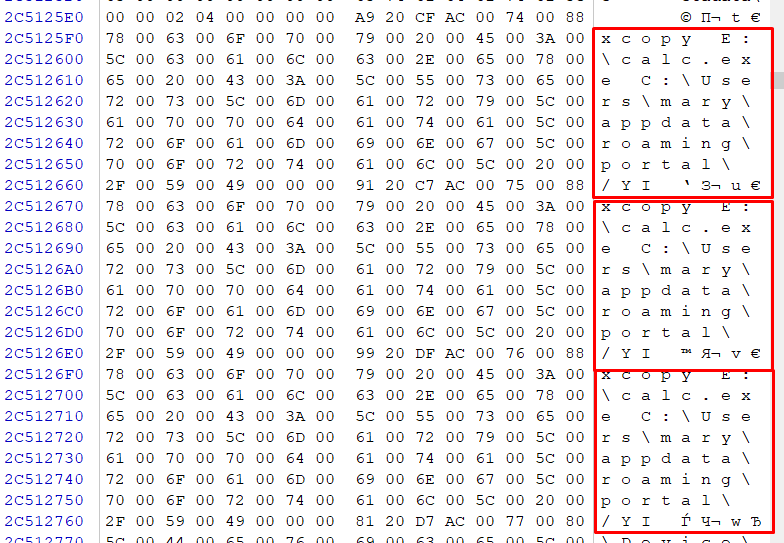

Dans ce cas de test, j'ai utilisé un périphérique USB-Rubber Ducky typique avec une charge utile qui est en cours d'exécution démarre une console de ligne de commande (cmd.exe), puis utilise xcopy.exe pour copier certaines données sur le disque dur. Après cela, j'ai fait un vidage de la RAM et j'ai essayé de trouver ces commandes avec un script de volatilité. Et aucune commande tapée avec un faux clavier (Rubber Ducky) n'a été trouvée.

Une autre façon que vous pouvez prendre - si un utilitaire de console a été démarré et que vous voyez des fichiers .pf liés dans le dossier

\ Windows \ Prefetch , vous pouvez vérifier un vidage de mémoire avec winhex ou un autre outil pour trouver des instances de ces commandes dans la mémoire.

Mais vous avez évidemment besoin de compétences spéciales pour effectuer cette recherche et cela peut également prendre un certain temps en fonction de votre niveau de compétences.

Donc, si un cyber-attaquant utilise une sorte d'appareil Rubber Ducky ou tape des commandes à distance en cmd, il est vraiment difficile de trouver le texte complet de ces commandes pendant l'enquête sur l'incident.

Que pouvons-nous faire pour être prêts à faire face à des situations similaires et pour préparer une infrastructure informatique d'entreprise bien préparée à une rapide investigation numérique légale?

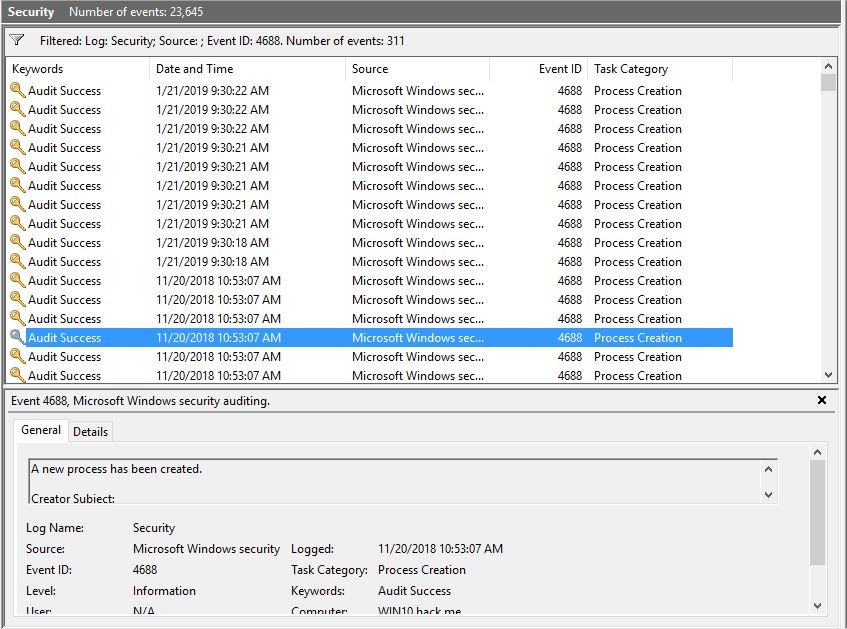

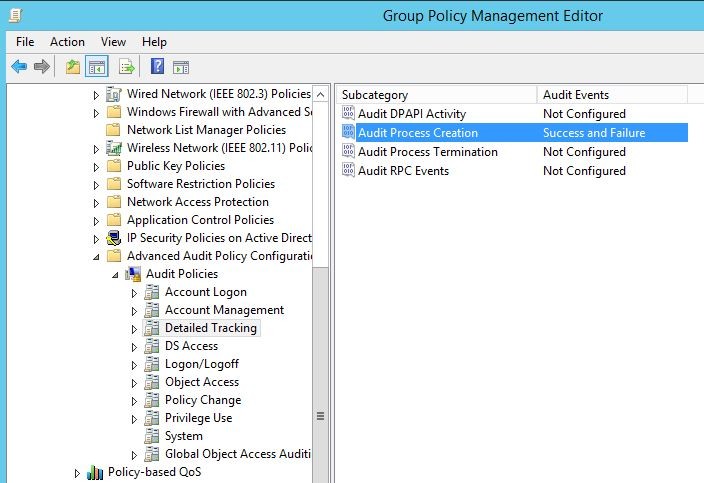

Si votre infrastructure informatique est basée sur AD DS et le système d'exploitation Windows Server 2012 R2 / Windows 8.1, vous pouvez configurer l'audit de ligne de commande amélioré via des stratégies de groupe.

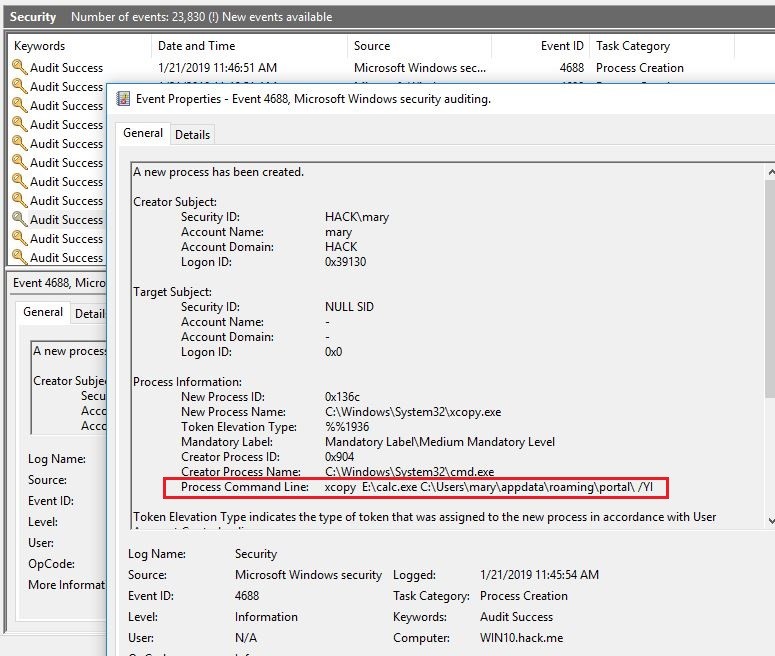

Il existe un

ID d' événement spécial

4688 dans les événements de sécurité Windows, mais sans configuration supplémentaire, il ne contient que peu d'informations sur les processus et ne contient aucune information utile sur les commandes saisies et exécutées dans la console de commande.

Tout ce que nous devons faire est d'activer deux options dans l'objet de stratégie de groupe à l'aide de

gpmc.msc sur le contrôleur de domaine:

- Configuration ordinateur \ Paramètres Windows \ Paramètres de sécurité \ Configuration de stratégie d'audit avancée \ Stratégies d'audit système \ Suivi détaillé \ Création de processus d'audit

- Configuration ordinateur \ Modèles d'administration \ Système \ Création de processus d'audit \ Inclure la ligne de commande dans les événements de création de processus

Bien sûr, il doit mettre à jour cette stratégie sur les postes de travail sous surveillance à l'aide de

gpupdate / force ou simplement attendre l'intervalle de mise à jour de votre domaine GP.

Maintenant, si des commandes sont exécutées à partir de la console de commande, elles sont stockées avec le texte entier dans les événements de sécurité du système avec l'

ID 4688 :

Merci, je serai bientôt de retour avec d'autres bons contenus Digital Forensics!