L'introduction des technologies numériques en médecine est très prometteuse, permettant d'améliorer considérablement la qualité du traitement et de changer fondamentalement l'approche du diagnostic précoce des maladies dangereuses. Il n'est donc pas surprenant qu'aujourd'hui dans les établissements médicaux les plus avancés technologiquement, il y ait jusqu'à 12 appareils numériques par lit. Dans le même temps, lorsqu'ils sont connectés à un réseau informatique, les gadgets se transforment en objets pratiques pour les cyberattaques en raison des nombreuses vulnérabilités du firmware. Voyons ce dont les organisateurs de ces attaques ont besoin et comment s'en protéger?

Pourquoi les attaquants ont besoin de données médicales

Pourquoi les attaquants ont besoin de données médicalesLe simple fait de l'existence d'une vulnérabilité ne suffit pas pour devenir un objet d'attaque. Pour une attaque, les criminels ont besoin d'une motivation claire. Aujourd'hui, le principal moteur des cybercriminels est l'

argent . Les données des systèmes d'information médicale ont une valeur particulière car elles contiennent des informations sensibles sur la santé des personnes, ainsi que des données personnelles, financières et éventuellement biométriques complètes. Les criminels peuvent les revendre ou les utiliser à leurs propres fins, par exemple, ouvrir un compte bancaire afin de retirer des fonds ou d'obtenir un prêt pour un patient.

Une autre raison des cyberattaques contre la santé est les attaques contre l'image publique. La publication d'informations médicales sur des personnes célèbres peut les compromettre et conduire à l'effondrement d'une carrière publique ou sportive. En 2016, des

pirates informatiques ont fait irruption dans la base de données de l'agence mondiale antidopage et publié des informations sur les athlètes qui utilisaient des drogues illicites «pour des raisons médicales», sous la rubrique «Licence de dopage». Malgré le fait que, formellement, les athlètes n'ont rien violé, cela a grandement affecté leur réputation auprès des fans.

La menace de publier des informations sur la santé intime ou mentale volées dans des bases de données médicales peut devenir un levier pour les maîtres-chanteurs et les extorqueurs (c'est-à-dire que l'argent est à nouveau dans le jeu). Et s'ils parviennent à prendre le contrôle des implants médicaux, alors la vie et la santé des patients peuvent être en jeu. Et c'est un

crime violent ou même un acte de terrorisme.Il y a d'autres raisons pour les attaques contre les installations médicales, comme la

vengeance des employés mécontents et l'espionnage industriel. L'accès aux résultats des tests des patients pour de nouveaux médicaments peut faire gagner du temps aux concurrents et d'énormes sommes d'argent pour effectuer des recherches similaires.

Où nos données sont stockées dans les soins de santé numériquesÀ court terme, le développement de la médecine numérique implique l'introduction généralisée des dossiers médicaux électroniques, le développement du concept de «patient connecté» - suivi de l'état des patients utilisant des implants IoT - et l'utilisation généralisée de la télémédecine.

Le stockage des informations médicales dans la Fédération de Russie est réglementé par le

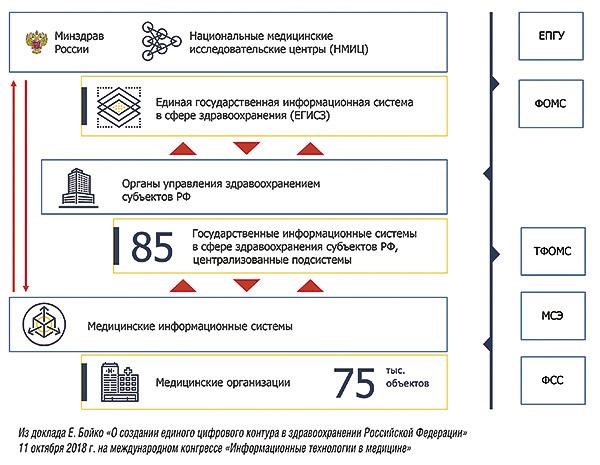

décret du gouvernement de la Fédération de Russie du 05/05/2018 n ° 555 "sur un système d'information unifié de l'État dans le domaine des soins de santé" . Conformément au document, des dossiers médicaux électroniques intégrés (IEMC) personnalisés seront conservés et stockés dans les systèmes d'information médicale des organisations médicales (MIS MO), et dans le sous-système éponyme EGISZ, ces données seront conservées sous forme anonyme.

Pour l'échange d'informations du sous-système IEMC d'une organisation médicale avec des systèmes externes, le registre des documents médicaux électroniques (REMD) sera utilisé - un sous-système qui fait partie de l'EGISZ.

Source: rapport d'Elena Boyko «Sur la création d'un circuit numérique unique dans les soins de santé de la Fédération de Russie» lors du congrès international «Technologies de l'information en médecine» du 09/11/2018. Actuellement, Elena Boyko est sous-ministre de la Santé de la Fédération de Russie et est responsable de la numérisation de l'industrie médicale dans le pays.

Source: rapport d'Elena Boyko «Sur la création d'un circuit numérique unique dans les soins de santé de la Fédération de Russie» lors du congrès international «Technologies de l'information en médecine» du 09/11/2018. Actuellement, Elena Boyko est sous-ministre de la Santé de la Fédération de Russie et est responsable de la numérisation de l'industrie médicale dans le pays.

En fait, cela signifie que la responsabilité de la conservation des données médicales est transférée du niveau fédéral au niveau régional et chaque hôpital décidera de sa propre protection contre les cyberattaques de ses systèmes d'information.

Cybermenaces clés de la médecine numériqueLes soins de santé en Russie et dans le monde ont une structure organisationnelle complexe. Cela fournit aux attaquants un nombre important de vecteurs pour pénétrer les systèmes d'information médicale:

- les attaques de phishing, y compris celles ciblées;

- Attaques DDoS

- attaques réseau contre des logiciels vulnérables;

- logiciels malveillants - rançongiciels, espions, vers, chevaux de Troie et autres logiciels malveillants;

- Vulnérabilités dans le micrologiciel de l'équipement, y compris les dispositifs médicaux portables et les implants, tels que les pompes à perfusion , les implants cérébraux et les stimulateurs cardiaques ;

- Compromis d'applications médicales mobiles

- compromettre les serveurs Web publics, puis les utiliser pour infiltrer les réseaux hospitaliers;

- attaques d'initiés par le personnel hospitalier et les sociétés de services;

- les attaques contre les infrastructures, comme un système de refroidissement.

Bien que le piratage des implants et leur prise de contrôle pour l'extorsion et la santé du patient n'aient pas été appliqués dans la pratique - les experts en cybersécurité ne font que mettre en garde contre la possibilité et les cinéastes tournent des films SciFi, cependant, les vulnérabilités des réseaux hospitaliers ont déjà entraîné des dommages financiers et de réputation.

Ainsi, au printemps 2017, le National Health Service du Royaume-Uni (NHS) a signalé que 16 établissements médicaux de Londres, Nottingham, Cumbria, Hertfordshire, Derbyshire, Blackpool et Blackburn

étaient victimes du ransomware WannaCry . En

janvier 2018, le ransomware SamSam a pénétré les réseaux de plusieurs hôpitaux américains via des serveurs Web compromis. À la suite de cette attaque, les extorqueurs ont reçu plus de 300 000 dollars pour le décryptage des données. Dans les deux cas, les hôpitaux n'ont pas été les principales victimes de l'attaque, mais ont plutôt été frappés par des bombardements de tapis.

Il est beaucoup plus important que si les attaquants se fixent pour objectif d'attaquer une infrastructure médicale ciblée, ils puissent lui infliger d'énormes dégâts, à ses opérateurs et propriétaires, et, surtout, aux patients. Voici un exemple: les milliers de systèmes de contrôle climatique de Resource Data Management utilisés dans de nombreux hôpitaux du monde entier sont

vulnérables aux cyberattaques à distance . Hypothétiquement, les attaquants peuvent modifier le régime de température des réfrigérateurs médicaux et détruire les réserves de sang stockées, les organes des donneurs et les vaccins.

Conseils sur les cyberattaquesCompte tenu de la nature critique des conséquences des cyberattaques sur les hôpitaux, l'organisation de la protection doit être abordée de manière systématique, faisant de la sécurité des informations une partie intégrante du processus de traitement.

Sur la base de recherches sur la sécurité des institutions médicales, Trend Micro, par exemple, a développé les

recommandations suivantes

pour assurer la sécurité de l'information dans le secteur de la santé :

- Segments de réseau séparés. La séparation des dispositifs médicaux en un segment distinct du réseau hospitalier protégera cette partie de l'infrastructure hospitalière d'une partie importante des cyberattaques.

- Utilisez des pare-feu, idéalement des systèmes UTM, une nouvelle génération de pare-feu qui combinent les fonctionnalités du pare-feu réel, des systèmes de prévention et de détection des intrusions, un antivirus, un filtrage du trafic Web et des applications de surveillance.

- Mettez en place un système de protection contre les logiciels malveillants et le phishing.

- Utilisez le scanner de vulnérabilité pour le matériel réseau, les systèmes d'exploitation et les logiciels. Identifie les vulnérabilités sur le réseau avant que les attaquants ne puissent les exploiter.

- Mettre à jour en temps opportun les systèmes d'exploitation et le firmware de l'équipement. Cela corrigera les bogues détectés dans le logiciel et fournira une protection contre le piratage. Développez un plan d'installation des mises à jour et suivez-le.

- Explorez la sécurité des nouveaux appareils médicaux. Cela réduira le risque que l'appareil devienne un tremplin pour s'introduire à l'hôpital.

- Testez la pénétration du réseau hospitalier pour identifier et corriger toute faiblesse.

- Sauvegardez vos données importantes. Dans le cas d'une attaque par chiffreur, la possibilité de restaurer rapidement les informations nécessaires peut être très avantageuse.

- Partagez des informations sur les attaques et les menaces . Mieux cet échange est organisé, plus vite il sera possible d'éliminer l'attaque et moins les gens en souffriront.